Sql 注入详解:宽字节注入+二次注入

Posted aq-ry

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Sql 注入详解:宽字节注入+二次注入相关的知识,希望对你有一定的参考价值。

sql注入漏洞

原理:由于开发者在编写操作数据库代码时,直接将外部可控参数拼接到sql 语句中,没有经过任何过滤就直接放入到数据库引擎中执行了。

攻击方式:

(1) 权限较大时,直接写入webshell 或者直接执行系统命令

(2) 权限较小时,通过注入获得管理员密码信息,或者修改数据库内容进行钓鱼等

常出现的地方:

登录页面、获取HTTP头(user-agent、client-ip等)、订单处理等,HTTP头里面client-ip 和 x-forward-for 常出现漏洞,在涉及购物车的地方,常发生二次注入;

1、 普通注入

指未做任何处理的,直接通过注入union 查询就可以注入的漏洞。在普通注入测试时,通过查找关键字定向挖掘,数据库操作:select from 、mysql_connect 、mysql_query 、mysql_fetch_row 等,数据库查询方式:update、insert、delete等

2、 编码注入

程序在进行一些操作之前,经常会进行一些编码处理,而做编码的函数也是存在问题的,通过输入转码函数不兼容的特殊字符,可以导致输出的字符变成有害的数据。常见的编码注入有mysql 宽字节以及urldecode/rawurldecode 函数导致的。

(1) 宽字节注入

在进行php 连接mysql 时,当设置”ser character_set_client=gbk” 时会导致一个编码转换的注入问题,也就是熟悉的宽字节注入,当存在宽字节注入时,%df%27 可把程序中过滤的 (%5c)吃掉。例如:/1.php?id=1存在宽字节注入时,则: /1.php?id=-1’and 1=1%23 单引号会被转义成 ’但是提交:/1.php?id=-1%df’and 1=1%23 时,%df和 反斜杠(%5c) 组合 %df%5c 编码后是一个汉字,这时候单引号依然存在,则会闭合成功,形成注入漏洞。

形成原因:由于设置Mysql 服务器客户端数据编码是GBK ,set character_set_client=gbk执行语句时进行GBK 转码时形成攻击,通常都设置方法是: SET NAMES ‘gbk’,等同于:

SET

character_set_connection=’gbk’,

character_set_results=’gbk’,

character_set_client=’gbk’

此编码设计也存在漏洞,建议使用官方给的mysql_set_charset方式来设置编码,在调用SET NAMES 之后还记录了当前的编码,留着给后边mysql_real_escape_string处理字符时使用,后边合理的使用mysql_real_escape_string还是可以防御此漏洞的。

防御方法:

①在执行查询之前先执行SET NAMES ‘gbk’,character_set_client=binary 设置character_set_client 为 binary

② 使用mysql_set_charset(‘gbk’) 设置编码,然后使用mysql_real_escape_string() 函数被参数过滤

③使用pdo方式,在Php 5.3.6及以下版本中需要设置setAttribute(PDO:ATTR_EMULATE_PREPARES,false); 来禁用preparcd statements 的仿真效果。

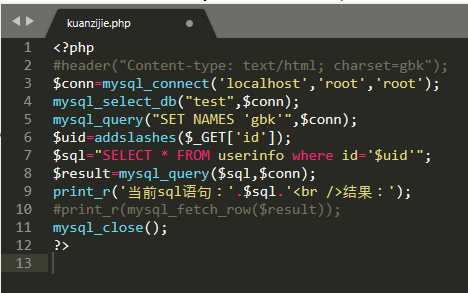

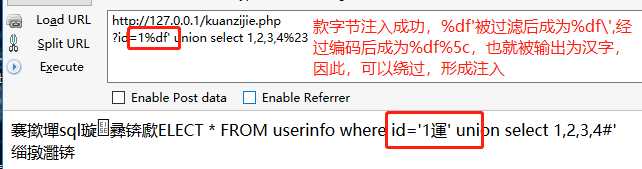

宽字节注入测试示例:

Gbk编码格式输入结果:

宽字节注入成功,%df’被过滤后成为%dr’,经过编码后成为%df%5c,即就是汉字“運”。因此,可以绕过,形成注入。

(2) 二次urldecode 注入

现在通常Web应用程序大多都会进行参数过滤,来防止注入。如果某处使用了urldecode或者 rawurldecode 函数,则会导致二次解码生成单引号二引发注入,即二次注入。

Web应用程序通常使用addslashes() 、mysql_real_escape_string()、mysql_escape_string()函数或者开启GPC来防止注入,也就是给单引号(‘’)、双引号(“”)、反斜杠()和NULL加上反斜杠转义。

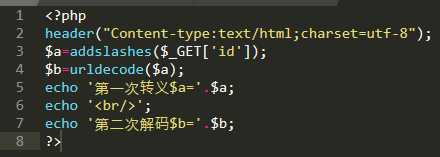

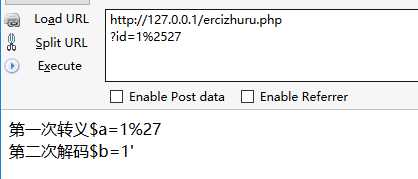

二次注入测试代码:

执行结果:

原理:由于我们提交id参数到webserver时,webserver会自动解码一次,假设目标程序开启了GPC,我们提交参数id=1%2527 ,经过第一次解码后,%25解码结果为%,则参数为id=1%27,第二次程序使用了urldecode 或者 rawurldecode 函数来解码id参数,则解码后结果为id=1’ ,这时单引号成功出现引发注入。

3、 sql注入漏洞防范

这里提供三种防御方法:预编译方式、过滤函数和类、魔术引号。

(1)、预编译方式:在.NET语言中使用SqlParameter进行预编译方式处理数据库查询,在java中语言使用prepareStatement进行预编译处理数据库查询,在PHP中使用pdo 的prepare 进行预编译处理数据库查询;

(2)、过滤函数和类:两种共使用场景。一种是程序入口统一过滤,像框架程序这种方式比较多,另一种是在程序进行SQL语句运行之前使用。PHP常使用的函数有addslashes()、mysql_escape_string()、msyql_real_string()、intval()函数等;

(3)、魔术引号:通常数据污染的方式有两种:一种是应用被动接收参数,类似于GET、POST等;另一种是主动获取参数,类似与读取远程桌面页面或者文件内容等。在PHP中魔术引号配置方法,magic_quotes_gpc负责对GET、POST、COOKIE的值进行过滤,magic_quotes_runtime对数据库或者文件中获取的数据进行过滤。

注:本文属于作者自己原创,转载请注明出处,若有错误之处,还请指出,一定改正,谢谢!

以上是关于Sql 注入详解:宽字节注入+二次注入的主要内容,如果未能解决你的问题,请参考以下文章