CobaltStrike使用-第四篇(鱼叉钓鱼攻击-细思极恐)

Posted Ocean:)

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CobaltStrike使用-第四篇(鱼叉钓鱼攻击-细思极恐)相关的知识,希望对你有一定的参考价值。

前三篇文章介绍了CS的基本使用方法和模块,本篇将会具体介绍CS进行鱼叉钓鱼攻击

鱼叉钓鱼攻击

鱼叉式网络钓鱼攻击针对特定组织内的特定目标个体,相对于普通钓鱼攻击来说针对的目标更加精准,所以形象的成为鱼叉钓鱼攻击

维基百科对其定义为

当进行攻击的骇客锁定目标后,会以电子邮件的方式,假冒该公司或组织的名义寄发难以辨真伪之档案,诱使员工进一步登录其账号密码,使攻击者可以以此借机安装特洛伊木马或其他间谍软件,窃取机密;或于员工时常浏览之网页中置入病毒自动下载器,并持续更新受感染系统内之变种病毒,使使用者穷于应付

由于鱼叉式网络钓鱼锁定之对象并非一般个人,而是特定公司、组织之成员,故受窃之资讯已非一般网络钓鱼所窃取之个人资料,而是其他高度敏感性资料,如知识产权及商业机密

比较常见的鱼叉攻击就是发钓鱼邮件攻击,接下来使用CS来进行演示

基本步骤

- 创建一个目标清单

- 制作一个邮件模板或者使用之前制作好的模板,制作克隆网站

- 选择一个用来发送邮件的邮件服务器

- 发送邮件

1.创建目标清单

目标清单就是一个包含多个邮箱地址的txt文本文件,每行包含一个目标

test@163.com Victim

test2@163.com Victim2

# 前面的部分为后面的部分为对于受害者的备注信息,中间用tab键分隔

这样一个目标清单制作好了

2.制作邮件模板

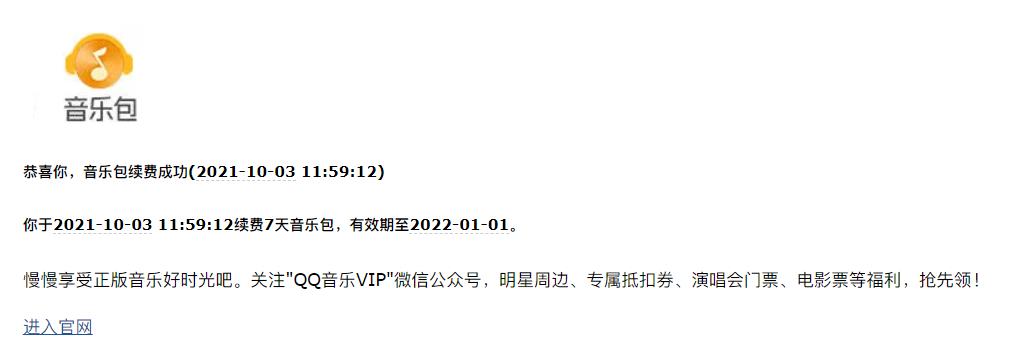

可以自己做一个,或者从自己的邮箱中选择合适的邮件,如下

选择显示邮件原文,另存为txt文件就行

这样的话就制作好了邮件模板,为了更好的利用攻击,我们再做一个克隆网站,当受害者点开邮件之后,邮件内的链接为跳转到克隆界面

3.选择邮件服务器

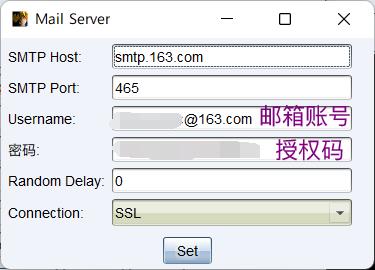

可以直接用现有的邮箱,也可以自己搭建,我这里直接使用的163的邮箱(手动开启SMTP POP3服务全开)

设置邮箱信息

该密码非邮箱密码,而是开启stmp服务时授权码,使用SSL,163邮箱的25端口可能会连不通

4.发送邮件

EmbedURL选择生成的克隆网站链接

BounceTo,Bounce To为退回邮件接收地址,注意要和配置邮件服务器时填的邮箱一致,否则会报错

Preview按钮可以查看邮件模块效果

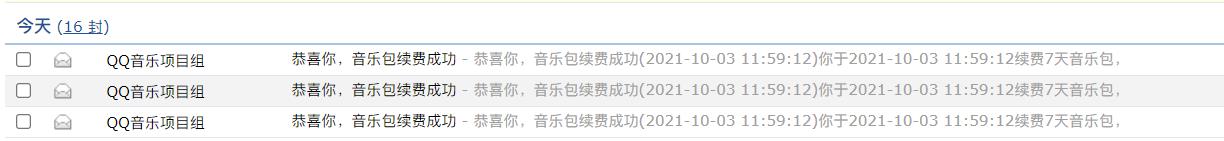

点击发送

可怕的是,邮箱如果不开启查看代发会显示发件人为qq音乐项目组,细思极恐

邮件中的链接点击就会跳转到有记录功能的钓鱼界面

注:不要用于非法行为,邮件很容易取证,伸手必被抓

防范:只能从个人意识方面方法,不要轻易请相信每一封邮件,更不要相信发件人,链接不要乱点

以上是关于CobaltStrike使用-第四篇(鱼叉钓鱼攻击-细思极恐)的主要内容,如果未能解决你的问题,请参考以下文章