VulnHub渗透测试实战靶场 - FUNBOX: GAMBLE HALL

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub渗透测试实战靶场 - FUNBOX: GAMBLE HALL相关的知识,希望对你有一定的参考价值。

题目描述

Not a reallife box !

It's a very easy box, that makes you crazy.

HINTS:

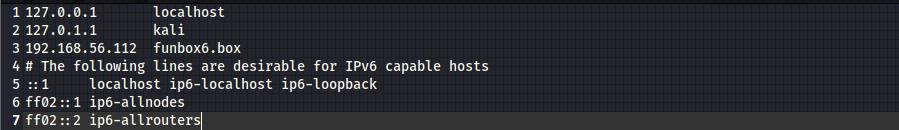

Don't forget to add: funbox6.box in your /etc/hosts !

This works better with VirtualBox rather than VMware

环境下载

- 戳此进行环境下载

FUNBOX: GAMBLE HALL靶机搭建

- 将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

- 将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

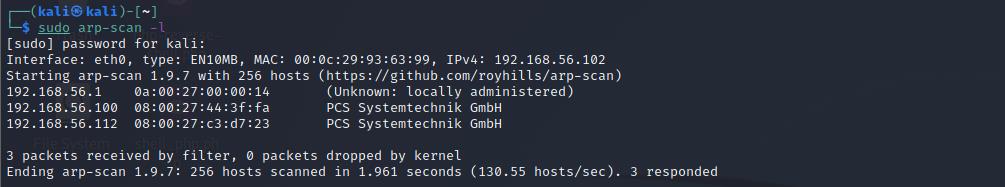

- 目标靶机的 IP 地址为:

192.168.56.112- 攻击机的 IP 地址为:

192.168.56.102

渗透测试

信息搜集

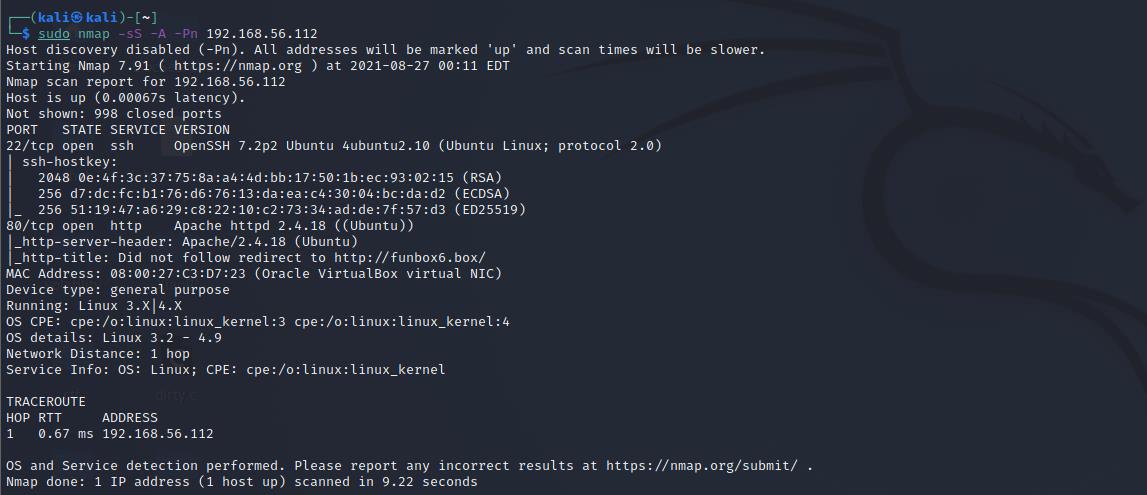

用 Nmap 扫描一下目标靶机的端口信息:

sudo nmap -sS -A -Pn 192.168.56.112,发现开放了22、80端口

用 dirb 扫描一下 80 端口 web 目录:

dirb http://192.168.56.112

漏洞挖掘

- 先修改一下

/etc/passwd文件

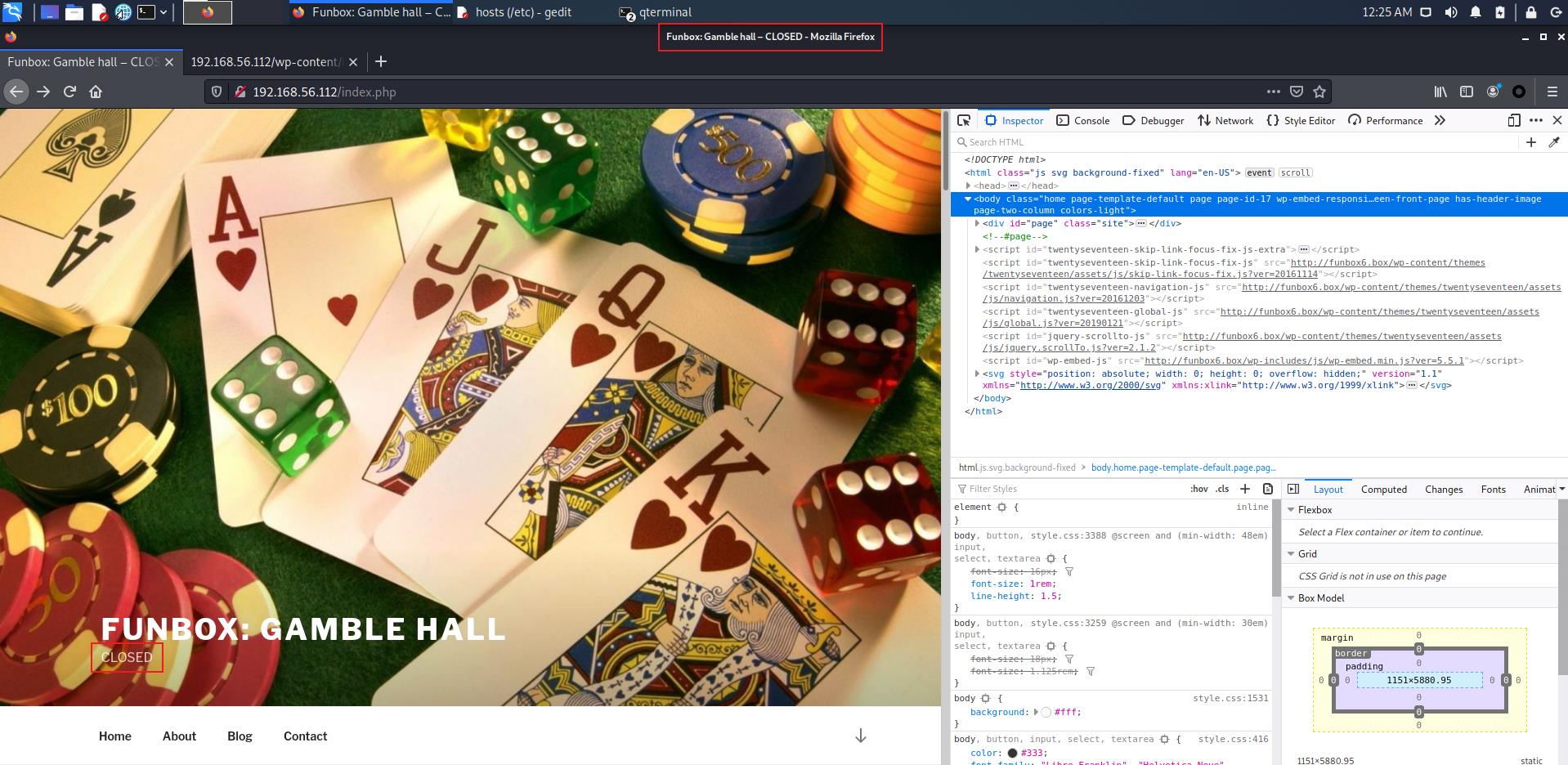

- 注意到网站上的标题处的

CLOSED和OPENED是轮番变化的,推测出存在一个cronjobs

- 当标题变为

OPENED时开始进行信息搜集工作,在http://funbox6.box/index.php/2020/09/08/hello-world/发现登录凭据信息,利用 base32 解密得到用户名和密码:admin:gamblehall777

getshell

- 拿到后台后就是常规操作了,在

.php页面或者在插件处传马都行

- 开启 nc 监听,访问上传的马儿,成功接收到反弹的 shell

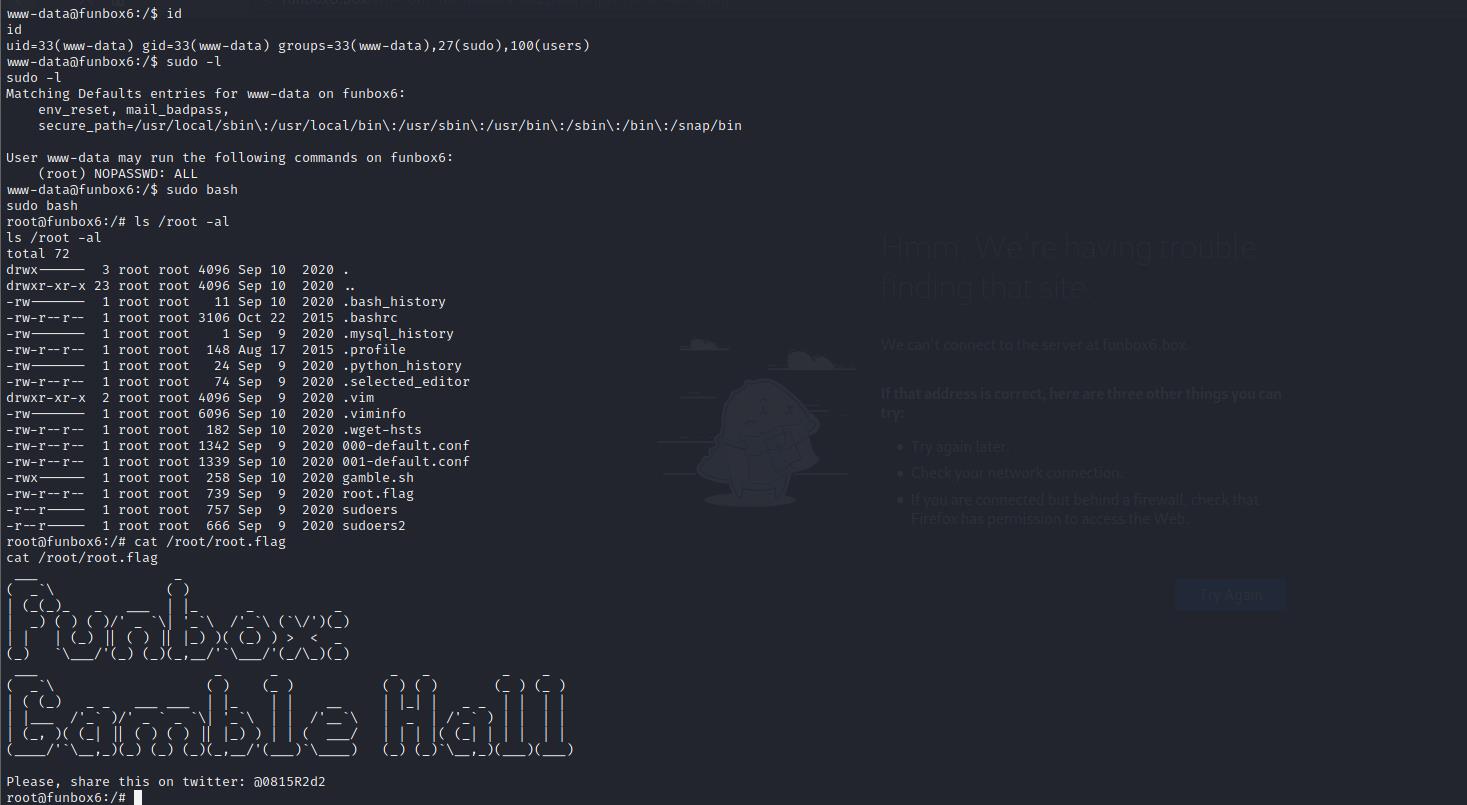

提权

- 执行

sudo -l进行查看,发现可以直接进行提权操作sudo bash,成功拿到 root 权限

以上是关于VulnHub渗透测试实战靶场 - FUNBOX: GAMBLE HALL的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - Funbox: GaoKao

VulnHub渗透测试实战靶场 - Funbox: GaoKao

VulnHub渗透测试实战靶场 - FUNBOX: EASYENUM

VulnHub渗透测试实战靶场 - FUNBOX: GAMBLE HALL