墨者靶场 uWSGI 漏洞复现(CVE-2018-7490)

Posted 曹振国cc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者靶场 uWSGI 漏洞复现(CVE-2018-7490)相关的知识,希望对你有一定的参考价值。

查看靶场提示

漏洞简介

CVE-2018-7490 (php目录遍历漏洞)

uWSGI是一个Web服务器,它实现了WSGI协议、uwsgi、http等协议。nginx中HttpUwsgiModule的作用是与uWSGI服务器进行交换。WSGI是一种Web服务器网关接口。它是一个Web服务器(如nginx,uWSGI等服务器)与web应用(如用Flask框架写的程序)通信的一种规范

受影响版本

uWSGI 2.0.17之前的版本

漏洞分析

uWSGI PHP Plugin < 2.0.17没能妥善处理DOCUMENT_ROOT检测的--php-docroot选项,导致攻击者可以通过带有..序列的特制URL请求,达到目录遍历效果。

漏洞复现

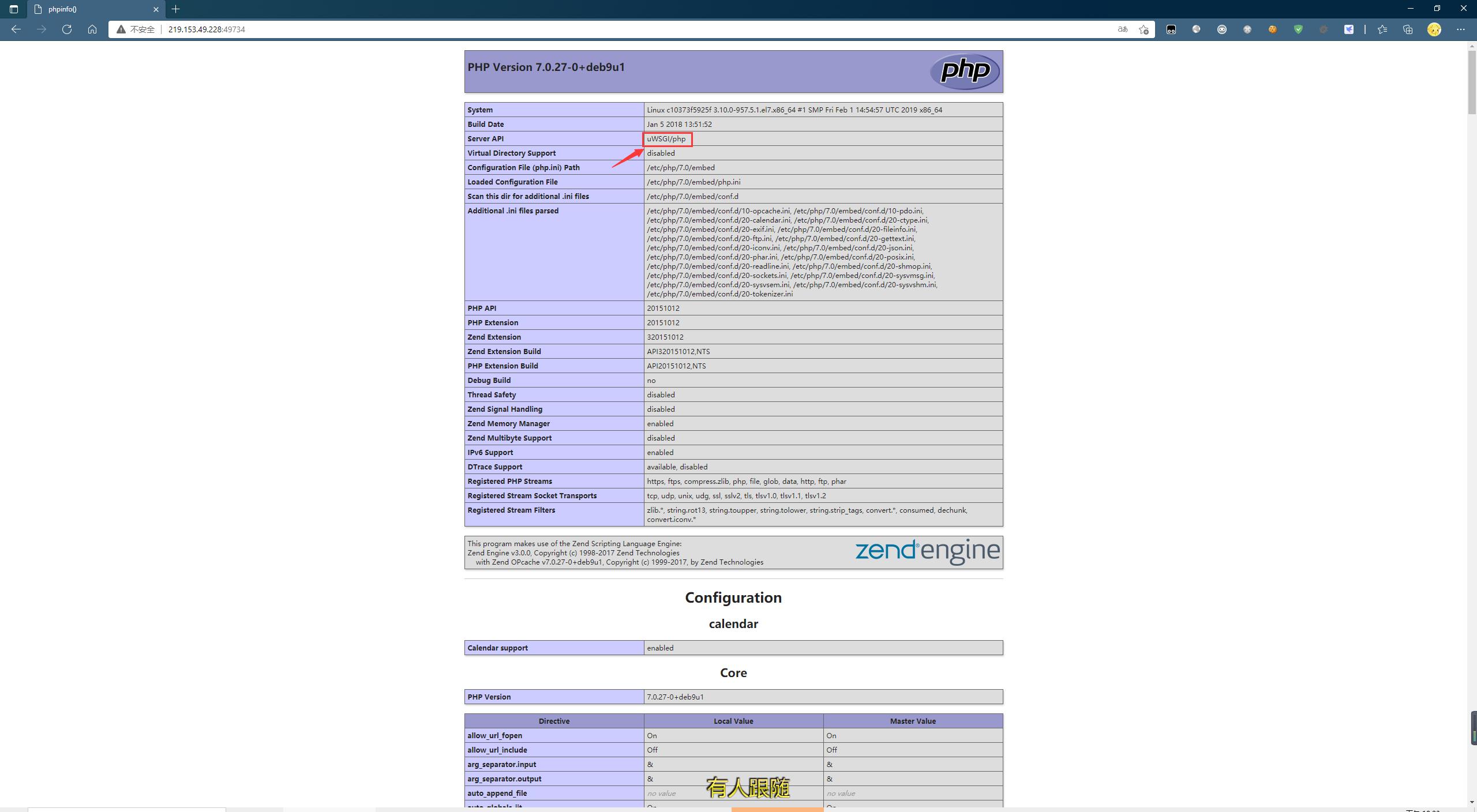

访问靶机地址,看到uWSGI/php,可能存在目录遍历漏洞

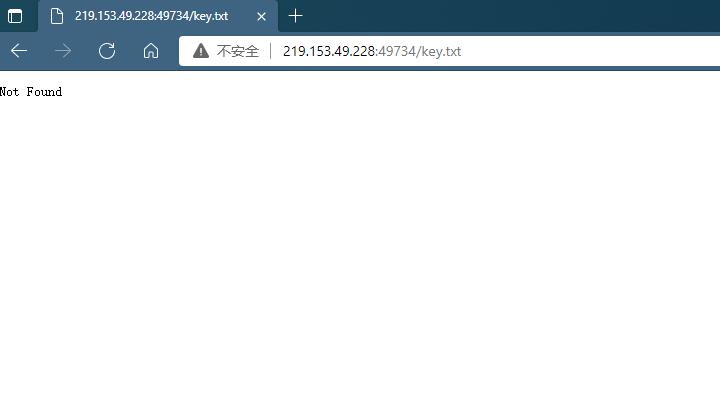

使用../../../key.txt尝试

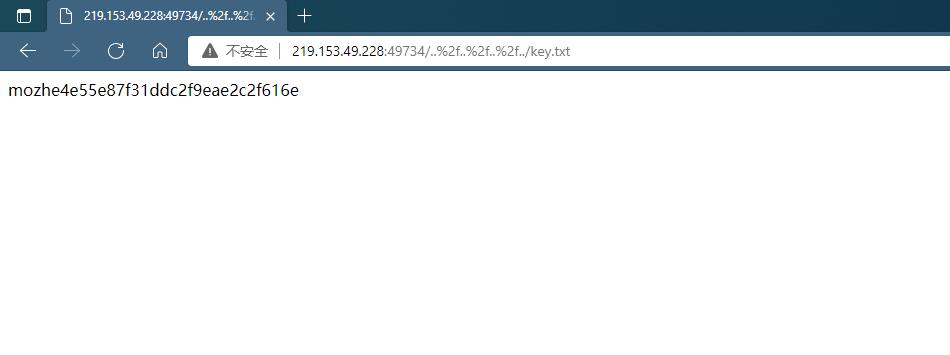

对../进行urlencode一次,得到payload中的..%2f

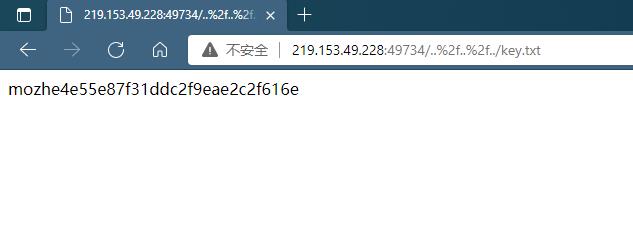

使用/..%2f..%2f..%2f../key.txt尝试

成功访问

发现穿越2层就可以访问到key.txt /..%2f..%2f../key.txt

以上是关于墨者靶场 uWSGI 漏洞复现(CVE-2018-7490)的主要内容,如果未能解决你的问题,请参考以下文章

墨者 Ruby On Rails漏洞复现第一题(CVE-2018-3760)