uWSGI 漏洞复现(CVE-2018-7490)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了uWSGI 漏洞复现(CVE-2018-7490)相关的知识,希望对你有一定的参考价值。

查了下uWSGI漏洞利用方式,发现这么竟然这么简单。。。很低级的漏洞

可以直接在url中输入../../../../../.. 返回到根目录的情况下,读到任意文件。。。。。

../../../../../../../ 可以写很多,以保证可以返回到目录,如果返回到根目录,继续../ 还是会停留在根目录中,所以尽量多写,以保证可以确保到根目录

以下为 墨者在线漏洞库的实战

返回到根目录,需要../../../../../../../key.txt 直接使用不行

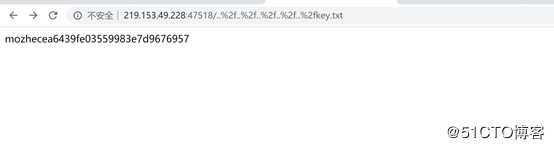

可以用”/”的url编码“%2f”代替,即:..%2f..%2f..%2f..%2f..%2f..%2fkey.txt

成功读取到key.txt文件的内容

以上是关于uWSGI 漏洞复现(CVE-2018-7490)的主要内容,如果未能解决你的问题,请参考以下文章