网络对抗 Exp6 信息收集与漏洞扫描 20154311 王卓然

Posted 20154311王卓然

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络对抗 Exp6 信息收集与漏洞扫描 20154311 王卓然相关的知识,希望对你有一定的参考价值。

Exp6 信息收集与漏洞扫描

1. 实验内容

本次实践目标是掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.实验步骤

1、 信息搜集

-

whois查询注册信息

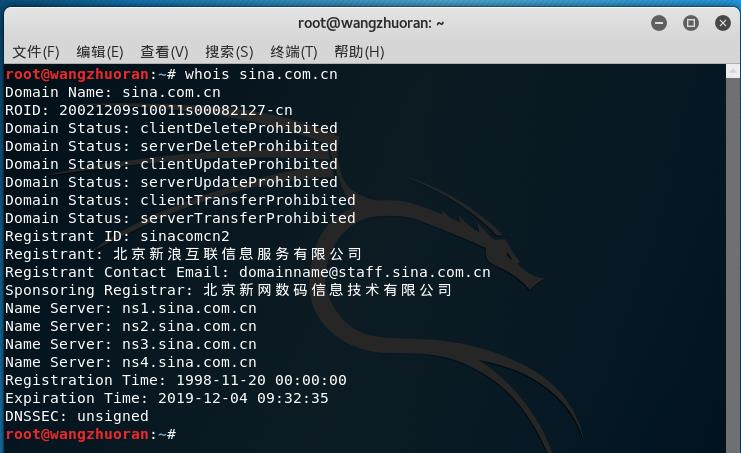

输入指令 whois + 域名,查询注册信息(这里以sina为例)。

需要注意的是要去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

从查询得到的信息中可以看到域名,注册机构ID,域名状态:客户端/服务器禁止删除、禁止修改、禁止转移,注册ID:sinacomcn2,注册人:北京新浪互联信息服务有限公司,注册邮箱:domainname@staff.sina.com.cn,赞助注册商:北京新网数码信息技术有限公司,有4台服务器,注册时间和过期时间。

-

nslookup,dig域名查询

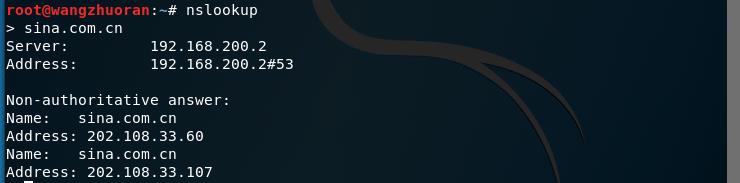

用nslookup查询:

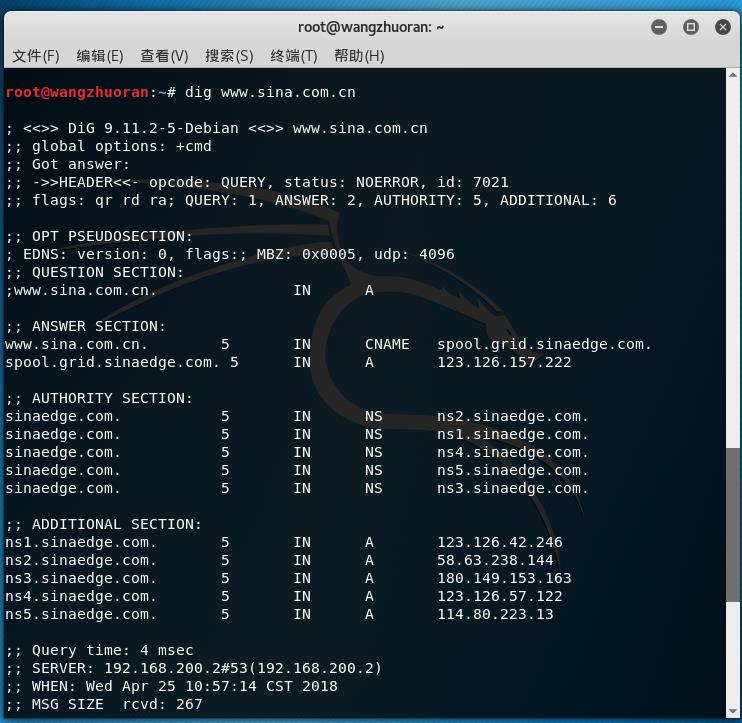

用dig查询:

都能得到访问的IP地址为192.168.200.2(#53)

-

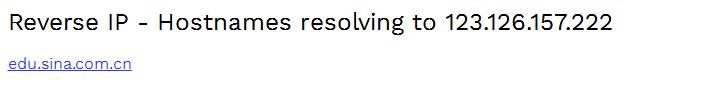

IP2Location 地理位置查询

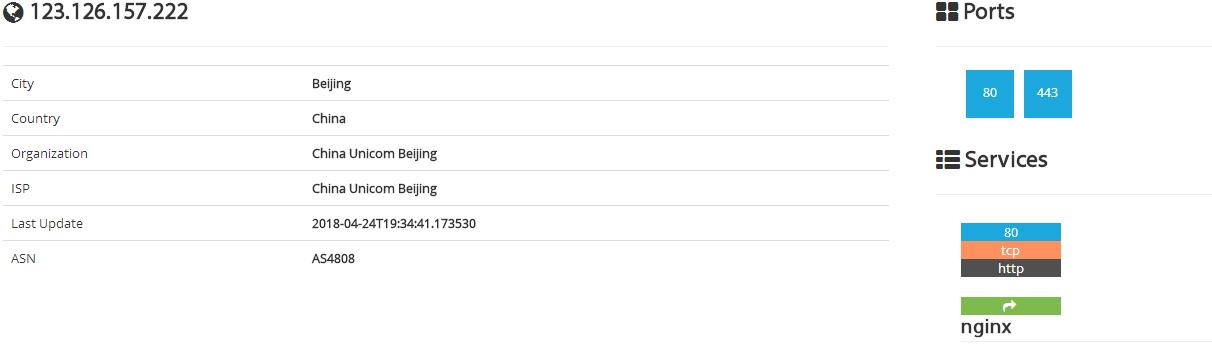

在网站 www.maxmind.com 上输入IP地址可查到对应的地理位置信息。

在网站 www.shodan.io 上还可以额外查到端口信息、协议服务信息及SSL证书信息等,仔细找的话也能看到访问的链接。

在 www.ip-adress.com/reverse-ip-lookup 上面看的就更直观点,两者也都给出了地图定位信息(虽然误差十几公里),但也相当厉害了。

-

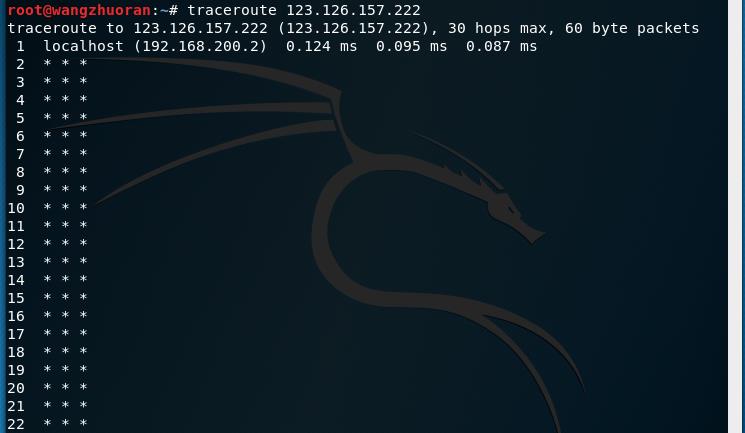

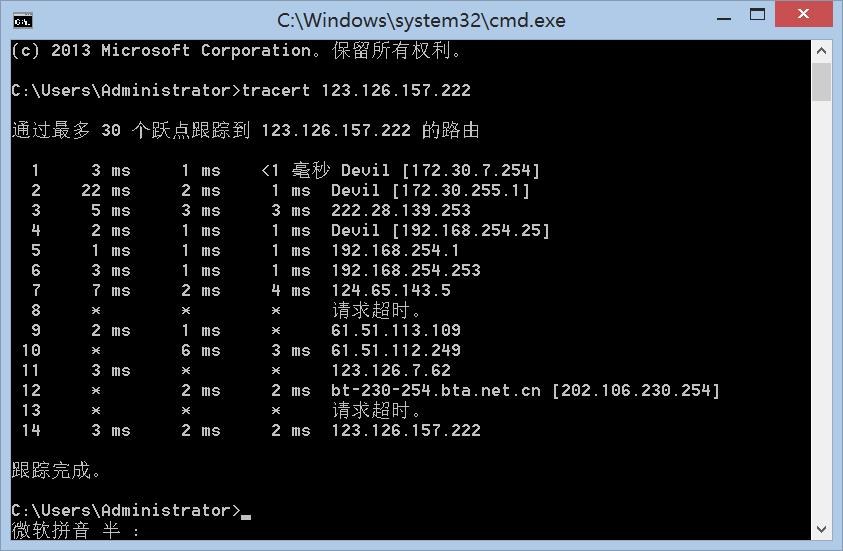

tracert路由探测

在Linux系统下可以通过指令traceroute追踪访问链接时经过的网关(路由器)信息,然而由于Linux是在虚拟机中采用NAT连接模式,Linux通过我们主机上的网络访问链接,我们充当其路由器的角色,但其本身相对于我们来说只是个进程,因此返回的TLL无法正确映射到Linux的IP地址及端口,就无法正常显示追踪路径(换成桥接模式应该可以)。

因此我们可以在windows上使用tracert指令追踪,然后将查询到的路径IP上传到站长之家上得到对应的物理地址。

-

搜索引擎查询

直接在各大搜索平台上输入 filetype:文件类型 关键字 site:域名类型,就能直接搜到相关信息。

-

活跃主机扫描扫描

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测。

也可以通过 msf 中位于 modules/auxiliary/scanner/discovery 模块下的 arp_sweep, ipv6_multicast_ping, ipv6_neighbor, ipv6_neighbor_router_advertisement, udp_probe,udp_sweep 来扫描活跃主机。

-

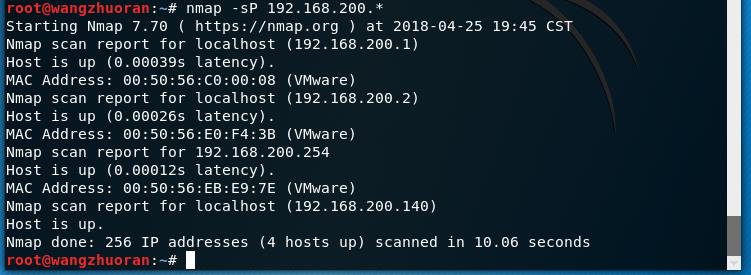

nmap扫描

输入 nmap –sP 命令扫描目标网段下在线的主机。

如果换成主机IP网段能搜到连接当前无线网的所有主机IP地址,用指令 nmap -O 172.30.1.71 扫描目标IP的操作系统信息

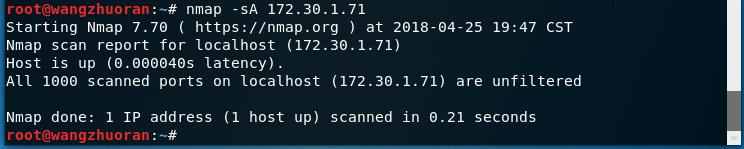

使用 nmap -sA 指令可以检测目标主机是否使用任何的滤包器和防火墙。

这里显示所有端口扫描都未经过过滤(我检测的是自己的主机IP),应该就是没有开启防火墙,查看下主机防火墙设置,果然如此。

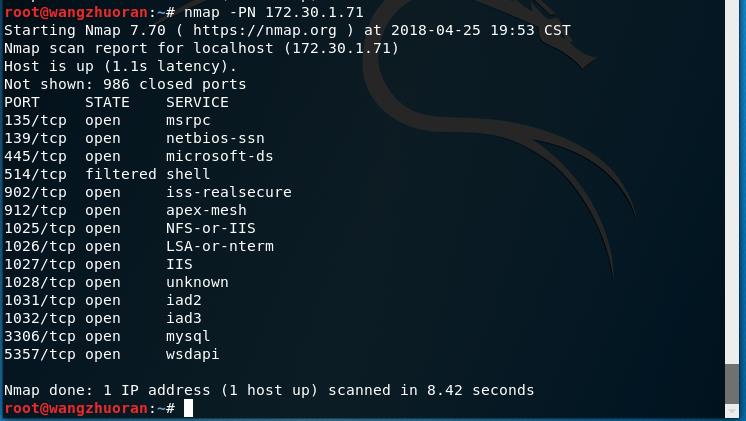

使用 nmap -PN 则可以查看主机是否受到滤包器和防火期保护的详细信息。

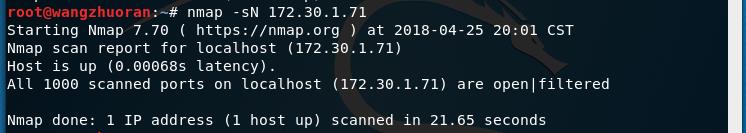

使用 nmap -sN 指令执行一次TCP空扫描,可以达到欺骗防火墙的目的,然而我无论关闭还是开启防火墙,得到的结果都一样,如下图,so我也不知道这个到底有啥用。

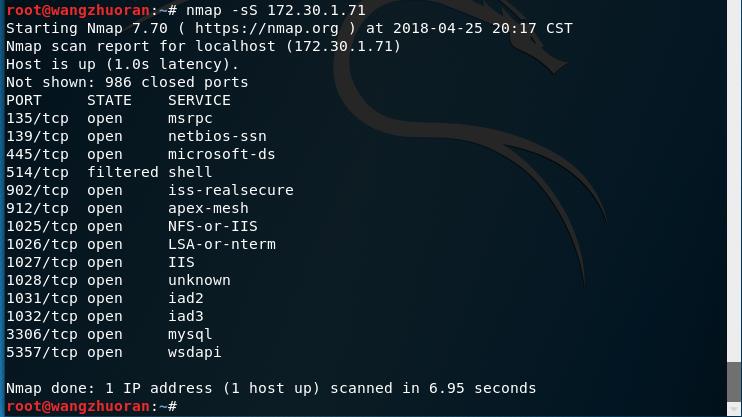

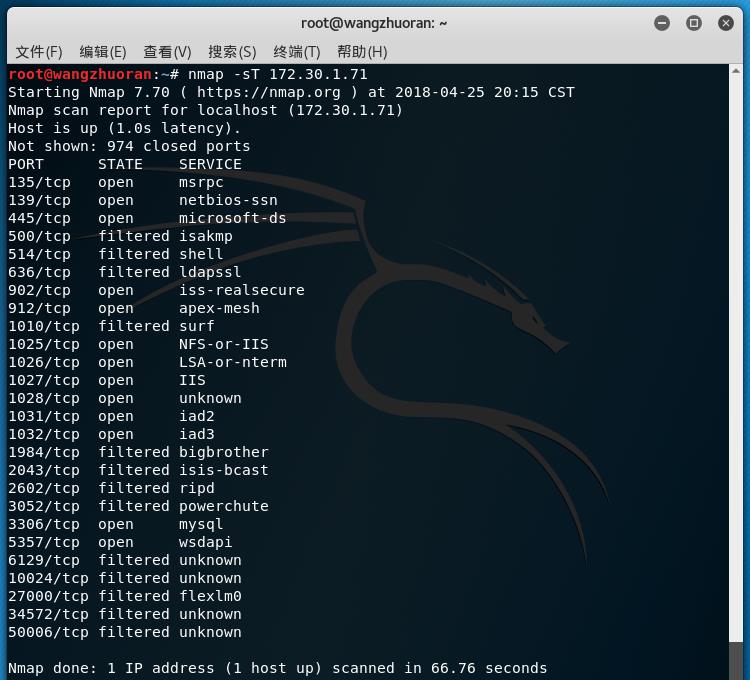

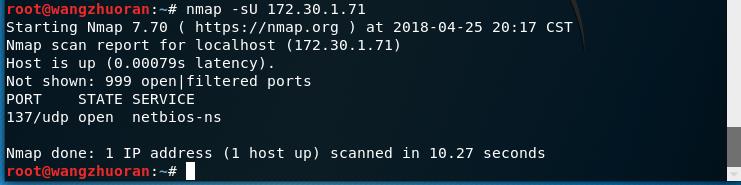

通过指令 nmap -sS、nmap -sT、nmap -sU 可分别对目标IP的对应的协议端口进行扫描。

使用指令 nmap -p 可以针对固定一个、多个端口、指定协议下的端口或一定范围内的端口进行扫描(可以自己加筛选条件)。

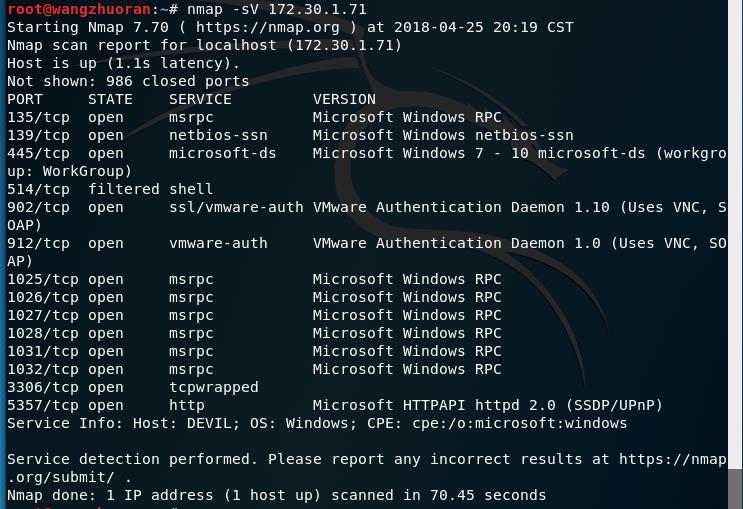

使用指令 nmap -sV 可以查询目标主机的服务版本号。

2、漏洞扫描

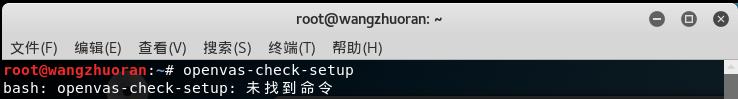

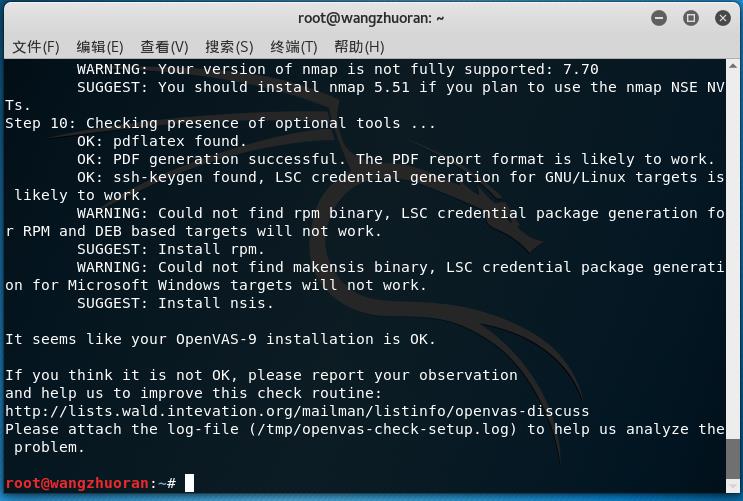

可以先执行 openvas-check-setup 查看openvas的状态,

提示未找到命令,则说明我的Linux上没有装,有的会提示错误,一般是版本太旧需要更新,一样的安装步骤。

使用指令进行 openvas 的安装。

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

安装完后可以使用指令 openvas-check-setup 检查安装状态,如果有提示错误也可以根据提供的错误和提示的修正方法FIX来订正。

直到提示如下 It seems······is OK 则说明成功。

成功后使用指令 openvasmd --user=admin --new-password=admin 添加用户和密码,接着使用

openvasmd

openvas-start

启动服务,它会自动跳出一个网页,如果浏览器提示不安全陌生链接的话,选择advanced,然后点击左下角设为例外就行。

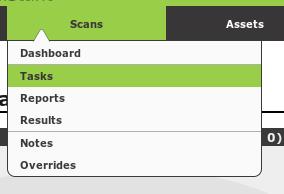

选择 Scans —— Tasks —— Task Wizard

输入要扫描主机的IP地址,经过漫长的等待~~~~~~

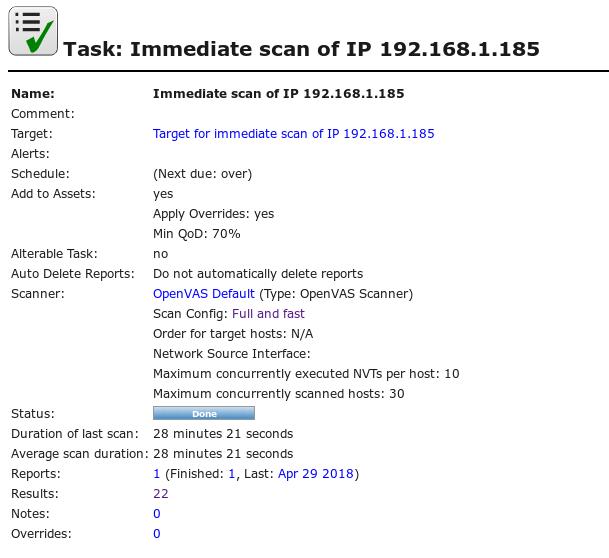

扫描完成提示Done后就可以查看具体的信息

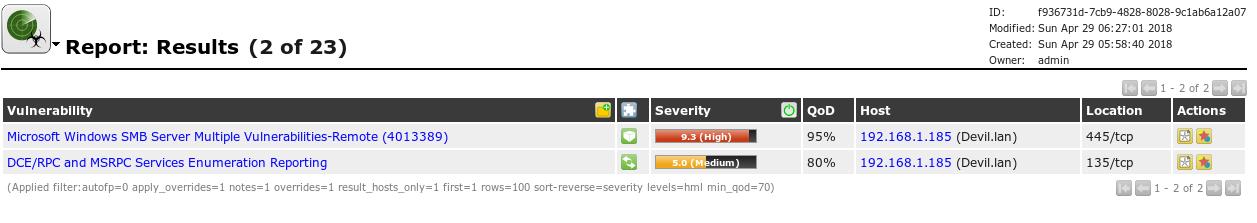

这一页能看到我扫的主机安全性并不高,存在严重隐患,点击Done进去可以查看漏洞信息,有一个高危漏洞和一个中等漏洞。

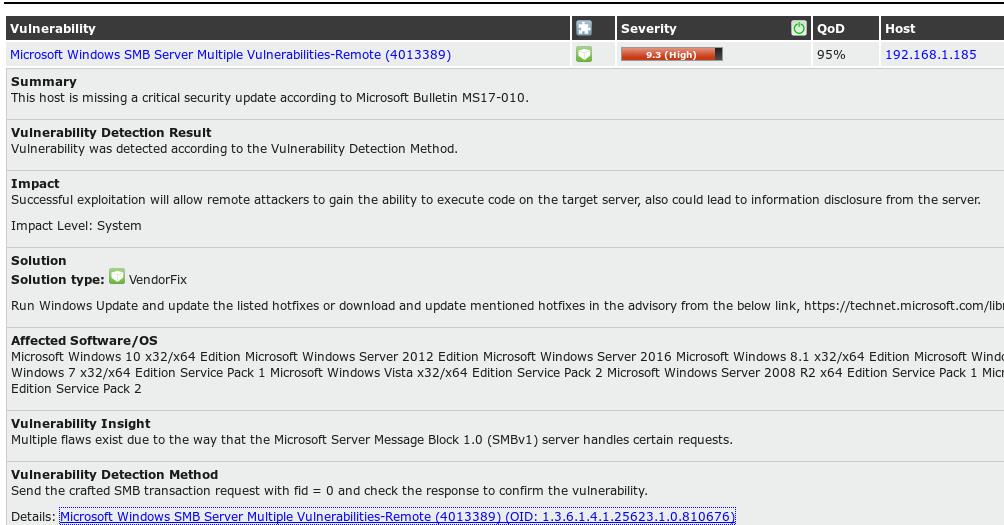

点进去高危漏洞,看到其详细信息

从summary总结那一栏可以看到这个 Microsoft Windows中的漏洞,可以通过ms17-010补丁修复,百度了下这项补丁得知,攻击者可以通过想Microsoft服务器发送特定的消息来达到控制的目的。

同时也可以在Solution那一栏看到修复的办法。

回到扫描的那一页,单击扫描项的名字,可以看到一些关于扫描配置的信息

点击 Results 可以看到一些更加具体的信息。

这里显示了除了一个高危漏洞和中等漏洞以外的东西,大部分都没有评定出具体的危险等级,只有一个显示为中等危险,点开了好几个进去看后,大概知道这些基本都是可以查询到主机上的一些设备服务信息,但远没有危险到会被利用来达到影响甚至控制主机的目的,所以安全评定那里没有作出等级评定而显示为Log(日志),算是危险性极弱的一类。

3.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

(2)什么是3R信息。

- Registrant:注册人

- Registrar:注册商

- Registry:官方注册局

- 3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

(3)评价下扫描结果的准确性。

- 扫描结果并不全面,至少我拿360扫出来的就比openvas的多,不过openvas扫出来的漏洞也算挺关键的,能切中要害,基本可以为攻击者提供方法。

4.实验总结与体会

这次实验并不算难,但却让我们掌握了许多用来信息搜集的工具和手段,受益匪浅,漏洞扫描那一块其实也很快,但安装是真的恶心人,我第一次在它更新模块的时候嫌网速太慢换了网,再开的时候剩下没下的模块就没再给我继续下,导致后面出现的问题都无法解决,只能重装个虚拟机再更一遍,十分耗时,扫描的时候也是,等的时间也蛮久的,不过扫描出来的结果倒还好,能有点儿用处,不过这次实验中只用到了一个用法,应该可以再研究其他的内容。

以上是关于网络对抗 Exp6 信息收集与漏洞扫描 20154311 王卓然的主要内容,如果未能解决你的问题,请参考以下文章

网络对抗 Exp6 信息收集与漏洞扫描 20154311 王卓然

2018-2019-2 20165114《网络对抗技术》Exp6 信息收集与漏洞扫描

2018-2019-2 网络对抗技术 20162329 Exp6 信息搜集与漏洞扫描

2017-2018-2 20155233『网络对抗技术』Exp6:信息收集与漏洞扫描