windows 快捷方式(.lnk)代码执行漏洞(CVE-2017-8464 )[附EXP生成工具]

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了windows 快捷方式(.lnk)代码执行漏洞(CVE-2017-8464 )[附EXP生成工具]相关的知识,希望对你有一定的参考价值。

最近看到网上曝光了一个windows远程代码执行的漏洞,黑客可以通过一个快捷方式在用户电脑上执行任意指令,于是便对该漏洞进行了部分分析。

1. 漏洞描述:

MicrosoftWindows .LNK 远程代码执行漏洞(漏洞编号:CVE-2017-8464),攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

2. 影响范围:

这个漏洞的影响范围比较广了,下面是从网上找的可以影响的系统,我本人在win7和win10两种上面测试过了。

|

1 |

Microsoft Windows 10 Version 1607 for 32-bit Systems |

|

2 |

Microsoft Windows 10 Version 1607 for x64-based Systems |

|

3 |

Microsoft Windows 10 for 32-bit Systems |

|

4 |

Microsoft Windows 10 for x64-based Systems |

|

5 |

Microsoft Windows 10 version 1511 for 32-bit Systems |

|

6 |

Microsoft Windows 10 version 1511 for x64-based Systems |

|

7 |

Microsoft Windows 10 version 1703 for 32-bit Systems |

|

8 |

Microsoft Windows 10 version 1703 for x64-based Systems |

|

9 |

Microsoft Windows 7 for 32-bit Systems SP1 |

|

10 |

Microsoft Windows 7 for x64-based Systems SP1 |

|

11 |

Microsoft Windows 8.1 for 32-bit Systems |

|

12 |

Microsoft Windows 8.1 for x64-based Systems |

|

13 |

Microsoft Windows RT 8.1 |

|

14 |

Microsoft Windows 10 for 32-bit Systems |

|

15 |

Microsoft Windows 10 for x64-based Systems |

|

16 |

Microsoft Windows 10 version 1511 for 32-bit Systems |

|

17 |

Microsoft Windows 10 version 1511 for x64-based Systems |

|

18 |

Microsoft Windows 10 version 1703 for 32-bit Systems |

|

19 |

Microsoft Windows 10 version 1703 for x64-based Systems |

|

20 |

Microsoft Windows 7 for 32-bit Systems SP1 |

可以看到基本上所有的windows的系统都存在这个问题。但是利用起来相对比较鸡肋,首先你得把快捷方式植入到对方电脑中,而后才可以考虑触发漏洞。

但是这就好像曾经的CVE-2012-0158一样,发送文档给用户导致触发,这种漏洞可以广泛被用于钓鱼攻击,水坑攻击,邮件附件攻击等,所以危害还是很大的,一不小心就中招了,所以,用户还是需要尽快把补丁打上。

3. POC

废话不多说,用python写了个生成该漏洞EXP的脚本,已经放在我的github上了,想要交流的可以去看看:

https://github.com/Securitykid/CVE-2017-8464-exp-generator

简单说明下测试过程:

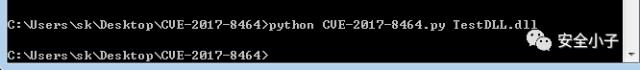

先利用工具生成EXP:

指定需要执行的DLL的名称,这里是一个测试用的DLL,弹出几行计算器:

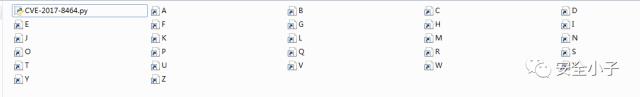

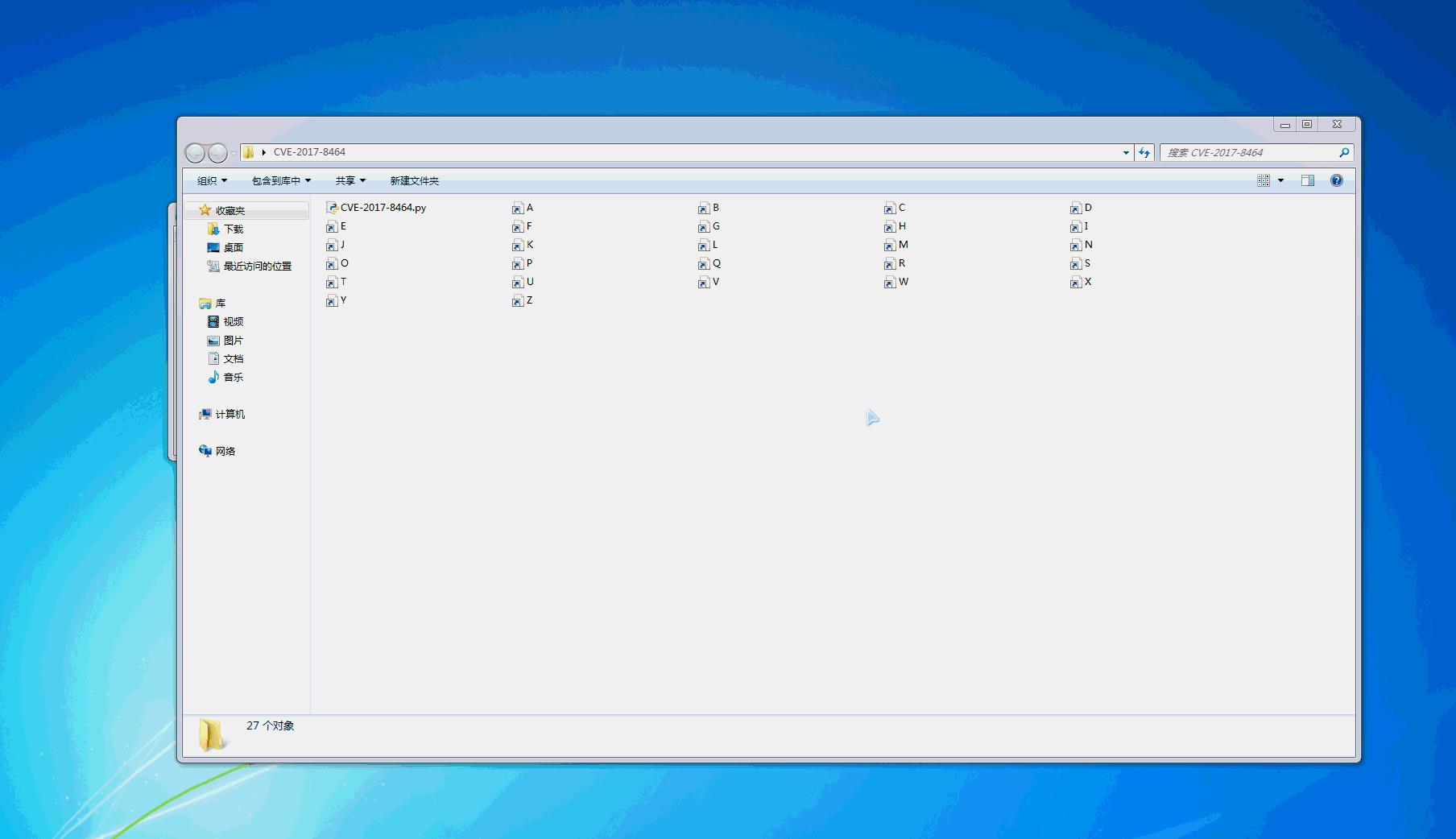

运行结果是生成26个快捷方式:

26个快捷方式的目的是保证DLL文件在任何一个盘符下都能被找到,举一个场景,将这26个快捷方式和DLL放在U盘里,那么不论U盘被电脑识别成哪一个盘符都能被执行。

执行条件:

打开包含快捷方式的文件夹,或者盘符(快捷方式为于该盘符下),或者点解该快捷方式,都能导致执行:

简单录了个GIF,测试效果如下:

本文中的EXP生成脚本用python写成,链接为:

https://github.com/Securitykid/CVE-2017-8464-exp-generator

欢迎交流学习

这个漏洞还是有一定危害的,希望看的朋友留个心,不要随意点击收到的邮件或者下载的文件中的快捷方式,并同时及时打上补丁,保证自己的权益不受侵害。

本文中涉及的内容只用技术交流,安全防范,学术交流,请勿用于非法用途。

欢迎转载,请注明出处

欢迎扫码关注公众号,安全小子,分享安全知识,技术,共同交流进步!

以上是关于windows 快捷方式(.lnk)代码执行漏洞(CVE-2017-8464 )[附EXP生成工具]的主要内容,如果未能解决你的问题,请参考以下文章