通告更新SaltStack远程命令执行漏洞安全风险通告第二次更新

Posted 奇安信 CERT

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了通告更新SaltStack远程命令执行漏洞安全风险通告第二次更新相关的知识,希望对你有一定的参考价值。

近日,奇安信CERT监测到国外安全团队披露SaltStack框架存在两个安全漏洞:认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。其中认证绕过漏洞可以调用_send_pub()方法,从而造成远程代码执行。有消息称发现有人利用此漏洞进行挖矿。鉴于这些漏洞危害较大,建议客户尽快安装更新补丁。

本次更新:

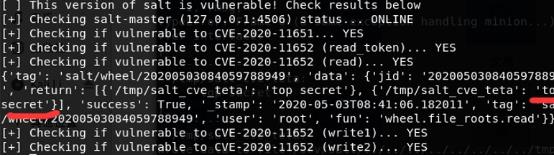

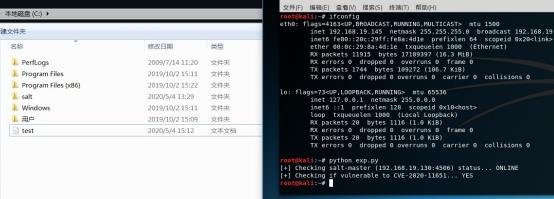

新增了CVE-2020-11651漏洞的复现截图

新增了奇安信网神天堤防火墙产品解决方案

更新了奇安信网神网络数据传感器系统产品解决方案

Saltstack是基于Python开发的和C/S架构的开源自动化运维工具,具备远程任务执行、配置管理和监控等功能。近日,奇安信CERT监测到国外安全团队披露SaltStack框架存在两个安全漏洞:认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。

CVE-2020-11651是因为ClearFuncs类公开了_send_pub()方法。攻击者可以构造恶意请求触发Minion运行任意命令。

CVE-2020-11652 是因为wheel模块包含用于特定目录路径下的读/写功能的命令。攻击者通过构造恶意请求,读取服务器文件和写入文件。

奇安信CERT第一时间复现了CVE-2020-11652、CVE-2020-11651漏洞,复现截图如下:

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

SaltStack < 2019.2.4

SaltStack < 3000.2

请通过以下链接下载和更新补丁:

https://repo.saltstack.com

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS3000/5000/7000/9000系列和vNDS1000/2000/3000系列)产品,已具备该漏洞的检测能力。规则ID为:51463、51464,建议用户尽快升级检测规则库至2005041540以上版本并启用该检测规则。

奇安信天眼产品解决方案

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0503.11855及以上版本。规则名称:SaltStack远程命令执行漏洞,规则ID:0x5aa4。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神天堤防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至“2005032330”及以上版本并启用规则ID: 1064501、1064601、1064602、1064603、1064604进行检测防御。

奇安信CERT致力于

第一时间为企业级客户提供

安全风险通告和有效的解决方案

以上是关于通告更新SaltStack远程命令执行漏洞安全风险通告第二次更新的主要内容,如果未能解决你的问题,请参考以下文章

安全通告SaltStack 远程命令执行漏洞风险通告(CVE-2020-11651/CVE-2020-11652)

安全通告丨SaltStack 远程命令执行漏洞风险通告(CVE-2020-11651/CVE-2020-11652)