通告更新Microsoft SMBv3远程代码执行漏洞安全风险通告第四次更新

Posted 奇安信 CERT

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了通告更新Microsoft SMBv3远程代码执行漏洞安全风险通告第四次更新相关的知识,希望对你有一定的参考价值。

2020年3月12日,微软官方发布了Windows SMBv3 客户端/服务器远程代码执行漏洞的安全更新细节和补丁程序,此漏洞被分配CVE编号为CVE-2020-0796,微软官方将此漏洞标记为“被利用可能性高”。

本次更新内容如下:

4月14日国外有安全厂商称已经实现此漏洞的远程无需用户验证的命令执行并发布了视频演示。如果此PoC属实,漏洞的现实威胁进一步得到确认,由于漏洞无需用户验证的特性,可能导致类似WannaCry攻击那样蠕虫式的传播。鉴于漏洞危害很大,建议客户尽快安装补丁更新。

该漏洞为Microsoft SMBv3网络通信协议中的预身份验证远程代码执行漏洞。SMBv3在处理特定请求时,存在远程代码执行漏洞,该漏洞影响SMBv3服务器和SMBv3客户端。未经身份验证的攻击者可通过向受影响SMBv3服务器发送特制的压缩数据包来利用此漏洞,攻击者还可以通过配置恶意SMBv3服务器并诱导用户连接来利用此漏洞,成功利用此漏洞的远程攻击者可在目标机器上执行任意代码。值得注意的是,此漏洞存在客户端访问恶意服务端的利用场景,所以理论上引入了浏览器的攻击面。

微软官方将此漏洞标记为“被利用可能性高”。截至目前,此漏洞已经被修复并分配CVE编号为:CVE-2020-0796,同时官方已发布修复补丁。很快便有安全专家编写出了可以远程使目标主机稳定蓝屏的PoC。

4月14日国外有安全厂商称已经实现此漏洞的远程无需用户验证的命令执行并发布了视频演示,后续可能会有相应的技术细节发布。如果此PoC属实,则至少证明漏洞的远程代码执行在技术上是可行的,漏洞的现实威胁进一步得到确认,由于漏洞无需用户验证的特性,可能导致类似WannaCry攻击那样蠕虫式的传播。一旦相关技术扩散蠕虫式的攻击传播可能性会增大。

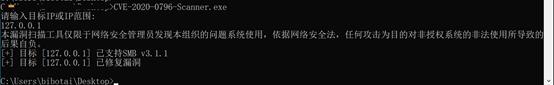

用户可以使用奇安信SMBv3远程代码执行漏洞检测工具检测相关资产是否已经安装对应补丁,检测工具使用方法如下:

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

Microsoft SMBv3远程代码执行漏洞(CVE-2020-0796)处置建议:

目前,微软官方已发布针对此漏洞受影响版本的补丁程序,该安全更新通过更正SMBv3协议处理这些特制请求的方式来解决此漏洞。建议用户参考以下链接尽快安装补丁程序:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

如果暂时无法安装补丁程序,可采取临时缓解措施:

一、禁用SMBv3 compression

用户可使用以下PowerShell命令禁用compression功能,以阻止未经身份验证的攻击者利用此漏洞来攻击SMBv3服务器:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" DisableCompression -Type DWORD -Value 1 -Force请注意:

1、进行更改后,无需重新启动。

2、此解决方法不能防止针对SMB客户端的利用。

使用以下PowerShell命令可解除禁用compression:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" DisableCompression -Type DWORD -Value 0 -Force二、网络端口限制

1、在企业外围防火墙处阻止445端口的连接

TCP端口445用于启动与受影响组件的连接。在网络外围防火墙处阻止此端口将有助于保护位于防火墙后面的系统免受尝试利用此漏洞的攻击。这可以保护网络免受来自企业外围的攻击。在企业范围内阻止受影响的端口是避免基于Internet的攻击的最佳防御方法。但是,系统仍可能受到企业内网络的攻击。

2、遵循Microsoft准则以防止SMB流量流出公司网络,详情请查阅以下链接:

https://support.microsoft.com/en-us/help/3185535/preventing-smb-traffic-from-lateral-connections

三、使用奇安信产品线解决方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列、奇安信天眼新一代威胁感知系统以及奇安信网神网络数据传感器(NDS3000/5000/7000/9000系列和vNDS1000/2000/3000系列)产品已加入对该漏洞的防护,可参考产品解决方案章节对此漏洞进行防护。另外奇安信公司针对“Microsoft SMBv3 远程代码执行漏洞 CVE-2020-0796”推出了远程快速扫描检测工具,可结合此工具检测系统是否受此漏洞影响。

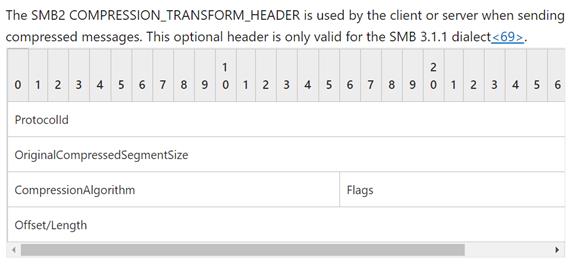

此漏洞是一个SMB 3.1.1协议栈的整数溢出漏洞,漏洞影响Windows 10 1903之后的32位、64位Windows(不影响Windows XP、Windows 7),理论上可以造成远程攻击。经过团队分析验证,在实际环境中远程发包可触发此漏洞,引起内核崩溃,导致蓝屏,容易造成DOS攻击。

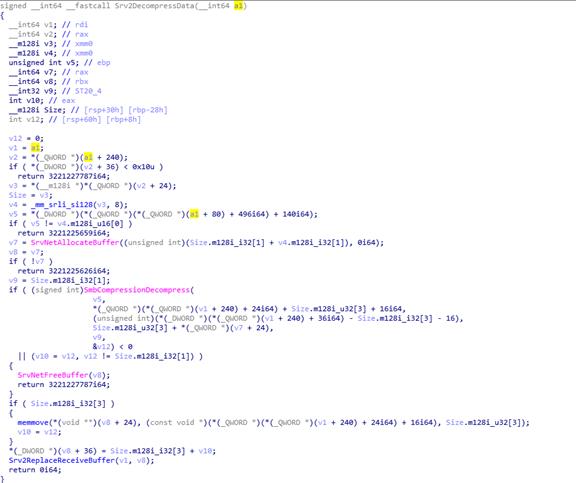

该漏洞是一个位于Srv2DecompressData中的整数溢出漏洞。此函数的反编译如下:

在这行代码:

v7 = SrvNetAllocateBuffer((unsigned int)(Size.m128i_i32[1] + v4.m128i_i32[1]), 0i64);中申请内存时,长度由(unsigned int)(Size.m128i_i32[1] + v4. m128i_i32[1])相加获得,而并没有考虑整数溢出的情况,导致分配的内存过小,从而引起内存溢出,引发崩溃。

具体对应到协议中的“OriginalCompressedSegmentSize”值。

我们来看下补丁修复的情况:

if ( (signed int)RtlULongAdd(Size.m128i_u32[1], v7.m128i_u32[1], &v19) < 0 )补丁修复的代码简单有效,用上了RtlULongAdd 消除了整数溢出。

奇安信网神天堤防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对Microsoft SMBv3远程代码执行漏洞的防护。建议用户尽快将IPS特征库升级至” 2003111400” 及以上版本并启用规则ID: 50309进行检测防御。

奇安信天眼产品解决方案:

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0311. 11710及以上版本。规则名称:Microsoft SMBv3远程代码执行漏洞,规则ID:0x5a85。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神网络数据传感器系统产品检测方案:

奇安信网神网络数据传感器(NDS3000/5000/7000/9000系列和vNDS1000/2000/3000系列)产品,已具备对Microsoft SMBv3远程代码执行漏洞的检测能力。规则ID为:50309,建议用户尽快升级检测规则库至2003111400以上版本并启用该检测规则。

奇安信 CVE-2020-0796漏洞快速扫描检测工具:

奇安信 CVE-2020-0796 漏洞快速扫描检测工具是奇安信公司针对“Microsoft SMBv3 远程代码执行漏洞 CVE-2020-0796”推出的一款远程扫描工具。本次更新提升了检测工具的稳定性。此工具的详情请见附件或访问以下链接下载:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

奇安信CERT致力于

第一时间为企业级客户提供

安全风险通告和有效的解决方案

以上是关于通告更新Microsoft SMBv3远程代码执行漏洞安全风险通告第四次更新的主要内容,如果未能解决你的问题,请参考以下文章

更新:补丁发布 | Microsoft Windows SMBv3.0服务远程代码执行漏洞(CVE-2020-0796)通告

永恒之黑(CVE-2020-0796 微软SMBv3协议远程代码执行漏洞)

永恒之黑(CVE-2020-0796 微软SMBv3协议远程代码执行漏洞)

永恒之黑(CVE-2020-0796 微软SMBv3协议远程代码执行漏洞)