勒索病毒事件溯源

Posted Sword-heart

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了勒索病毒事件溯源相关的知识,希望对你有一定的参考价值。

判断本机是否为真正中毒主机

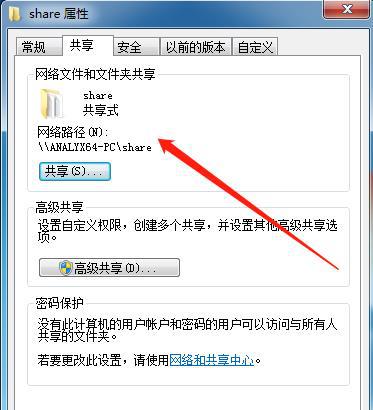

由于勒索病毒通常都会对其所能访问到的共享文件夹进行加密,所以病毒文件有可能并没有运行在共享文件被加密的主机中。

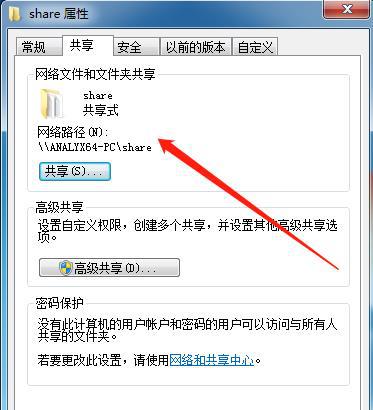

判断方法为:观察是否只有部分文件夹被加密,由于勒索病毒一般都是全盘加密的,除了排除几个系统文件夹比如“windows”等以保证系统正常运行外,对于其他文件夹都是无差别加密,所以只有部分文件夹被加密一般都是共享文件夹的情况,查看被加密的文件夹属性,看是否都为共享就可确认。

如果只有共享文件夹被加密,则首先需要找到全盘被加密的主机(即真正中毒的主机)才能进行溯源。

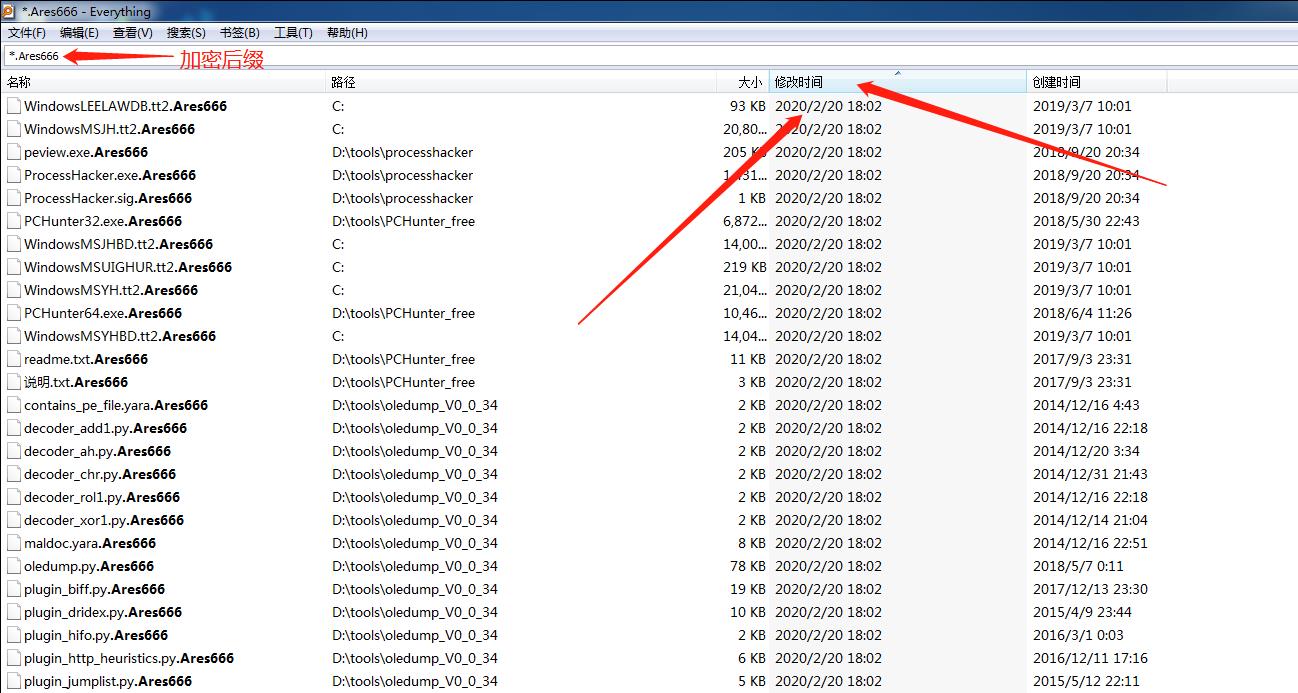

确定开始加密时间点

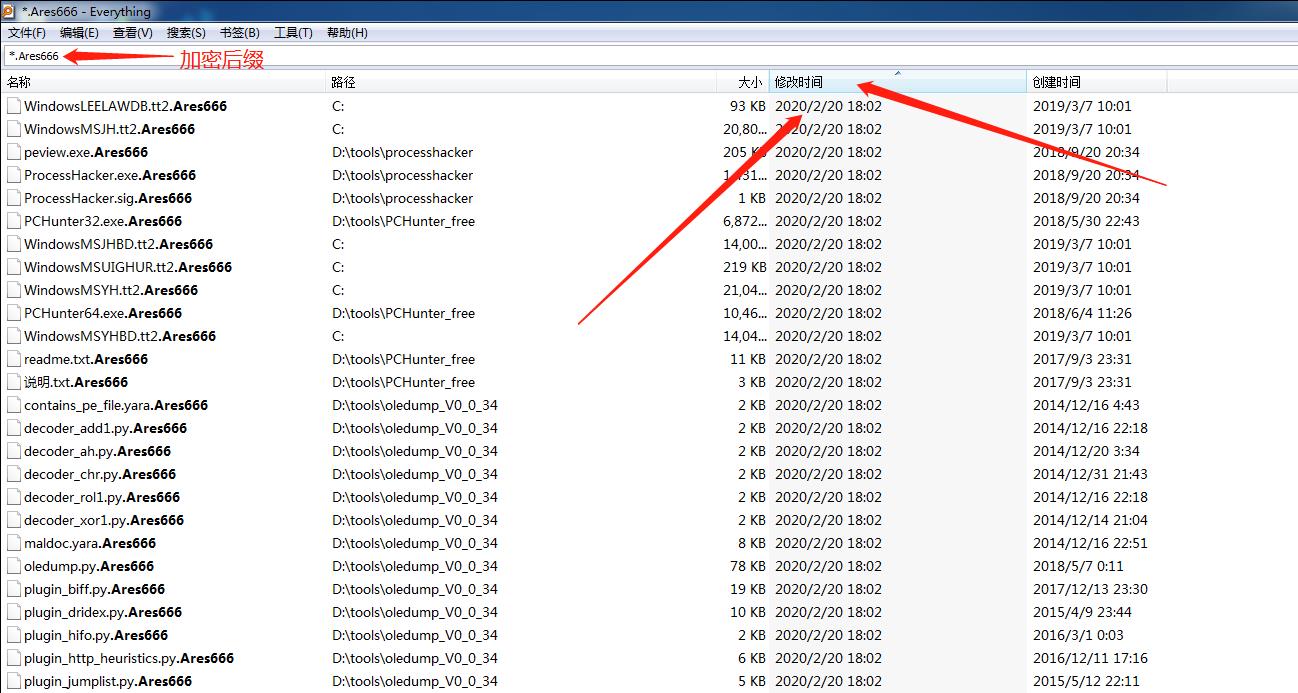

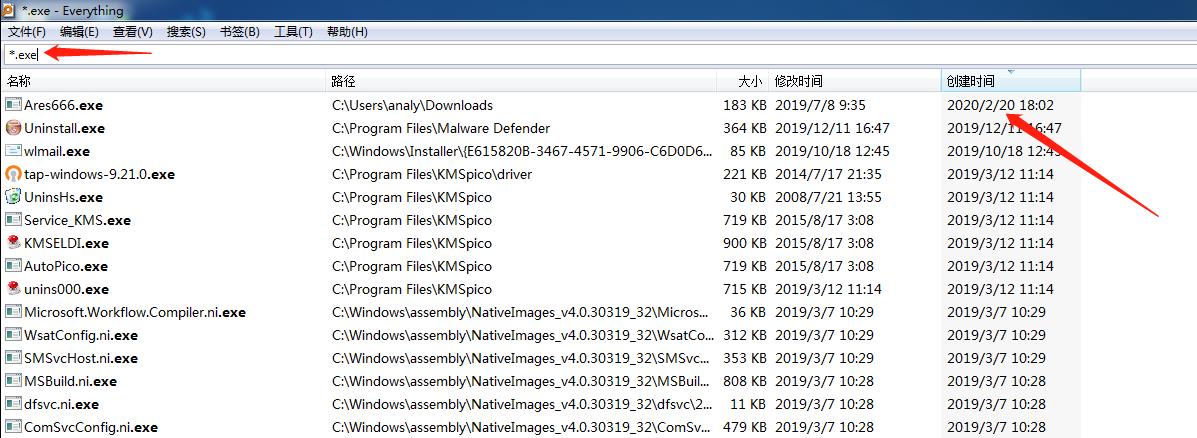

在中毒主机中使用everything搜索被加密文件,比如文件加密后缀为“Ares666”,那么就搜索“*.Ares666”,按修改时间排序,确定开始加密时间点,如下图:

分析加密时间点的异常文件及日志等

异常文件分析

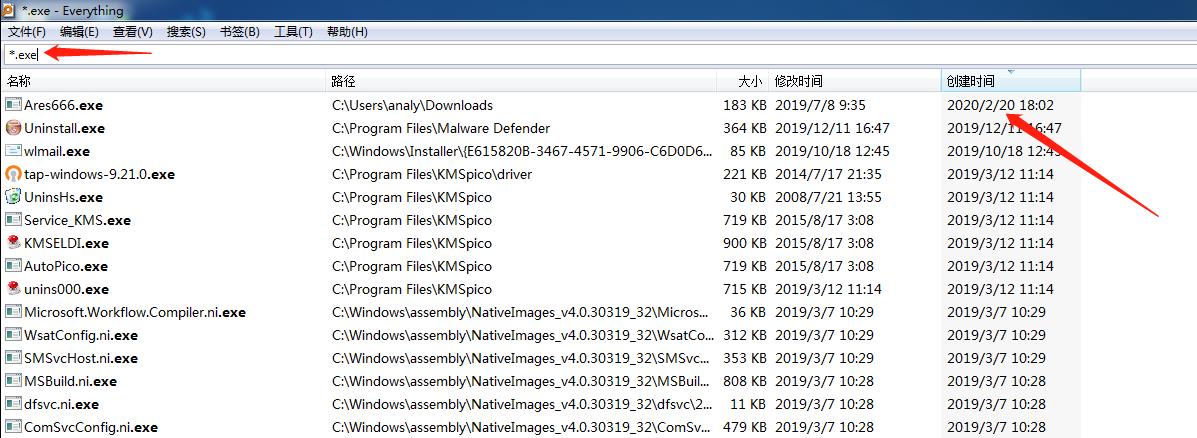

使用文件搜索工具everything搜索“*.exe”、“*.bat”、“*.vbs”等,按创建时间排序,如下,对于创建时间为加密时间点附近的可疑文件,可取出进行进一步分析,包括勒索病毒、恶意脚本、黑客工具等。如下图Ares666.exe经分析可知其为勒索病毒文件:

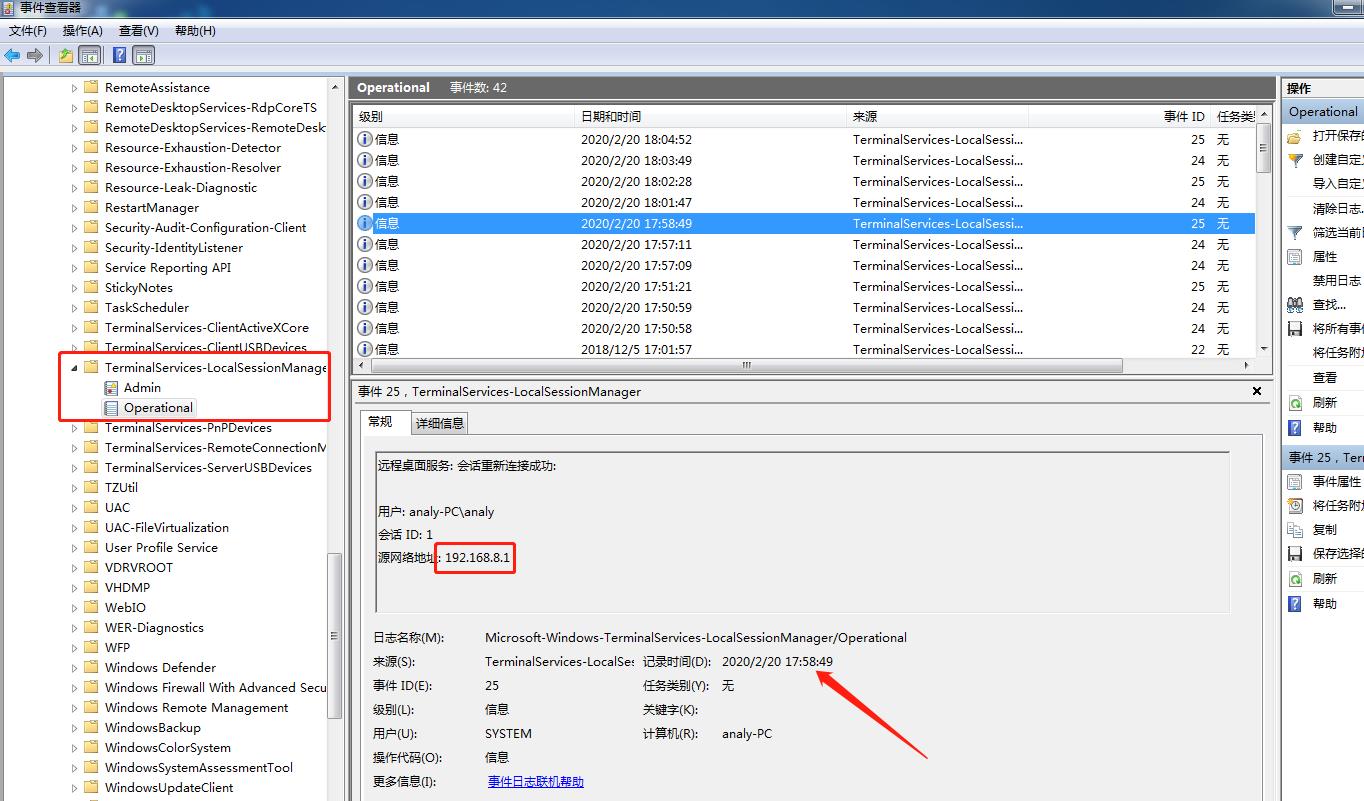

异常event log分析

分析加密时间点附近的可疑event log,查看重点日志;

重点日志:

Windows日志→Security

Windows日志→System

Windows日志→Application

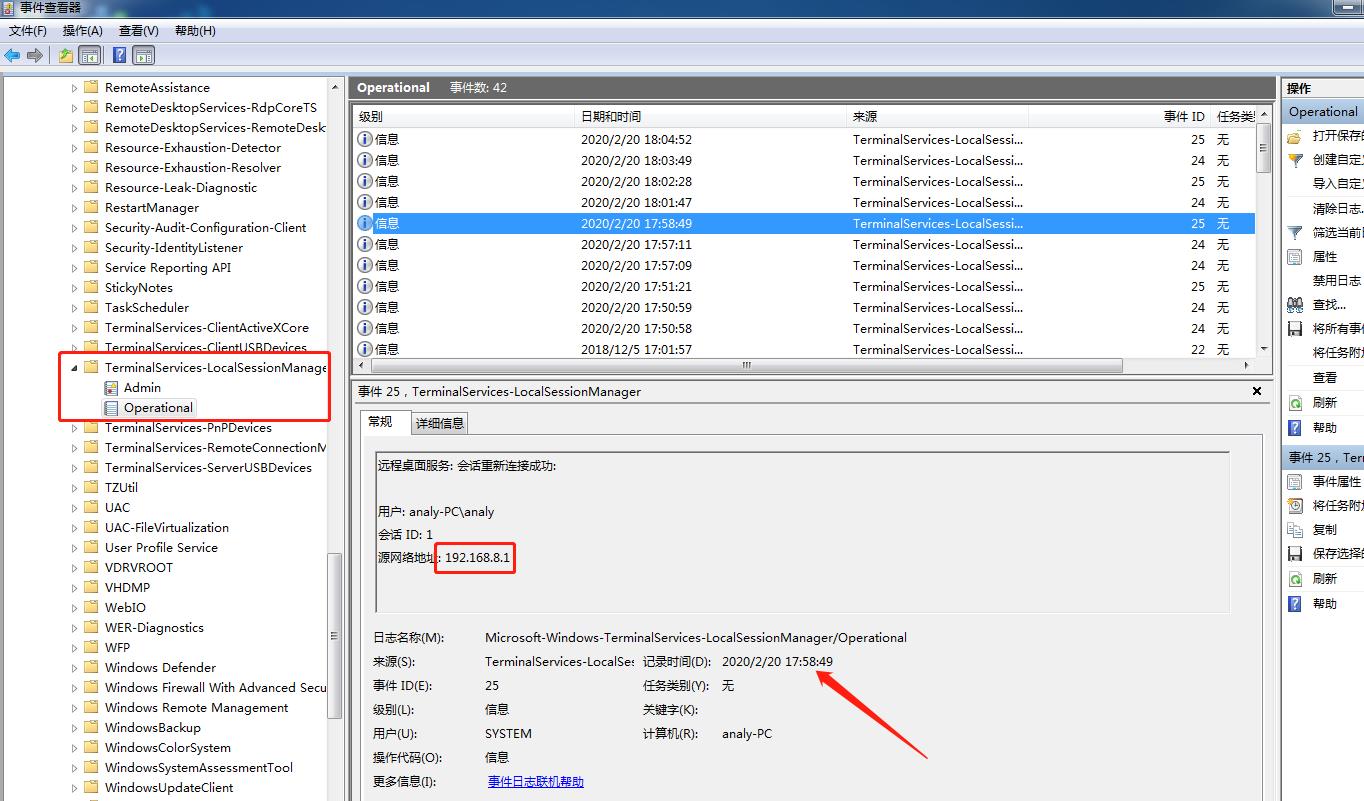

应用程序和服务日志 → Microsoft → Windows → TerminalServices-LocalSessionManger

应用程序和服务日志 → Microsoft → Windows → TerminalServices-RemoteConnectionManager

如下,通过查看TerminalServices-LocalSessionManger日志,发现在加密前的几分钟有远程桌面登录日志,基本可以判断黑客是通过远程桌面登录的方式人工植入病毒,源IP为192.168.8.1。

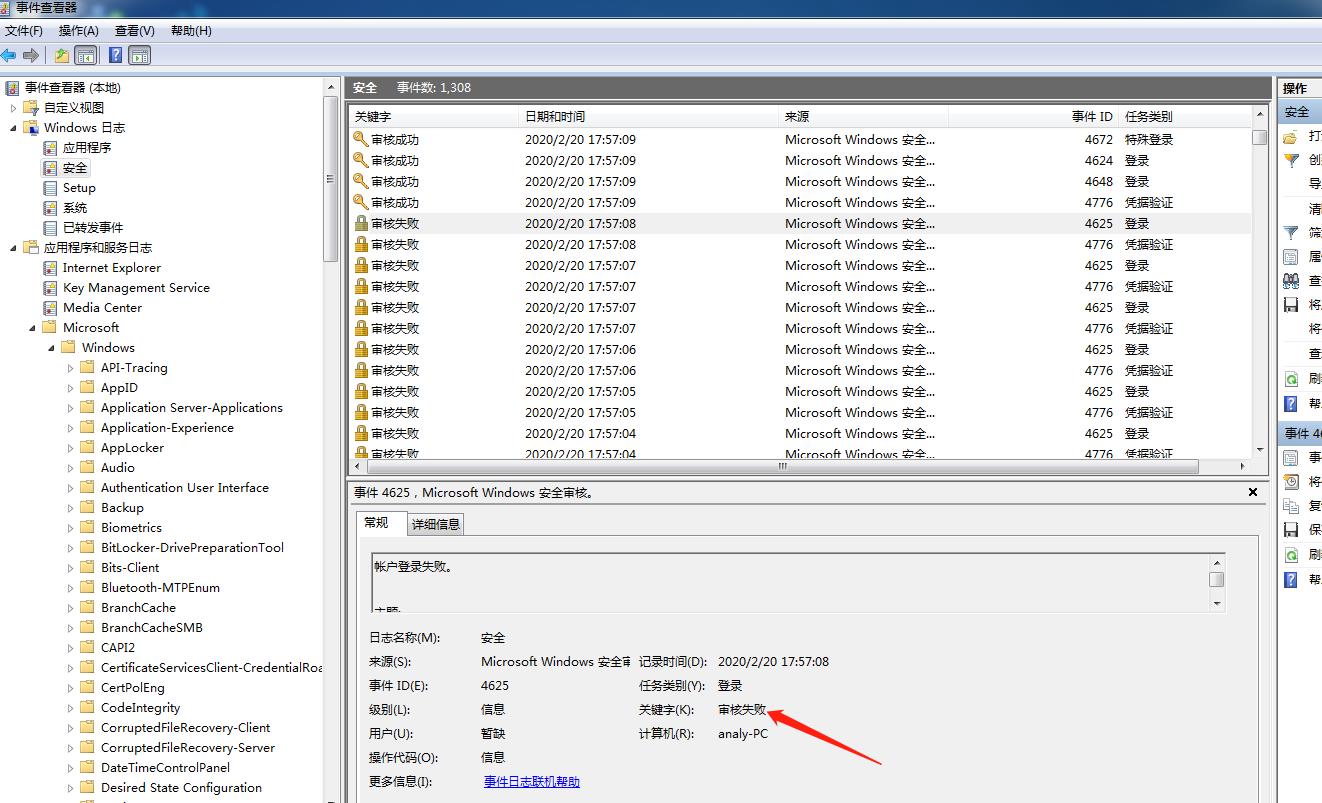

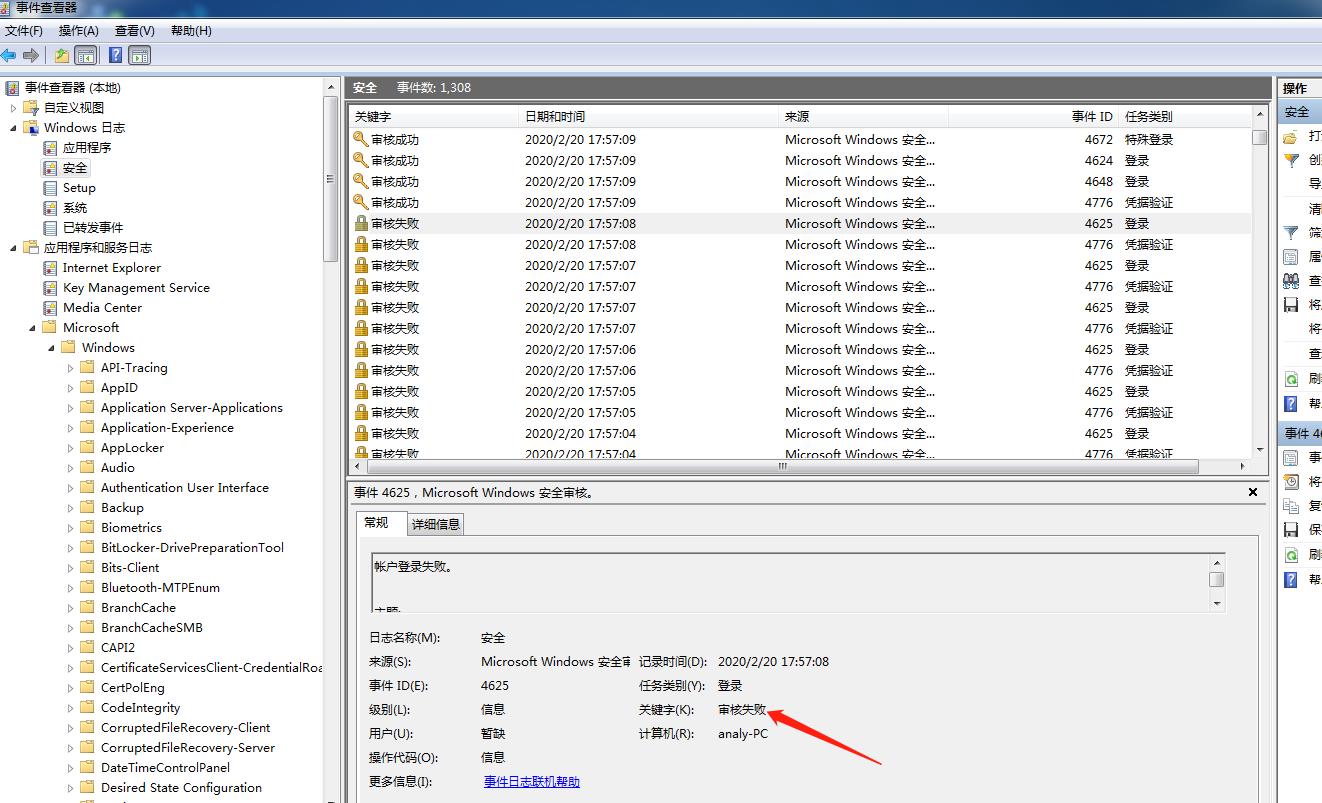

查看安全日志,发现大量登录失败日志,则可以判断为暴力破解登录:

如上源IP为内网IP的情况,说明黑客是通过内网的跳板机进行传播,还需要继续对跳板机进行分析从而进一步溯源。

其他异常事件

包括是否中了木马/僵尸网络,以及加密时间点附近的邮件、流量日志、web日志、sql日志等。

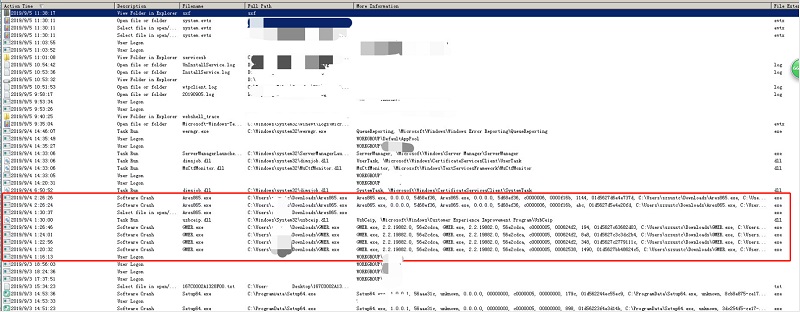

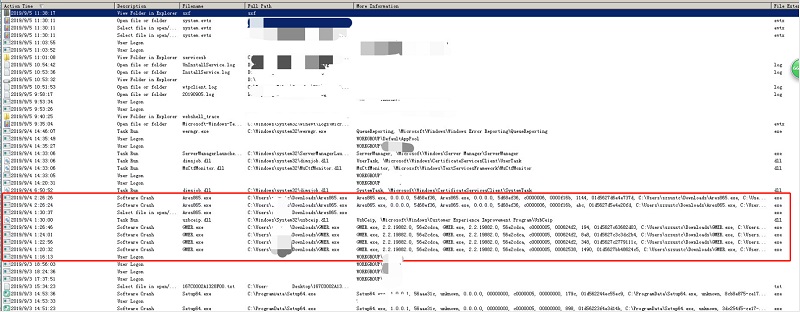

使用工具LastActivityView可以查看部分系统行为记录,从中也可以发现异常行为:

总结

[1] 首先要明确真正的中毒主机,只有共享文件夹被加密的主机并没有中病毒。

[2] 有的勒索病毒在运行完后会自删除,所以不一定能找到病毒样本。

[3] 基本思路是确定开始加密时间,然后分析这个时间点的可疑文件及日志。

[4] 大多数勒索事件都是RDP暴破人工植入,在溯源时应该首先往这个方向排查。

勒索病毒应急处置流程

勒索病毒应急处置流程

1.事件状态判断

了解现状,了解发病时间,了解系统架构

确认被感染主机范围

2.临时处置

已感染主机:进行网络隔离,禁止使用U盘、移动银盘等移动存储设备

未感染主机:ACL隔离、关闭ssh、rdp等协议,禁止使用U盘、移动硬盘。

3.信息收集分析

样本获取

windows:

文件排查:

msconfig查看启动项

%UserProfile%\Recent查看最近使用的的文档

进程排查

netstat -ano查看网络连接、定位可疑的ESTABLISHED

tasklist | findstr 1228 根据netstat定位出的pid,在通过tasklist进行进程定位

wmic process | findstr "vmvare-hostd.exe" 获取进程全路径

系统信息排查

查看环境变量设置

windows计划任务(程序-附件-系统工具-任务计划程序)

windows账号信息,如隐藏账号等(compmgmt.msc)用户名以$结尾的为隐藏用户

查看当前系统用户的会话query user,logoff踢出该用户

查看systeminfo信息,系统版本以及补丁信息

工具排查

PC Hunter 信息信息查看

ProcessExplorer 系统和应用程序监视够工具

Network Monitor 网络协议分析

日志排查(计算机管理-事件查看器 eventvwr)

日志类型:

应用程序日志(应用程序日常使用记录)

系统安全日志(谁,使用什么权限、干了什么事)

setup:软件安装、更新安装

系统日志:组策略更改等系统敏感操作

forwarded-Events:暂无日志信息

主要分析安全日志,借助自带的筛选和查找功能,将帅选日志导出使用notepad++打开

使用正则去匹配远程登录过的IP地址

((?:(?:25[0-5]|2[0-4]\d|((1\d2)|([1-9]?\d))).)3(?:25[0-5]|2[0-4]\d|((1\d2)|([1-9]?\d))))

linux

文件排查

使用stat命令:

access time访问时间

modify time内容修改时间(黑客通过菜刀类工具改变的是修改时间,所以如果修改时间在创建时间之前明显是可以文件)

change time属性改变时间

1.敏感目录文件分析[类/tmp目录、命令目录/usr/bin、/usr/sbin]

ls -a 查看隐藏文件和目录

2.查看tmp目录下的文件 ls -alt /tmp [-t 按更改时间排序]

3.查看看机启动项 ls -alt /etc/init.d ,/etc/init.d是/etc/rc.d/init.d的软链接

4.按时间排序查看指定目录下的文件 ls -alt | head -n 10

5.查看历史命令记录文件 cat /root/.bash_history | more

6.查看操作系统用户信息文件/etc/passwd

root:x:0:0:root:/root:/bin/bash

[用户名:口令:用户标识:组标识:注释性描述:主目录:登录shell]

7.查找新增文件

查找24小时内被修改的php文件find ./ -mtime 0 -name "*.php"

查找72小时内新增的文件 find / -ctime 2

-mtime -n +n 按更改时间查找 -n n天以内 +n n天以前

-atime -n +n 按访问时间查找 -n n天以内 +n n天以前

-ctime -n +n 按创建时间查找 -n n天以内 +n n天以前

8.特殊权限文件查看

查找777权限的文件 find / *.php -perm 4777

9.隐藏的文件 ls -ar | grep "^\."

10.查看分析任务计划 crontab -u <-l、-r、-e>

-u 指定用户 -l 列出某用户任务计划 -r 删除任务

-e 编辑某个用户的任务(也可以直接修改/etc/crontab文件)

进程排查

1.使用netstat -anptl/-pantu | more 查看网络连接状况

2.根据netstat 定位出的可疑pid,使用ps命令、分析进程

ps aux | grep pid | grep -v grep

日志排查

1.查看系统用户登录信息

lastlog,查看系统中所有用户最近一次登录的信息

lastb,显示用户错误的登录列表

last,显示用户最近登录信息。

4.事件处置

已感染主机:进行断网隔离、等待解密进展、重装系统

未感染主机:

补丁修复(在线补丁、离线补丁)

事件加固:安装防护软件(开启实时防护、及时更新病毒库)

5.事件防御

预防:定期打补丁、口令策略加固

监控:部署杀毒软件、部署流量监测设备

以上是关于勒索病毒事件溯源的主要内容,如果未能解决你的问题,请参考以下文章

360CERT网络安全11月月报 | 新增四大双重勒索病毒家族

国家网络安全事件应急预案,你需要知道哪些重点

WannaCry勒索病毒事件的“来龙去脉”

比特币电脑勒索病毒预防步骤

勒索病毒容易入侵win10哪些端口

勒索病毒暴露了网络安全的脆弱性