360CERT网络安全11月月报 | 新增四大双重勒索病毒家族

Posted 网品天下

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了360CERT网络安全11月月报 | 新增四大双重勒索病毒家族相关的知识,希望对你有一定的参考价值。

近日,三六零集团(股票代码:601360.SH,以下简称“360”)网络安全响应中心(以下简称“360CERT”)发布《网络安全十一月月报》(以下简称“十一月月报”),对十一月份安全漏洞分析、网络安全重大事件、勒索病毒攻击态势等内容进行了梳理,为网络安全等相关人员提供精准的网络安全态势走向,便于更好的掌握网络安全发展趋势。

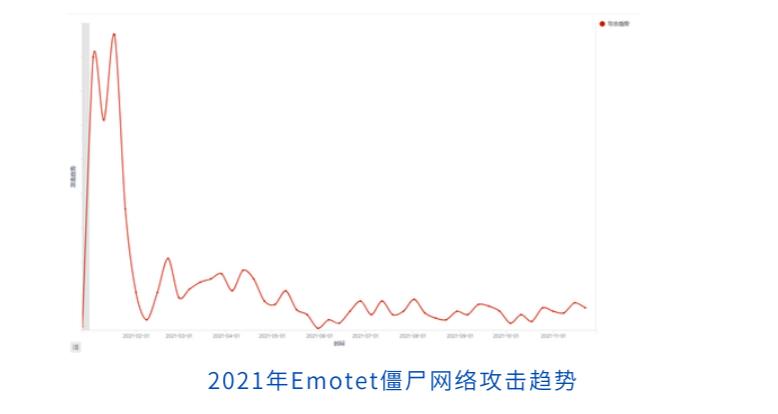

本月攻击态势主要聚焦了僵尸网络攻击、钓鱼邮件攻击、网页挂马攻击和针对Web应用和数据库的攻击四方面。 11 月份Windows平台僵尸网络总体攻击趋势相对较为平稳,未见较大幅度的增长或减少。但Emotet 僵尸网络在停摆了多月之后,于本月再次出现传播,疑似其部分运营者重启了该僵尸网络的运作。虽然本月Emotet僵尸网络重启,但根据 360 安全大脑的监测数据显示, Emotet重启后传播规模并不大。

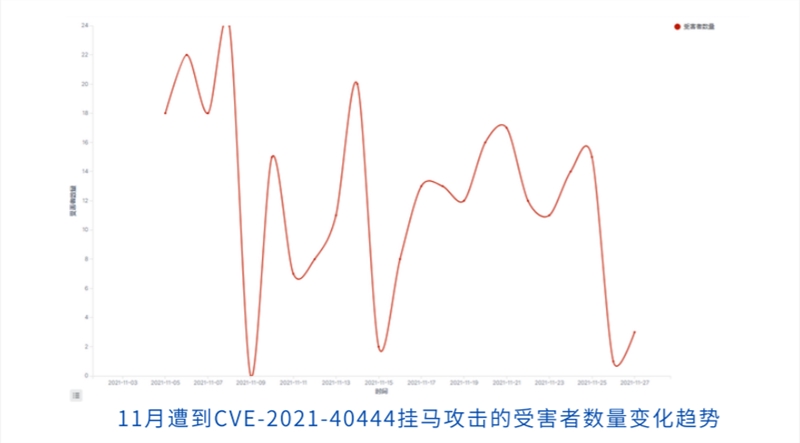

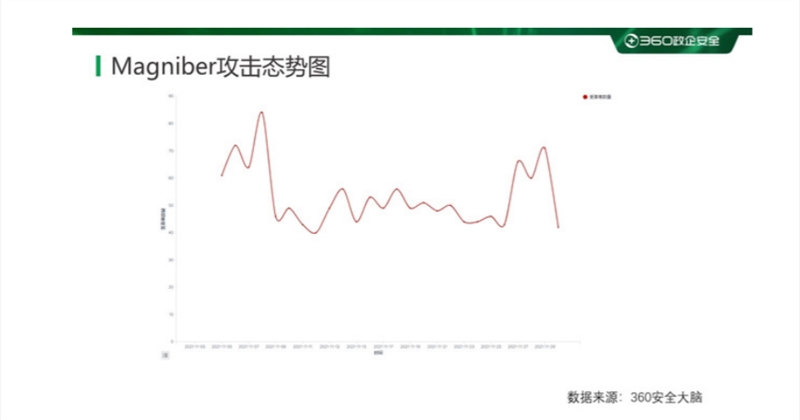

此外,在网页挂马攻击方面,本月初,有黑客团伙使⽤Magnitube EK 漏洞利用套件在网页广告中植入CVE-2021-40444 漏洞利用代码,传播Magniber勒索病毒。由于部分广告页面在访问量较大的色情网站中被展示,此次攻击对不少用户造成了影响。

安全漏洞

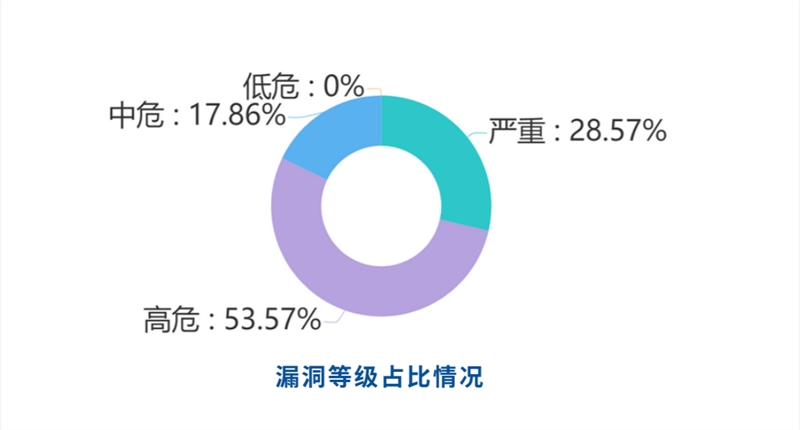

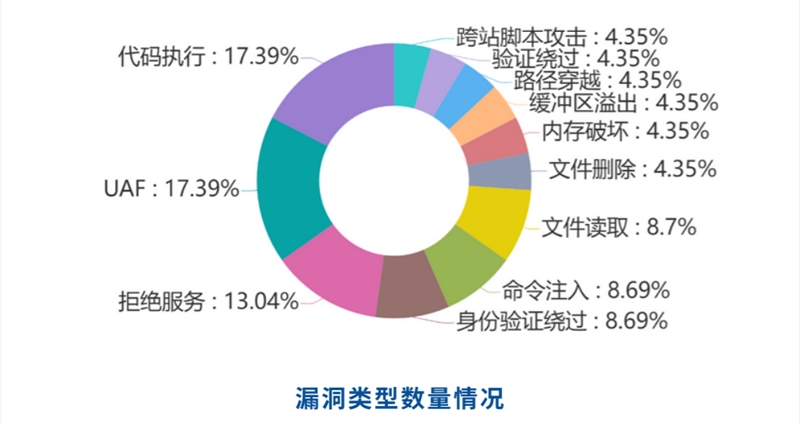

2021 年 11 月,360CERT共收录 28 个漏洞,其中严重 8 个,高危 15 个,中危 5 个,并回顾了其中 7 个重点漏洞事件。主要漏洞类型包含特权提升、代码执行、UAF、拒绝服务等。涉及的厂商主要是Apache 、Linux、VMware、Windows、Google等。

安全事件

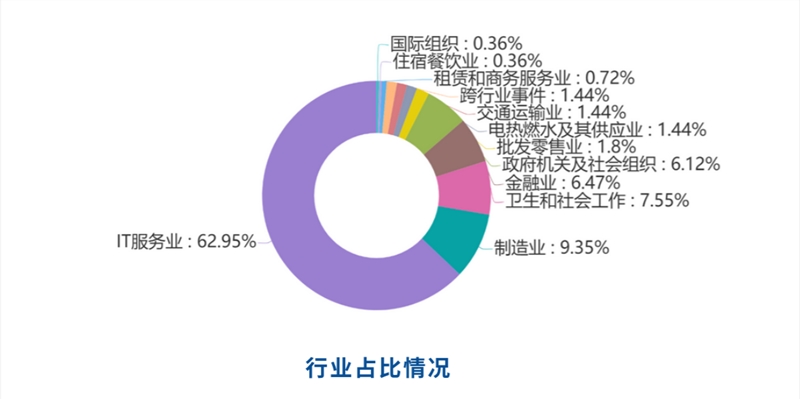

本月收录安全事件 278 项,话题集中在数据泄露、恶意程序、网络攻击方面,涉及的组织 有:Microsoft、Google、Twitter、Facebook、Apple、FBI、YouTube等。涉及的行业主要包含IT服务业、制造业、金融业、政府机关及社会组织、医疗行业、交通运输业等。其中IT服务业依然是安全事件易发和多发的“重灾区”,占比为62.95%。

在十一月月报中,重点梳理了 8 起APT事件。其中APT-C-59(芜琼洞)组织 2021 年攻击行动揭秘引起了关注, 2021 年上半年, 360 高级威胁研究院发现了来自同⼀个新APT组织的多起攻击活动,根据该组织的攻击特征分析显示,发现其相关攻击行动未与目前已知APT组织关联,同时观察到该组织的两次攻击行动中都使用了0day漏洞攻击手段,所以将其背后的攻击者命名编号为APT-C-59(芜琼洞)。APT-C-59(芜琼洞)组织的最早的攻击活动可以追溯到 2020 年 8 月,早期该组织就利用了部分浏览器的伪协议0day漏洞攻击我国相关单位,同时还攻击了越南地区的部分受害者。通过攻击数据综合分析,可以看到该组织的攻击目标地区是以东亚和东南亚为主,涉及政府、智库、媒体、医疗多个行业。

此外,在十一月月报中,还重点回顾了包括恶意程序事件、数据安全事件、网络攻击事件和其他事件在内的 12 起重点事件,并梳理了安全事件的时间线。

恶意程序

2021 年 11 月,全球新增的活跃勒索病毒家族有:Doyuk2、 HarpoonLocker、Rozbeh、BlackCocaine、Cryt0y、Flowey 、54BB47H (Sabbath)、 Entropy、ROOK、RobinHood、AvGhost等勒索病毒家族,其中 54BB47H (Sabbath)、Entropy、ROOK、RobinHood四个家族为本月新增的双重勒索病毒家族。

此外,老牌勒索家Snatch也开始采用双重勒索模式运营;而AvGhost勒索软件针对服务器进行攻击,虽然受害者联系到黑客后,黑客表示此次攻击只是测试并承诺替用户免费解密文件,但实际结果是受害者仍有大量数据无法恢复。

其中,Magniber勒索软件升级,瞄准国内用户,成为本月最值得关注的勒索病毒。 11 月 5 日开始, 360 安全大脑检测到CVE-2021- 40444 漏洞攻击拦截量有较明显上涨。经过 360 政企安全集团高级威胁研究分析中心分析追踪发现,这是⼀起挂马攻击团伙,利用CVE-2021- 40444 大肆传播勒索病毒的攻击事件,同时病毒在攻击过程中,还使用了PrintNightmare漏洞进行提权。该黑客团伙主要通过在色情网站、游戏网站(也存在少部分其它网站)的广告位上,投放植入带有攻击代码的广告,当用户访问到该广告页面时,就有可能中招,感染勒索病毒。截止当前 360 安全卫士仍能拦截到约 500 次每小时的挂马广告页面访问。而漏洞拦截量,最高单日也已超过 1000 次。

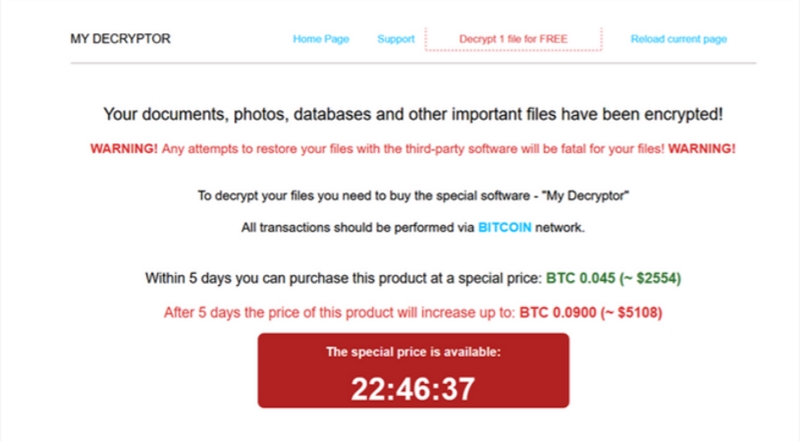

Magniber 勒索软件是基于Magnitude exploit kit(Magnitude EK)开发套件进行开发,早期还曾传播过Locky、Cerber勒索病毒家族。被该勒索加密后,文件后缀将被修改为随机字符串,受害者需向攻击者支付0.044~0. 048 个比特(价格⼀直在波动, 5 天内若未支付,赎金将会翻倍)。

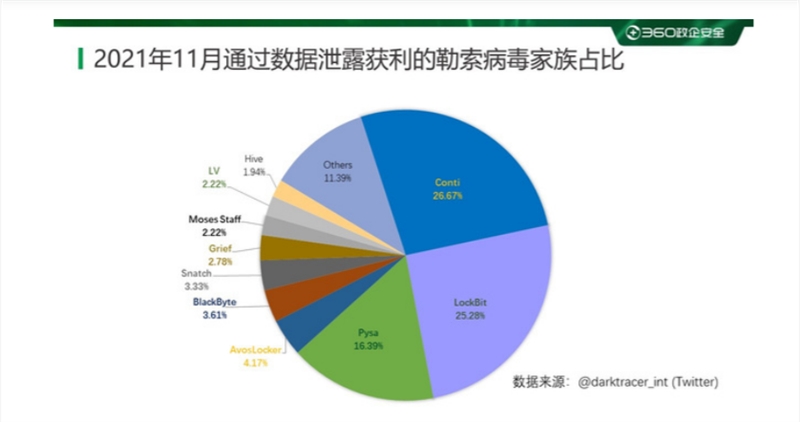

同时,十一月月报中还指出,当前,通过双重勒索或多重勒索模式获利的勒索病毒家族越来越多,勒索病毒所带来的数据泄露的风险也越来越大。十一月月报中收录了通过数据泄露获利的勒索病毒家族占比,该数据仅为未能第⼀时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个⼈,可能不会出现在这个清单中)。

对此, 360 安全大脑指出,对企业信息系统的保护,是⼀项系统化工程,在企业信息化建设初期就应该加以考虑,建设过程中要严格落实,防御勒索病毒并非难事。同时, 360 安全大脑不建议用户支付勒索病毒赎金,可以尝试通过备份、数据恢复、数据修复等手段挽回部分损失。

以上是关于360CERT网络安全11月月报 | 新增四大双重勒索病毒家族的主要内容,如果未能解决你的问题,请参考以下文章