WannaCry勒索病毒事件的“来龙去脉”

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WannaCry勒索病毒事件的“来龙去脉”相关的知识,希望对你有一定的参考价值。

WannaCry勒索病毒事件的“来龙去脉”

Jackzhai

一、背景:

2017年5月12日是个平静的日子,大家都高高兴兴地收拾回家度周末了。然而,从下午开始,网络安全公司就不断接到用户求救电话,越来越多的用户遭受计算机病毒袭击,电脑被加密锁闭……周末的深夜,公司的灯被陆续点亮,售后工程师被召回,研发经理被召回,测试人员被召回,售前工程师被召回,销售也被召回…一场大规模、全球性的计算机病毒事件就这样悄然来到了。银行的ATM提款机“罢工”了,加油站的电脑“停业”了,学校即将答辩学生的论文被加密了,机场预告飞机到达的屏幕“红屏”了,出入境大厅的计算机“休息”了,车管所服务大厅贴出了故障的告示……

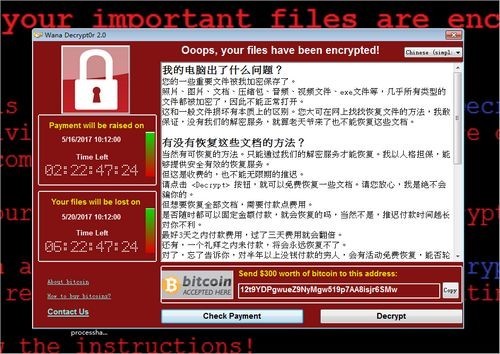

就是这个屏幕!让很多人心惊肉跳,见到它,就意味着你的数据很难再找回来了,一切从你新买机器之时从新开始……

事情的经过是这样的:NSA(NationalSecurity Agency),美国国家安全局,隶属于美国国防部,是美国政府机构中最大的情报部门,专门负责收集和分析外国及本国通讯资料。NSA的高手们开发了很多的网络武器,在2013年6月左右,其中的一些武器被一个自称“影子经纪人”(Shadow Breakers)的黑客组织窃取。这个组织的人想利用这些“军火”换些钱花,就开始在黑市上叫卖,希望能给个好价钱,但令人“气愤”的是没人愿意出大价钱(要价100万比特币)。军火变不成钱就成了“废品”,这让不善做生意的黑客们很生气,就干脆在互联网上公布其中的一些武器,免费送大家,也算是做个广告吧,既诱惑大家,又显示这些武器的强大威力,当然目的还是找买家。在公布的武器中一个叫做“永恒之蓝”(Eternal Blue),是针对微软操作系统的,武器利用的漏洞有个“0DAY”,是SMB的漏洞,微软命名为MS17-010。今年3月,微软公司专门放出针对这一漏洞的补丁,4月16日,中国的CNCERT发布《关于加强防范Windows操作系统和相关软件漏洞攻击风险的情况公告》,对影子纪经人“Shadow Brokers”披露的多款涉及Windows操作系统SMB服务的漏洞攻击工具情况进行了通报,并对有可能产生的大规模攻击进行了预警,但大家都没有引起足够的重视,不过就是个小病毒吗,杀掉就行了,大不了使用专杀工具。

然而这次的事情有些不同……我再回头说说勒索软件病毒的历史…

1989年,由Joseph Popp制作的AIDS木马病毒,通过软盘传播,加密磁盘上的文件,要求受害人缴纳189美元才能解除锁定,因此叫做勒索软件病毒。2008年,病毒出现新变种升级,使用了1024位的RSA加密,让被害人无法自己破解加密,不给钱就没有出路,美国政府也在使用这种强度的加密算法,你想想能容易破解吗?2013年,为了能够拿到钱还不被警察发现,加密勒索病毒操作者们开始利用流行的“比特币交易平台”勒索提款,就是通过比特币交易洗钱,成效显著,仅仅在年底12月15日到18日间,就利用比特币从受害者身上吸取2700万美元。

不幸的事情终于发生了。2017年2月,勒索病毒的开发者,看上了NSA泄漏出来的军火武器“永恒之蓝”,将“永恒之蓝”改变成一个蠕虫病毒“WannaCry”,再把加密勒索代码放进这个蠕虫。利用“永恒之蓝”的渗透能力迅速感染大量电脑,再启动勒索部分,加密用户数据,在家中等待受害者送钱上门。WannaCry勒索蠕虫病毒就这样诞生了,与以往不同的是,“永恒之蓝”给予它强大的渗透传播能力,网络武器可是非常专业的,它的厉害瞬间让全世界的网民们领教了。

经过就是这样,永恒之蓝,一个多么美的网络武器名称,现在变成臭名昭著的勒索病毒WannaCry的代名词。

从前,大多数病毒需要诱导用户主动点击附有病毒攻击代码的附件,或者是相关木马链接才能中招,WannaCry病毒的可怕之处是,无需用户做任何操作,只要你开放445 文件共享端口的Windows 设备处于开机上网状态,它就可以在同一个网络的计算机之间传播并且进行复制,形成链条式的传播扩散,黑客就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

更为麻烦的是,以往的病毒,多数是阻塞网络,蓝屏死机,无非就是给添乱而已;这次是加密文件,拿钱来换。不给钱,安全厂家们好像无解;给钱,对方是谁在哪里都不知道,钱给出去了,就一定能解吗?虽然病毒操作者们说得信誓旦旦,却基本上是听天由命,据说这次勒索病毒加密采用了2048位的RSA算法(我没有确认)。中毒后的成本太高,让一脸茫然的用户们是彻底坐不住了。

总算最后的结果还是不错的,虽然这次病毒蔓延范围很广,感染机器众多,但是,主要感染的还是一些不升级补丁,安全管理较差的计算机。另外,病毒爆发后,安全公司及时推出各种补丁与防护措施,督促未中招的用户及时升级,从周一开始进行了大规模的网络安全事件应急处理,病毒继续蔓延的趋势到今天基本制止住了。

据说,这次勒索病毒者也没有获得多大的金钱收益。

二、病毒背后的事情才是更可怕的

再怎么说,WannaCry也只是一个蠕虫病毒,事件的风波很快就会过去,用户也很快会忘记,但是,这件事情的背后很多事情值得我们关注,并且“影子经纪人”的黑客们并没有拿到钱,WannaCry病毒的操作者也收获不多,后续还会发生什么,总感觉事情还远没有结束。

下面是我的几个疑问,也希望挖掘一下这次病毒事件背后可怕的事情:

1、黑客组织手里还有多少个这样可怕的网络武器?

WannaCry蠕虫事件中,“影子经纪人”做了一个“活雷锋”,自己没有什么好处,估计他们很不爽。据说NSA旗下的“方程式黑客组织”使用的网络武器有十款工具最容易影响Windows个人用户,包括永恒之蓝、永恒王者、永恒浪漫、永恒协作、翡翠纤维、古怪地鼠、爱斯基摩卷、文雅学者、日食之翼和尊重审查。这其中的网络武器,包括可以远程攻破全球约70%Windows机器的漏洞利用工具。

“影子经纪人”黑客组织刚刚发布了声明,说从2017年6月开始,要继续公布更多的0Day漏洞-网络武器,感觉这就是开启了一个“火药库”,接下来还会引爆什么,我不敢想。

2、漏洞交易黑市为啥越来越火?

“有需求就有商人牟利”。漏洞交易的黑市场一直很活跃,这次“永恒之蓝”让它站在了公众的面前,有何感想?

“永恒之蓝”利用了Windows系统的高级漏洞,作为NSA的网络武器,显然这个漏洞被发现的年头不会很短。但是,直到武器被泄露发布,漏洞才公布于世,2017年微软才提供补丁。也就是说:可能微软在2017年前不知道这个漏洞,或者说是知道认为还无法利用(没有发现有利用代码),总之那些拥有“永恒之蓝”的人,入侵Windows系统是简单容易的事情。

这让我想起,目前互联网上那么多的网络安全爱好者都在挖漏洞,有黑帽子为了利益挖掘漏洞,有白帽子为了荣誉挖掘漏洞,还有国家网络部队为了工作而挖掘漏洞……这么多的漏洞,都去哪里了?有多少被公布?厂家修正发补丁的能占几成呢?更多的漏洞在“黑市”上交易(据传闻,一个高级Windows漏洞价值一辆跑车),无论交易给谁,对广大的用户都未必是好消息。

用户想问的就是:很多漏洞在公布之前,经过了多少次交易,有多少组织都已经掌握,他们已经使用了多久呢?这是一个很多人都有答案,却没有人敢回答的问题。我们还记得,前些年的“心脏滴血”漏洞好像也有这样的传闻。

3、我们的安全防护将被引向哪里?

安全没有绝对的,看你遇到的是什么级别的对手。普通用户、一般的企业,要应对有国家背景的网络组织者的攻击,能挡的概率不会很高。尤其是要应对这些拥有0Day漏洞的高级网络武器,这在网络安全界有个名词---高级威胁。这里没有说是APT攻击,因为多数人认为APT攻击是针对政府、国家目标攻击的,而现在,攻击者使用同样的武器,能达到原子弹级别的,来对付的却是普通的网民。

“要经得住打击,就要先强大自己”。靠筑墙是不长久的,中国人引以自豪的长城已经成为历史文物,互联网是世界性的,无论它是否有国界,国界在哪里,网络都将连通世界每一个角落,这是大势所趋。

WannaCry蠕虫事件再次提醒我们,以“网络边界隔离+访问控制策略”为基础的边界保障思路已经过时,以“动态监控+态势感知、身份授权+行为审计”为核心的安全机制管理保障时代正在来临。也就是说:网络安全防御中心从边界检查转向内部监控。

本文出自 “Jack zhai” 博客,请务必保留此出处http://zhaisj.blog.51cto.com/219066/1926894

以上是关于WannaCry勒索病毒事件的“来龙去脉”的主要内容,如果未能解决你的问题,请参考以下文章

勒索病毒wannacry怎么解决win7/win8/win10补丁