细思极恐,第三方跟踪器正在获取你的数据,如何防范?

Posted ReganYue

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了细思极恐,第三方跟踪器正在获取你的数据,如何防范?相关的知识,希望对你有一定的参考价值。

细思极恐,第三方跟踪器正在获取你的数据,如何防范?

当下,许多网站都存在一些Web表单,比如登录、注册、评论等操作需要表单。我们都知道,我们在冲浪时在网站上键入的数据会被第三方跟踪器收集。但是,你知道吗?第三方跟踪器甚至可在提交表单之前就获取你的数据。

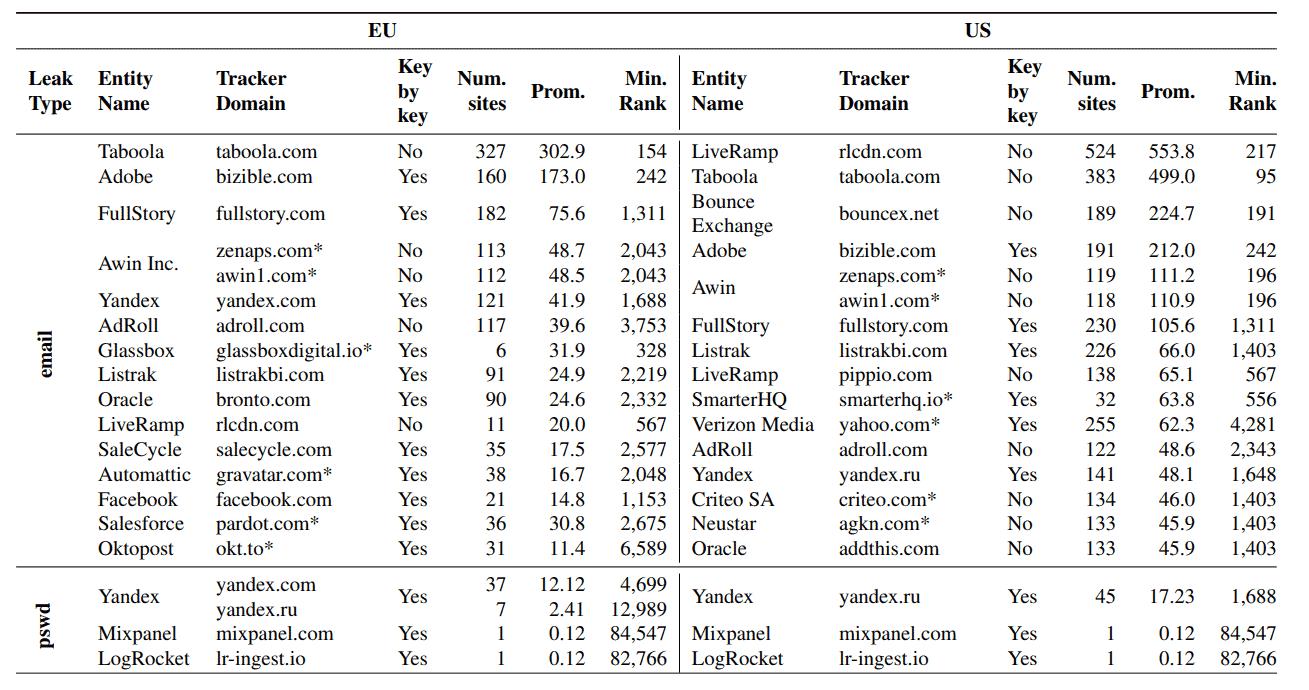

来自 KU Leuven、Radboud 大学和洛桑大学的一个研究小组分析了第三方跟踪器在全球排名前 10 万的网站上收集的数据。结果已发表在研究论文 Leaky Forms: A Study of Email and Password Exfiltration Before Form Submission 中。

用户泄露的数据包括用户的Email、姓名、用户名、输入表单的其他信息,甚至密码!

收集嚣张程度与位置有关

数据收集因用户所在位置而异。研究人员通过在欧盟和美国的位置进行测试来评估用户位置的影响。

结果表明,位于美国的电子邮件泄露数量比欧盟多 60%。当位置为欧盟时访问一组 10 万个网站时,电子邮件在 1844 个站点上被泄露,当位置为美国访问同一组站点时,电子邮件在 2950 个站点上被泄露。

位于欧盟访问时会泄露电子邮件的大部分网站(94.4%)在从美国访问时也获取了用户的电子邮件。

在这两种情况下,使用移动网络浏览器时的泄漏都略低。位置为欧盟并使用移动浏览器时访问时,1745 个站点泄露了电子邮件地址,位置为美国则2744 个站点泄露了电子邮件地址。

电子邮件泄露的情况,移动端和桌面端访问网站大量重叠但不完全重叠。

对这种差异的合理解释是,对移动端访问进行调查和桌面端并非同时进行,而是有一个月的时间差。所以发现一些跟踪器仅在移动端或桌面端站点上处于活跃状态。

研究人员认为,更严格的隐私欧洲隐私法在其中发挥了作用。GDPR(通用数据保护条例)适用于网站和服务收集个人数据的情况。处理个人数据的组织有责任遵守 GDPR。

研究人员认为,第三方的电子邮件泄露“可能违反至少三项 GDPR 要求”。

首先,如果这种泄露是秘密进行的,就违反了透明原则。

其次,如果将这种渗漏用于行为广告、营销和在线跟踪等目的,也违反了目的限制原则。

第三,如果电子邮件泄露用于行为广告或在线跟踪,GDPR 通常要求需要网站访问者事先同意。

如何防止追踪器泄露表单数据?

第三方脚本收集了用户在网站上输入的数据,甚至在提交表单之前收集Web 浏览器也不会向用户说明。虽然除了谷歌 Chrome 之外,大多数浏览器都包含反跟踪功能,但它们似乎不适合保护用户数据免受这种形式的跟踪。

研究人员使用 Firefox 和 Safari 进行了一项小型测试,希望使用反跟踪功能阻止了样本网站上的数据泄露。两种浏览器都未能在测试中保护用户数据。

具有内置广告拦截功能的浏览器(例如 Brave 或 Vivaldi)以及广告拦截扩展程序(例如 uBlock Origin)可以较好地防止数据泄露。移动设备上的用户可以使用默认支持扩展或包含广告拦截功能的浏览器。

研究人员开发了浏览器扩展 LeakInspector。LeakInspector 旨在通知用户出现的嗅探攻击并阻止包含个人信息的请求,保护用户数据。

该扩展的源代码可在 GitHub 上找到。开发人员无法将扩展提交到 Chrome 网上应用商店,因为它需要访问仅在 Manifest 2 中可用的功能。Google 仅在其 Chrome 网上应用商店中接受 Manifest 3 扩展。Firefox 扩展程序马上在 Firefox 的 Mozilla 附加组件商店中发布。

原文:Trackers may collect data that you type even before hitting submit - gHacks Tech News https://www.ghacks.net/2022/05/17/trackers-may-collect-data-that-you-type-even-before-hitting-submit/

关于作者MARTIN BRINKMANN:

Martin Brinkmann is a journalist from Germany who founded Ghacks Technology News Back in 2005. He is passionate about all things tech and knows the Internet and computers like the back of his hand.

细思极恐的xcode事件

这几天研究了一下第三方xcodeghost事件,事件本身不难理解:由于某W让苹果官网下载变得非常缓慢,xcode在中国第三方渠道进行分发,这个第三方的版本被某人利用起来植入了一些恶意代码, 最终导致下载下来的开发者开发出来的app也存在恶意代码,从而影响到了用户。

目前来看xcode事件只是感染了上亿用户,暂时还没有引起大面积的危害,作为一个普通用户,你实在不放心的话可以在电脑端更改一些近期输入过隐私信息的app的登录密码,再等待手机客户端的更新。虽然大多数人这次并不需要太过担心,然而这可能是一个细思极恐的事情。

为什么要信任第三方渠道的工具

避免这个悲剧的发生其实很简单,要么你统一获取开发工具的渠道,要么只需要你验证一下你下载的工具的hash值就可以了,但是却没有人去做,甚至腾讯这样的大公司都不规范,现在实在难以想象这种随意会带来多大的灾难。大家只能烧香希望别出事了。

漏洞现在才发现?

这次事件是由一个著名程序员发现一些很奇怪的现象转发到安全圈而揭露扩大的,如果没有这个巧合,我们还要被蒙蔽多久呢? 也许某天你的支付软件客户端提示你重新登录,你不假思索地输入密码,然后也许就莫名其妙被盗号了。

比起服务器后门,用第三方开发工具来放置后门实在是太容易让人中招了。记得以前就有伪putty事件,带后门的putty让你直接把SSH密码交出去了。我还有见过vsftp甚至可以黑掉官网去把官网的下载版给替代了,这就更为夸张了。带后门的开发工具只要欺骗了部分程序员,再绕过审核,那么就可能引起一些应用的不安全,而应用分发到可能动辄数百万甚至数千万,覆盖面积是很大的。

这绝不是一个结束,只是一个开始

于是我相信xcode事件,从漏洞暴露来说,只会是一个开始,因为必然已经有多重非官方的开发工具被互联网公司大量使用, 想想中国有多少人购买正版的itelljidea? webstorm? coda? sublime text? 说不定就去哪下载一个,可能就会带来安全隐患。 更不要说我大安卓江湖, 那个混乱程度可是全面碾压苹果。 这样大规模地使用不安全的开发工具带来的结果就是开发的应用不安全,分发到用户头上也不安全, 没有什么是安全的了。

以上是关于细思极恐,第三方跟踪器正在获取你的数据,如何防范?的主要内容,如果未能解决你的问题,请参考以下文章

带你去看细思极恐的大数据时代[2020年8月2日Netflix首播][美国][纪录片][大数据时代](监控数字核弹)

3秒复制任何人的嗓音!微软音频版DALL·E细思极恐,连环境背景音也能模仿