BlackHat 2017美国黑客大会首日议题汇总,演讲PPT下载也在这里

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BlackHat 2017美国黑客大会首日议题汇总,演讲PPT下载也在这里相关的知识,希望对你有一定的参考价值。

今年是 Black Hat 举办的第 20 个年头,高温酷暑也挡不住全世界黑客和安全人员奔赴拉斯维加斯的热情。毕竟这可是一年一度的盛大狂欢啊。今年的 BHUSA 从美国东部时间时间 7 月 22 日(北京时间 7 月 23 日)开始,到 7 月 27 日(北京时间 7 月 28 日)结束。前四天照例是各种 Training,而最后两天则是干货满满的各类 Briefing 分享,以及 Arsenal 工具展示分会场和 Pwnie Awards颁奖等内容,这些都是 Black Hat 的保留节目了。

FreeBuf 对此进行了图文直播,并设立专题报道,各位感兴趣的可以点击查看。

这两天的 Briefing 分享主要包括:

无线安全

恶意软件

漏洞利用工具

安全硬件/植入

网络防御技术

攻防对抗

物联网安全

智能电网与工控安全

Web应用安全

人工智能(机器学习)

社会工程学

人类行为研究

加密技术

企业安全

攻击程序的开发与应用

安全硬件

平台安全(虚拟机、操作系统、主机以及其他平台)

政策法规

安全开发

逆向工程

北京时间 7 月 27 日24:00 (拉斯维加斯时间 7 月 26 日 9:00),FaceBook 首席安全官 Alex Stamos 率先发言,以“向前一步:促使信息安全社区重新关注防御,为每个人提供安全帮助”为主题进行分享,拉开了为期两天的 BHUSA 主会场分享的序幕。

Stamos 表示,信息安全社区尚未发挥全部实力。

时代在飞速发展,我们所在的信息安全行业日新月异,行业新闻近乎每周都能上头条。但与此同时,信息安全从业者却大多跟不上行业发展步伐,也没有充分认识到身为信息安全从业者所要承担的责任。

我们现在能很娴熟地不断发现各种问题,但是却没法从根本上解决问题。我们需要更细心地思考一下,在发现问题之后,到底能采取哪些措施进行防御。

对此,Stamos 提出了三点需要注意的问题:

首先,信息安全总是关注漏洞的复杂特性。然而,防御者也许还在研究复杂问题,但攻击者却往往能利用最简单的方法来达到目的。

其次,信息安全从业者缺乏同理心,而且总会倾向于批判那些做得不好的人。学会同理心,不仅是对同侪,还要学会从普通用户的观点看问题。

最后,许多信息安全从业者没有真正发挥潜能。

基于以上问题,Stamos 相信,只要认识到问题并积极改进,整个行业还是有望更进一步的。

下面,就让我们回顾一下 BHUSA 首日几个比较热门或者有趣的议题吧。FreeBuf 后续也会对其他议题进行精彩报道,欢迎关注。

【影响全球所有运营商的 3G, 4G LTE 漏洞】

3G 和 4G 网络终端目前在全世界范围内都已普及。但这类 LTE 网络其实很容易受到各种攻击。在今年的 BHUSA 大会上,来自 TU Berlin,哈佛大学、ETH Zürich 的六名研究员共同分享了最新发现的蜂窝网络中的漏洞,攻击者可以利用这个漏洞定位手机并实施监听,攻击成本很低。这打破了 3G、4G 蜂窝网络比 2G 蜂窝网络更安全、能够避免追踪和监控的神话。

新发现的漏洞存在于 3G 和 4G LTE 网络所使用的协议中,是一种密码学漏洞。这个协议能让移动设备直接与蜂窝网运营商相连。两名研究人员发现了认证和密钥协议中的这个漏洞,该协议在设计上原本是让用户与网络进行安全通讯的。这种协议依靠存在于手机运营商系统中的计数器运行,实现对设备的认证并阻止重放攻击。但是研究人员发现该计数器并没有得到有效保护,导致攻击者可以在消费者打电话或发信息的时候监控消费行为,或追踪设备的地理位置。幸好这个漏洞不会让攻击者拦截通话和短信内容。

这个漏洞为下一代的 stingray 监听设备(即 IMSI 追踪器)铺好了路。

Borgaonkar 表示

由于硬件和软件设置成本都比较低,未来可能会很容易看到有人利用这种设备监听自己的配偶,或者老板针对员工的追踪,以及由于商业和广告需要掌握用户资料。”这种硬件最低成本仅需 1500 美元,这对某些攻击者或者情报机构而言只是很少的投入。

Borgaonkar 的德国同事已经针对多个欧洲移动网络成功发起过 PoC 攻击。由于该漏洞存在于 3G 和 4G标准中,所以研究人员表示,漏洞影响到了全球所有的运营商,以及现如今的绝大部分设备。

开发该协议的 3GPP 组织已经了解到该漏洞,研究人员期望该漏洞可以在未来的 5G 标准中解决。

漏洞详情可以点击这里了解。

【网络钓鱼的心理探究】

关于网络钓鱼,大家早已见怪不怪了。这种传统的攻击方式虽然屡见不鲜,但总能达到成效。在 BHUSA 2017 分享会中,来自 Stripe 的安全工程师 Karla Burnett 发表议题 “Ichthyology: Phishing as A Science”,分享了自己对网络钓鱼进行的科学研究,揭示了网络钓鱼的心理学原理,以及钓鱼攻击总能取得成功的原因。

Burnett 表示,一般人们见到的网络钓鱼多半是钓鱼邮件,比如某个尼日利亚王子想让你提供银行账号和明细,帮他一个忙,然后他就互给你一大笔钱作为答谢。这种邮件一看就是攻击者懒得花心思,而受到邮件的用户也大多能够辨别出来,可以置之不理。但事实上,每年上钩的人还是有很多。

究其原因,主要还是与人们的心理活动有关。Burnett 指出,某个思维研究心理学院校认为,人们主要有两种思维模式:模式1(快速思考),模式2(慢速思考)。快速思考者大多相信直觉或本能(例如在路上突然转向,躲避小轿车)。这种思维模式也被称为直觉型思维。用这种思维模式的人非常情绪化,很容易受骗。而慢速思考者则会缓慢且系统地思考问题(例如在做商务决定时,写下支持意见与反对意见的列表,帮助思考)。这类人比较理性,通常对失误持怀疑态度(较不容易受骗)。

但是,在如今生活节奏飞快的时代,我们往往没时间事事都采取慢速思维,所以看到钓鱼网址或链接等时,很容易采用快速思维,直接点开,最后难免中招。

现如今,反钓鱼培训面临的问题在于,它要求人们去观察 URL 地址或者在点击链接之前停留一下,这就要求人们采用第二种思维模式而非第一种。这种培训仅在人们对一封邮件产生怀疑时才会产生作用。如果某封邮件看起来和其他邮件差不多,是无法训练某个人用第一种思维模式去判断这封邮件是否可疑。

Karla Burnett 认为,不论一个人自身技术水平有多高,都难免受到钓鱼攻击的影响,因为钓鱼攻击深深利用了人们的心理和思维弱点。所以, Burnett 对于反钓鱼培训其实表达了一种悲观的态度:无论如何,每个人都会被钓鱼。

更多详情可以点击这里阅读。https://www.infosecurity-magazine.com/news/bhusa-the-psychology-of-phishing/

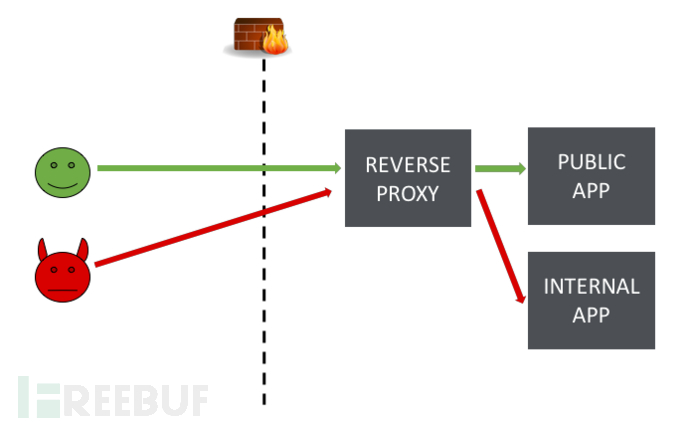

【 HTTP 中隐藏的攻击面】

现如今的网站都是通过透明的系统(反向代理、负载平衡器、后端分析系统等))进行访问,这样主要是为了提升性能、方便提取分析数据、并提供大量附加服务。这就造成了这些透明系统的攻击面几乎不可见,因而多年来一直被忽视。

来自 PortSwigger Web Security 的首席研究员 James Kettle 就此在 BHUSA 上做了一个主题为“Cracking the Lens: Targeting HTTP’s Hidden Attack-Surface”的分享。在分享中,Kettle 使用构造出的恶意请求和相对少见的 header 对这些透明系统进行诱导,让系统自动显现弱点,敞开攻击受害者网络的入口。同时,Kettle 还展示了自己综合利用这些技术并配合Bash,入侵美国国防部网络的过程。因为发现了这些漏洞,他还拿到了 3 万美元的奖金。此外,他还意外入侵了自己的运营商。

Kettle 还展示了入侵过程中发现的其他隐藏系统,包括英国最大网络运营商的隐蔽请求拦截、来自哥伦比亚的可疑网络运营商、一个复杂的 Tor 后端,以及一个反射型 XSS 演变为 SSRF 攻击的系统。分享内容还包含利用一系列工具和缓存机制暗中执行 SSRF 攻击的策略。

最后,Kettle 还分享了两款工具:

Collaborator Everywhere,这是一款 Burp Suite 插件,可以通过向 web 流量中自动注入危害较小的 payload 让后端系统现形。这款工具可以在 BApp 商店中下载安装,也可以在 github 上下载,下载地址为:https://github.com/PortSwigger/collaborator-everywhere

Rendering Engine Hackability Probe 是一个可以分析相关用户攻击面的 web 页。可以在 github 上下载,也可以点击这里直接使用。

关于这个议题的详细内容,FreeBuf 后续会给出报道。着急的同学也可以先啃一啃原版报告。

【在移动生态系统中打击目的明确的恶意软件】

这个议题是由来自谷歌的软件工程师 Megan Ruthven 和来自 Lookout 的安全研究员 Andrew Blaich 所分享的。议题与谷歌新发现的一个安卓间谍软件有关。

今天谷歌安卓安全团队宣布发现了一个名为 Lipizzan 的间谍软件,公然出现在 Google Play 商店中。所幸目前感染的设备数量较少,谷歌已经用前不久刚刚全面发布的 Google Play Protect 产品移除了受害者设备上的 Lipizzan。据统计,目前感染 Lipizzan 的 APP 共有 20 款,只出现在不到 100 台设备中。

Lipizzan 感染设备之后,利用传统的手段,绕过 Google Bouncer 安全系统,并将恶意行为拆解成两步,在第二阶段组件运行时可以获取设备上的谷歌安全检查历史。

在第一阶段,Lipizzan 软件会运行合法代码,不会被 Google Bouncer 标记为恶意代码。此后,便进入第二阶段,以“合法认证”的名义运行组件。事实上,第二阶段组件运行时会扫描用户的设备,获取特定数据。如果手机通过了一些特定检查,第二阶段就能利用已知工具包,获取用户设备的 root 权限。

获取root权限后, Lipizzan 可以进行如下操作:

获取通话记录

获取VOIP 记录

用设备麦克风录音

监控定位

截屏

用设备相机拍照

获取设备信息和文件

获取用户信息(联系人、通话日志、短信、特定应用信息)

恢复 Gmail, Hangouts, KakaoTalk, LinkedIn, Messenger, Skype, Snapchat, StockEmail, Telegram, Threema, Viber, 以及 Whatsapp 的数据

在 BHUSA 上,谷歌对 Lipizzan 以及发现过程进行了更详细分析。并以此为引子,分享了在当前移动 APP 大肆盛行的环境中迅速响应、打击恶意软件的方法和技术。

详情可以点击此处查看。

【某国内厂商被曝收集 android 收集用户信息?】

去年 11 月,Kryptowire安全公司的专家发布报告称,美国在售某些品的的Andriod手机固件中存在广升公司的后门。广升为这些手机提供FOTA固件升级解决方案,从而在未经用户允许的情况下,将个人数据传输至其在上海的服务器,包括短信全文、联系人、通话记录等信息。美国主要受这一固件影响的手机品牌为BLU,包括型号R1 HD和Life One X2,在Amazon和Best Buy上有售。

而在今年的 BHUSA 大会上,广升科技再次被推上风口浪尖。Kryptowire公司联合创始人Ryan Johnson发表演讲称,今年5月他发现广升公司依然在收集用户数据并将他们传回中国的服务器。收集的数据包括机主的完整短信、完整号码的通话记录,还有一些设备标识(包括IMSI、序列号、MAC地址、IMEI号等)。此外,另一家名叫Cubot的中国手机公司也在使用广升的软件,收集的信息除了基站ID、安装程序列表、用户的IMSI码和SIM卡序列号以外还包括手机浏览器的浏览记录。

受影响的两款手机中,Cubot手机在欧洲、非洲、南美和亚洲销售,而Blu的手机则在美国销售较多,百思买和沃尔玛都有销售。据查询,Blu手机是Amazon上销量最高的无锁手机。虽然这次受影响的是国外手机,但广大用户还是要多长个心眼啊。此事详情可以查看 FreeBuf 的报道文章。

此次 BHUSA 首日,来自北京长亭科技的三名研究员也做了分享,议题是《一石多鸟:利用单一的SQLITE 漏洞攻击大量软件》,主要介绍了 SQLITE 漏洞利用。

首日议题的所有 PPT以及材料等都可以在这里获取,大家不要客气~

更多 BHUSA 议题内容欢迎关注 FreeBuf 明天的报道!

【现场花絮】

来看看现场那些眼熟的公司:

思科

FORCEPOINT

VECTRA

INFOARMOR

LOOKINGGLASS

以上是关于BlackHat 2017美国黑客大会首日议题汇总,演讲PPT下载也在这里的主要内容,如果未能解决你的问题,请参考以下文章

unix世界中的另一面——rootkit技术剖析|KCon 议题