Kali Linux—eNSP模拟交换机MAC地址泛洪攻击

Posted 孤舟看鸳

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Kali Linux—eNSP模拟交换机MAC地址泛洪攻击相关的知识,希望对你有一定的参考价值。

一、攻击效果

- 交换机向所有端口转发(泛洪),从而截取数据包

二、攻击原理

- 攻击者向交换机发送大量不同Mac地址的无用的数据包,占满该交换机的MAC地址表,从而使得正常通信的设备向交换机发送的数据包找不到对应的Mac地址,向所有端口转发(泛洪),从而截取数据包

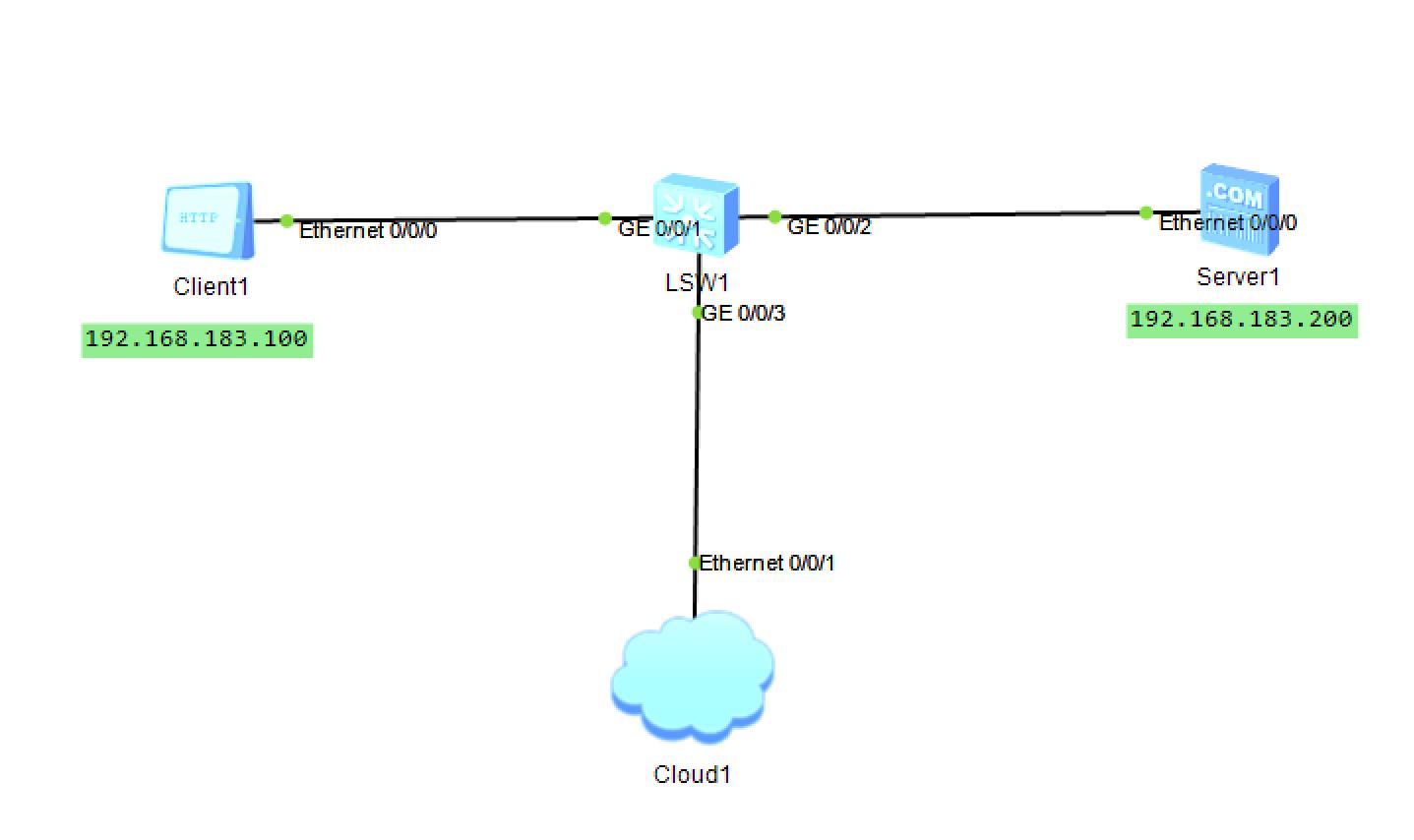

三、实验环境

- Kali Linux 2022

- eNSP

- 交换机S5700

- 客户端Client1

- 服务器Server1

- 云:cloud1

四、准备阶段

###1、eNSP拓扑搭建

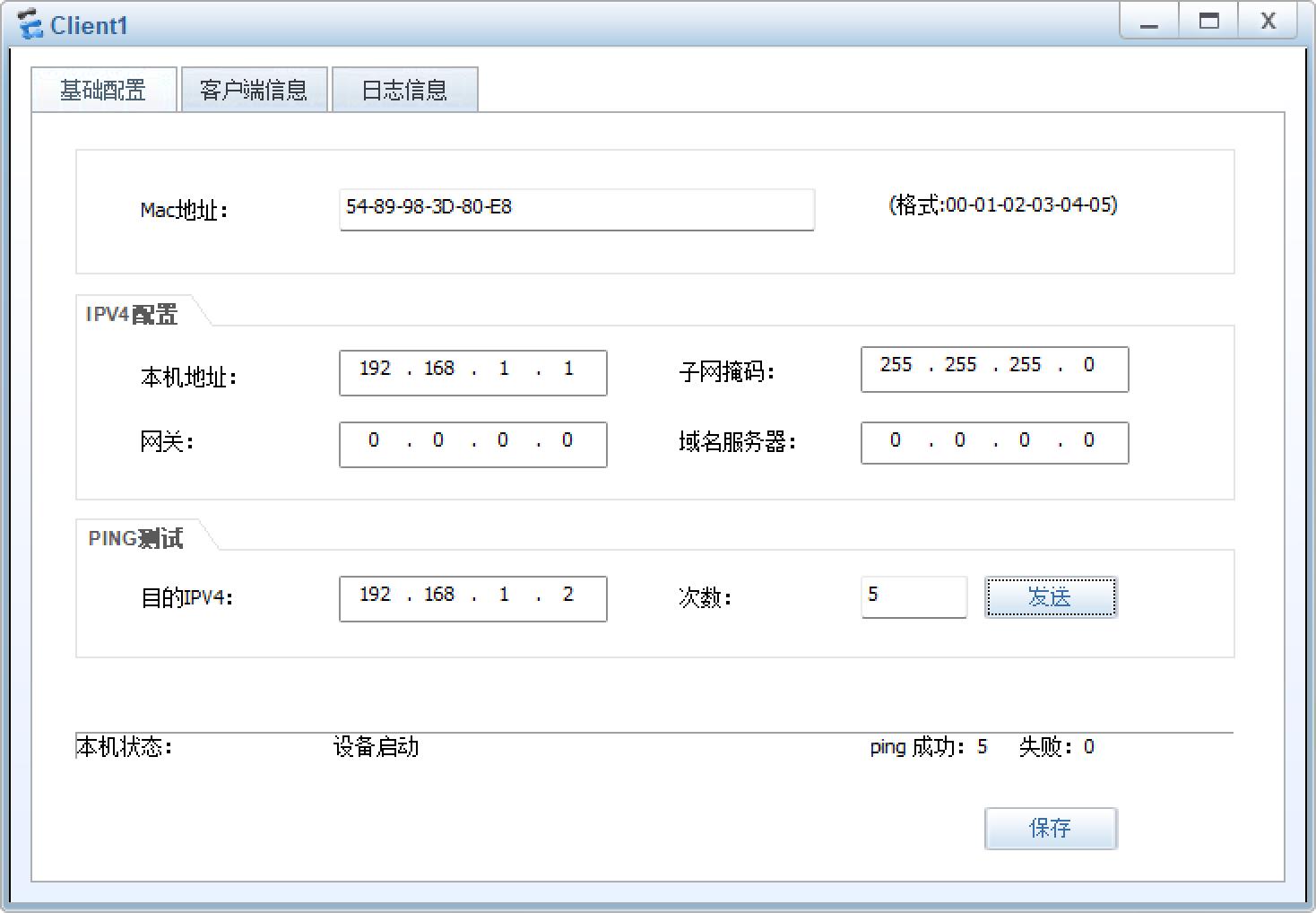

和我的虚拟网卡地址为同一网段

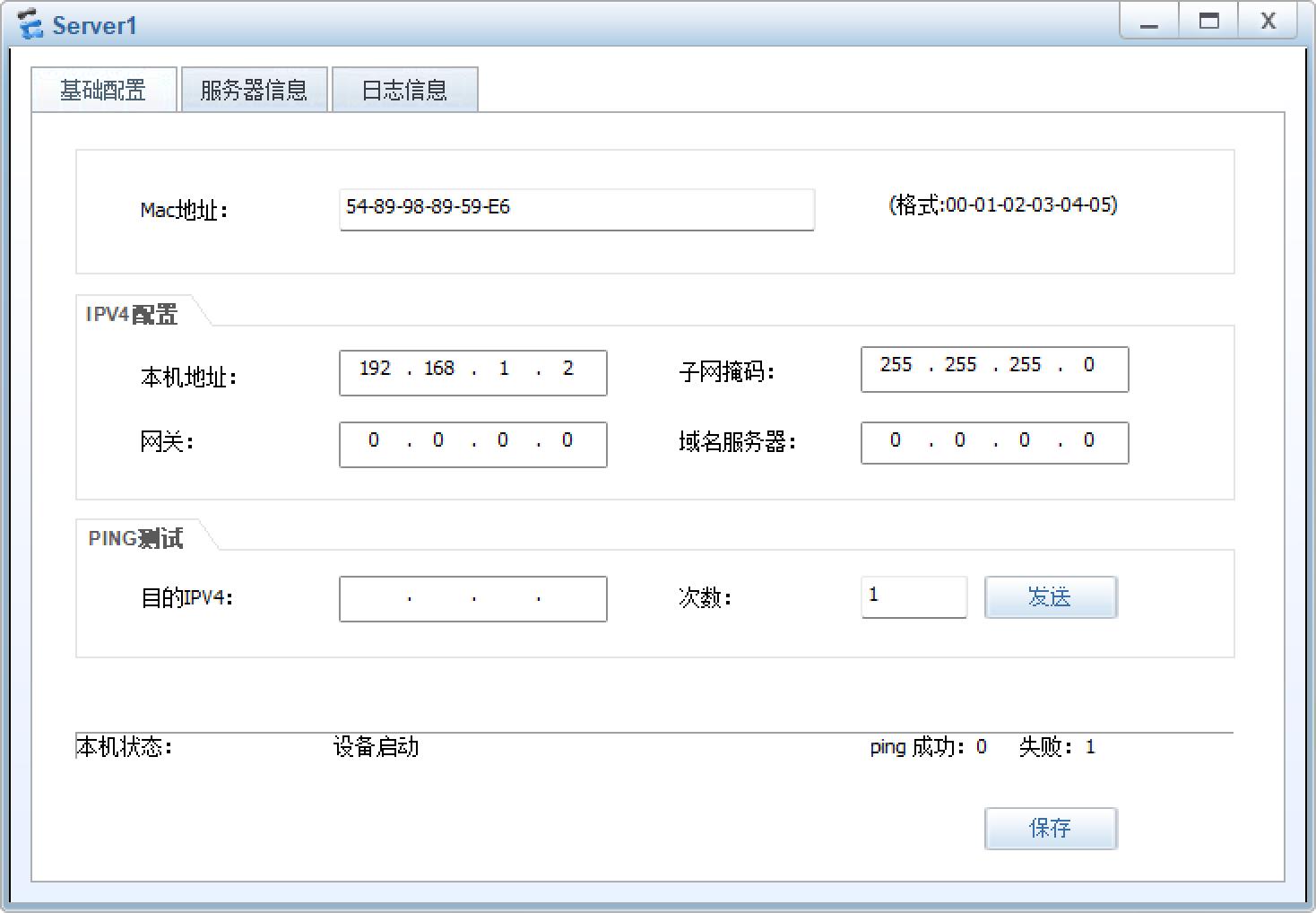

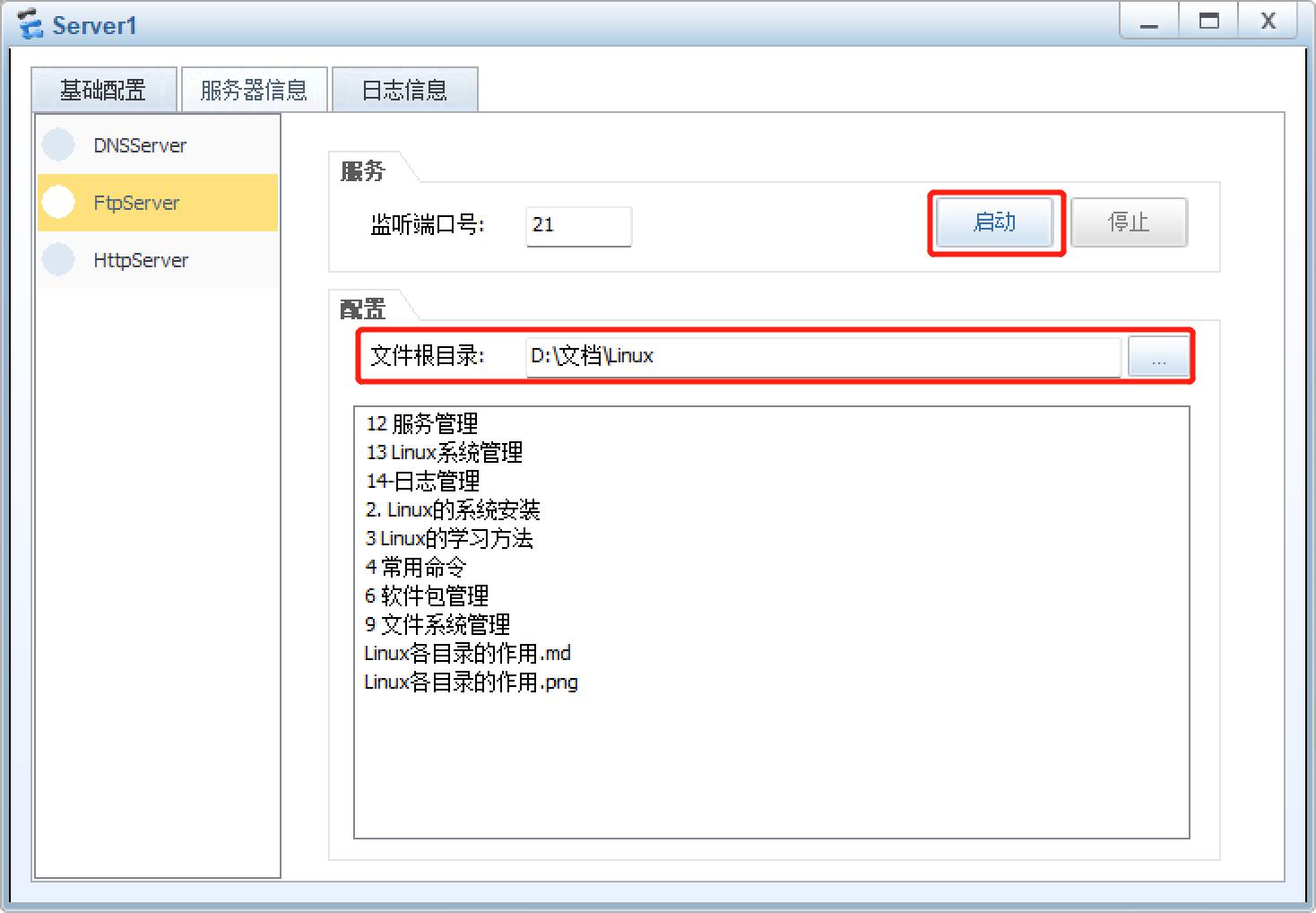

(2)服务器Server1 配置地址192.168.1.2

并启动FTP服务,文件目录随便选要点启动。

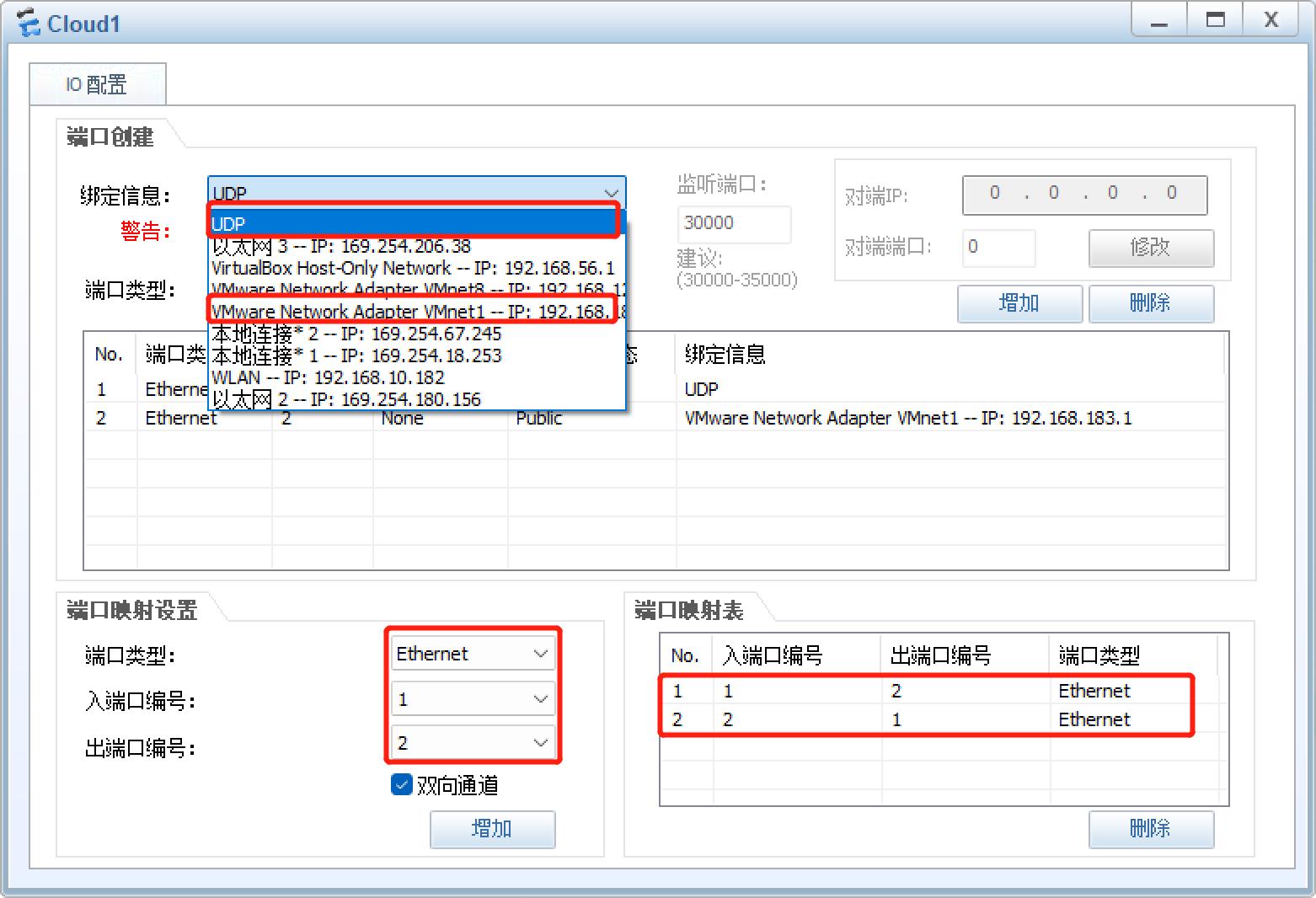

(3)配置Cloud1

- 添加UDP、VMnet1

- 入端口1 出端口2 双向通道 增加

- 其中两台终端设备模拟环境中正常的通信设备,Cloud用来连接Kali

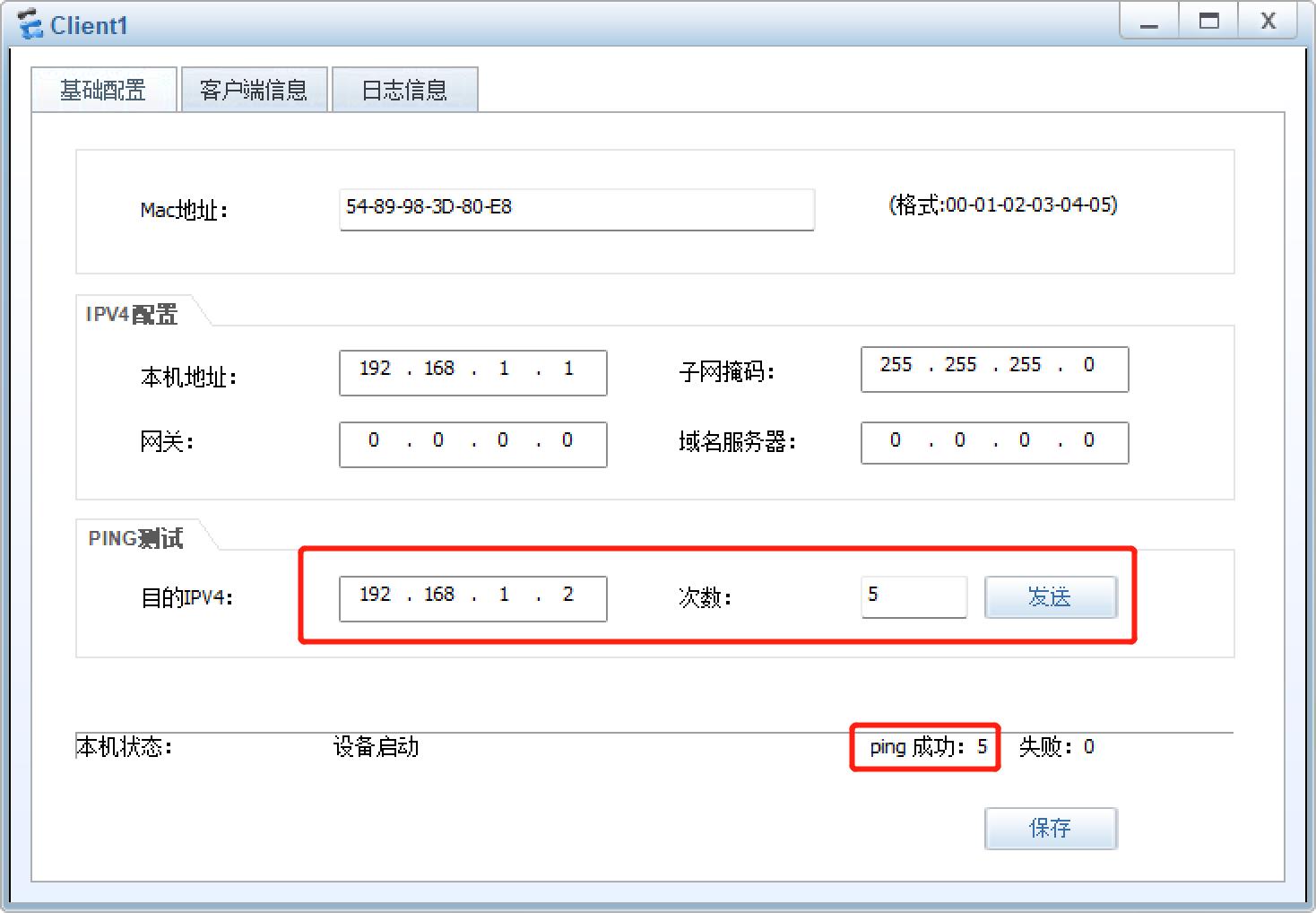

(4)测试两台终端连通性。

本地环境联通,我们进入kali端。

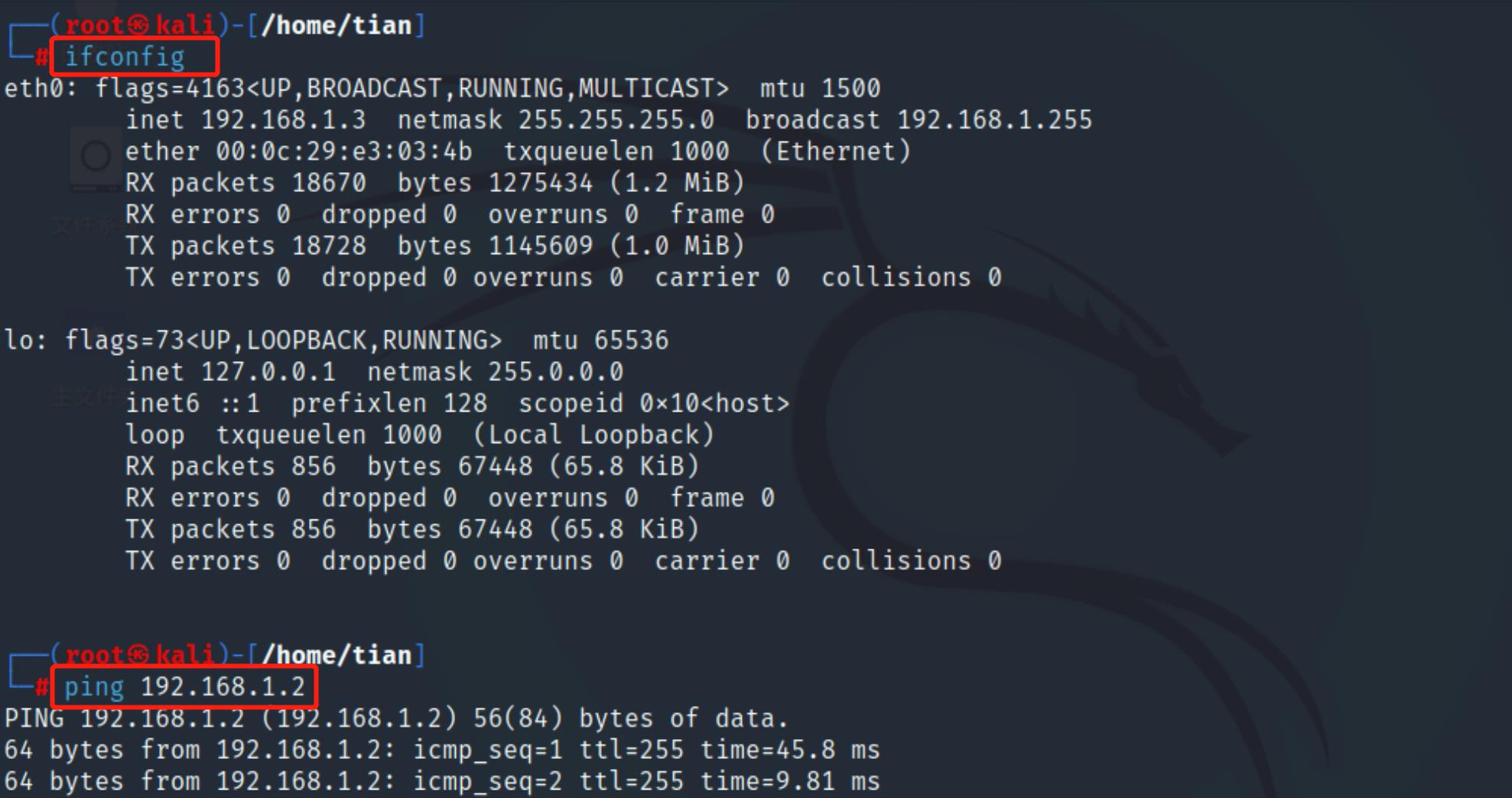

2、kali Linux配置

- 将kali 连接到同一虚拟网卡。

- 手动配置IP为同一网段

- ping测试网络连通性

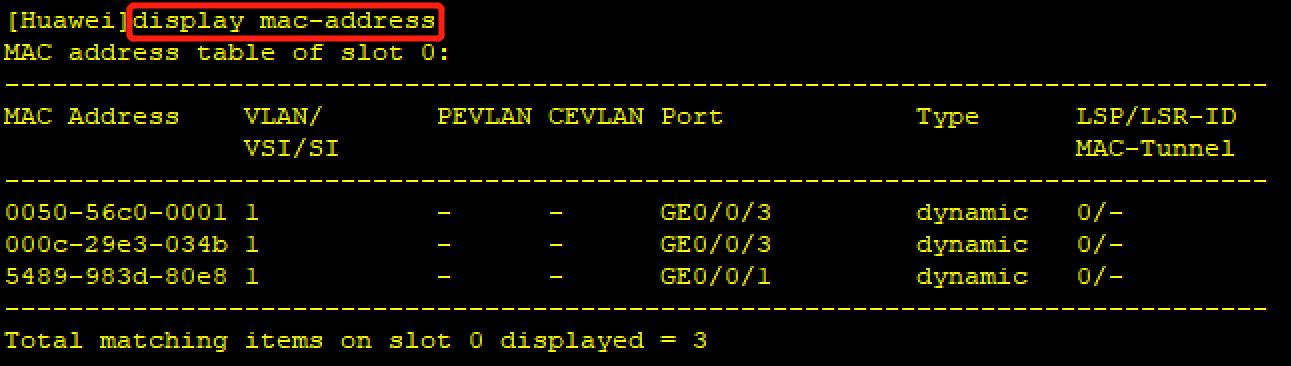

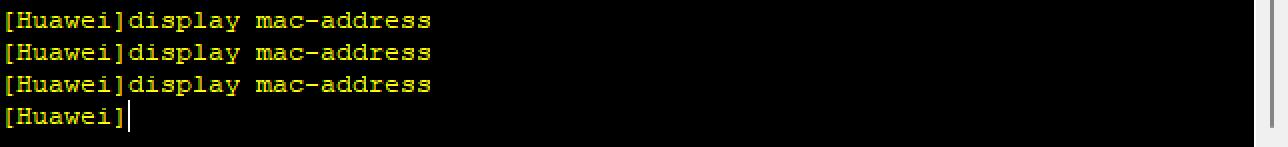

3、回到ensp查看交换机mac地址表。

我们现在清空地址表,开始实验

删除完成mac地址表为空。

五、攻击阶段

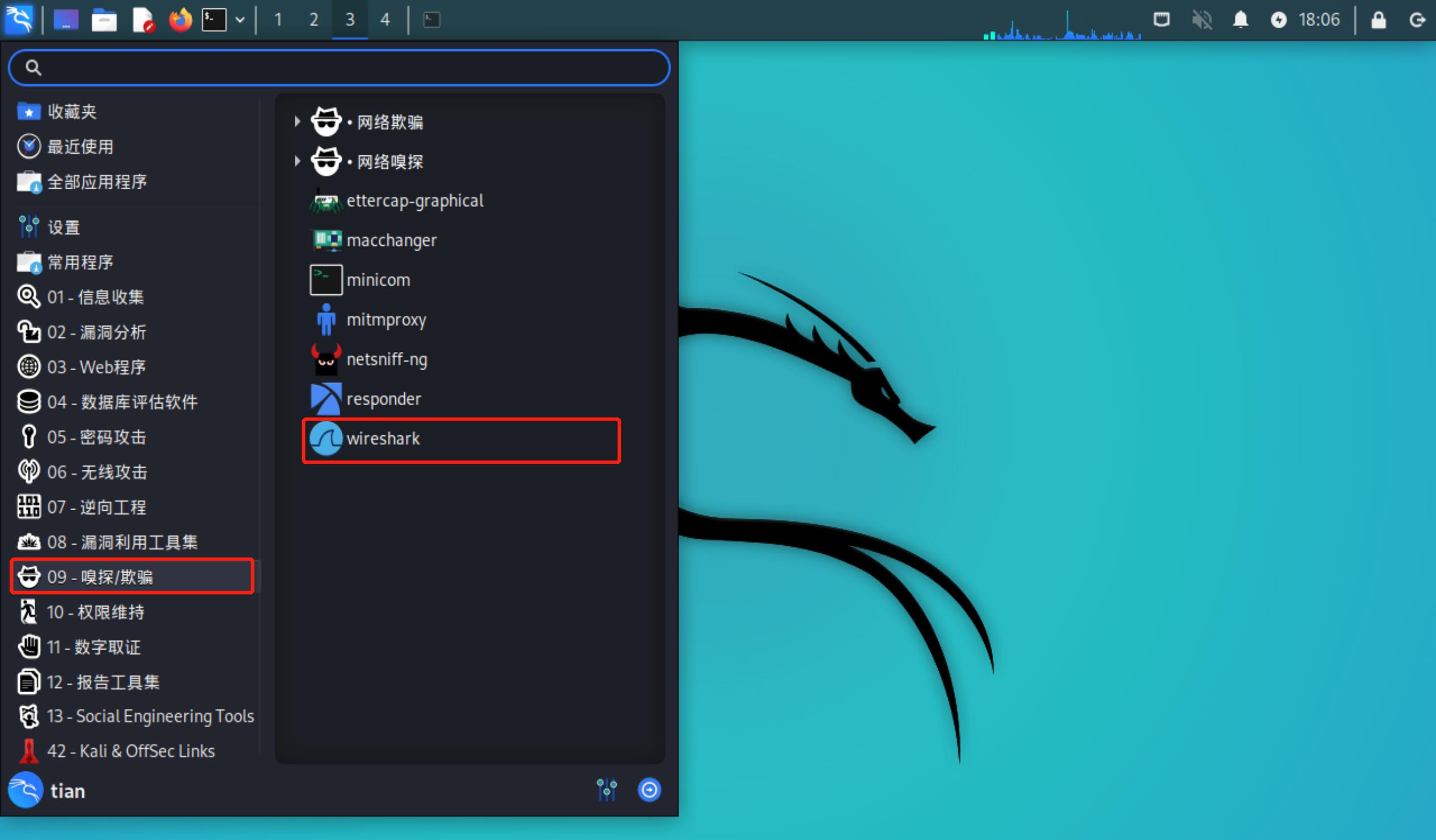

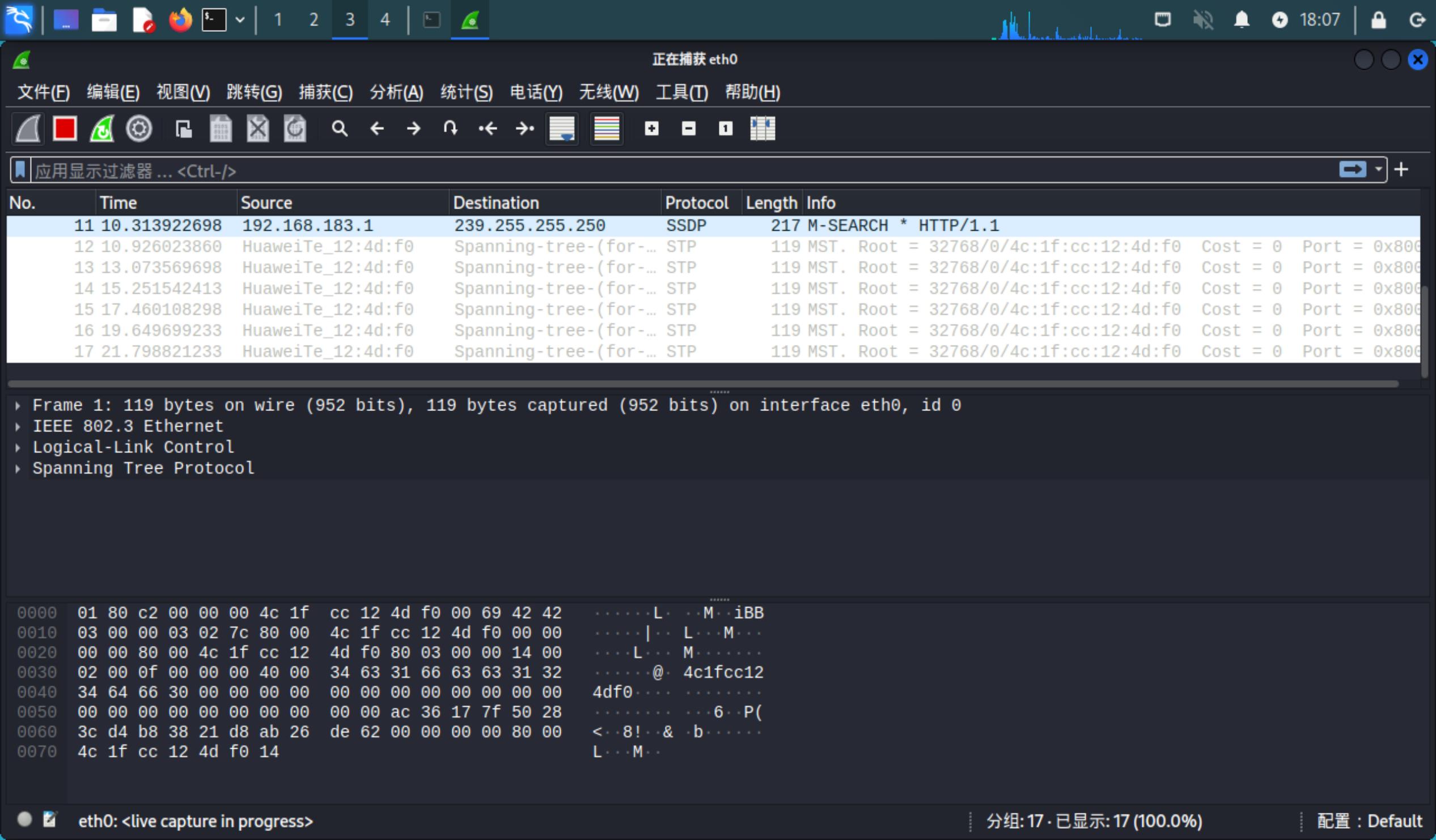

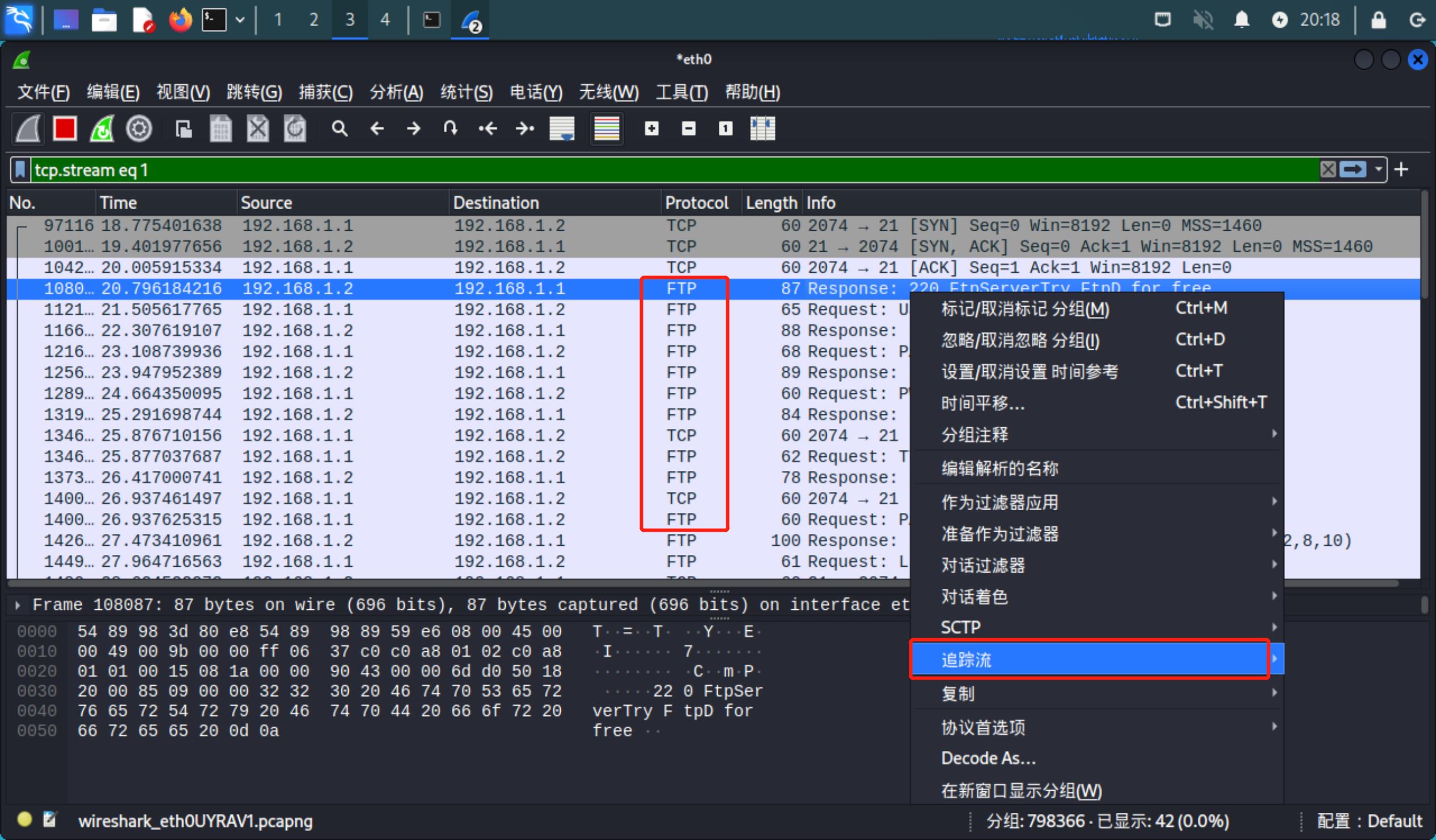

1、首先我们打开wireshark抓取eth0网卡

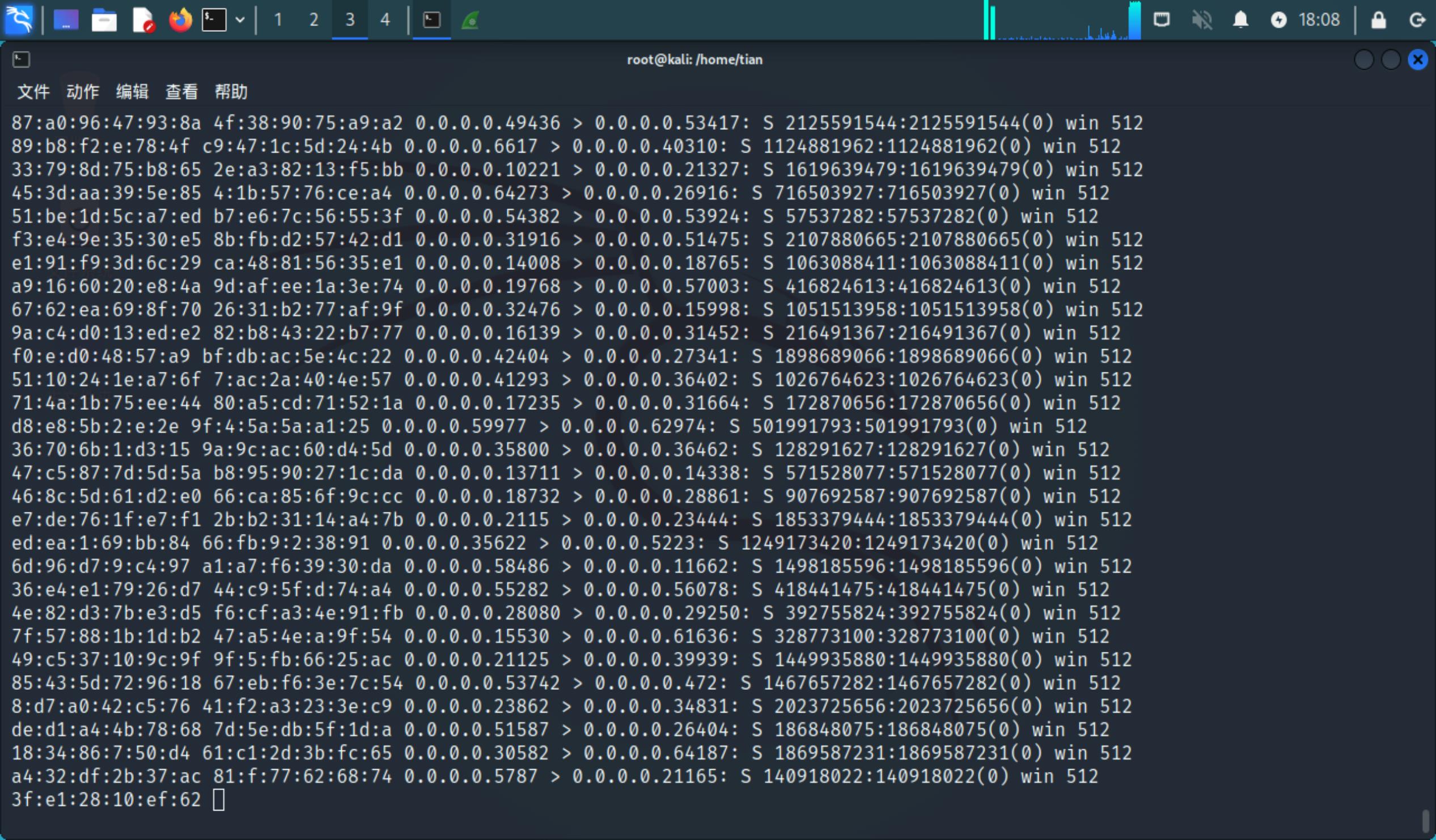

2、macof开始泛洪攻击

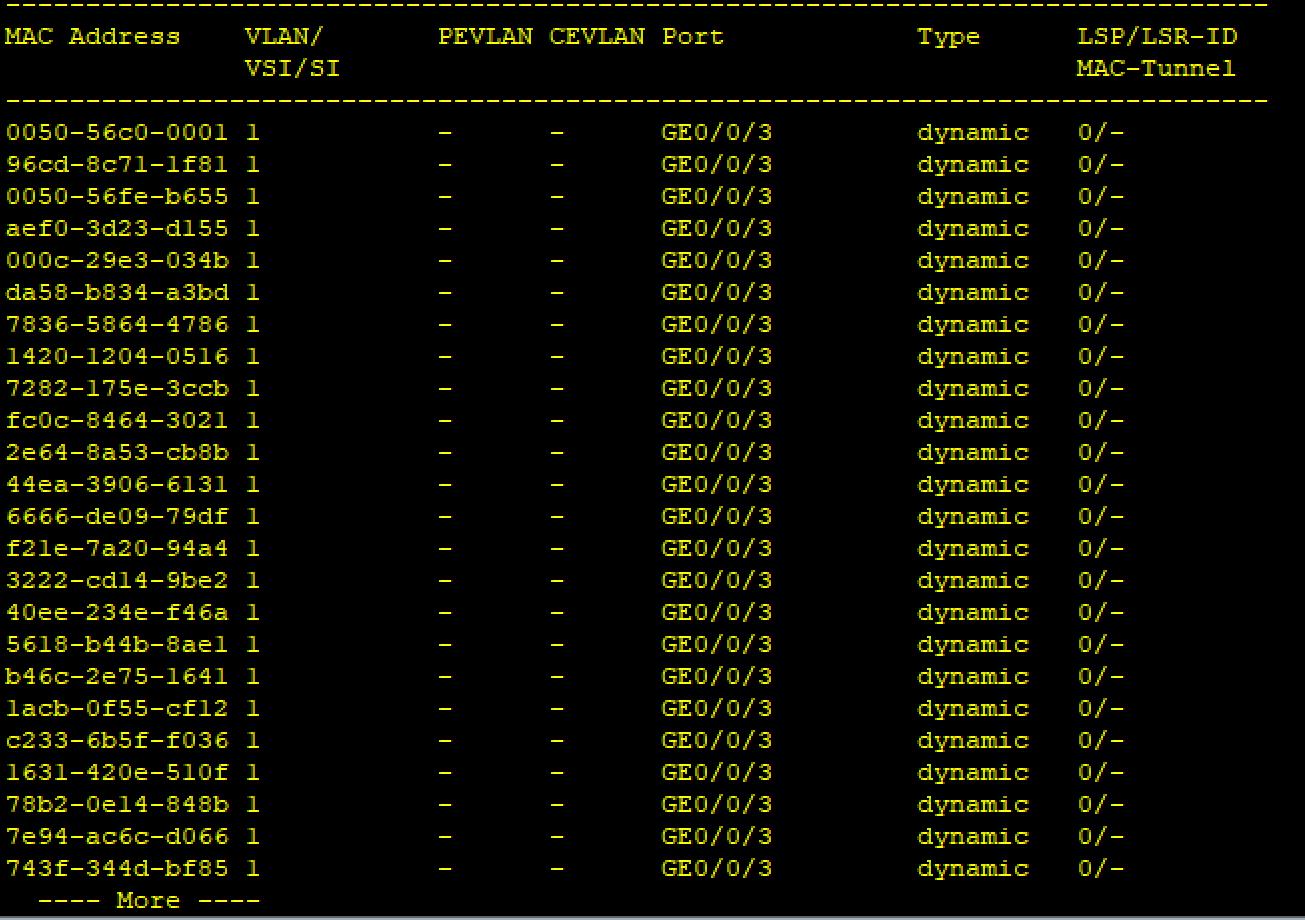

此时查看mac地址表

由于太多系统将他自动分页。

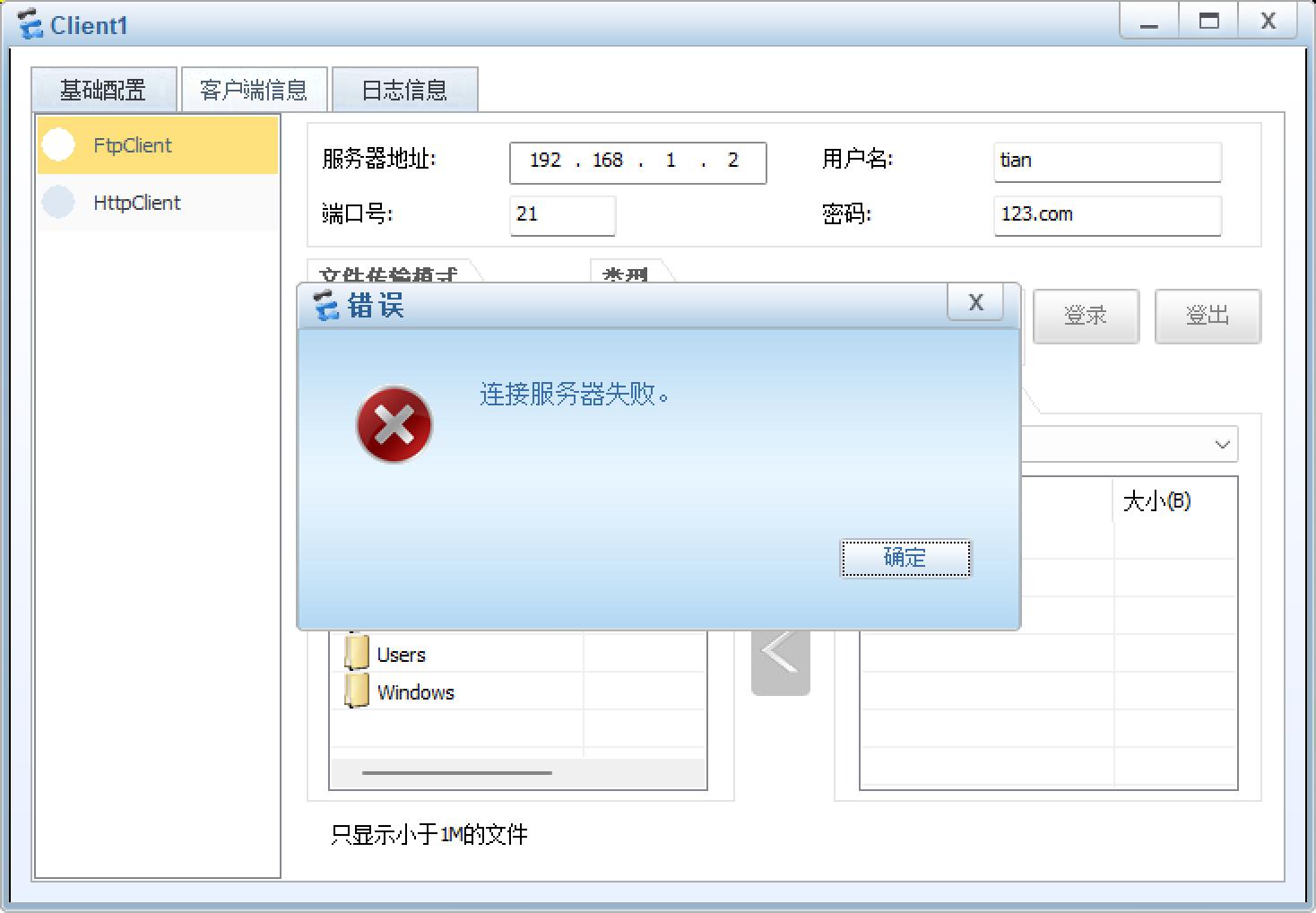

3、这时我们尝试登录一下FTP。

由于mac地址表满了无法学习新的地址,所以登录失败。

注:也不一定会登录失败因为会广播寻址,可能表现为登录慢,也可以进行下面的实验。

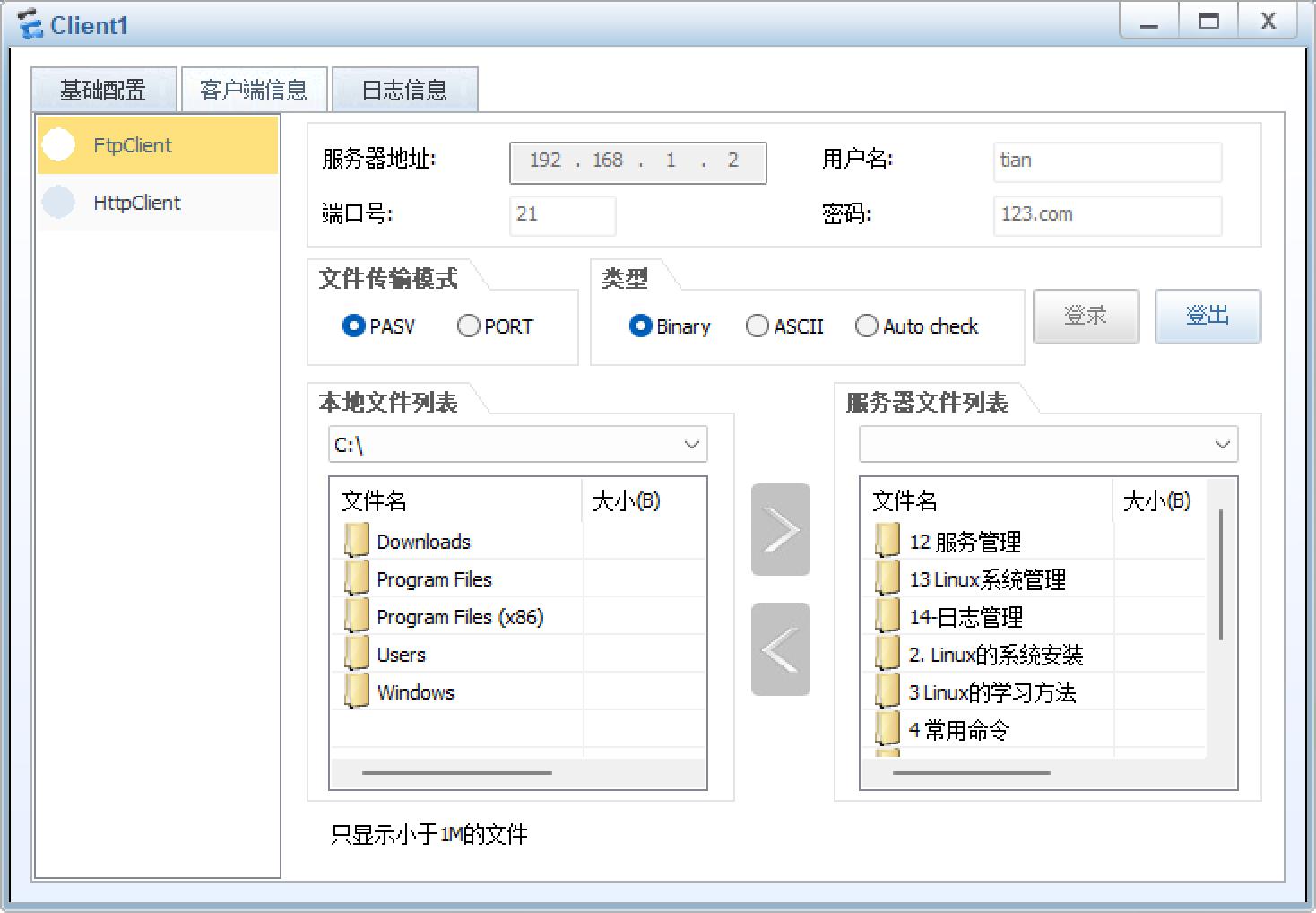

我们关闭攻击再次登录。

登录成功了,由于mac地址表被顶满,所以会吧数据发到所有的数据端口。我们回到wirsker。

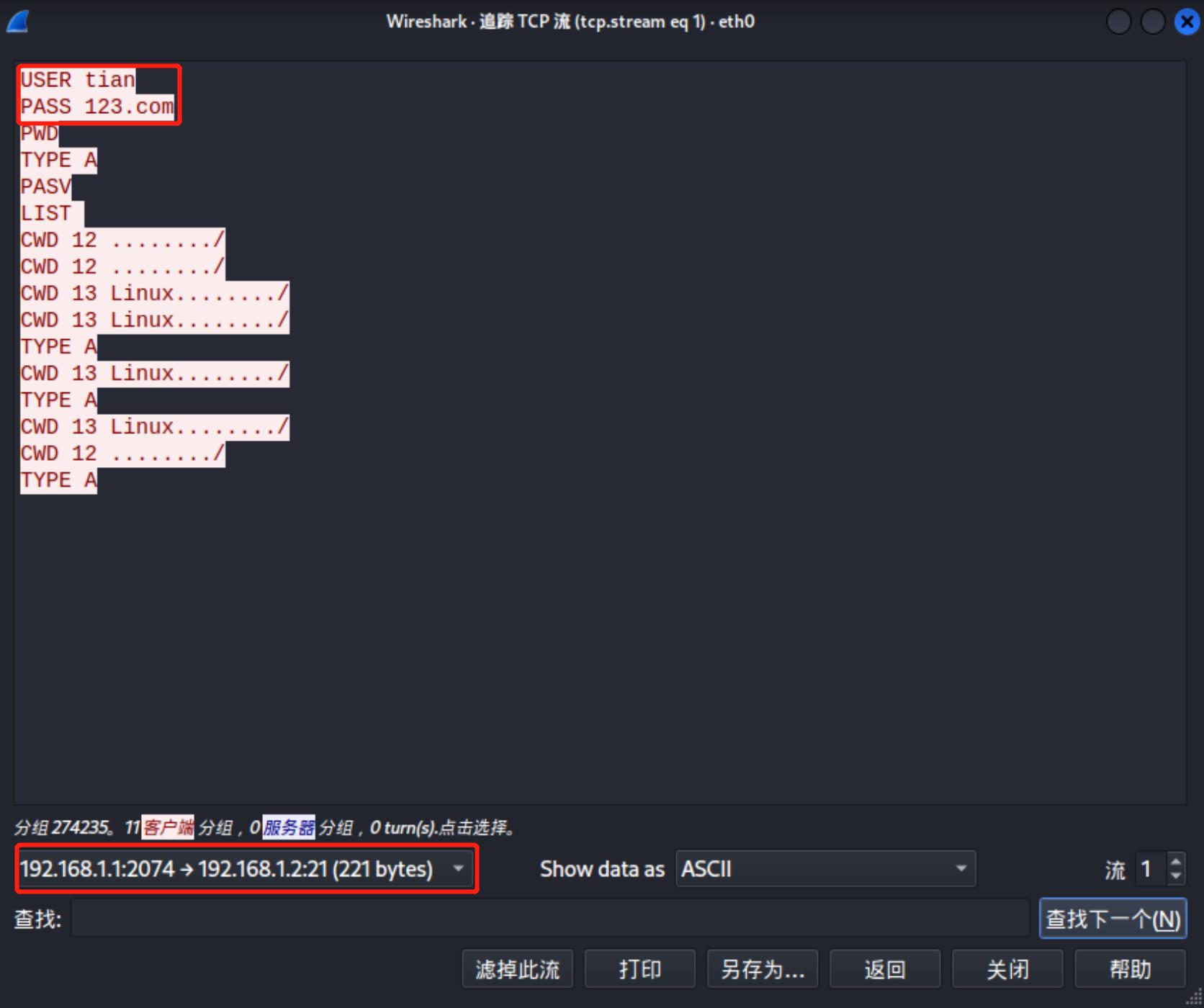

我们会看到刚才被广播的ftp包,追踪TCP数据流,就可以看到登录的刚刚登录的账号和密码。

至此攻击结束。

ensp模拟器华为交换机,为啥没有g0,g1端口?

我要配置g0的全双工模式,需要进入g0端口,可没有这个端口是怎么回事?

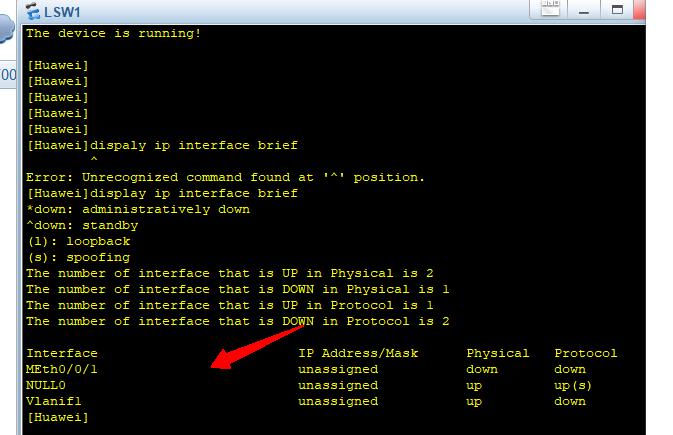

2、display ip interface brief这条命令显示的说接口IP地址的信息,而S系列的交换机的接口都是二层接口,无法配置IP地址,配都配不了,又如何显示的了呢?

像这些基础的东西,产品手册上都有,查下一目了然。本回答被提问者采纳

以上是关于Kali Linux—eNSP模拟交换机MAC地址泛洪攻击的主要内容,如果未能解决你的问题,请参考以下文章

玩转华为ENSP模拟器系列 | 配置基于MAC地址划分VLAN示例